Vous vous êtes déjà demandé où sont stockés tous vos e-mails, publications sur les réseaux sociaux, photos, ou même le film Netflix que vous regardez ? La réponse simple est le cloud.

Aujourd'hui, nous stockons tout sur le cloud, des fichiers personnels aux données d'entreprise critiques. L'e-mail que vous venez de vérifier ? Ce tweet que vous avez posté ce matin ? La playlist que votre meilleur ami vous a envoyée ? Ils sont tous dans le cloud. À mesure que les données croissent de manière exponentielle, l'utilisation du stockage cloud s'étend également. Les entreprises adoptent rapidement le stockage cloud multiple et le stockage cloud hybride pour la vitesse, l'échelle et la flexibilité qu'ils offrent.

Mais l'adoption rapide du stockage cloud ouvre également la boîte de Pandore de la sécurisation des données sur le cloud. Une enquête G2 a révélé que près d'un quart des utilisateurs de stockage cloud hybride considèrent la sécurité comme un point de douleur majeur. Les erreurs de configuration, la perte de données et la conformité réglementaire, la liste des défis de sécurité est longue et évolutive.

24%

considèrent la sécurité, la conformité et la prévention des attaques DDoS comme des points de douleur majeurs du stockage cloud hybride

Source : Enquête G2

Les entreprises recherchent une aide supplémentaire via des logiciels de sécurité cloud alors que de nouvelles menaces prolifèrent dans le stockage cloud.

Qu'est-ce que la sécurité du stockage cloud ?

La sécurité du stockage cloud comprend un ensemble de politiques, de technologies, d'outils et de pratiques pour protéger les données stockées dans les systèmes de stockage cloud contre les fuites, les cyberattaques, les accès non autorisés et d'autres menaces.

La sécurité du stockage cloud est fondamentale pour la protection des données cloud qui inclut l'accessibilité des données, la confidentialité des données, et l'intégrité des données. Protéger le stockage cloud implique de renforcer l'infrastructure de stockage cloud, de protéger les réseaux et les points d'accès, de sécuriser les données cloud au repos et en mouvement, et de surveiller les vulnérabilités et les risques.

Mais avant de plonger dans les risques évolutifs du stockage cloud et comment les atténuer, examinons les bases du stockage cloud. C'est important car certaines vulnérabilités du stockage cloud proviennent de certaines de ses meilleures fonctionnalités.

Vous voulez en savoir plus sur Logiciel de sécurité cloud ? Découvrez les produits Sécurité du cloud.

Qu'est-ce que le stockage cloud sécurisé ?

Le stockage cloud est un modèle de service de cloud computing où les données numériques sont stockées, gérées et sauvegardées sur plusieurs serveurs distants d'un fournisseur de cloud qui peuvent être accessibles via Internet ou un réseau privé.

Comment fonctionne le stockage cloud ?

Les entreprises achètent du stockage cloud auprès de fournisseurs tiers qui possèdent et exploitent des centres de données avec des serveurs massifs dans des emplacements hors site. Le fournisseur de stockage cloud héberge, maintient et gère les centres de données et rend les données accessibles aux entreprises via Internet.

Il existe trois types de modèles de stockage cloud : public, privé, et hybride.

Stockage cloud public : Ce stockage cloud est hébergé et géré par des fournisseurs de stockage cloud tiers qui partagent les ressources de stockage avec plusieurs clients. Google Cloud, Amazon Web Services, Microsoft Azure et IBM Cloud sont quelques-uns des fournisseurs de stockage cloud public populaires.

Stockage cloud privé : Ce type de service de stockage cloud est possédé, hébergé et exploité par une organisation ou acheté auprès d'un fournisseur de stockage cloud externe exclusivement pour son usage. Il n'y a pas de partage de ressources de stockage ici.

Stockage cloud hybride : Ce stockage cloud combine et permet le partage de données entre le stockage cloud public et privé. Les organisations utilisant le stockage cloud privé et public tirent parti des services de stockage cloud hybride pour les utiliser tous deux avec une interopérabilité transparente.

.png)

Pourquoi utiliser le stockage cloud ?

Le stockage cloud élimine le besoin pour les entreprises d'acheter et de gérer leurs propres centres de données sur site. Il a cinq caractéristiques significatives qui diffèrent des centres de données traditionnels :

- Évolutivité et élasticité

- Service à la demande

- Partage des ressources

- Accessibilité

- Modèle de paiement à l'utilisation

Les entreprises augmentent leur capacité de stockage cloud à mesure que les volumes de données augmentent ou réduisent la capacité si le volume diminue. Ainsi, plutôt que de dépenser pour construire et maintenir un réseau de stockage réseau, les entreprises paient pour la capacité de stockage qu'elles utilisent tandis que le fournisseur la maintient pour elles.

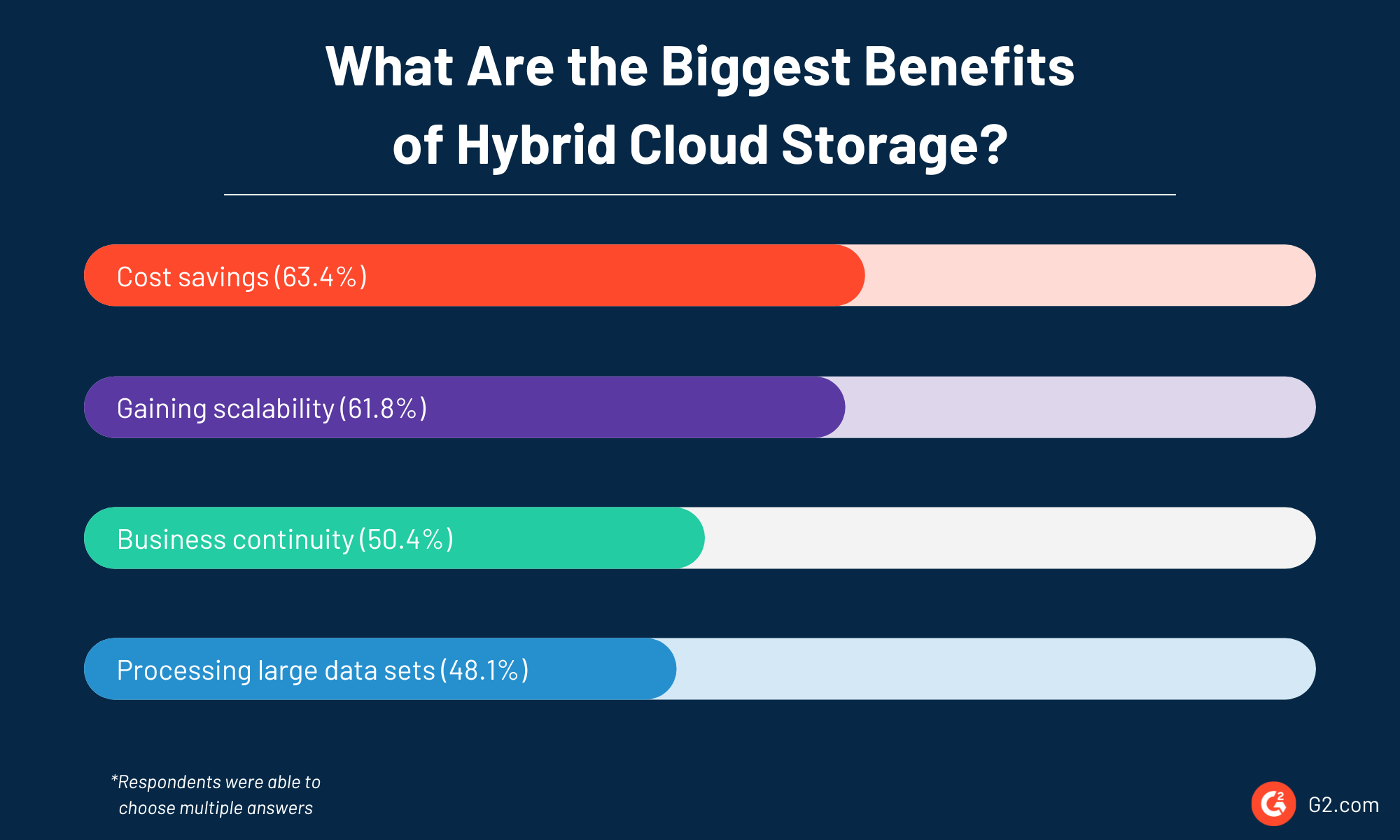

Plus de la moitié des utilisateurs de stockage cloud hybride bénéficient des économies de coûts (63,4%), évolutivité (61,8%), et continuité des affaires (50,4%) qu'il offre, selon une enquête G2.

Les fournisseurs stockent également plusieurs copies des mêmes données sur différents serveurs et si nécessaire, dans différents emplacements. Ainsi, même en cas de perturbation due à des pannes matérielles à court terme, des pannes de réseau ou d'alimentation, ou une catastrophe naturelle, le cloud offre un service ininterrompu et une continuité des affaires.

La capacité de traiter des données massives à grande échelle en utilisant le stockage cloud le rend essentiel à mesure que de plus en plus d'entreprises cherchent à utiliser les big data pour l'intelligence artificielle (IA), l'apprentissage automatique (ML), et l'analyse prédictive. En fait, cette capacité est considérée comme l'un des plus grands avantages par 48% des utilisateurs de stockage cloud hybride.

De nombreux fournisseurs de cloud comme Google Cloud, Microsoft Azure, AWS, et IBM cloud fournissent également des services complémentaires qui collectent, gèrent, sécurisent et analysent les données à grande échelle. Mais le stockage cloud a un problème unique.

Sécurité - le problème spécial du cloud

Les fournisseurs de stockage cloud hébergent, gèrent et maintiennent les serveurs et l'infrastructure associée au nom de leurs utilisateurs. Ils protègent également l'infrastructure cloud avec plusieurs fonctionnalités de sécurité telles que :

- Sécurité physique pour les centres de données.

- Gestion du contrôle d'accès des utilisateurs.

- Pare-feu et systèmes de détection d'intrusion.

- Surveillance continue et tests de sécurité.

- Sauvegardes multiples des données pour la reprise après sinistre.

Mais il y a deux questions persistantes concernant cette relation : où s'arrête la responsabilité du fournisseur pour la sécurité du cloud ? Où commence la responsabilité de l'acheteur pour la sécurité du cloud ?

C'est là que le modèle de responsabilité partagée de la sécurité cloud entre en jeu.

Qu'est-ce que le modèle de responsabilité partagée ?

Dans un centre de données sur site, l'entreprise possède la pile technologique complète ; il n'y a pas de question sur qui est responsable de la sécurité. Mais lorsque l'entreprise transfère des données vers le cloud, certaines responsabilités de sécurité passent aux fournisseurs de services cloud (CSP), et certaines restent avec les utilisateurs. Le modèle de responsabilité partagée dicte quelles tâches de sécurité le fournisseur de cloud gère et quelles tâches l'entreprise prend en charge.

Les responsabilités varient selon que le modèle de service cloud est un logiciel en tant que service (SaaS), une plateforme en tant que service (PaaS), ou une infrastructure en tant que service (IaaS).

%20(600%20%C3%97%20400px)%20(1).png)

Par exemple, les fournisseurs de stockage cloud, qui fournissent l'IaaS, prennent en charge l'infrastructure cloud sous-jacente, à la fois physique et virtualisée. Les utilisateurs prennent en charge la sécurité des données et la protection des applications, des réseaux virtualisés, des systèmes d'exploitation et de l'accès des utilisateurs.

En termes simples, les fournisseurs de stockage cloud sont responsables de la sécurité du cloud lui-même, et les utilisateurs sont responsables de la sécurité du contenu dans le cloud.

En accord avec cela, les fournisseurs de stockage cloud ont différentes mesures de sécurité en place pour protéger leur infrastructure cloud. Leur équipe dédiée à la cybersécurité fournit des mises à jour de sécurité constantes, des correctifs automatiques et des pare-feu et sauvegardes intégrés. Elle audite, teste et surveille également en continu toute vulnérabilité ou risque de cybersécurité. Une enquête G2 a révélé que la sécurité est l'une des fonctionnalités les plus importantes pour les clients utilisant des solutions de stockage cloud hybride.

Cependant, les utilisateurs du cloud comprennent souvent mal le modèle de responsabilité partagée. Ils supposent que le CSP est responsable de la sécurité du cloud et des données qui y sont stockées. En conséquence, les utilisateurs laissent leurs données et actifs non protégés sur le cloud, les rendant vulnérables aux attaques.

Vulnérabilités et risques du stockage cloud

Le stockage cloud présente plusieurs vulnérabilités et vos mesures de protection ne seront efficaces que lorsque vous identifierez ces problèmes et élaborerez vos stratégies de sécurité en conséquence.

Certaines vulnérabilités du stockage cloud proviennent de certaines de ses grandes fonctionnalités. Voici quelques-unes des vulnérabilités courantes des installations de stockage cloud qui soulèvent des préoccupations en matière de sécurité.

Manque de contrôle physique

Les utilisateurs placent leurs données dans les serveurs distants des fournisseurs de stockage cloud. Étant donné que la sécurisation de l'infrastructure physique incombe au fournisseur, les utilisateurs perdent le contrôle de ce composant. Ils doivent compter sur le fournisseur de services pour s'assurer qu'il n'y a pas de fuite de données. Cela soulève des préoccupations en matière de sécurité et des problèmes liés à la confidentialité et à l'intégrité des données. Certes, les fournisseurs de stockage cloud offrent des contrôles de sécurité, mais lorsque vous opérez dans un environnement de confiance zéro, les utilisateurs doivent prendre des précautions supplémentaires.

Exemple : Le détaillant de vêtements américain Bonobos a perdu soixante-dix gigaoctets de données clients en 2021 en raison d'une violation dans une sauvegarde hébergée par un service cloud tiers. Bonobos a dû notifier le fournisseur de services pour sécuriser les données de ses clients.

Multi-location

Comme des locataires qui partagent des appartements dans un immeuble, les entreprises partagent des ressources cloud avec d'autres organisations. Le multi-location cloud offre une meilleure utilisation des ressources et réduit les coûts pour les entreprises. En revanche, cependant, une séparation faible des locataires ou une vulnérabilité dans l'environnement cloud partagé compromet plusieurs locataires. Une faille dans une seule application partagée ou une mauvaise configuration du système d'un seul utilisateur peut entraîner une chaîne de cyberattaques sur plusieurs utilisateurs du cloud.

Exemple : en janvier, une recherche par Ocra a révélé que des attaquants pouvaient contourner la séparation des locataires et accéder à des informations d'identification et des données sensibles de plusieurs clients dans une plateforme de données cloud publique. La vulnérabilité permettait l'accès aux données et l'exécution de codes sur les machines des clients, compromettant l'ensemble du système.

Vulnérabilités du système

Le stockage cloud présente également des bugs ou d'autres vulnérabilités du système qui sont découverts de temps en temps. Les attaquants peuvent les exploiter pour accéder aux données, compromettre l'intégrité et la confidentialité des données, et potentiellement perturber le service.

Exemple : en 2021, une équipe de recherche en cybersécurité de Wiz a découvert une vulnérabilité du système dans un service de base de données largement utilisé de Microsoft Azure qui permettait l'accès à des milliers de bases de données clients, y compris celles d'entreprises du Fortune 500. Par la suite, les chercheurs ont trouvé cinq autres vulnérabilités qui ont été corrigées par la suite.

Quatre principales catégories de vulnérabilités du système :

- Vulnérabilités zero-day sont des vulnérabilités nouvellement découvertes qui n'ont pas de correctif de sécurité.

- Correctifs de sécurité manquants se produisent lorsque de nouvelles vulnérabilités sont découvertes à mesure que de nouveaux correctifs sont publiés, entraînant des correctifs de sécurité manquants que les pirates peuvent exploiter.

- Vulnérabilités basées sur la configuration surviennent lorsqu'il y a des erreurs simples dans les paramètres par défaut du cloud, comme un chiffrement faible.

- Identifiants faibles ou par défaut ou l'absence d'une authentification solide peuvent entraîner un accès facile pour les attaquants.

Outre les vulnérabilités des systèmes de stockage cloud, il existe d'autres menaces provenant d'acteurs externes et d'initiés qui entraînent des violations et des incidents de sécurité. Examinons les huit principaux risques du stockage cloud.

Cloud mal configuré

La mauvaise configuration est la cause principale et la plus courante des violations de données dans le stockage cloud. C'est une vulnérabilité cachée à la vue de tous.

Lorsque les entreprises ne configurent pas correctement leur stockage cloud, elles laissent la porte grande ouverte à quiconque pour l'exploiter. Elles configurent mal le système lors de la migration vers le cloud ou apportent des modifications non approuvées aux paramètres après le déploiement, entraînant des incidents de sécurité majeurs.

Aujourd'hui, les attaquants cloud utilisent l'automatisation pour détecter les mauvaises configurations et d'autres vulnérabilités. Une fois à l'intérieur, ils s'emparent des données dont ils ont besoin. Certaines causes de mauvaise configuration sont :

- Manque de sensibilisation aux politiques de sécurité de la plateforme cloud.

- La complexité des déploiements multi-cloud.

- Manque de visibilité sur l'ensemble de l'environnement cloud.

- IT fantôme ou déploiement non autorisé sur le cloud.

- Identifiants et paramètres par défaut non modifiés.

- Manque de compétences et de ressources dans l'équipe de sécurité.

Exemple : de nombreuses entreprises ont perdu des millions de données clients à travers des violations de données en raison de leur mauvaise configuration du stockage AWS S3. Ces types d'attaques peuvent entraîner des demandes de rançon, des amendes pour non-conformité, des pertes de revenus et une mauvaise réputation.

Configurations incorrectes courantes :

- Permissions d'accès cloud excessives.

- Identifiants et paramètres de configuration par défaut laissés inchangés.

- Éléments de stockage accessibles au public.

- Contrôles de sécurité standard désactivés.

- Stockage cloud non chiffré.

- Gestion des clés/mots de passe non sécurisée.

- Mises à jour ou correctifs de sécurité manquants.

APIs et interfaces non sécurisées

Les interfaces de programmation d'applications (APIs) sont courantes de nos jours. Les fournisseurs de cloud exposent généralement leurs APIs aux utilisateurs afin qu'ils puissent interagir avec leurs technologies cloud. Les APIs cloud sont souvent la porte d'entrée du service cloud, permettant aux applications et aux bases de données de fonctionner ensemble de manière transparente. Cependant, lorsqu'elles ne sont pas protégées, les APIs sont des portes d'entrée pour les attaques. Des erreurs de configuration à l'exposition excessive de données, les failles des APIs créent une exposition indésirable des données.

Exemple : en janvier 2021, un chercheur en sécurité chez Pen Test Partners a découvert un bug dans l'API de Peloton qui permettait à quiconque de récupérer les informations privées des utilisateurs directement depuis le serveur cloud de Peloton. Des entreprises comme John Deere, Experian et Clubhouse ont également souffert d'APIs fuyantes.

Applications tierces non sécurisées

Tout comme avec les APIs, les entreprises dépendent de plus en plus d'applications et de ressources tierces. Des risques existent dans chacun de ces produits ou services. Toute vulnérabilité dans ces applications tierces peut causer des dommages importants aux utilisateurs du cloud.

Exemple : en décembre 2020, Microsoft a déterminé que des pirates avaient compromis la plateforme Solarwind Orion pour mettre en danger les ressources cloud des clients cibles.

Mauvaise gestion des identités et des accès (IAM)

Une IAM insuffisante est comme donner la clé de votre maison aux voleurs. Dans le cloud, cela laisse vos serveurs et autres locataires ouverts aux attaques et aux détournements de comptes. Une mauvaise IAM peut être plus lente dans l'approvisionnement ou la désactivation de l'accès privilégié au cloud ou une gestion insuffisante des mots de passe, mais cela facilite le détournement de votre compte par des initiés malveillants et des pirates.

Exemple : en septembre, un jeune de 18 ans est entré dans les systèmes internes d'Uber, y compris ses systèmes cloud, en volant le mot de passe d'un employé et en trompant l'employé pour qu'il approuve la notification push pour l'authentification multi-facteurs (MFA).

Exposition et fuites de données accidentelles

Le cloud rend les données et les applications accessibles de n'importe où sur n'importe quel appareil. Mais cela augmente le risque que les données soient accidentellement exposées ou partagées.

À mesure que les entreprises passent à des environnements hybrides et multi-cloud, les équipes de sécurité ont du mal à suivre les différentes ressources cloud et à les configurer correctement. Elles manquent de visibilité, ce qui rend difficile pour elles d'identifier toute exposition accidentelle ou fuite de données et elles finissent par avoir des mauvaises configurations. Ces bases de données sont des mines d'or pour les pirates.

Exemple : Une équipe de cybersécurité de SafetyDetectives a découvert un serveur de stockage cloud AWS non sécurisé exposant plus de 1 million de fichiers sur Internet, y compris des données sensibles d'employés d'aéroport en Colombie et au Pérou.

Attaques DDoS

Les attaques par déni de service distribué (DDoS) sont l'une des préoccupations de sécurité les plus importantes pour les entreprises qui passent au cloud. Les DDoS ne résultent pas en une violation de données, mais ils peuvent empêcher les utilisateurs d'accéder aux services cloud, mettant les opérations à l'arrêt.

Les attaquants utilisent des appareils compromis ou des bots pour inonder les serveurs cloud cibles de trafic. Le fournisseur de cloud augmente les ressources cloud pour faire face aux demandes entrantes, qu'il s'agisse de mémoire, d'espace disque, de puissance de traitement ou de bande passante réseau. Cela épuise les ressources et ralentit le service pour les utilisateurs légitimes. Dans les cas extrêmes, cela provoque des pannes de cloud.

Les DDoS sont plus préoccupants aujourd'hui car les pirates utilisent les services cloud pour lancer des attaques. De plus, il y a aussi une augmentation des demandes de rançon aux entreprises, les pirates retenant les données d'une entreprise "en otage" jusqu'à ce que leurs demandes soient satisfaites. Bien que les fournisseurs de stockage cloud utilisent des techniques de mitigation avancées pour se défendre contre les attaques DDoS, le problème reste préoccupant.

Exemple : en décembre 2021, Flexbooker a fait face à une panne généralisée de son application principale en raison d'une attaque DDoS sur son serveur AWS. L'attaque DDoS a également entraîné une violation de données exposant près de 3,7 millions d'enregistrements clients.

Pirates, crime organisé et APTs

Les pirates, les groupes de crime organisé et les menaces persistantes avancées (APT) posent un risque important pour le cloud. Bien que ces attaquants aient des motivations différentes, ils visent tous à pénétrer dans des systèmes vulnérables et à les exploiter à leur avantage. Et quoi de plus attractif pour eux que le cloud directement accessible via Internet ?

De plus, les utilisateurs laissent souvent leurs données sensibles sur le cloud non sécurisées, et une attaque sur un utilisateur signifie une probabilité plus élevée d'attaquer d'autres utilisateurs dans le même cloud. Du détournement de compte par le biais de tactiques de phishing et d'ingénierie sociale à des logiciels malveillants et des pénétrations avancées, ils utilisent toutes les techniques à leur disposition.

Exemple : la violation de Solarwind a été réalisée par un groupe APT soutenu par un État-nation pour accéder aux ressources cloud des utilisateurs cibles.

Risques de conformité et réglementaires

De nombreuses régions ont aujourd'hui des lois sur la protection des données, la souveraineté des données et la localisation des données, comme les règles générales de protection des données (RGPD). Les règles stipulent où et comment les entreprises peuvent stocker, traiter et utiliser les données personnelles de leurs utilisateurs. Les entreprises encourent de lourdes amendes et pénalités si elles ne respectent pas ces règles.

Exemple : En juillet 2022, la Russie a infligé une amende à Apple, Zoom, Whatsapp, Snap, et de nombreuses autres entreprises pour avoir prétendument refusé de stocker les données personnelles de ses citoyens en Russie. La Corée du Sud a infligé une amende à Microsoft pour ne pas avoir protégé les données personnelles des utilisateurs en 2021.

Initié malveillant

Nous avons beaucoup insisté sur la menace externe pour la sécurité du stockage cloud. Mais parfois, l'appel vient de l'intérieur de la maison. L'acteur malveillant est un initié qui a accès et connaît les tenants et aboutissants du système informatique d'une entreprise. L'initié peut être un ancien ou un employé actuel, un contractant ou un partenaire commercial qui abuse délibérément de son accès et de ses identifiants pour causer des dommages. Les entreprises perdent des millions en raison d'attaques d'initiés malveillants.

Exemple : un employé de Pfizer qui avait une offre d'emploi d'une autre entreprise aurait téléchargé plus de 10 000 fichiers de l'entreprise, y compris des informations sensibles sur les essais de vaccins et de nouveaux médicaments, et les aurait téléchargés sur un compte Google Drive. Bien que l'entreprise ait attrapé l'employé, ce n'est pas toujours le cas.

La nécessité de sécuriser votre stockage cloud

À mesure que les entreprises passent au stockage cloud, l'empreinte des données sensibles des entreprises s'étend, tout comme les risques organisationnels. Le potentiel de perte de données, de violations de données, d'incidents de sécurité et d'échecs de conformité augmente.

Les lacunes en matière de sécurité cloud peuvent être fatales à une époque où la confidentialité des données est d'une importance capitale pour les entreprises. Mais pas un jour ne passe sans nouvelles de perte de données, d'attaques de logiciels malveillants, de ransomwares et d'autres cyberattaques. Le stockage basé sur le cloud et les bases de données cloud sont l'une des principales cibles d'attaque.

Ces incidents entraînent un coût élevé pour les entreprises - un coup à la réputation, une perte d'activité due à l'indisponibilité du système, une perte de données sensibles et des amendes pour des audits échoués et des violations de conformité. Les entreprises doivent avoir une architecture de sécurité qui englobe les environnements cloud et sur site. La sécurité n'est plus une réflexion après coup.

Six étapes pour sécuriser un stockage cloud

Lire sur les risques et les vulnérabilités du stockage de sécurité cloud peut vous donner des frissons, mais n'ayez pas peur. Voici six étapes pratiques pour sécuriser votre cloud, peu importe où vous en êtes dans votre parcours cloud.

1. Comprendre le modèle de responsabilité partagée

Commencez par lire le modèle de responsabilité partagée de votre fournisseur de stockage cloud. Posez les questions suivantes :

- Quels contrôles de sécurité sont de votre responsabilité ?

- Quels contrôles de sécurité font partie de l'offre cloud ?

- Quels contrôles de sécurité par défaut sont hérités ?

Pour décider des contrôles de sécurité que vous devez mettre en œuvre, tenez compte des facteurs suivants :

- Vos obligations réglementaires

- Les normes de sécurité de votre entreprise et le plan de gestion des risques

- Les exigences de sécurité de vos clients et de vos fournisseurs

Créez un plan de sécurité qui englobe vos responsabilités en matière de sécurité cloud. Le plus important, examinez les accords de niveau de service (SLA) avec votre fournisseur de services cloud. C'est le seul moyen de connaître le type de service que votre fournisseur de stockage cloud offre et quel type de recours existe en cas d'incidents.

2. Exploitez le contrôle d'accès

Dans le cloud, l'identité est la nouvelle frontière. Une IAM robuste empêche l'accès non autorisé à votre stockage cloud. Votre IAM doit inclure des politiques et des processus pour la gestion des comptes, la gouvernance des identités, l'authentification et le contrôle d'accès. Examinez vos processus d'identité actuels et mettez-les à jour de manière appropriée pour l'utilisation du cloud.

Meilleures pratiques pour sécuriser l'accès des utilisateurs :

- Utilisez un fournisseur d'identité unique.

- Activez la connexion unique (SSO) et l'authentification à deux facteurs (2FA).

- Planifiez votre utilisation des comptes de service cloud.

- Fournissez aux utilisateurs uniquement l'accès le moins privilégié.

- Protégez vos comptes super-administrateurs.

- Examinez régulièrement et supprimez les utilisateurs, permissions, rôles, identifiants et politiques inutilisés.

- Surveillez l'accès et les activités des utilisateurs pour détecter les anomalies.

- Formez les employés sur l'utilisation acceptable et les meilleures pratiques de sécurité pour éviter toute erreur involontaire qui entraîne des dommages durables

3. Sécurisez le réseau et les points d'accès

Sécuriser le réseau et les points d'accès à partir desquels les utilisateurs accèdent au cloud est crucial à mesure que vous dépassez votre périmètre sur site pour le cloud.

Utilisez des réseaux privés virtuels (VPN) pour vous connecter entre les environnements sur site et cloud. Activez les pare-feu d'applications web et surveillez le trafic réseau et l'utilisation des pare-feu. Les pare-feu fournissent une protection DDoS ainsi que préviennent l'accès non autorisé et les attaques de l'homme du milieu.

Une connexion privée dédiée et un cloud privé virtuel que certains fournisseurs de cloud offrent pourraient être utiles si vous avez des ressources critiques pour l'entreprise.

4. Activez la protection des données cloud

Protéger les données cloud est crucial et le chiffrement des données peut être l'une des solutions. Les services de stockage cloud commerciaux offrent le chiffrement. Utilisez-les ou créez vos propres clés de chiffrement qu'un fournisseur tiers fournit. Assurez-vous que votre chiffrement est de bout en bout, ce qui signifie qu'il protège vos données au repos, en mouvement et lorsqu'elles sont utilisées. Même si les attaquants mettent la main sur vos données, elles seront incompréhensibles avec un chiffrement de bout en bout. Mais assurez-vous d'avoir un plan de gestion des clés approprié. Si la clé est perdue, vos données seront incompréhensibles pour vous !

Continuez à vérifier les journaux d'accès des utilisateurs et leurs activités pour identifier les changements non autorisés et les accès inappropriés.

Vous pouvez également utiliser un logiciel qui analyse les logiciels malveillants ou les virus dans vos données avant de les télécharger sur le stockage cloud.

5. Maintenez la visibilité

Vous ne pouvez pas protéger ce que vous ne pouvez pas voir. L'utilisation de différents services cloud et de clouds hybrides crée des angles morts qui échappent aux équipes de sécurité. De plus, l'IT fantôme est courant dans les entreprises. Une enquête G2 sur les acheteurs de logiciels B2B a révélé que 56% des employés utilisent des logiciels qui ne sont pas vérifiés par l'équipe de sécurité.

Exploitez des logiciels comme les courtiers de sécurité d'accès cloud (CASB) et la gestion de la posture de sécurité cloud (CSPM) pour maintenir la visibilité de votre infrastructure cloud et contrôler l'utilisation de l'IT fantôme.

6. Surveillez, détectez et atténuez

Centralisez votre surveillance. Recherchez activement les mauvaises configurations de sécurité dans les réseaux, les machines virtuelles, les compartiments de stockage et les applications. Soyez proactif en ce qui concerne la mise à jour des correctifs de sécurité des fournisseurs de services cloud. Concevez un plan de gestion des risques limitant les effets sur le reste de votre système en cas de compromis de sécurité.

De plus, utilisez un logiciel de détection des menaces pour identifier tout risque élevé tel que les logiciels malveillants ou les DDoS. Continuez à revoir vos politiques IAM et de sécurité des données. Vous ne pouvez pas simplement les définir et les oublier.

Le plus important, assurez-vous que votre architecture de sécurité est basée sur le principe de confiance zéro et vérifiez toujours les contrôles de sécurité qu'ils vous donnent. De même, gardez un œil sur votre architecture de sécurité. Engagez un fournisseur tiers pour rechercher des vulnérabilités si nécessaire. Rappelez-vous, chaque élément est une menace jusqu'à ce que vous le vérifiiez.

Types de solutions de sécurité cloud

Différentes solutions de sécurité cloud améliorent votre protection des données cloud et renforcent l'architecture de sécurité cloud. Vous pouvez utiliser une combinaison de ces outils en fonction de vos besoins et faire de votre organisation une entreprise cloud sécurisée.

Gestion des identités et des accès (IAM)

La gestion des identités et des accès (IAM) ne permet l'accès qu'aux utilisateurs autorisés et authentifiés en fonction de politiques prédéterminées. Outre l'IAM, il existe d'autres solutions, comme la connexion unique (SSO), et l'authentification multi-facteurs (MFA), qui servent le même objectif.

Logiciel de sécurité des données cloud

Le logiciel de sécurité des données cloud protège les informations stockées dans le cloud et transférées via le cloud. Les entreprises utilisent le logiciel de sécurité des données cloud pour :

- Chiffrer ou masquer les données stockées dans le cloud.

- Identifier les données sensibles.

- Contrôler l'accès aux données sensibles.

- Surveiller le comportement et l'accès des utilisateurs pour détecter les écarts.

Outils de sécurité API

Les outils de sécurité API protègent les données circulant à travers le réseau d'une entreprise via l'API. Les entreprises utilisent des outils API pour

- Faciliter la documentation des APIs connectées.

- Surveiller les APIs pour les problèmes de sécurité et les anomalies.

- Tester et appliquer des politiques de sécurité pour la connexion API.

Logiciel de prévention des pertes de données

Le logiciel de prévention des pertes de données (DLP) sécurise le contrôle des informations commerciales sensibles et garantit la conformité. Les entreprises utilisent le logiciel de prévention des pertes de données (DLP) pour protéger les données sensibles contre la perte, les fuites et les violations. Il permet également de :

- Comprendre l'utilisation des données.

- Maintenir la confiance des clients.

- Respecter la conformité des partenaires commerciaux.

- Se conformer aux réglementations gouvernementales.

Courtier de sécurité d'accès cloud

Le logiciel de courtier de sécurité d'accès cloud fournit une connexion sécurisée entre les utilisateurs cloud et le service cloud. Ils offrent une combinaison d'outils pour appliquer des politiques de sécurité, y compris :

- Connexion unique (SSO)

- Analytique des utilisateurs

- Analytique des écarts cloud

- Détection des anomalies

- Registre cloud

- Gestion des appareils mobiles (MDM)

- Contrôle d'accès

- Chiffrement des données

Gestion de la posture de sécurité cloud

Le plus adapté aux environnements cloud hybrides, la gestion de la posture de sécurité cloud surveille les services et l'infrastructure cloud pour détecter et corriger les mauvaises configurations ou les politiques mal appliquées. Le CSPM est utilisé pour :

- Surveiller les politiques de sécurité et les configurations à travers le cloud.

- Visualiser l'infrastructure cloud dans une vue unique.

- Rechercher d'autres problèmes liés à la conformité cloud et d'autres lacunes potentielles en matière de sécurité.

Les entreprises peuvent utiliser une combinaison de ces outils ou tirer parti d'un CSPM ou CASB tout-en-un pour sécuriser le stockage cloud et l'ensemble de l'environnement cloud.

Ce n'est pas aussi nuageux qu'il n'y paraît.

Aujourd'hui, la question n'est pas de savoir si le cloud est sécurisé. Plutôt, il s'agit de savoir si les entreprises utilisent le cloud de manière sécurisée pour se protéger contre les cybermenaces. Adoptez des pratiques de sécurité avec les solutions logicielles de sécurité cloud mentionnées ci-dessus. Gardez votre entreprise sur le cloud sûre et sécurisée. Après tout, le cloud est l'avenir.

Lisez notre dernière enquête et découvrez pourquoi les entreprises adoptent le stockage cloud hybride.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.

.png)