¿Qué es la gestión de roles de usuario y acceso?

La gestión de roles de usuario y acceso, a veces también conocida como asignación de permisos de usuario, es una forma para que los administradores definan qué tipo de acceso a recursos como archivos, aplicaciones y sistemas tiene un usuario. Las empresas otorgan acceso a los usuarios por grupo o tipo de rol en lugar de hacerlo de manera individual para ahorrar tiempo administrativo en la provisión y desprovisión de usuarios; para definir y monitorear el acceso a los activos de la empresa a gran escala; para limitar el acceso de los usuarios a los activos de la empresa al mínimo necesario para completar su trabajo; y para cumplir con los requisitos de cumplimiento de seguridad y privacidad regulatoria.

Los tipos de descripciones de roles varían según las necesidades y políticas de la empresa. A los usuarios a menudo se les otorgan tipos de roles basados en sus funciones laborales. Muchas empresas asignan roles basados en grupos, como departamentos de la empresa, títulos de trabajo, deberes, ubicaciones y niveles de gestión de empleados. Los tipos de roles, no los usuarios individuales, son los que reciben permisos específicos para acceder y realizar acciones dentro de los recursos de la empresa. Por ejemplo, a un rol de líder de departamento se le puede otorgar permiso para realizar cambios globales en una aplicación de software, mientras que a un rol de gerente se le otorgaría permiso para realizar cambios solo en archivos específicos. De manera similar, a un usuario con un rol de empleado de nivel inicial se le puede otorgar acceso solo de visualización a los archivos dentro de ese sistema, si es que se le otorga algún acceso.

Tipos de gestión de control de acceso

Los métodos para la gestión de control de acceso han evolucionado a lo largo de los años desde el control basado en roles hasta el basado en atributos y el basado en políticas. Dependiendo de la necesidad de granularidad y flexibilidad de una empresa con el control de acceso, se determinará qué filosofía de gestión de roles de usuario y acceso adoptarán.

- Control de acceso basado en roles (RBAC): Con RBAC, a los usuarios se les asignan tipos de roles basados en factores estáticos como el título del trabajo, el departamento de la empresa, la ubicación de la oficina y la función laboral, y luego al tipo de rol se le otorga acceso a los activos de la empresa.

- Control de acceso basado en atributos (ABAC): Similar a RBAC, ABAC permite a los usuarios acceder o realizar acciones en los recursos de la empresa basándose en atributos del usuario, como el nivel de autorización si se accede a información sensible, el tipo de recurso, como tipos de archivos específicos, y otros factores como el acceso basado en el tiempo y la ubicación.

- Control de acceso basado en políticas (PBAC): PBAC facilita un control de acceso más flexible que el RBAC estático, ya que proporciona flexibilidad para el acceso temporal, geográfico o basado en el tiempo según las políticas de la empresa.

Beneficios de usar la gestión de acceso

Los beneficios de emplear una política de gestión de roles de usuario y acceso incluyen:

- Provisión y desprovisión de usuarios más fácil y rápida, ahorrando tiempo al administrador

- Mayor seguridad al limitar el acceso al nivel más bajo necesario para completar la tarea

- Reducir el mal uso de los activos por parte de los empleados, conocido como amenazas internas

- Cumplir con los requisitos regulatorios de seguridad de datos y privacidad de datos, como el Reglamento General de Protección de Datos (GDPR), la Ley de Privacidad del Consumidor de California (CCPA), la Ley Sarbanes-Oxley (SOX), la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA), la Ley Gramm-Leach-Bliley (GLBA), y más

Impactos de la gestión de control de acceso

El impacto de las políticas de gestión de roles de usuario y acceso en la empresa y los usuarios finales es generalmente positivo.

- Velocidad: La gestión de roles de usuario y acceso permite a los administradores otorgar acceso a los usuarios rápidamente basándose en los grupos y tipos de roles de un usuario.

- Precisión: Los administradores son más precisos al proporcionar la menor cantidad de privilegios a un usuario cuando utilizan roles predefinidos.

- Monitoreo: Desarrollar políticas para el acceso basado en roles requiere que una empresa entienda quién tiene acceso a recursos importantes de la empresa. Herramientas como herramientas de provisión y gobernanza de usuarios pueden ayudar a los administradores de la empresa a monitorear que estas políticas se estén aplicando correctamente.

- Cumplimiento: Muchas empresas están obligadas a cumplir con estrictas regulaciones de seguridad de datos y privacidad de datos, incluidas las políticas de gestión de roles de usuario y acceso.

Elementos básicos del control de acceso basado en roles (RBAC)

Los tipos de gestión de roles de usuario y acceso pueden variar. Para RBAC específicamente, puede incluir los siguientes tipos, basados en el modelo del Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST):

- RBAC plano: Este es el tipo más sencillo de gestión de roles de usuario y acceso basado en el rol del empleado.

- RBAC jerárquico: El RBAC jerárquico otorga a los empleados de nivel superior los permisos de sus subordinados.

- RBAC restringido: Este tipo permite la separación de deberes a menudo requerida por las regulaciones.

- RBAC simétrico: El RBAC simétrico agrega revisiones de permisos al acceso restringido.

Mejores prácticas de gestión de acceso

Para que la gestión de roles de usuario y acceso funcione bien, las empresas deben seguir estas mejores prácticas:

- Determinar si RBAC, ABAC o PBAC es el mejor para la organización

- Entender que los usuarios pueden tener múltiples tipos de roles que se les aplican

- Asegurarse de que los administradores de roles creen políticas para la asignación de roles, la autorización de roles y la autorización de permisos

- Utilizar soluciones de software, como herramientas de provisión y gobernanza de usuarios para gestionar las políticas de acceso de la empresa

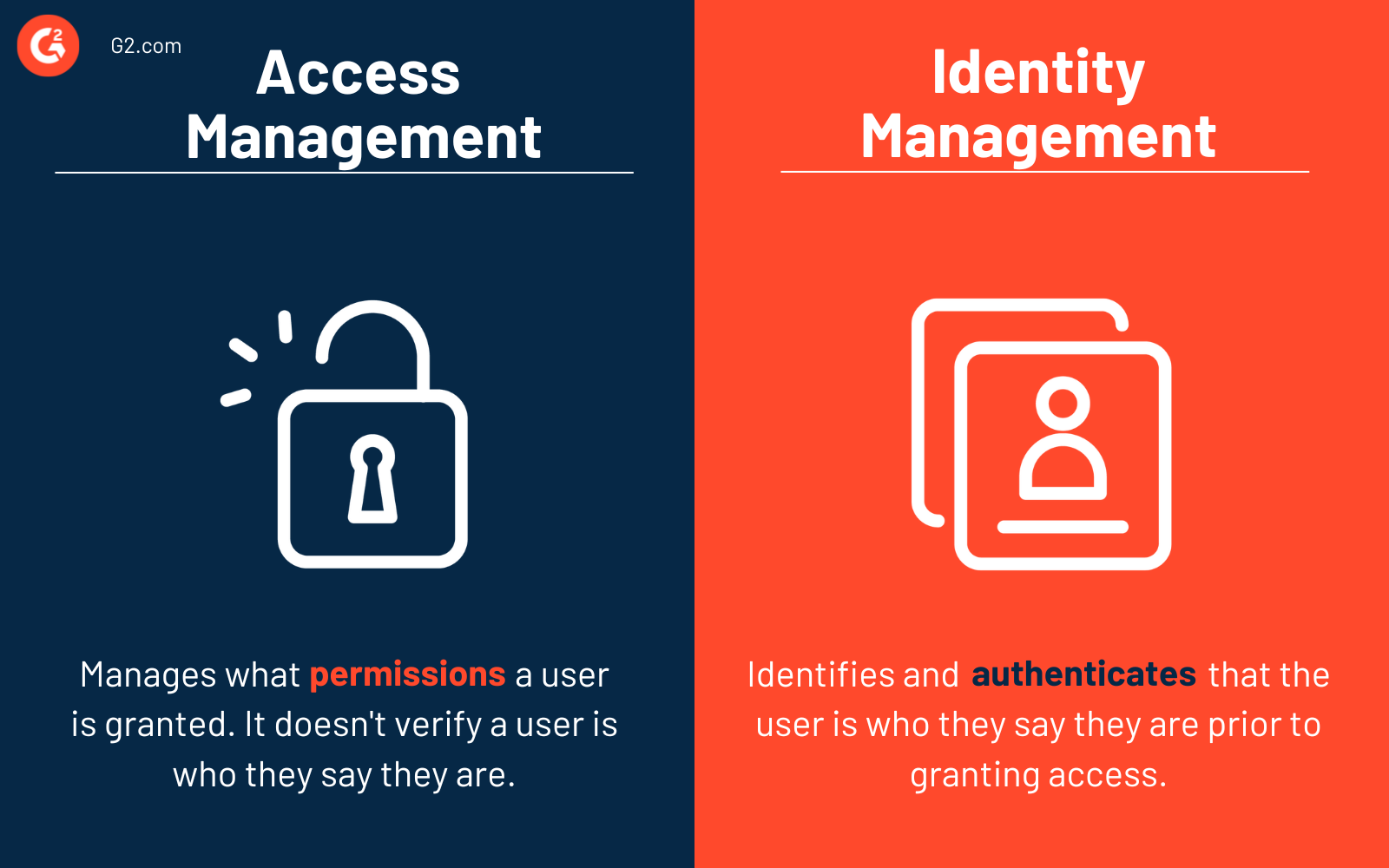

Gestión de acceso vs. gestión de identidad

Es común confundir la gestión de acceso con la gestión de identidad, pero las dos tienen algunas diferencias clave.

La gestión de acceso gestiona qué permisos se le otorgan a un usuario; no verifica que el usuario sea quien dice ser antes de otorgar acceso a los recursos con permisos.

La gestión de identidad identifica y autentica que el usuario es quien dice ser antes de otorgar acceso. Las soluciones de software de gestión de identidad y acceso (IAM) a menudo consisten en herramientas de identidad como software de inicio de sesión único (SSO), software de gestión de contraseñas, software de autenticación multifactor, herramientas de provisión y gobernanza de usuarios, y más.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.