¿Qué es el malware?

El malware, o software malicioso, es cualquier forma de código que puede dañar los sistemas digitales. Generalmente se refiere a software intrusivo utilizado por ciberdelincuentes para robar datos y comprometer la seguridad de los sistemas informáticos.

La mayoría del malware interrumpe los sistemas sin que el usuario siquiera lo sepa. Por eso es esencial ejecutar herramientas de análisis de malware para aislar e investigar cualquier posible infiltración en los sistemas tecnológicos de una empresa.

G2 Grid® para Herramientas de Análisis de Malware

Tipos de malware

Aunque la gente a menudo confunde el término "virus" con malware, hay diferencias. Malware es un término general para cualquier tipo de código malicioso, mientras que los virus son solo un tipo de malware. Otros tipos de malware incluyen:

- Spyware. Los ciberdelincuentes atacan un dispositivo para recopilar información que utilizan. Contraseñas de inicio de sesión y detalles financieros como números de cuentas bancarias o tarjetas de crédito pueden ser utilizados para cometer robo de identidad y convertirse en un problema mayor para el usuario.

- Ransomware. Los hackers que utilizan este método suelen mantener un dispositivo o archivos como rehenes, exigiendo un pago de rescate para devolver la información al usuario. Las empresas son las más susceptibles a este tipo de ataque ya que a menudo poseen grandes cantidades de información propietaria.

- Troyanos. Al igual que su homónimo, este tipo de malware se oculta como otra cosa, a menudo software legítimo, para acceder a un dispositivo. Una vez instalado, el troyano activa malware adicional que roba información privada.

- Gusanos. Este tipo de malware se propaga por todo un dispositivo, replicándose una y otra vez para instalar código malicioso en todo el sistema. Aunque no causan daño a las máquinas anfitrionas, ralentizan el ancho de banda y causan problemas en toda la red.

- Adware. Los dispositivos son bombardeados con anuncios cuando se utiliza este tipo de software. Aunque en realidad se instala legalmente en sitios web o dispositivos, puede ser un problema frustrante de manejar.

- Malware sin archivos. Este malware puede ser de los más peligrosos ya que reside en la memoria de una computadora en lugar de su sistema de archivos. Una vez instalado, es difícil de detectar y eliminar.

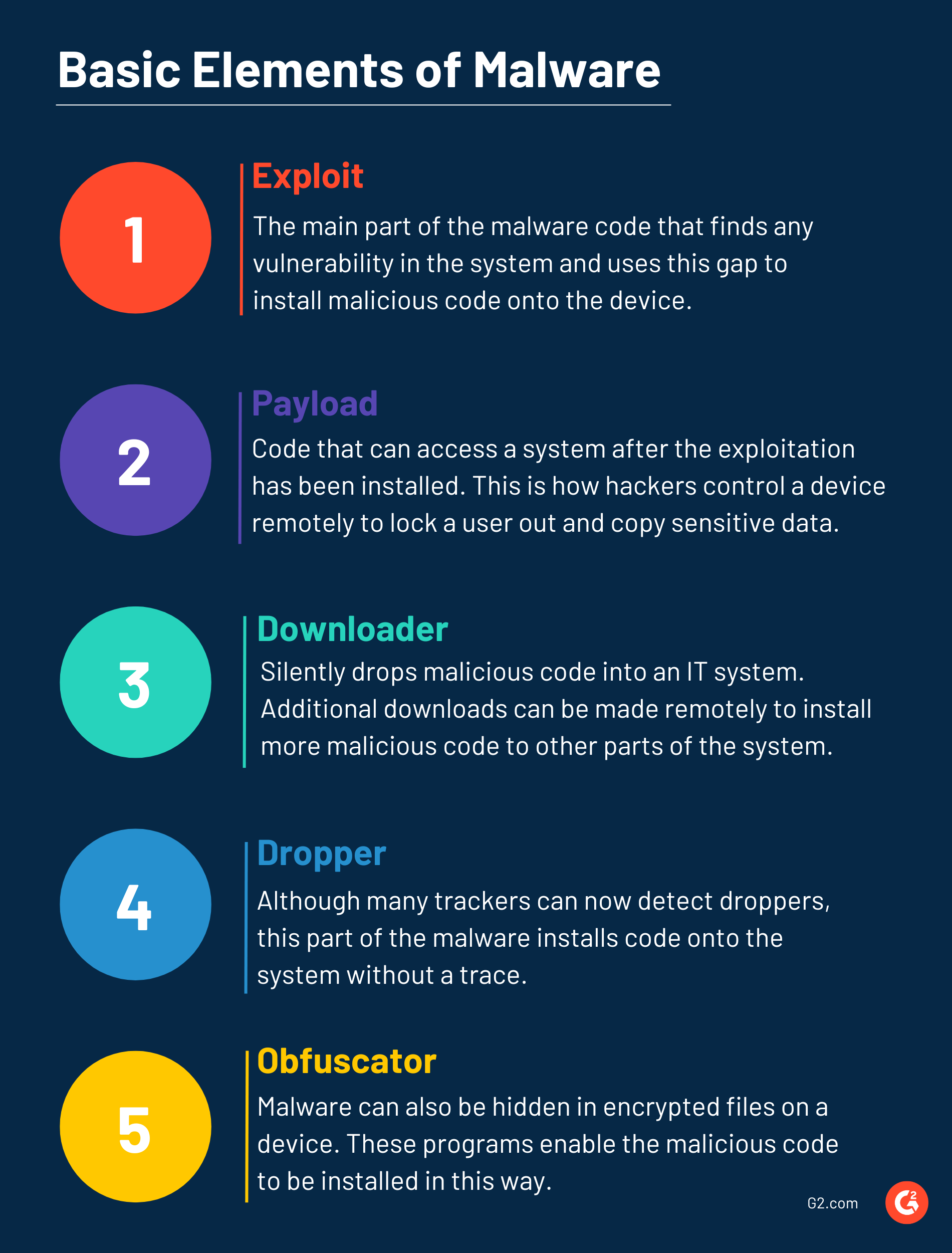

Elementos básicos del malware

Los ciberdelincuentes continúan encontrando nuevas formas de eludir los sistemas de seguridad e infiltrarse en los dispositivos.

Pero no importa qué técnicas intenten, la mayoría del malware comprende varios elementos básicos.

- Explotación. Esta es la parte principal del código del malware. Encuentra cualquier vulnerabilidad en el sistema y utiliza esta brecha para instalar el código malicioso en el dispositivo.

- Carga útil. La carga útil es un fragmento de código que puede acceder al sistema después de que se haya instalado la explotación. Esto es típicamente cómo los hackers controlan un dispositivo de forma remota para bloquear al usuario y copiar datos sensibles.

- Descargador. Esta parte del malware deja caer silenciosamente programas maliciosos en varias partes de un sistema de TI. Luego se pueden realizar descargas adicionales de forma remota para instalar más código malicioso en otras partes del sistema.

- Instalador. Aunque muchos rastreadores ahora pueden detectar instaladores, esta parte del malware instala código en el sistema sin dejar rastro.

- Ofuscador. El malware también puede estar oculto en archivos cifrados en un dispositivo. Estos programas permiten que el código malicioso se instale de esta manera.

Beneficios de rastrear el malware

El malware perjudica a las empresas y cuesta tiempo, dinero y recursos significativos para solucionarlo. Al monitorear continuamente el malware, las empresas pueden:

- Actuar rápidamente cuando surge una amenaza. Al monitorear 24/7, las empresas son alertadas tan pronto como se detecta malware. Eso significa que se pueden tomar medidas de seguridad rápidamente antes de que los atacantes puedan acceder a más información.

- Detectar brechas en los sistemas de seguridad. Muchas herramientas de monitoreo también tienen características que escanean los sistemas de TI en busca de posibles vulnerabilidades y puntos de entrada. Esto da a los equipos más tiempo para solucionar brechas en su seguridad para evitar que se instale malware.

- Optimizar el ancho de banda para un mejor rendimiento. Picos repentinos en el ancho de banda pueden indicar un problema de seguridad. Con monitoreo constante, los datos pueden ser mejor optimizados en todo el sistema para mejorar y acelerar la experiencia del usuario.

Mejores prácticas para protegerse contra el malware

Mantener los sistemas protegidos del malware es un esfuerzo de equipo. Además de ejecutar software de monitoreo, todos los empleados deben:

- Mantener las computadoras actualizadas con el software más reciente. Siempre que haya actualizaciones del sistema operativo disponibles, todos deben descargarlas. Muchas incluyen parches para errores conocidos que los ciberdelincuentes pueden explotar.

- Confirmar la fuente antes de descargar archivos y programas. Los hackers pueden hacer que sus programas maliciosos se vean idénticos a software existente y legítimo. Siempre es mejor verificar de dónde proviene una descarga antes de ir a un sitio desconocido o aceptar software de una fuente desconocida.

- Estar atentos a correos electrónicos sospechosos. Los archivos adjuntos en correos electrónicos son una de las mayores señales de advertencia cuando se trata de la instalación de malware en un dispositivo. Nunca abra un archivo adjunto de una dirección de correo electrónico desconocida; verifique el remitente antes de hacer clic en cualquier enlace.

- Limitar el intercambio de archivos de persona a persona. El malware puede disfrazarse fácilmente como contenido popular en línea. Antes de descargar cualquier cosa de un sitio de intercambio de archivos, verifique si hay señales de que podría ser un código malicioso en lugar de un archivo genuino.

Protege tus sistemas informáticos de ataques maliciosos y monitorea vulnerabilidades con software de forense digital.

Holly Landis

Holly Landis is a freelance writer for G2. She also specializes in being a digital marketing consultant, focusing in on-page SEO, copy, and content writing. She works with SMEs and creative businesses that want to be more intentional with their digital strategies and grow organically on channels they own. As a Brit now living in the USA, you'll usually find her drinking copious amounts of tea in her cherished Anne Boleyn mug while watching endless reruns of Parks and Rec.