¿Qué es la informática forense?

La informática forense, también conocida como forense digital, recopila y ayuda a los usuarios a presentar evidencia digital para asistir en litigios.

A medida que la tecnología evoluciona, también lo hacen los delitos cibernéticos. La evidencia digital almacenada en computadoras, teléfonos inteligentes, unidades flash o almacenamiento en la nube puede ser corrompida o robada. La informática forense preserva esta evidencia a través de tecnología y técnicas de investigación.

El software de informática forense permite a los investigadores identificar, recopilar y almacenar de manera segura la evidencia digital. Los expertos en informática forense utilizan esta evidencia en procedimientos legales para asistir al poder judicial.

Tipos de informática forense

La informática forense recupera datos perdidos o analiza evidencia de datos para descubrir el “por qué” y el “cómo” detrás de un ciberataque. Se clasifica en los siguientes tipos:

- Forense de medios incluye la recopilación, identificación, análisis y presentación de evidencia de audio, video o imagen durante una investigación.

- Forense cibernético abarca la recopilación de datos y la presentación de evidencia digital durante una investigación de delitos cibernéticos.

- Forense móvil abarca la recuperación de evidencia digital de teléfonos móviles, dispositivos de sistema de posicionamiento global (GPS), tabletas o laptops.

- Forense de software presenta evidencia relacionada con el software durante una investigación.

- Forense de computadoras recopila evidencia digital de computadoras, laptops y otros dispositivos informáticos.

- Forense de bases de datos investiga cualquier actividad maliciosa o acceso a una base de datos y analiza cualquier modificación. Verifica contratos comerciales e investiga delitos financieros a gran escala.

Técnicas comunes de informática forense

Los expertos en informática forense utilizan una o más de las siguientes técnicas para recopilar y analizar evidencia.

- Recuperación de archivos eliminados: Esto ayuda a recuperar y restaurar archivos eliminados deliberadamente o sin saberlo por una persona o un virus.

- Esteganografía inversa: Mientras que la esteganografía oculta datos dentro de un mensaje digital, la esteganografía inversa es cuando los expertos examinan el hash de un mensaje. El hash se refiere a una cadena de datos que cambia cuando un archivo o mensaje es interrumpido.

- Análisis cruzado de unidades: El análisis cruzado de unidades examina datos a través de varias unidades de computadora utilizando conceptos como correlación y referencia cruzada para comparar eventos.

- Análisis en vivo: Este analiza los datos volátiles de una computadora en funcionamiento almacenados en la memoria de acceso aleatorio (RAM) o memoria caché. Ayuda a identificar la causa del tráfico anormal de la computadora.

- Preservación de evidencia: Los expertos utilizan una herramienta de bloqueo de escritura para crear una copia exacta de los datos iniciales. Evita que cualquier dispositivo o programa corrompa la evidencia original.

- Reconstrucción de actividad web: Los expertos utilizan la reconstrucción de actividad web para recuperar el historial de navegación y acceder a archivos temporales de internet y cookies aceptadas. Es útil cuando un usuario elimina el historial de navegación para alegar negación plausible.

- Investigación de dispositivos de red: Esta técnica investiga todos los registros de red. Los expertos la utilizan cuando los registros del servidor no están disponibles por razones desconocidas.

- Tácticas de cebo: Ayuda a los expertos a extraer y copiar la dirección de protocolo de internet (IP) de un ciberdelincuente. Los expertos envían un correo electrónico para capturar la dirección IP del destinatario, permitiéndoles rastrear a los delincuentes sospechosos.

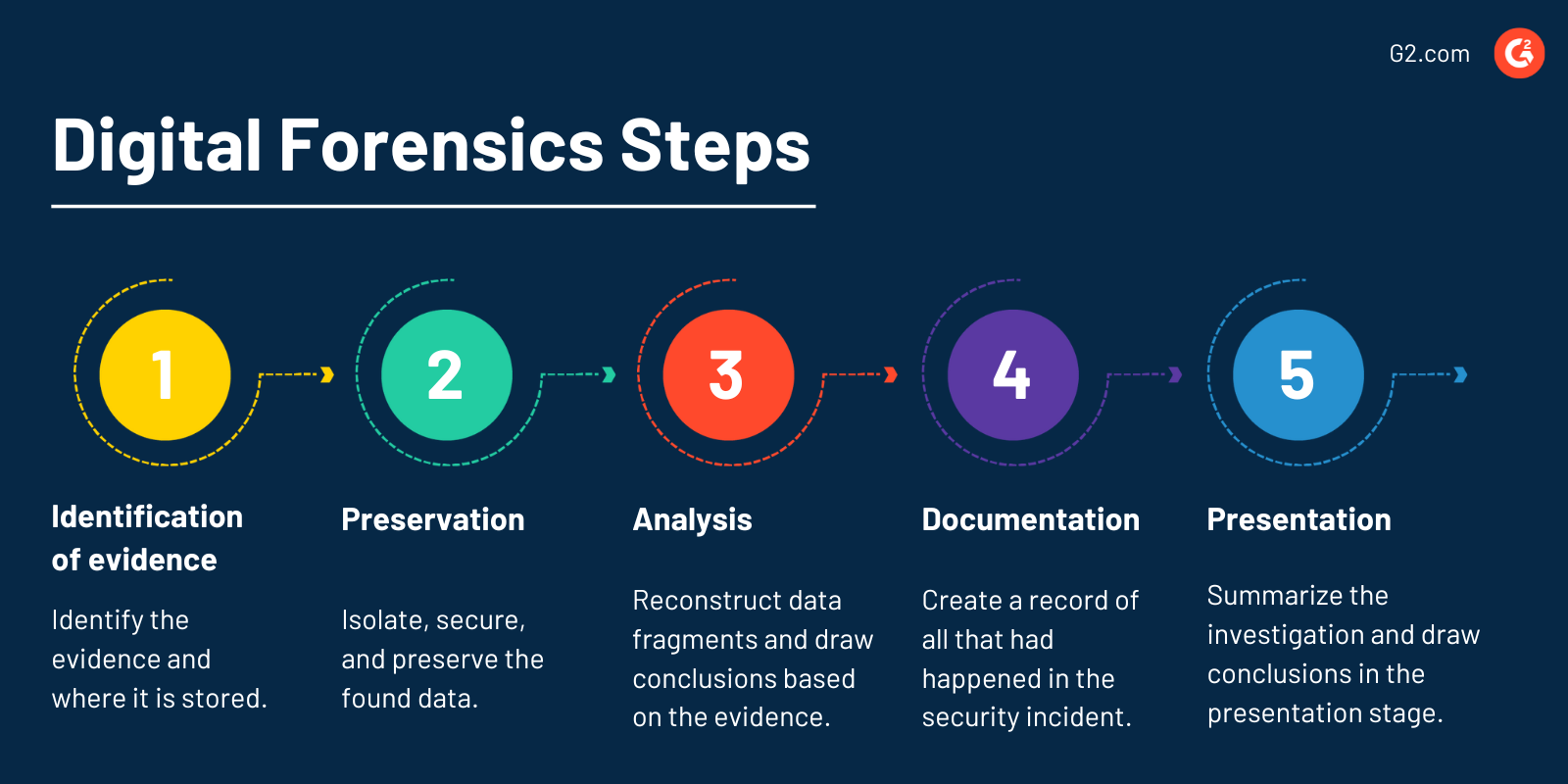

Pasos de la informática forense

Para que la evidencia digital sea aceptada, un experto debe seguir pasos específicos para que la evidencia no sea alterada.

A continuación se presentan los cinco pasos comunes involucrados en una investigación de informática forense.

- Identificación de evidencia: Identificar la evidencia y dónde está almacenada.

- Preservación: Aislar, asegurar y preservar los datos encontrados. Asegúrate de que ninguna amenaza externa o interna pueda alterar los datos.

- Análisis: Reconstruir fragmentos de datos y sacar conclusiones basadas en la evidencia digital.

- Documentación: Crear un registro que recree todo lo que sucedió en el incidente de seguridad.

- Presentación: Resumir toda la investigación y sacar una conclusión en la etapa de presentación.

Informática forense vs. ciberseguridad

La informática forense es la recuperación de datos de un dispositivo digital para identificar evidencia de actividad delictiva. La ciberseguridad es la protección de datos en línea contra cualquier amenaza de ciberdelincuentes antes de que puedan ocurrir.

La ciberseguridad despliega herramientas y protocolos para proteger las computadoras de ciberataques. Los profesionales utilizan habilidades de tecnología de la información (TI) y conocimiento de sistemas operativos (SO) para crear un sistema infranqueable.

Aunque la informática forense y la ciberseguridad pueden parecer similares, tienen diferencias únicas. La ciberseguridad es preventiva, y la informática forense es reactiva. La informática forense no se ocupa de prevenir delitos cibernéticos. Sin embargo, ayuda a los profesionales de ciberseguridad a notar cómo ocurrió un delito cibernético y cómo puede prevenirse.

Un experto en informática forense trabaja con investigadores para acceder a los datos de un sistema o con organizaciones para ayudarlas a recuperar datos perdidos. La ciberseguridad ofrece especializaciones como arquitectura de sistemas, seguridad de software, gestión de acceso, hacking ético, etc. Las principales especializaciones ofrecidas por la informática forense son investigaciones criminales y recuperación de datos.

Aprende más sobre ciberseguridad y protege a las organizaciones y empresas contra ciberataques.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.