Los datos sensibles necesitan protección.

La encriptación ayuda a proteger los datos sensibles que las organizaciones almacenan, transmiten o utilizan al convertirlos en formas incomprensibles.

Las empresas necesitan ser conscientes de sus datos y su ubicación. Algunas organizaciones utilizan herramientas de descubrimiento de datos sensibles para encontrar información de modo que no quede ningún dato expuesto. Las herramientas de encriptación luego transforman estos datos en texto cifrado (secuencia aleatoria de caracteres generada a través de cálculos matemáticos), haciéndolos inaccesibles para usuarios no autorizados.

¿Qué es la encriptación?

La encriptación es el proceso de proteger datos o información reales convirtiéndolos en un código secreto. Cualquiera que intente acceder a datos encriptados necesitaría una clave de encriptación para decodificarlos.

Una clave criptográfica (o de encriptación) es un conjunto de valores matemáticos que son mutuamente acordados por un remitente y un receptor. Asegura que los datos solo estén disponibles para personas que tienen la autoridad para acceder a ellos. Las empresas utilizan software de gestión de claves de encriptación para centralizar todas las claves y protegerlas del acceso no autorizado. Se utiliza para monitorear las claves de encriptación y controlar su disponibilidad para los usuarios, ya que puede poner en riesgo la seguridad de los datos si caen en manos equivocadas.

El proceso de encriptación implica la conversión de texto plano en texto cifrado, que es ininteligible. El texto cifrado a veces puede parecer una secuencia aleatoria, pero hay lógica en su núcleo.

Las organizaciones necesitan mantener una encriptación segura con una clave compleja, haciéndola desafiante y menos rentable para los atacantes de descifrar. Pueden usar software de encriptación para mantener la integridad y confidencialidad de los datos mientras reducen la responsabilidad si los datos se exponen o se violan.

¿Por qué es importante la encriptación?

Las empresas modernas trabajan con una gran cantidad de datos personales de sus clientes y empleados. Proteger estos datos se convierte en una responsabilidad para mantener la reputación de una empresa y evitar sanciones legales. La encriptación ayuda a las empresas a almacenar y transmitir datos de manera segura mientras mantienen la integridad y confidencialidad intactas.

La encriptación sirve a la seguridad de los datos de muchas maneras:

- Autenticación: La encriptación de clave pública verifica que el propietario del sitio web tenga la clave privada listada en un certificado de Seguridad de la Capa de Transporte (TSL). Proporciona confianza a los usuarios de que están conectando a un sitio web genuino.

- Integridad: La encriptación asegura que los usuarios no autorizados no alteren los datos en transmisión o almacenamiento. Prueba que la información no se cambia mientras fluye desde la fuente a un destinatario.

- Confidencialidad: La encriptación codifica los datos y evita que se expongan. Bloquea a los atacantes maliciosos o cualquier entidad no autorizada de acceder a los datos en reposo o en transmisión.

- Seguridad: La encriptación asegura la seguridad de la información incluso cuando los dispositivos son robados o extraviados. Ayuda a las empresas a prevenir violaciones de datos y permite una comunicación segura donde las partes pueden intercambiar información sin un riesgo de seguridad.

- Regulaciones: La encriptación ayuda a las organizaciones a cumplir con varios estándares de la industria que evalúan la seguridad de los datos con suma importancia. Por ejemplo, el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) o la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA).

La seguridad de los datos está en el núcleo de la tecnología moderna que trabaja con varias entidades relacionadas. La encriptación asegura que la información sensible compartida entre estas entidades no sea propensa a fugas o exposiciones, convirtiéndola en una parte esencial de cualquier buen programa de seguridad de datos.

¿Quieres aprender más sobre Software de cifrado? Explora los productos de Cifrado.

¿Cómo funciona la encriptación?

La encriptación utiliza varios algoritmos para decodificar datos. Por ejemplo, un mensaje, "Mi nombre es Steve" se codificaría a un texto cifrado, como "fweji2j320wfeoi93dfs". Cuando se envía a un destinatario, necesitarían una clave de encriptación para decodificar el mensaje.

Aquí hay algunos términos esenciales para ayudar a entender la encriptación:

- Algoritmo de encriptación: Un algoritmo, también conocido como cifrado, es un conjunto de reglas que sigue un proceso de encriptación. Incluye la longitud de la clave, características y funcionalidades que aseguran una encriptación efectiva.

- Desencriptación: Un proceso de convertir texto cifrado a texto plano.

- Clave de encriptación: Una secuencia aleatoria de caracteres que se utilizan para encriptar o desencriptar datos. Típicamente, las claves privadas son de 128 bits o 256 bits, y las claves públicas son de 2048 bits.

La encriptación funciona en el núcleo del Protocolo Seguro de Transferencia de Hipertexto (HTTPS) para mantener una comunicación segura entre un usuario y un servidor a través de una red. HTTPS utiliza el protocolo de encriptación TLS, que ha reemplazado a la Capa de Conexión Segura (SSL) en los últimos años.

Consejo: Cualquier sitio web que siga HTTPS tendrá https:// en la URL en lugar de http://. Puedes encontrar un símbolo de candado seguro en la barra de direcciones de tu navegador cuando te conectas con un sitio web.

Encriptación simétrica vs. asimétrica

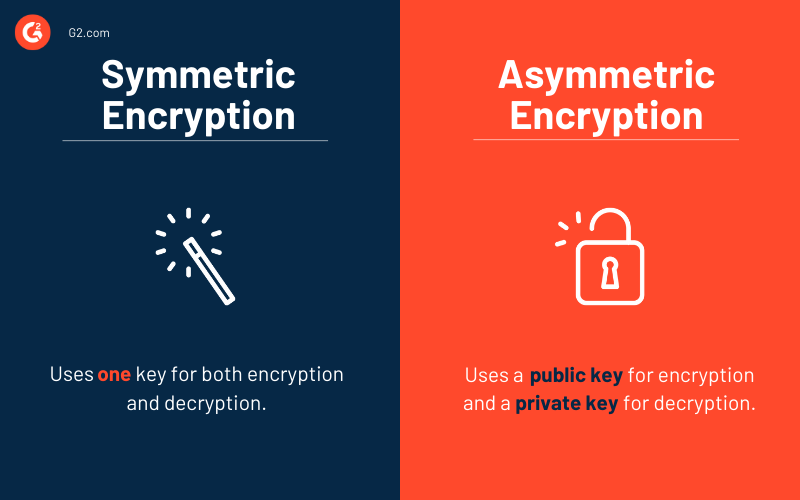

La principal diferencia entre la encriptación simétrica y asimétrica radica en el uso de claves de encriptación.

La encriptación simétrica utiliza una clave para la encriptación y desencriptación. Actúa como un secreto compartido que permite a las partes encriptar o desencriptar información. Los algoritmos de encriptación simétrica son menos complejos y comparativamente más rápidos de ejecutar, lo que los convierte en una opción preferida para llevar a cabo la transmisión de datos a granel.

Los algoritmos de encriptación simétrica implican el uso de cifrados de bloque o cifrados de flujo. Por ejemplo, el estándar de encriptación avanzada (AES) utiliza un tamaño de bloque de 128 bits (o 192, 256 bits), donde el número de bits se encripta como una unidad.

El agotamiento de claves (usar una clave muchas veces) es un problema que obstaculiza la encriptación simétrica. En ausencia de una jerarquía de claves adecuada y una rotación de claves efectiva, puede haber fugas de información que los atacantes pueden explotar para recrear una clave secreta. Ejemplos de encriptación simétrica incluyen RC4, DES, 3DES, y más.

La encriptación asimétrica, también conocida como criptografía de clave pública o encriptación de clave pública, utiliza un par de claves de encriptación: una clave pública y una clave privada.

Una clave pública se utiliza para encriptar un mensaje y es accesible para todos. Por el contrario, una clave privada se utiliza para desencriptar un mensaje, y solo se comparte con el iniciador de la clave para mantener la privacidad. Ambas claves están matemáticamente relacionadas, pero no se puede derivar una clave privada de una clave pública.

La encriptación asimétrica es más complicada y consume más tiempo, pero ofrece una seguridad robusta en comparación con la encriptación simétrica. La longitud de las claves en la encriptación asimétrica es comparativamente mayor. Por ejemplo, la clave de Rivest–Shamir–Adleman (RSA) puede ser de 2048 bits. Hay varios otros algoritmos de encriptación asimétrica como Diffie-Hellman, criptografía de curva elíptica, y más.

Lista de algoritmos de encriptación

Los algoritmos de encriptación utilizan diferentes tamaños de clave, complejidades y métodos para encriptar y desencriptar un mensaje. Aquí hay algunos algoritmos de encriptación comunes.

AES

El estándar de encriptación avanzada (AES), también conocido como Rijndael, es un cifrado confiable aprobado por la Agencia de Seguridad Nacional de EE. UU. (NSA) para proteger información sensible. Se encuentra bajo la encriptación simétrica, donde se utiliza una clave para encriptar y desencriptar datos.

La encriptación AES se facilita mediante claves de diferentes longitudes que tienen varias combinaciones posibles.

Hay tres longitudes de clave de encriptación AES comúnmente utilizadas:

-

128 bits con 3.4 x 10³⁸ combinaciones

-

192 bits con 6.2 x 10⁵⁷ combinaciones

-

256 bits con 1.1 x 10⁷⁷ combinaciones

La encriptación AES de 256 bits se utiliza típicamente en lugares donde hay una necesidad de mayor seguridad. Aunque hay múltiples longitudes de clave disponibles en las que la encriptación AES de 256 es la más fuerte, usarla en todas partes podría no ser prudente. Por ejemplo, una aplicación que emplea encriptación AES de 256 bits agotará la batería de tu móvil más rápido que una aplicación que utiliza encriptación AES de 128 bits.

Triple DES

El Estándar de Encriptación de Datos Triple (3DES) aplica algoritmos de cifrado de bloque tres veces a cada bloque de datos, asegurando una seguridad más fuerte. DES originalmente venía con un bloque de 64 bits y una clave de encriptación de 56 bits, haciéndolo menos seguro debido a la corta longitud de la clave. 3DES fue introducido para proporcionar una seguridad mejorada con una longitud de clave de encriptación de 3 x 56 bits, donde la seguridad típicamente cae a 112 bits. Las tres claves en 3DES son k1, k2, y k3, que encriptan los datos tres veces.

3DES fue la encriptación de elección en los años 90, pero con la introducción de estándares de encriptación más seguros como AES, ha sido relegado a un segundo plano.

SNOW

SNOW es un cifrado de flujo basado en palabras que trabaja con palabras de 32 bits y claves de encriptación de 128 bits y 256 bits. No hay ninguna propiedad intelectual u otras restricciones asociadas con el algoritmo de encriptación SNOW. Tiene una fase de iniciación corta y un rendimiento notable en procesadores y hardware de 32 bits.

Hay tres versiones del algoritmo de encriptación SNOW:

-

SNOW 1.0 fue utilizado en el proyecto eSTREAM, un proyecto organizado por la red de cifrado de la UE para identificar nuevos cifrados para adopción generalizada.

-

SNOW 2.0 es un cifrado de flujo elegido para el estándar de la Organización Internacional de Normalización/Comisión Electrotécnica Internacional (ISO/IEC) ISO/IEC 18033-4.

-

SNOW 3G fue seleccionado como un cifrado de flujo para los algoritmos de encriptación 3GPP, UAE2 y UIA2.

Intercambio de claves Diffie-Hellman

El intercambio de claves Diffie-Hellman es un desarrollo reconocido en la criptografía de clave pública que permite a dos partes crear una clave compartida y usarla para una comunicación segura a través de un canal inseguro. Las partes involucradas no se han conocido previamente.

El objetivo del intercambio de claves Diffie-Hellman es establecer de manera segura secretos compartidos que se pueden usar para derivar claves. Luego, con el uso de estas claves, se puede transmitir información de manera protegida.

RSA

Rivest–Shamir–Adleman (RSA) es un tipo de encriptación asimétrica que encuentra su uso en computadoras modernas. El algoritmo de encriptación RSA emana de la idea de que encontrar factores de un número compuesto grande es una tarea compleja.

Involucra una clave pública y una clave privada, donde la clave privada es un secreto y no se puede calcular fácilmente a partir de una clave pública. La encriptación RSA se utiliza comúnmente con otros esquemas de encriptación o firmas digitales. No se utiliza generalmente para encriptar un mensaje completo debido a su ineficiencia y estructura pesada en recursos.

Criptografía de curva elíptica

La criptografía de curva elíptica (ECC) aprovecha las matemáticas de las curvas elípticas para generar pares de claves para la encriptación de clave pública. Está ganando popularidad como una alternativa a RSA debido a su tamaño de clave más pequeño y la capacidad de mantener la seguridad.

ECC crea claves que son más difíciles de descifrar ya que se basan en cómo las curvas elípticas están estructuradas algebraicamente sobre campos finitos. En contraste con RSA, la encriptación ECC es más rápida y utiliza menos memoria. Aunque ECC proporciona mayor seguridad para una longitud de clave particular, no es fácil de implementar de manera segura en comparación con RSA. Tiene una curva de aprendizaje más pronunciada y toma más tiempo producir resultados accionables.

Distribución de claves cuánticas

La distribución de claves cuánticas (QKD) utiliza la mecánica cuántica mientras implementa un protocolo criptográfico que permite a dos partes establecer una clave compartida aleatoria y tener una comunicación segura.

El aspecto de seguridad de la distribución de claves cuánticas radica en los fundamentos de la mecánica cuántica en lugar de lo difícil que es descifrar una función matemática. Pero el principal inconveniente de usar QKD es que depende de un intercambio previo de una clave simétrica o clave pública. Si ha habido un intercambio, las partes pueden establecer una comunicación segura mediante AES sin usar la distribución de claves cuánticas.

Las partes pueden usar la distribución de claves cuánticas para establecer y distribuir una clave y luego usar otro algoritmo de encriptación como AES para encriptar o desencriptar un mensaje.

Blowfish

El algoritmo de encriptación Blowfish es un cifrado de bloque simétrico (64 bits) que utiliza claves de longitudes variables que van desde 32 bits hasta 448 bits. Es un algoritmo de encriptación no patentado y libre de licencias que todos pueden usar de forma gratuita.

Bruce Schneier, un criptógrafo estadounidense, diseñó Blowfish en 1993. Mostró una notable tasa de encriptación y una fuerte defensa contra el criptoanálisis. Sin embargo, AES ha sido un algoritmo de encriptación prominente en la industria, y Schneier recomienda Twofish para aplicaciones modernas.

La principal debilidad que tenía el cifrado Blowfish era su vulnerabilidad a los ataques de cumpleaños (en contextos como HTTPS) debido a su tamaño de bloque de 64 bits. En 2016, el ataque SWEET32 demostró cómo los hackers podían recuperar texto plano realizando ataques de cumpleaños contra cifrados con tamaño de bloque de 68 bits.

¿Sabías que? Un ataque de cumpleaños es un ataque criptográfico que aprovecha las matemáticas detrás de un problema de cumpleaños en la teoría de la probabilidad para abusar de la comunicación entre dos partes.

Twofish

Twofish es un algoritmo de encriptación simétrica que utiliza un tamaño de bloque de 128 bits y tamaños de clave de hasta 256 bits. Fue introducido en 1988 por Bruce Schneier y el equipo extendido de Twofish. Para claves de 128 bits, Twofish era más lento que AES pero era comparativamente más rápido para tamaños de clave de 256 bits.

Twofish fue creado como un algoritmo altamente flexible que permite varias capas de compensaciones de rendimiento. Dependía de la velocidad de encriptación, el uso de memoria, la configuración de claves, el conteo de puertas de hardware, y varios otros parámetros. Este algoritmo de encriptación puede ser utilizado por cualquiera de forma gratuita y no está patentado por los editores.

Tipos de encriptación

Diferentes tipos de encriptación son adecuados para los usuarios según sus casos de uso particulares, infraestructura, y varios otros parámetros.

Aquí hay algunos tipos comunes de encriptación:

- Encriptación como servicio (EaaS) proporciona una forma para que los usuarios que carecen de recursos para gestionar la encriptación por sí mismos, permitiéndoles cumplir con las regulaciones y asegurar datos en entornos multi-tenant.

- Trae tu propia encriptación (BYOE) se adapta a los usuarios de servicios en la nube que desean gestionar su propio software de encriptación y claves.

- Encriptación de almacenamiento en la nube es facilitada por proveedores de servicios en la nube que encriptan datos utilizando algoritmos y los almacenan.

- Encriptación deniable permite que el texto encriptado se desencripte de dos o más maneras según la clave de encriptación que use una parte.

- Encriptación a nivel de columna es adecuada para la encriptación de bases de datos donde cada celda en una columna particular puede ser accedida usando la misma contraseña.

- Encriptación a nivel de campo gestiona la encriptación de datos en un campo particular de una página web. Por ejemplo, encriptar números de seguridad social o números de tarjetas de crédito, etc.

- Encriptación de extremo a extremo (E2EE) asegura que los usuarios no autorizados no puedan interceptar comunicaciones entre dos partes. Utiliza un circuito de comunicación encriptado donde el software del cliente encripta el mensaje, y el destinatario desencripta el mensaje cuando les llega.

- Encriptación de disco completo (FDE) funciona a nivel de hardware y convierte todos los datos en un disco en una forma incomprensible que una parte solo puede acceder con una clave de autenticación.

- Encriptación a nivel de red se implementa a través de la Seguridad del Protocolo de Internet (IPSec) que asegura comunicaciones seguras en la capa de transferencia de red.

- Encriptación a nivel de enlace asegura que los datos estén encriptados cuando se transmiten desde un host y desencriptados cuando llegan al siguiente enlace o punto de retransmisión. Los datos se encriptan nuevamente cuando salen para el siguiente enlace o punto de retransmisión.

- Protocolo Seguro de Transferencia de Hipertexto asegura la encriptación de todo el contenido que un servidor web envía y verifica si un certificado de clave pública está instalado.

- Encriptación homomórfica convierte datos en texto cifrado que puede ser procesado, permitiendo a los usuarios realizar operaciones complejas en datos encriptados.

Beneficios de la encriptación

La tecnología de encriptación te ayuda a proteger tus datos. Es tan antigua como el arte de la comunicación misma. Los egipcios solían ocultar los verdaderos significados de las inscripciones con jeroglíficos no estándar en el 1900 a.C., y la misma ideología corre paralela mientras se asegura datos en la encriptación de la era moderna. Ofrece varios beneficios a los usuarios y proporciona la tan necesaria garantía de que sus datos están seguros y protegidos.

Asegura la confidencialidad e integridad de los datos mientras se almacenan o transmiten a través de redes, permitiendo a las empresas demostrar cumplimiento con varios estándares regulatorios. Por ejemplo, el cumplimiento de PCI DSS requiere que un comerciante encripte los detalles de la tarjeta de un cliente en reposo y en transmisión.

50%

de las organizaciones tienen una estrategia de encriptación general aplicada de manera consistente en toda la empresa en 2021.

Fuente: Instituto Ponemon

Además, la encriptación protege datos sensibles que incluyen información personal mientras asegura la privacidad y el anonimato. Protege los datos de tus clientes de ser expuestos a hackers maliciosos o agencias gubernamentales de vigilancia.

Desafíos de la encriptación

La encriptación es un activo beneficioso para las empresas al asegurar la seguridad de los datos. Aún así, es una parte de varias soluciones de seguridad que juntas constituyen el programa de ciberseguridad de una organización. Hay muchos desafíos que las organizaciones encuentran al implementar mecanismos de encriptación.

El eslabón más débil en la ciberseguridad de una organización es un humano. Aunque la encriptación asegura la seguridad matemáticamente, un usuario podría desactivarla debido a sus complejidades o compartir claves de desencriptación de manera insegura.

Siendo una unidad única en el arsenal de seguridad de una empresa, la encriptación a menudo se combina con soluciones de seguridad como software de seguridad de punto final, software SIEM, y varios otros. Estas herramientas pueden proporcionar una sensación de seguridad borrosa, pero abren amplias brechas de seguridad si no se integran y gestionan adecuadamente. Las empresas deben asegurarse de que la encriptación y otras herramientas de seguridad estén configuradas correctamente y estén consistentemente activas.

Los 5 mejores software de encriptación

El software de encriptación convierte datos normales en una forma codificada e ilegible que asegura su confidencialidad e integridad para datos en reposo, en transmisión o en uso. Las empresas utilizan software de encriptación para regular información de identificación personal (PII), información de salud personal (PHI), o datos de la industria de tarjetas de pago (PCI).

Para calificar para la inclusión en la lista de software de encriptación, un producto debe:

- Proteger archivos y datos usando el texto cifrado

- Encriptar ya sea datos en reposo, datos en transmisión, o datos en uso

- Permitir al usuario seleccionar y gestionar archivos sus configuraciones de encriptación

* A continuación se presentan los cinco principales software de encriptación del Informe Grid® de Verano 2021 de G2. Algunas reseñas pueden estar editadas para mayor claridad.

1. Progress MOVEit

Progress MOVEit es un software de transferencia de archivos gestionado de manera segura para datos sensibles que aprovecha sus capacidades de automatización de flujo de trabajo para administrar tareas. Ayuda a las empresas a consolidar costos y gestión mientras mantiene un rastro de auditoría documentado. Las empresas utilizan Progress MOVEit para cumplir con los requisitos de cumplimiento normativo interno y externo.

Lo que les gusta a los usuarios:

"Facilidad de uso, es mucho más fácil que otras herramientas para el usuario final. Es conveniente cuando se trabaja con clientes ya que pueden caminar cómodamente a través del proceso. Hemos tenido muy poco ida y vuelta con la capacidad de los clientes para usarlo, lo que ayuda a ambas partes a ahorrar tiempo. Tenemos un amplio espectro de clientes con diferentes habilidades técnicas, por lo que una herramienta fácil de usar es imprescindible para nuestros propósitos.

Además, la seguridad de la información fue el principal impulsor al elegir una herramienta, y MOVEit cumple con esos requisitos. En el mundo de hoy, es esencial tener una perspectiva de seguridad primero, lo que resuena con MOVEit que ofrece una manera sin esfuerzo de configurar múltiples funciones como inicio de sesión único y varias otras."

- Reseña de Progress MOVEit, James H.

Lo que no les gusta a los usuarios:

"No he encontrado nada que no me guste de la plataforma MOVEit. Por supuesto, hay un componente de costo mayor que los métodos más rudimentarios de procesamiento de archivos y scripts, pero obtienes lo que pagas. Este producto vale la pena el costo."

- Reseña de Progress MOVEit, Brandon R.

2. Microsoft Bitlocker

Microsoft Bitlocker protege documentos y contraseñas encriptando todos los datos en un disco particular. Por defecto, utiliza un algoritmo de encriptación AES en modo de encadenamiento de bloques de cifrado o XTS con una clave de encriptación de 128 bits o 256 bits.

Lo que les gusta a los usuarios:

"Es emocionante porque BitLocker ha dado seguridad que sobresale en la forma de hacer múltiples cambios de los archivos; me ayuda a mantenerme al día con el trabajo pero con la confianza de que ciertos elementos están encriptados. La interfaz es muy intuitiva y ha dado muchos beneficios de resolución."

- Reseña de Microsoft Bitlocker, Rachel E.

Lo que no les gusta a los usuarios:

"A veces, la encriptación puede afectar el rendimiento de la PC. Puede causar que algunos sistemas antiguos se ralenticen y se retrasen."

- Reseña de Microsoft Bitlocker, Akib H.

3. Kaspersky Endpoint Security

Kaspersky Endpoint Security realiza encriptación de disco completo para prevenir fugas de datos a través de la pérdida de un dispositivo. También ofrece encriptación a nivel de archivo que protege archivos transferidos en canales no confiables, y Crypto disk almacena datos de usuario en una forma encriptada dentro de un archivo separado.

Lo que les gusta a los usuarios:

"Kaspersky Endpoint security es un gran protector para sistemas de red. Funciona bien como guardia antivirus. Toma reacciones inmediatas y resuelve las amenazas. Proporciona encriptación para muchos propósitos como correo electrónico, mensajería, documentos de texto, etc. Este software proporciona su servicio de gestión con respaldo, recuperación, y gestión de archivos con monitoreo de las actividades para proteger de amenazas innecesarias."

- Reseña de Kaspersky Endpoint Security, Arandi M.

Lo que no les gusta a los usuarios:

"Tiene métodos de instalación complicados para algunos sistemas operativos. También debería proporcionar características de filtrado de spam. Las características para detectar amenazas y malware en correos electrónicos pueden mejorarse. Kaspersky Endpoint Security debería actualizar algunas de sus características de encriptación. Tiene un proceso complejo para renovar su suscripción que puede simplificarse, y ocasionalmente requiere nuevas actualizaciones."

- Reseña de Kaspersky Endpoint Security, Victoria E.

4. Tor

Tor permite a los usuarios comunicarse de manera anónima entre sí en Internet con su enrutamiento de cebolla de segunda generación. Sigue una encriptación de múltiples capas, donde el tráfico se retransmite y encripta tres veces mientras pasa por la red Tor.

Lo que les gusta a los usuarios:

"Tor es un navegador mejor asegurado para la navegación anónima. Su proceso de instalación es sencillo, y no se necesitan requisitos específicos para ejecutar este navegador. Además, tiene una interfaz amigable que ayuda a entender las características que tiene. Mi atributo más favorito del navegador Tor es cómo cambia las direcciones IP periódicamente. Podemos hacerlo manual para cambiar la navegación por ubicación o país.

El navegador Tor elude sitios web bloqueados por el gobierno, y también puede facilitar la navegación profunda y oscura. Con múltiples capas de protección de privacidad, podemos asegurar nuestros datos."

- Reseña de Tor, Madusanka B.

Lo que no les gusta a los usuarios:

"La principal desventaja del navegador Tor es que no podemos localizar sitios web con nuestra ubicación actual. Y también, el tiempo de inicio y el tiempo de navegación son muy altos. Algunos complementos y otras características de privacidad son difíciles de entender para principiantes."

- Reseña de Tor, Tharek J.

5. FileVault

FileVault asegura el disco duro de Mac usando tecnología de cifrado de bloque XTS-AES 128 con una clave de encriptación de 256 bits y viene con Mac OS X 10.3 y posteriores. Una vez que FileVault está habilitado en un Mac, todos los datos existentes serán encriptados y cualquier dato nuevo y cambiado será automáticamente bloqueado y protegido con contraseña al iniciar para prevenir el acceso no autorizado.

Lo que les gusta a los usuarios:

"FileVault es un sistema de encriptación altamente seguro para todo tipo de archivos y puede ejecutarse en cualquier dispositivo Apple. Es fácil de usar, y puedes proteger cualquier archivo, carpeta, imagen, documento, o lo que quieras con encriptación de alto nivel. No necesitas ser un genio para usarlo. Cualquiera puede proteger su información con esta aplicación de la manera más simple, sin complicaciones. Además, otras aplicaciones de protección de datos son complicadas, y debes ser un profesional de la informática para usarlas."

- Reseña de FileVault, Ronald K S.

Lo que no les gusta a los usuarios:

"No hay contras en este programa que haya encontrado. Podrías decir que desactivar FileVault parece tardar más en procesarse completamente. Sin embargo, esto parece algo lógico que suceda."

- Reseña de FileVault, Jan P.

Mantén los datos sensibles seguros

Usa software de encriptación para transformar datos en un formato ininteligible, no para ayudar a hackers maliciosos a explotarlo. Aunque es un proceso complejo y puede plantear algunos desafíos en la implementación, sigue siendo valioso tenerlo al frente del plan de seguridad de tu empresa.

Aprende más sobre seguridad de la información y su importancia para proteger datos, evitar pérdidas financieras y de reputación, y mantener el cumplimiento.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.