Los escáneres de vulnerabilidades son una línea de defensa crucial para proteger las aplicaciones web de las amenazas cibernéticas que evolucionan rápidamente y son peligrosas. Este software evalúa su red y sistemas en busca de vulnerabilidades y reporta los riesgos asociados con ellas. Hay muchas herramientas de escaneo de vulnerabilidades disponibles en la industria, pero como las necesidades de cada organización varían, también lo hace la mejor elección en escáneres de vulnerabilidades.

¿Qué es un escáner de vulnerabilidades?

Un escáner de vulnerabilidades es una herramienta de seguridad que examina sus activos de TI en busca de fallas, debilidades o CVEs (Vulnerabilidades y Exposiciones Comunes) que puedan poner en riesgo la ciberseguridad de su organización.

Vamos a profundizar en el aprendizaje de todo sobre el escaneo de vulnerabilidades para poner sus prioridades en orden y ayudarle a seleccionar el mejor ajuste para su equipo.

Entendiendo los escáneres de vulnerabilidades

Los escáneres de vulnerabilidades le ayudan a remediar debilidades y priorizar el proceso según su nivel de riesgo. Una vez que el software completa el escaneo, produce una medida del riesgo asociado con las vulnerabilidades identificadas y sugiere remediaciones para mitigar los riesgos.

Cuando el escaneo de vulnerabilidades se realiza regularmente con una adecuada gestión de vulnerabilidades, ayuda a proteger su organización contra nuevas amenazas que emanan de actualizaciones frecuentes en el software. Además, la herramienta verifica con una o más bases de datos de vulnerabilidades para identificar si hay vulnerabilidades conocidas.

Por ejemplo, NVD, o la Base de Datos Nacional de Vulnerabilidades, es el repositorio del gobierno de EE.UU. de datos de gestión de vulnerabilidades basados en estándares representados mediante el Protocolo de Automatización de Contenido de Seguridad. Estos datos permiten la automatización de la gestión de vulnerabilidades, la medición de seguridad y el cumplimiento.

Los escáneres de vulnerabilidades también permiten a las organizaciones cumplir con los estándares de seguridad en evolución al monitorear y detectar debilidades para mantener la seguridad de las aplicaciones web y la seguridad de la red. Además, el escaneo de vulnerabilidades es también uno de los primeros pasos en las pruebas de penetración.

¿Quieres aprender más sobre Software de escaneo de vulnerabilidades? Explora los productos de Escáner de Vulnerabilidades.

¿Cuál es el propósito de los escáneres de vulnerabilidades?

El propósito de los escáneres de vulnerabilidades es salvaguardar el marco de seguridad de su organización contra amenazas en constante evolución. Aquí está cómo un escáner de vulnerabilidades cumple su propósito.

- Detecta amenazas de seguridad: Los escaneos continuos le ayudan en la detección de vulnerabilidades y a abordar las vulnerabilidades emergentes tanto desde una perspectiva externa como interna.

- Descubre dispositivos no identificados: Los escáneres de vulnerabilidades identifican máquinas no autorizadas conectadas a su red sin la debida autorización. Le ayuda a proteger su red de posibles amenazas que estos dispositivos puedan representar.

- Verifica el inventario de dispositivos de red: Los escáneres de vulnerabilidades ayudan a identificar todos los dispositivos en la red con detalles específicos como el tipo de dispositivo, la versión del sistema operativo, la configuración de hardware, el nivel de parches, etc.

¿Cuáles son los tipos de escaneos de vulnerabilidades?

Ya sea que haya elegido una herramienta de vulnerabilidades de código abierto o un escáner de seguridad con licencia, hay diferentes tipos de escaneos de vulnerabilidades que puede realizar con ellos. El tipo de escaneo de vulnerabilidades depende del alcance, el entorno y otros factores.

Uno puede clasificarlos en estos tipos:

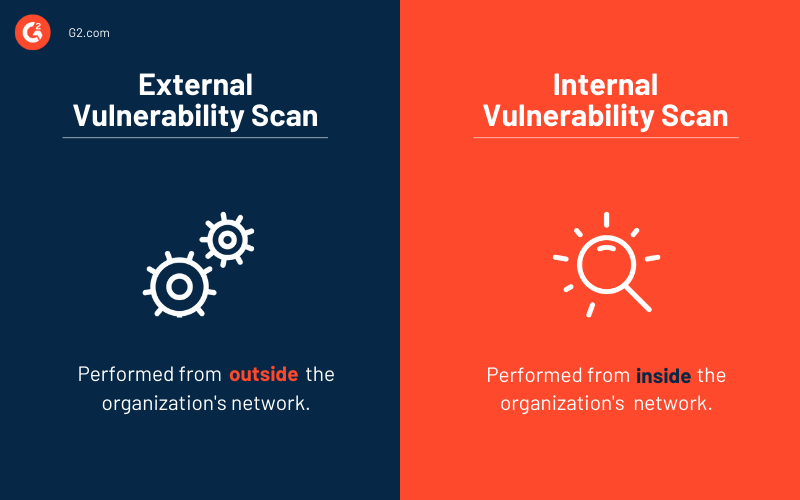

Escaneo de vulnerabilidades externo vs. escaneo de vulnerabilidades interno

Los escaneos de vulnerabilidades externos ayudan a las empresas a identificar y solucionar problemas que exponen su red a atacantes. Estos escaneos se realizan desde fuera de la red de la organización, incluyendo todos los puntos finales, aplicaciones web, puertos y más.

La adopción de la nube ha impulsado la necesidad de escaneos de vulnerabilidades externos, ya que la presencia de configuraciones incorrectas y bases de datos inseguras ha aumentado considerablemente.

Los escaneos de vulnerabilidades internos le permiten reforzar la seguridad de aplicaciones y sistemas, principalmente desde el interior de la red de su empresa.

Estos escaneos le ayudan a detectar las vulnerabilidades de seguridad que los hackers pueden usar a su favor una vez que han penetrado a través de la defensa externa. Estos escaneos también ayudan a identificar la amenaza que representan el malware o las amenazas internas modeladas por empleados descontentos o contratistas.

Existen estándares como el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI-DSS), que exige escaneos de vulnerabilidades tanto internos como externos trimestralmente, así como cuando se instalan nuevas actualizaciones, se cambian las topologías de red o se modifican las reglas del firewall. Aquí, debe usar herramientas de un proveedor de escaneo aprobado por PCI (ASV) que cumpla con el requisito 11.2.2 de PCI DSS para realizar sus escaneos externos.

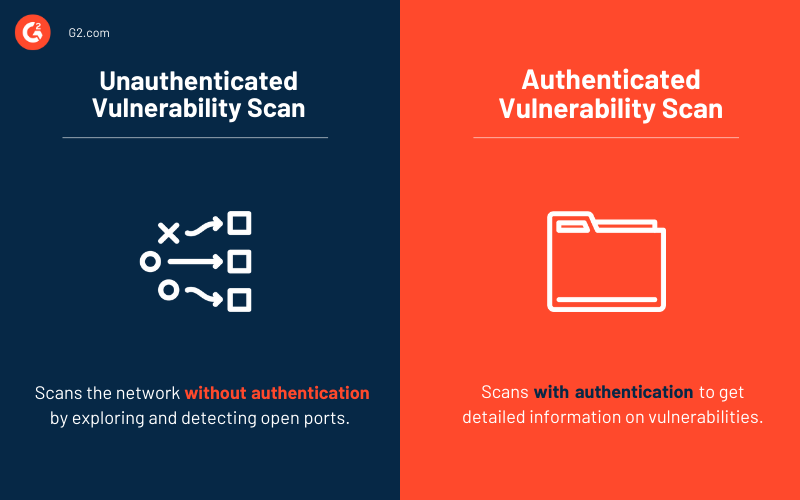

Escaneos de vulnerabilidades no autenticados vs. escaneos de vulnerabilidades autenticados

Los escaneos de vulnerabilidades no autenticados exploran y detectan servicios abiertos en una computadora a través de una red enviando paquetes a sus puertos abiertos. Determina la versión del sistema operativo, la versión del software detrás de los respectivos servicios, los recursos compartidos de archivos abiertos o cualquier otra información disponible sin autenticación.

Después de eso, los escáneres verifican con la base de datos de vulnerabilidades e identifican las vulnerabilidades que probablemente estén presentes.

Los escaneos de vulnerabilidades autenticados acumulan información más detallada sobre la versión del sistema operativo (OS) y el software instalado utilizando credenciales de inicio de sesión para proporcionar información completa sobre las vulnerabilidades del sistema.

A veces, es posible que algunos programas no sean accesibles a través de la red, pero aún pueden revelar vulnerabilidades expuestas a otros vectores de ataque, como abrir páginas web maliciosas o archivos maliciosamente diseñados.

Para gestionar tales vulnerabilidades, algunas soluciones de evaluación de vulnerabilidades despliegan agentes de software ligeros en computadoras para obtener una imagen completa del panorama de ciberseguridad de una organización.

Escaneos de vulnerabilidades completos vs. escaneos de vulnerabilidades limitados

Los escaneos de vulnerabilidades completos exploran, examinan e identifican nuevas vulnerabilidades en todos los dispositivos gestionados en la red. Estos incluyen servidores, escritorios, laptops, máquinas virtuales, teléfonos móviles, contenedores, impresoras, firewalls, conmutadores y más.

Aquí, obtiene un informe de escaneo completo sobre el sistema operativo instalado, la información de la cuenta de usuario y los puertos abiertos, entre otras cosas. El escaneo de vulnerabilidades completo puede usar mucho ancho de banda, pero la ventaja es que no deja ningún riesgo sin revisar.

Los escaneos de vulnerabilidades limitados se centran principalmente en dispositivos particulares como un servidor, estaciones de trabajo o software. Estos escaneos se realizan para obtener una postura de seguridad altamente específica de las herramientas y protegerlas mejor contra posibles riesgos.

¿Cómo funciona un escáner de vulnerabilidades?

Los escáneres de vulnerabilidades funcionan mediante un mecanismo de tres pasos que converge hacia el objetivo de su organización de identificar las vulnerabilidades y el riesgo que pueden representar. Estos tres mecanismos colaborativamente le permiten salvaguardar la ciberseguridad de su organización.

1. Detección

El primer paso de la herramienta de evaluación de vulnerabilidades es realizar una prueba de vulnerabilidades para detectar e identificar posibles superficies de ataque. Le permite determinar las brechas de seguridad en toda su red y llenarlas antes de que los atacantes puedan penetrarla.

2. Clasificación

En el segundo paso, las vulnerabilidades se clasifican para ayudar a los administradores a priorizar su curso de acción. Estas vulnerabilidades podrían incluir actualizaciones faltantes, errores de script o anomalías, mientras que las amenazas se priorizan según la antigüedad y la medida del riesgo.

3. Remediación

Generalmente, los escáneres de vulnerabilidades no proporcionan una forma de abordar automáticamente las vulnerabilidades identificadas. Se centran más en monitorear y proporcionar detalles para que los administradores tomen el siguiente paso. Pero algunos escáneres manejan errores de configuración, ahorrando así horas de trabajo a los administradores al llegar a múltiples dispositivos simultáneamente.

¿Cómo se realiza un escaneo de vulnerabilidades?

Realizar un escaneo de vulnerabilidades requiere un conjunto estándar de procesos repetibles y escalables para abordar las crecientes necesidades de su organización. Ejecute los pasos mencionados a continuación para realizar un escaneo de vulnerabilidades de red en su organización y establecer un procedimiento estándar:

Defina el alcance

Es esencial definir el alcance del escaneo de vulnerabilidades antes de programarlo. Necesita identificar todos los activos que son parte del sistema de información de su organización. Puede hacerlo con su registro de activos con columnas adicionales para amenazas y vulnerabilidades para mantener un repositorio centralizado de activos, vulnerabilidades, riesgos y medidas de remediación.

Cree un procedimiento estándar

Para crear una metodología clara y estructurada de escaneo de vulnerabilidades, debe tener un procedimiento estándar fijo, políticas y un curso de acción para implementarlo.

Primero, necesita un propietario oficial que sea responsable de ejecutar el SOP mencionado. Recuerde, este SOP debe ser aprobado por las autoridades de nivel superior y debe estar de acuerdo con diferentes cumplimientos como HIPAA o PCI-DSS, por ejemplo.

Este procedimiento estándar definiría con qué frecuencia debe realizar estos escaneos, el tipo de escaneos, el uso de soluciones de software y los pasos después de que el escaneo esté completo.

Identifique el tipo de escaneo de vulnerabilidades necesario

Antes de ir directamente a escanear sus activos en busca de vulnerabilidades, necesita identificar qué tipo de escaneo proporcionaría el máximo beneficio.

Hay cuatro tipos de escaneos que puede hacer según sus necesidades.

- Escaneos de vulnerabilidades de red: El alcance de los escaneos de vulnerabilidades de red incluye el hardware y el software que son parte de la red, sus canales de comunicación o equipos de red. Estos incluyen concentradores, conmutadores, firewalls, enrutadores, servidores web, clústeres, y así sucesivamente.

- Escaneos de vulnerabilidades basados en host: Estos escaneos a menudo se confunden con los escaneos de red. En realidad, los escaneos de vulnerabilidades basados en host identifican vulnerabilidades en los hosts de una red como computadoras, sistemas, laptops, etc. El alcance de la investigación en estos escaneos incluye configuración, directorios, sistemas de archivos y otra información. A través de estos, puede identificar las vulnerabilidades inactivas y las configuraciones incorrectas que los atacantes pueden explotar.

- Escaneos de vulnerabilidades basados en inalámbricos: Estos escaneos incluyen conocer todos los dispositivos inalámbricos en su red, mapear los atributos de cada dispositivo e identificar cualquier punto de acceso no autorizado en la red que los hackers puedan usar para escuchar su tráfico inalámbrico.

- Escaneos de vulnerabilidades basados en aplicaciones: Estos escaneos son parte de las pruebas de seguridad de aplicaciones para detectar debilidades en una aplicación web; según los resultados, se lleva a cabo una prueba de penetración de aplicaciones para construir una seguridad de aplicaciones más robusta.

Configure el escaneo de vulnerabilidades

Puede abordar la configuración de un escaneo de vulnerabilidades según los objetivos generales que desea lograr y el sistema involucrado.

Primero, necesita agregar una lista de direcciones IP objetivo donde se alojan los cursos en el software de escaneo de vulnerabilidades. Luego debe seleccionar el rango de puertos que desea escanear y el protocolo que usaría.

El siguiente paso define los objetivos en las IP especificadas, ya sea una base de datos, servidor, dispositivo inalámbrico o algo más. Con esto, puede hacer su escaneo más específico para obtener resultados precisos.

Evalúe los riesgos asociados con el escaneo

Realizar un escaneo de vulnerabilidades puede imponer una carga sustancial en el objetivo, forzándolo a potencialmente reiniciarse o sufrir tiempo de inactividad.

Debe tomar precauciones al escanear sistemas de producción y aquellos vitales para las operaciones de la organización. Es mejor si realiza los escaneos fuera del horario laboral para que el efecto en el objetivo sea mínimo y haya menos posibilidades de una sobrecarga.

Relacionado: Aprenda sobre balanceo de carga para evitar sobrecargar su red.

Inicie el escaneo de vulnerabilidades

Una vez que haya completado la configuración y evaluación de riesgos, puede ejecutar el escaneo deseado. Ahora, la duración del escaneo depende de una variedad de factores como el alcance del escaneo, su intrusividad y más; puede tomar minutos u horas para completarse.

Hay tres fases de un escaneo de vulnerabilidades. Primero es el escaneo, donde la herramienta analizará los objetivos y recopilará la información necesaria. Luego viene la enumeración, cuando la herramienta busca detalles más específicos como puertos y servicios que estos objetivos están ejecutando. Por último, la herramienta creará un mapa de las vulnerabilidades que están presentes.

Analice los resultados

Las herramientas de escaneo de vulnerabilidades generarán automáticamente una lista de prioridades, pero necesita verificar cualquier falso positivo o falso negativo antes de priorizar las vulnerabilidades para la remediación.

También debe considerar el esfuerzo requerido para explotar la vulnerabilidad. Los hackers atacarán aquellas que demanden menos pasos y tengan mayores ganancias para ellos. Del mismo modo, sería útil si arregla primero aquellas vulnerabilidades que están abiertas a la explotación pública.

Cree un plan de remediación

Una vez que haya analizado los resultados, su equipo de seguridad de la información debe colaborar con el equipo de TI para priorizar el proceso de remediación.

Es mejor usar el CVSS (Sistema de Puntuación de Vulnerabilidades Comunes) para priorizar las medidas de remediación. Este sistema estándar le ayuda a cuantificar la severidad de los riesgos de seguridad asociados con la vulnerabilidad en una escala de cero a 10. En conjunto, le permitiría priorizar y acelerar el proceso de remediación.

Sería útil si no considera una vulnerabilidad arreglada después de aplicar parches, ejecute escaneos para asegurarse de que no aparezcan en los informes nuevamente. Algunas vulnerabilidades pueden ser complicadas, y puede necesitar múltiples parches de seguridad para arreglarlas.

Los 5 mejores escáneres de vulnerabilidades

La lista a continuación contiene reseñas de usuarios reales de los mejores escáneres de vulnerabilidades en el mercado. Para ser incluido en esta lista, un producto debe:

- Mantener una base de datos de vulnerabilidades conocidas.

- Escanear continuamente aplicaciones en busca de vulnerabilidades.

- Producir informes que analicen vulnerabilidades conocidas y nuevos exploits.

* A continuación se presentan los cinco principales escáneres de vulnerabilidades del Informe Grid® de Primavera 2024 de G2. Algunas reseñas pueden estar editadas para mayor claridad.

1. Wiz

Wiz ofrece escaneo de vulnerabilidades nativo de la nube con un enfoque en el escaneo automatizado. La carga de trabajo no requiere que se desplieguen agentes o contenedores sidecar. Esto simplifica el despliegue y reduce la sobrecarga de mantenimiento.

Los revisores elogian a Wiz por su interfaz fácil de usar y la clara presentación de los datos de vulnerabilidades. Su capacidad para priorizar vulnerabilidades basadas en el contexto y el impacto potencial permite a los usuarios centrarse en los problemas más críticos primero. Además, los revisores sienten que Wiz ofrece un mejor soporte continuo del producto.

Lo que más les gusta a los usuarios:

"Esto es útil para señalar vulnerabilidades de aplicaciones para una remediación rápida. La herramienta tiene visibilidad centralizada y supervisión, y múltiples opciones de despliegue; además, la interfaz de usuario es fácil de usar y amigable.

El punto más atractivo es que no tiene agentes. Puedo priorizar sin esfuerzo de mi parte y puedo personalizar las reglas para adaptarlas a mi organización."

- Reseña de Wiz, Vaibhav S.

Lo que no les gusta a los usuarios:

"Wiz a menudo lanzará nuevas funciones que están destinadas a ser "probadas" - esto puede significar que si no entiendes cuál es el valor o el caso de uso, pueden parecer no "listas para producción". Algunas organizaciones pueden desanimarse por esto."

- Reseña de Wiz, Tony C.

2. Nessus

Tenable Nessus es una solución de evaluación de vulnerabilidades utilizada por profesionales de seguridad para realizar evaluaciones puntuales para identificar y corregir rápidamente vulnerabilidades. También analiza y detecta fallas de software, parches faltantes, malware y configuraciones incorrectas en varios sistemas operativos, dispositivos y aplicaciones.

Los revisores en G2 destacan las robustas capacidades de automatización de Nessus y su gran biblioteca de políticas de escaneo preconstruidas para abordar diversas necesidades de seguridad. Puede ejecutar escaneos de vulnerabilidades preconfigurados sin requerir intervención manual, ahorrando tiempo y recursos.

Otras características incluyen informes personalizables, actualizaciones en tiempo real y funcionalidad de "snooze" en grupo. En conjunto, hace que la evaluación de vulnerabilidades sea simple, fácil e intuitiva.

Lo que más les gusta a los usuarios:

"Nessus tiene una de las bibliotecas más grandes de verificaciones de vulnerabilidades y configuraciones, cubriendo una amplia gama de sistemas, dispositivos y aplicaciones. A pesar de su conjunto de características completas, Nessus es conocido por su interfaz fácil de usar, lo que puede ayudar a los usuarios a comenzar rápidamente."

- Reseña de Tenable Nessus, Deepsan V.

Lo que no les gusta a los usuarios:

"(Nessus) puede ser costoso y se adapta a organizaciones más grandes que requieren alta funcionalidad y soporte. Está diseñado con una interfaz fácil de usar, pero aún requiere conocimiento o capacitación para usarlo. Consume más tiempo para escanear."

- Reseña de Nessus, Lavesh K.

3. Microsoft Defender Vulnerability Management

Microsoft Defender Vulnerability Management es una solución de gestión de vulnerabilidades basada en la nube ofrecida por Microsoft como parte de sus productos de seguridad para endpoints y la nube.

Con su integración de inteligencia de amenazas de Microsoft, puede predecir probabilidades de violación y priorizar vulnerabilidades basadas en el contexto empresarial y la evaluación de dispositivos. Los usuarios aprecian el software por no ser exigente en CPU/Memoria y admiran su eficiencia y opciones de personalización.

Lo que más les gusta a los usuarios:

"Hay muchas soluciones en el mercado para este propósito, pero solo algunas de ellas no son exigentes para CPU/memoria como Microsoft Defender Vulnerability Management. Realmente no se nota que está funcionando, no hay afectación en absoluto en la velocidad del sistema, pero hace el trabajo perfectamente. La personalización también es excelente y se puede configurar solo para sus necesidades muy rápidamente.."

- Reseña de Microsoft Defender Vulnerability Management, Marko V.

Lo que no les gusta a los usuarios:

"El panel de control puede ser confuso y difícil de usar para los usuarios por primera vez; se requiere capacitación adicional para hacer uso completo de todas las capacidades. Las capacidades de informes podrían aumentarse para proporcionar información más detallada sobre las vulnerabilidades y el impacto potencial de esas vulnerabilidades. El soporte para productos de terceros es muy limitado"

- Reseña de Microsoft Defender Vulnerability Management, Marko V.

4. Orca Security

Orca Security, similar a Wiz, adopta un enfoque sin agentes. Aprovecha la tecnología de escaneo lateral para escanear su entorno en la nube sin requerir el despliegue de agentes en las cargas de trabajo. Está construido específicamente para entornos en la nube y comprende las complejidades de la seguridad en la nube y puede escanear una amplia gama de activos en la nube, incluyendo máquinas virtuales, contenedores, funciones sin servidor y más.

Lo que más les gusta a los usuarios:

"Enfoque sin agentes y visibilidad profunda. No requiere la instalación de ningún agente o software adicional, por eso solo necesitamos minutos para incorporar nuevas cuentas a Orca. Después de la incorporación, Orca proporciona un descubrimiento de activos realmente completo, escaneo de vulnerabilidades, y evaluación de riesgos. También, estoy impresionado por el desarrollo continuo del producto de Orca Security y su dedicación a introducir nuevas características."

- Reseña de Orca Security, Swapnil R.

Lo que no les gusta a los usuarios:

"Verificar el archivo que está comprometido o mal configurado es difícil de ver en el panel de control y todavía no estoy claro sobre si usa sonarqube o solo consulta sonar. hay muchos componentes que lo hacen difícil de entender."

- Orca Security, Sujeeth J.

5. Tenable Vulnerability Management

Tenable Vulnerability Management es otro producto de Tenable que incluye el escáner Nessus central dentro de esta herramienta. Esto va un paso más allá del escaneo de vulnerabilidades hacia la gestión de vulnerabilidades basada en riesgos. La herramienta puede desplegarse en las instalaciones, en la nube o en un entorno híbrido.

Muchos revisores encuentran valiosa la gestión de vulnerabilidades de Tenable para garantizar la adherencia a las regulaciones de seguridad. Sus verificaciones de cumplimiento preconstruidas simplifican este proceso. Los informes detallados de la plataforma son apreciados por los usuarios.

Lo que más les gusta a los usuarios:

" (Me gusta la) flexibilidad de la herramienta, tanto para escaneos internos como externos. (Proporciona) buenas capacidades de informes (y es) fácil establecer acceso basado en roles... (El) equipo de soporte al cliente es excelente."

- Reseña de Tenable Vulnerability Management, Roger N.

Lo que no les gusta a los usuarios:

"Algunos filtros y categorías para revisar sus vulnerabilidades activas están ocultos y son difíciles de localizar dentro del panel de control. Tuve que discutir directamente algunas de mis preguntas con nuestro ingeniero de cumplimiento de seguridad, para obtener asistencia."

Reseña de Tenable Vulnerability Management, Esteben G.

Fortalezca su ciberseguridad ahora

Elegir el mejor escáner de vulnerabilidades para su organización es primordial, ya que tendría un enorme impacto en su proceso de evaluación y gestión de vulnerabilidades.

Necesita un software que complemente las necesidades de su organización y entregue resultados según sus expectativas. Seleccione el mejor escáner de vulnerabilidades de los anteriores y tome una decisión sabia para proteger la ciberseguridad de su organización de amenazas y ataques.

¿Quiere más? Aprenda sobre sistemas de detección de intrusos y cómo ayudan a detectar cualquier intruso en su red.

Este artículo fue publicado por primera vez en 2020. Ha sido actualizado con nueva información.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.