Los empleados y los clientes utilizan los activos de información de una empresa de manera diferente.

Algunos los usan para llevar a cabo sus tareas diarias en aplicaciones de software, mientras que otros pueden necesitar datos o información almacenada en los repositorios de la empresa para propósitos peculiares. En cualquier caso, es esencial regular sus permisos de acceso a los activos de información para mantener la seguridad y cumplir con los requisitos de cumplimiento.

Ahora, cada vez que se realiza una solicitud de acceso al administrador de TI, verificar manualmente todos los atributos y autorizaciones para otorgar acceso puede consumir mucho tiempo. Si el administrador de TI proporciona personalmente las credenciales de acceso a un usuario, podría ser propenso a riesgos de seguridad internos.

Para evitar tales situaciones, las empresas utilizan herramientas de aprovisionamiento de usuarios para crear, gestionar y monitorear los privilegios de acceso de los usuarios. Estas herramientas utilizan la automatización para agilizar la creación de cuentas de usuario y regular los derechos, facilitando al administrador de TI la gestión del programa de gestión de identidad y acceso de su organización.

No solo ahorra tiempo y dinero, sino que también ayuda a la dirección a obtener visibilidad de las identidades y permisos de acceso otorgados a diferentes usuarios desde su incorporación hasta su salida.

¿Qué es el aprovisionamiento de usuarios?

El aprovisionamiento de usuarios es un proceso de gestión de identidad y acceso digital que implica la creación de cuentas de usuario y la concesión de los derechos y permisos apropiados para acceder a los recursos de una organización.

También conocido como aprovisionamiento de cuentas de usuario, este proceso implica asegurar que las cuentas de usuario se creen, se les otorguen privilegios apropiados, se gestionen y se monitoreen a lo largo del ciclo de vida de un usuario en una organización.

Comienza cuando se incorporan nuevos usuarios, donde se crea una nueva cuenta para ellos con los permisos de acceso relevantes. La cuenta se gestiona y modifica a medida que son promovidos o transferidos. Luego, en el momento de la salida, la cuenta se desactiva y elimina, lo cual es parte del proceso de desaprovisionamiento de usuarios.

¿Cuál es el propósito del aprovisionamiento y desaprovisionamiento de usuarios?

El propósito del aprovisionamiento y desaprovisionamiento de usuarios se puede explicar a través de las siguientes etapas en el ciclo de vida de un usuario:

Incorporación: Los nuevos empleados necesitan que se configuren sus perfiles de usuario con permisos relevantes para su rol y posición jerárquica. Les ayuda a realizar sus tareas en la aplicación, utilizar los activos de información de manera efectiva y adaptarse a los nuevos procesos de manera fluida. Implica crear nuevas cuentas de usuario, configurar una cuenta de correo electrónico, otorgar acceso a aplicaciones, repositorios de datos, membresías de grupo y más.

Promoción: Los permisos y derechos de usuario pueden cambiar cuando las personas pasan a un nuevo rol. El aprovisionamiento de usuarios les permite hacer una transición suave otorgándoles los derechos de acceso relevantes. Por ejemplo, cuando un especialista en TI es promovido a un rol gerencial, necesitaría acceso a un nuevo conjunto de herramientas, lo que les ayuda a obtener visibilidad sobre todo el equipo.

Acceso puntual: Puede haber situaciones en las que los equipos incorporen usuarios contractuales que puedan necesitar acceso temporal a correos electrónicos u otros activos. Debe asegurarse de que el aprovisionamiento de usuarios puntual se gestione rápidamente, y una vez que el evento puntual haya terminado, el desaprovisionamiento debe implementarse de inmediato.

Salida: Cuando un empleado deja una empresa, su cuenta de usuario debe desactivarse rápidamente, y después de un período predefinido, debe eliminarse del sistema. Proporcionar acceso a ex empleados puede poner en riesgo su estructura de seguridad y no es recomendable.

Soporte o problemas técnicos: Si un nuevo empleado olvida su contraseña o encuentra un problema en su cuenta, dichas cuentas de usuario deberán ser aprovisionadas nuevamente. Después de esto, la cuenta antigua del mismo usuario debe desactivarse y eliminarse.

En general, el aprovisionamiento de usuarios juega un papel crucial en la gestión de cuentas de usuario y sus derechos dentro de una empresa, asegurando que se cumplan adecuadamente los estándares de cumplimiento (como HIPAA).

El propósito del aprovisionamiento de usuarios en una organización se puede explicar mejor por las capacidades que ofrece.

- Mejora la eficiencia en la administración de seguridad: El sistema de aprovisionamiento de usuarios reduce el tiempo requerido para configurar y actualizar los controles de acceso al sistema, al tiempo que proporciona capacidades para actualizar permisos de acceso o suspender temporalmente a un usuario. Permite al personal de administración de seguridad ahorrar mucho tiempo y les permite trabajar en otras tareas para mejorar la función de administración de seguridad.

- Ofrece acceso al sistema basado en roles: Es difícil predecir a qué sistemas puede acceder un usuario sin tener a una persona que monitoree el uso. Es un problema común en la configuración de acceso de usuario que las soluciones de aprovisionamiento de usuarios resuelven. La solución asegura que los permisos de acceso se otorguen únicamente en función del rol o título del trabajo del usuario en la organización.

- Facilita la auditoría que ahorra tiempo: Los sistemas de aprovisionamiento de usuarios tienen un repositorio centralizado de todos los datos de acceso de usuario e información sobre usuarios activos e inactivos, lo que permite a las autoridades legales realizar auditorías de manera eficiente. Además, los sistemas de aprovisionamiento de usuarios automatizados ofrecen capacidades para realizar auditorías en menos tiempo (unas pocas horas) en comparación con los métodos tradicionales donde podría llevar días terminarlas.

- Mejora la experiencia del usuario: Los sistemas de aprovisionamiento de usuarios automatizan la configuración de acceso de usuario y les permiten adaptarse rápidamente a un nuevo entorno, ahorrando mucho tiempo. Esto mejora considerablemente la experiencia del usuario y reduce el número de llamadas que recibe el servicio de asistencia para proporcionar acceso a diferentes aplicaciones.

- Permite la integración con inicio de sesión único (SSO): Los sistemas de aprovisionamiento de usuarios pueden integrarse con SSO siempre que ambos tengan el mismo proveedor. Ahorra una cantidad sustancial de tiempo de administración de seguridad y reduce los errores manuales.

- Aumenta la eficiencia del servicio de asistencia: Grandes volúmenes de solicitudes de acceso realizadas al servicio de asistencia causan retrasos e impactan en la satisfacción del usuario. Con el aprovisionamiento de usuarios, los usuarios obtienen acceso al sistema apropiado de inmediato, lo que minimiza las solicitudes realizadas al soporte y les permite centrarse en problemas de alta prioridad.

La ausencia de un proceso adecuado de aprovisionamiento de usuarios puede causar confusión innecesaria cuando llegan nuevos usuarios, ya que estarían ciegos a los objetos de usuario final que son cruciales para su rol. Por otro lado, asignar estos derechos de acceso manualmente daría lugar a redundancias en el trabajo de los administradores de TI, ya que están abrumados con una variedad de otras tareas. Impactaría en la eficiencia de ambos lados: administradores y nuevos usuarios.

Otra necesidad que satisface el aprovisionamiento de usuarios es mantener la protección sobre los activos de información. No puede exponer sus activos abiertamente a todos en la empresa; pondría un gran signo de interrogación sobre sus estándares de seguridad y cumplimiento. Para cualquier buen programa de gestión de identidad y acceso, es esencial tener una protección sistemática sobre la información y las aplicaciones que trabajan con los datos de la empresa.

El aprovisionamiento y desaprovisionamiento de usuarios son parte del programa de gestión de identidad y acceso (IAM) y atienden tales necesidades de manera efectiva al gestionar y monitorear los derechos y privilegios de acceso de diferentes usuarios.

¿Quieres aprender más sobre Herramientas de Aprovisionamiento y Gobernanza de Usuarios? Explora los productos de Herramientas de Aprovisionamiento y Gobernanza de Usuarios.

Tipos de aprovisionamiento de usuarios

Hay cuatro tipos significativos de aprovisionamiento de usuarios:

- Aprovisionamiento de cuentas de autoservicio: permite a los usuarios participar en algunas partes del proceso de aprovisionamiento para ayudar a los administradores de TI a ahorrar tiempo. Por ejemplo, los usuarios son los únicos responsables de cambiar y gestionar sus contraseñas.

- Aprovisionamiento de cuentas discrecional: implica que los administradores de TI decidan exclusivamente el acceso de un usuario a múltiples aplicaciones e información. Aunque es común en pequeñas empresas, puede crear un problema cuando se hace manualmente en grandes empresas.

- Aprovisionamiento de cuentas basado en flujo de trabajo: requiere aprobaciones de la dirección para otorgar acceso a información o aplicaciones. Los permisos se otorgan en función de las necesidades y requisitos de un usuario.

- Aprovisionamiento de cuentas automatizado: implica gestionar cuentas de usuario en función de un conjunto de reglas predefinidas a través de una herramienta centralizada de aprovisionamiento de usuarios. Permite al administrador monitorear de cerca las cuentas de usuario y los permisos sin gastar demasiado tiempo. El software elimina las redundancias del proceso manual, pero habría algunas instancias donde los administradores pueden necesitar participar.

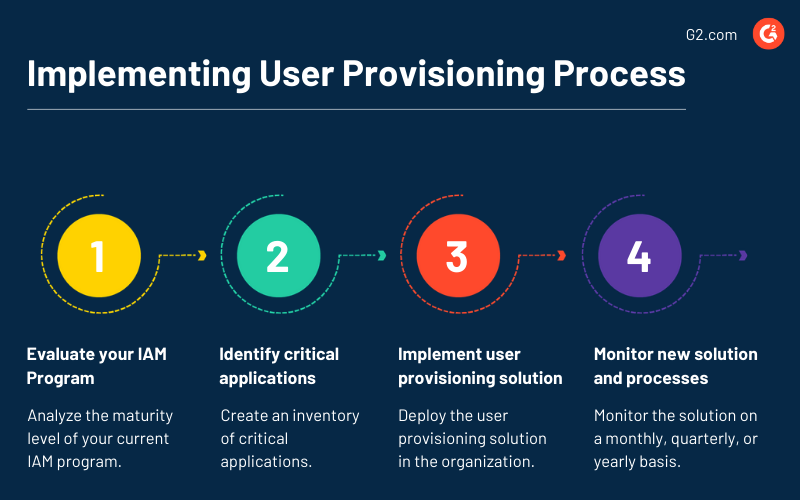

Cómo implementar un proceso de aprovisionamiento de usuarios

Para implementar un proceso de aprovisionamiento de usuarios en su empresa, aquí hay una guía paso a paso que le ayudará a comprender el proceso de implementación completo.

Evalúe su programa de gestión de identidad y acceso

El primer paso para implementar un proceso de aprovisionamiento de usuarios es identificar y analizar el nivel de madurez de su programa IAM actual. Profundice en comprender cómo su equipo ve el aprovisionamiento de usuarios y sus responsabilidades asociadas. Su equipo de TI debe tener una comprensión integral del tema, ya que serían los encargados de implementarlo.

Consejo: ¿Quiere saber más? Aquí está su guía detallada sobre gestión de TI.

A continuación, examine los procesos en su empresa. Descubra las brechas que necesita llenar en el ciclo de vida del proceso de extremo a extremo que atiende la creación, gestión, monitoreo, desactivación y eliminación de cuentas de usuario. Tome comentarios sobre la experiencia del usuario y verifique cómo el programa IAM actual ayuda a los usuarios a aumentar su productividad y eficiencia. Identifique las áreas donde puede mejorar con el aprovisionamiento de usuarios.

Además, verifique la tecnología actual que respalda su programa IAM desde el punto de vista de la seguridad y la usabilidad. Por último, construya un caso de negocio para implementar una nueva solución de aprovisionamiento de usuarios. Como necesitaría recursos y presupuesto para hacerlo, es aconsejable desarrollar un caso de negocio sólido que sirva a su organización en la gestión de riesgos y el ahorro de costos.

Identifique las aplicaciones más críticas e inicie un programa piloto

Una vez que tenga un caso de negocio que se alinee con los estándares de su empresa, el siguiente paso es crear un inventario de aplicaciones. Puede colaborar con un experto en ciberseguridad para identificar la aplicación crítica, que puede colapsar la estructura de seguridad y llevar a violaciones de datos cuando sea hackeada.

Defina el alcance (usuarios o sistemas) de su programa además del cronograma en el que se llevaría a cabo. Es aconsejable establecer una métrica de éxito (ahorro de tiempo, ahorro de costos, etc.) que pueda rastrear en el marco de tiempo del programa.

Tome nota de los beneficios y desafíos que observó al implementar el programa piloto, que puede capacitar a otros más tarde.

Implemente la solución de aprovisionamiento de usuarios

Hay una variedad de factores que debe considerar para implementar con éxito la solución de aprovisionamiento de usuarios en una organización.

1. Estándares de acceso y proceso para usuarios existentes

Implementar un sistema de aprovisionamiento de usuarios proporciona una oportunidad para renovar sus procesos comerciales existentes para obtener mejores resultados. Debe trazar el proceso comercial completo para crear, gestionar, monitorear y eliminar cuentas de usuario antes de enumerar sus requisitos del sistema.

Una vez que haya hecho eso, debe desarrollar el proceso comercial, donde pueda cerrar las brechas con el sistema de aprovisionamiento de usuarios y obtener resultados adecuados de la implementación.

2. Participación de los usuarios finales

Para los sistemas de aprovisionamiento de usuarios, los usuarios finales son generalmente, el equipo de seguridad, los administradores de TI, el soporte al cliente o los administradores del sistema. Es importante que todos los usuarios finales participen en la revisión de la implementación del nuevo sistema.

También debe informar a los equipos de seguridad y otros usuarios finales sobre los nuevos procesos comerciales, ya que les haría conscientes de cómo estarán utilizando el nuevo sistema. Debe haber una capacitación adecuada sobre el uso del nuevo sistema de aprovisionamiento de usuarios y los procesos comerciales asociados con él.

3. Planificación de recursos

La implementación de soluciones de aprovisionamiento de usuarios necesitará tanto recursos técnicos como comerciales.

Debería nombrar profesionales en los siguientes roles:

- Gerente de proyecto: para gestionar y apoyar las actividades del proveedor de la organización. Es aconsejable tener un gerente de proyecto con un sólido conocimiento en seguridad.

- Analista: para presentar los requisitos de los usuarios finales.

- Líder técnico: para obtener un sólido conocimiento de la solución.

- Administrador del sistema: para gestionar la infraestructura.

- Administrador de bases de datos: para gestionar las bases de datos.

- Analista de recursos humanos: para apoyar el desarrollo y prueba de archivos de activación.

4. Avanzando hacia el despliegue

Para desplegar la solución de aprovisionamiento de usuarios, debe preparar una lista de verificación con un esquema de todas las tareas requeridas por el proveedor y la organización. Realice reuniones de estado para asegurar que todo esté en el cronograma y que todos los usuarios finales estén preparados para entrar en funcionamiento.

Además, asegúrese de que la nueva solución de aprovisionamiento de usuarios sea adoptada, y retire lentamente el sistema existente, ya que el despliegue no será exitoso si los usuarios no utilizan el nuevo sistema.

5. Asegurando el soporte

Independientemente de todas sus pruebas, pueden surgir algunos problemas después del despliegue. Para asegurarse de que estos se resuelvan adecuadamente, asegúrese de que su gerente de proyecto y analista estén disponibles en los primeros quince a treinta días.

Las organizaciones deben planificar el uso del proveedor de la solución de aprovisionamiento de usuarios para el soporte posterior a la puesta en marcha. Pero si la organización planea soportar todo, deben involucrar a los equipos de desarrollo en el ciclo de vida de la implementación del proyecto.

Monitoree la nueva solución y procesos

Una vez que haya implementado la solución de aprovisionamiento de usuarios en la organización, asegúrese de monitorearla mensualmente, trimestralmente o anualmente. Rastree el número de solicitudes de aprovisionamiento de usuarios manejadas, el tiempo requerido para atender dichas solicitudes, los hallazgos de auditoría interna y el nivel de experiencia del usuario para mejorar continuamente el proceso.

Las 5 mejores soluciones de software de aprovisionamiento de usuarios

El software de aprovisionamiento de usuarios permite a los administradores utilizar un sistema centralizado para mantener y gestionar el acceso de los usuarios a las aplicaciones de TI. Les ayuda a utilizar la información en estos sistemas para automatizar múltiples tareas como crear cuentas de usuario, modificar o eliminar a lo largo de los cambios en el ciclo de vida del usuario.

Para calificar como herramientas de aprovisionamiento y gobernanza de usuarios, un producto debe:

- Almacenar información de identidad accesible en su infraestructura

- Proporcionar herramientas de administrador relevantes para definir requisitos de acceso.

- Utilizar la automatización en procesos relacionados con la administración de identidades.

- Proteger la información de seguridad con características de seguridad y autenticación.

* A continuación se presentan los cinco principales software de aprovisionamiento de usuarios del Informe Grid® de Otoño 2020 de G2. Algunas reseñas pueden estar editadas para mayor claridad.

1. Okta

Okta proporciona soluciones de gestión de identidad y acceso que aprovechan el poder de la nube y permiten a las personas acceder a aplicaciones en cualquier dispositivo mientras aseguran la aplicación rigurosa de las políticas de seguridad.

Lo que les gusta a los usuarios:

"Okta es una plataforma excepcionalmente adaptable para gestionar varios aspectos de la personalidad para aplicaciones SaaS y locales. Okta es una solución de autenticación excesivamente sencilla desde el punto de vista del usuario final. Tienes la oportunidad de integrar el inicio de sesión único, y almacena automáticamente tus credenciales y te inicia sesión una vez que estás autenticado a través de su portal. Hemos integrado Okta con una gran parte de nuestras aplicaciones.

Con la autenticación multifactor (MFA) habilitada, debes descargar la aplicación Okta en tu teléfono y aceptar el empuje para iniciar sesión. El modelo SaaS es fácil de gestionar y soporta las aplicaciones más utilizadas desde el punto de vista de la gestión de acceso e integración de catálogo. La interfaz de usuario y las capacidades están a años luz de la competencia. Nunca he tenido problemas de inicio de sesión o 2FA con Okta. Nuestros clientes ahorran minutos cada día, ya no escribiendo y reescribiendo su contraseña de catálogo."

- Reseña de Okta, Lucas J.

Lo que no les gusta a los usuarios:

"No hay nada que sea problemático. La interfaz a veces puede ser complicada, pero el producto siempre está evolucionando, y mucho de la experiencia de usuario ya ha sido solucionada y ahora es muy usable."

- Reseña de Okta, Xavier R.

2. JumpCloud

JumpCloud gestiona de manera segura a los usuarios y sus sistemas mientras proporciona acceso a recursos en la nube y múltiples recursos locales. Aprovechando los servicios de directorio basados en la nube, las organizaciones de TI pueden elegir los mejores recursos de TI para permitir que los usuarios sean lo más productivos posible.

Lo que les gusta a los usuarios:

"JumpCloud es una excelente herramienta de gestión de usuarios que te permite extender tu infraestructura de proveedor de identidad actual a tus usuarios finales. Con nuestro despliegue remoto, JumpCloud nos permitió rápidamente implementar protección de contraseñas con cifrado y 2FA nativo. Ahora tenemos una fuerza laboral casi 100% remota, y descansamos tranquilos sabiendo que nuestros usuarios están protegidos y seguros.

Las políticas son útiles para asegurar que los usuarios estén instalando actualizaciones, tengan bloqueos de pantalla apropiados y hagan cumplir el cifrado de Bitlocker con la recuperación disponible en la interfaz de usuario. También nos integramos con Duo para un despliegue de 2FA súper fácil."

- Reseña de JumpCloud, Tyler D.

Lo que no les gusta a los usuarios:

"No tengo muchas quejas ya que es un buen software. Me gustaría ver una manera más fácil de cambiar entre mi cuenta de usuario normal y mi cuenta de administrador para administrar JumpCloud en sí. Es fácil tener otro navegador abierto, pero eso es una cosa más que tengo que hacer."

- Reseña de JumpCloud, Tim R.

3. Rippling

Rippling proporciona una solución todo en uno para gestionar la nómina, beneficios, recursos humanos y TI de una empresa. Te ayuda a reunir todos los sistemas y datos de los empleados y automatiza los flujos de trabajo para ahorrar tiempo.

Lo que les gusta a los usuarios:

"Estoy bastante contento con la rapidez con la que se carga el sitio web y lo fácil que es acceder a cualquier información relacionada con mi salario, posición o cobertura médica. Incluso configurar asuntos relacionados con el seguro solo tomó unos pocos minutos. Con mucho, mucho mejor que el uso de ADP en la empresa actual de mi esposa y en mis empresas anteriores. Este es el primer portal que he usado que tiene una función de recursos humanos también, lo cual me encanta ya que normalmente tendría que solicitar esta información y documentos asociados por teléfono o correo electrónico."

- Reseña de Rippling, Daniel V.

Lo que no les gusta a los usuarios:

"Hay muy poco que no me gusta de Rippling. Una cosa que no me gusta es que en ciertas partes del sitio, como la página para integrar otras aplicaciones en Rippling, los íconos pueden parecer un poco abrumadores, y no está muy claro cómo funciona la integración con Rippling, especialmente con tantas opciones diferentes."

- Reseña de Rippling, Matthew T.

4. OneLogin

OneLogin es una solución simplificada de gestión de identidad que proporciona un acceso seguro con un solo clic para empleados, clientes y socios. Funciona con todos los tipos de dispositivos, aplicaciones en la nube y locales. Además, permite la aplicación de políticas de identidad de TI y desactiva instantáneamente el acceso a aplicaciones para empleados que se van o cambian de roles en tiempo real al eliminarlos del Directorio Activo.

Lo que les gusta a los usuarios:

"Gran soporte, documentación y recursos disponibles. El equipo de soporte de cuentas de OneLogin está al tanto de verificar con nosotros para asegurar que todo continúe funcionando sin problemas con reuniones trimestrales. Durante estas reuniones, revisan nuestra cuenta de OneLogin y nos mantienen actualizados sobre lo que OneLogin tiene planeado para futuros lanzamientos. Revisan cualquier ticket de soporte que hayamos enviado y responden cualquier pregunta que podamos tener. Apreciamos toda su comunicación; es de primera categoría."

- Reseña de OneLogin, Jon D.

Lo que no les gusta a los usuarios:

"En el lado del usuario, OneLogin requiere un mínimo de alfabetización informática, lo que puede llevar a problemas de soporte con usuarios que son menos avanzados tecnológicamente. El uso requerido de una extensión presenta un problema cuando estamos apoyando a padres que usan laptops proporcionadas por el trabajo, ya que muchas veces las descargas de extensiones están restringidas para ellos."

- Reseña de OneLogin, Christian W.

5. Auth0

Auth0 proporciona una plataforma simple que permite una fácil autenticación, autorización y acceso seguro para aplicaciones, dispositivos y usuarios finales. Hace que la gestión de cuentas de usuario funcione para todos con su solución extensible y de nivel experto que los equipos de seguridad y desarrollo aprecian. Los equipos de seguridad y desarrollo confían en su simplicidad, extensibilidad y experiencia para hacer que la gestión de identidad sea fácil para todos.

Lo que les gusta a los usuarios:

"Los inicios rápidos son buenos. Te dan un buen punto de partida, y los artículos y el explorador de API te permiten probar algunas de las capacidades de las bibliotecas."

- Reseña de Auth0, Domanic S.

Lo que no les gusta a los usuarios:

"A veces, la interfaz de usuario parece desordenada ya que es difícil encontrar algo. Como, navegar a diferentes pestañas cuando debería ser visible solo en la pestaña actual."

- Reseña de Auth0, Kamal W.

Proteja sus activos de información del acceso no autorizado

Emplee el aprovisionamiento de usuarios para incorporar o dar de baja a los usuarios para ahorrar tiempo y agregar una capa de seguridad robusta alrededor de sus activos de información. Le ayudará a agilizar el proceso y centrarse en tareas que son cruciales desde el punto de vista de la seguridad.

Ahora que ha aprovisionado cuentas de usuario con acceso al sistema y software, es aconsejable asegurarse de que estos software se utilicen de manera efectiva por cada centavo que gasta en ellos.

Aprenda más sobre cómo gestionar activos de software en su negocio y evitar errores costosos.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.