El retorno de la inversión (ROI) es imposible de calcular para soluciones de ciberseguridad. Para tales soluciones, el valor no se encuentra en dólares ahorrados o acuerdos cerrados; el valor se encuentra en la evitación de desastres sin obstáculos y en un sentido de confianza para empleados, socios y clientes.

En lugar de implementar la última tecnología de moda que afirma automatizar un componente específico de las operaciones de seguridad, los profesionales de la seguridad pueden mejorar su postura de seguridad capacitando adecuadamente al personal, comprendiendo las amenazas y optimizando las soluciones existentes de detección, respuesta e investigación.

Esto es más cierto para algunas herramientas que para otras. Obviamente, es importante examinar los resultados empíricos de seguridad para asegurar que las herramientas bajo consideración sean capaces de manejar amenazas comunes y avanzadas, específicamente en relación con los activos que el usuario pretende asegurar.

Sin embargo, para algunas herramientas, el núcleo del éxito se equilibra entre la efectividad empírica y la efectividad utilizable.

El usuario: problema y solución

El problema, como siempre, es el usuario final. Esto no se debe a que no estén capacitados o preparados, sino porque no están configurados para el éxito. A menudo, el problema y la solución para tener una buena postura de seguridad en una empresa se reduce a que los usuarios finales utilicen adecuadamente las herramientas. Soluciones centradas en el usuario como la seguridad en la nube, el correo electrónico y la web, herramientas de autenticación multifactor (MFA), o incluso programas de capacitación en concienciación sobre seguridad dependen en gran medida de la adopción y la usabilidad.

Aun así, el usuario es simplemente un problema si la solución es intrusiva o confusa.

Si la adopción por parte del usuario es opcional, su implementación será menos exitosa. Un porcentaje de usuarios no optará por protección o verificación adicional si se les plantea la pregunta, pero cuanto menos intimidante y más fácilmente comprensible sea la solución, más probable será que los trabajadores la adopten.

No se trata de presentar a los usuarios como chivos expiatorios, ya que también son los héroes de esta historia.

Si estas soluciones son opcionales, los usuarios son los individuos que eligen actualizar contraseñas o deciden aplicar su capacitación y no descargar un archivo sospechoso; solo ellos seguirán adelante con su capacitación en seguridad y activarán MFA, cumplirán con los requisitos de autenticación continua y practicarán sus ejercicios de capacitación contra el phishing.

La adopción es un factor separado de la efectividad empírica de la seguridad, que es un factor muy importante al decidir qué herramientas adoptará una empresa. Aun así, después de completar todas las demostraciones, recopilar información sobre la efectividad y permitir que equipos multifuncionales prueben la herramienta, comienzan a surgir factores más allá de la eficacia.

Como resultado, es importante ver la adquisición de seguridad basada en datos más allá de las restricciones presupuestarias y los números de falsos positivos.

Inversiones: tiempo, dinero y capacitación

Hay numerosas inversiones que una empresa realiza al implementar una nueva solución, muchas de las cuales son menos obvias que los totales en dólares. Algunas de estas inversiones pueden incluso tener un mayor impacto en la organización en su conjunto que el costo literal de la tecnología.

Tiempo: Desde la investigación hasta la implementación, el tiempo es un factor enorme en el proceso de adquisición de software. Es importante no apresurar la investigación o la implementación de una nueva solución. Una configuración rápida podría poner una herramienta en acción rápidamente, pero también podría resultar en configuraciones incorrectas, privilegios mal asignados y empleados que no entienden su uso.

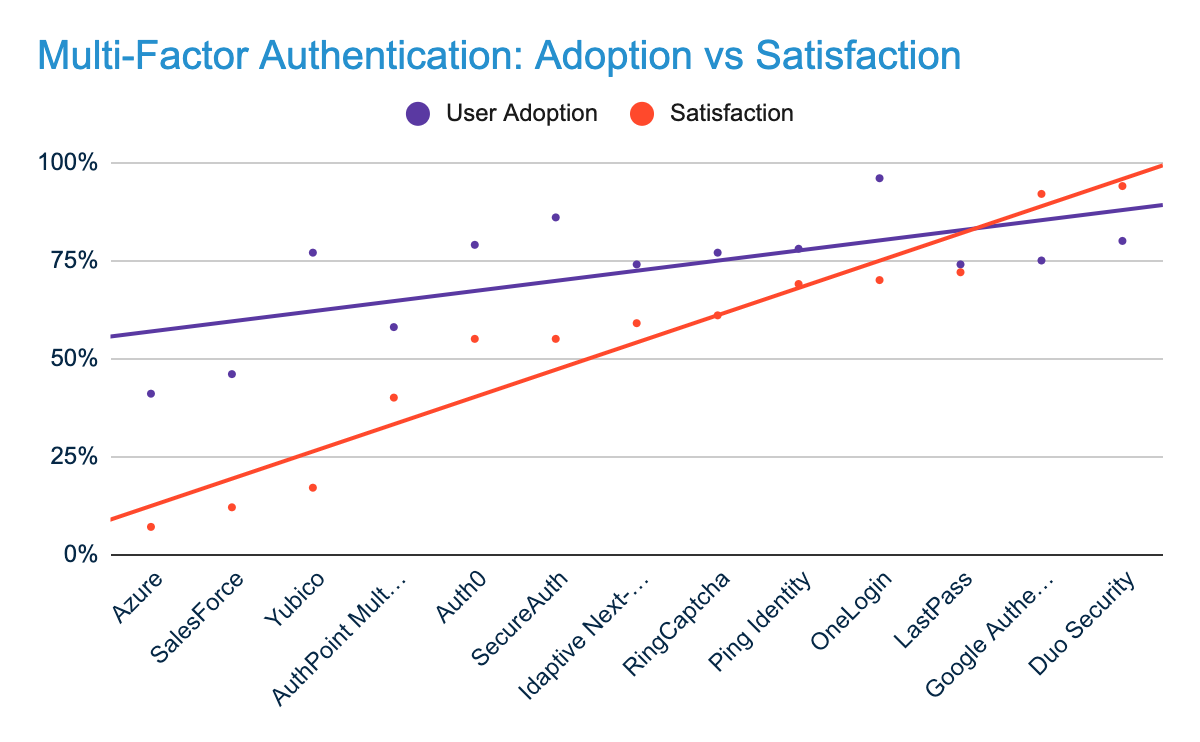

Solo el 41% de las empresas alcanzan el 100% de adopción por parte de los usuarios para herramientas de autenticación multifactor (MFA), según reseñas de G2 al 17 de octubre de 2020.

Investigación: Como la inversión más objetivamente perceptible, el dinero es a menudo el factor decisivo en las decisiones de compra, pero el dinero está involucrado de maneras más allá de la etiqueta de precio. Las empresas que no dedican su tiempo a investigar adecuadamente y a fondo a los proveedores y productos probablemente no adoptarán las soluciones más efectivas. También pueden perderse una tecnología transformadora que acaba de llegar al mercado.

Capacitación: La mayoría de las empresas hoy en día tienen algún tipo de capacitación en seguridad, pero pocas tienen suficiente. Ya hay una escasez de profesionales de seguridad capacitados hoy en día y forzar responsabilidades de seguridad en el personal de TI y desarrolladores sin la capacitación adecuada es una receta para el desastre. Lo mismo se puede decir de los empleados en general: sin la capacitación adecuada, cada empleado y su actividad en línea representan un riesgo para la empresa y sus clientes.

ROI: adopción y eficacia

Dos cosas que seguramente determinarán si una solución se considera exitosa son su usabilidad y efectividad.

El desafío de la usabilidad es una lanza de doble filo. En un extremo, la empresa debe seleccionar el producto adecuado y esperar que los empleados y usuarios cotidianos estén de acuerdo en que es intuitivo y se suban a bordo. En el otro extremo, está la necesidad de que las empresas capaciten a esos empleados de manera efectiva.

La efectividad es más fácil de medir. Una solución efectiva reduce la frecuencia de infecciones, falsos positivos e incidentes de seguridad en general, pero cuando una solución no es efectiva, puede ser el resultado de numerosos factores, desde la adopción y la capacitación hasta la configuración y la integración.

Fuente: Informe Grid® para Autenticación Multifactor (MFA) | Otoño 2020 (Clasificado por Satisfacción)

Fuente: Informe Grid® para Autenticación Multifactor (MFA) | Otoño 2020 (Clasificado por Satisfacción)

Adopción: Si una herramienta es demasiado torpe o confusa, no se adopta. Si las personas no están adecuadamente capacitadas, no se adopta. Además, en su mayoría, si una herramienta no es obligatoria, no se adopta.

La capacitación continua y obligatoria puede ayudar a combatir las bajas tasas de adopción por parte de los usuarios, pero solo si la capacitación es digerible. El aumento de la adopción también evitará la TI en la sombra que resulta del personal que busca por su cuenta una herramienta para hacer el trabajo.

Eficacia: La pregunta clave cuando se trata de eficacia es: "¿esto hizo mi trabajo más fácil?" Si la respuesta es sí, la herramienta está funcionando. Si la respuesta es tal vez, se deben hacer algunas preguntas.

Las empresas deben averiguar si es un problema de un solo usuario o de toda la empresa, revisar los requisitos y el contenido de la capacitación de los empleados, y reevaluar la efectividad empírica de la herramienta. Una combinación de estos factores debería demostrar si el problema puede solucionarse internamente o si es la solución la que necesita ser reemplazada.

El ROI de la seguridad es confianza y valor, no dólares y centavos

Usuarios felices son usuarios efectivos. Las empresas no deberían forzar una solución a los trabajadores porque es asequible. Los empleados no usarán la herramienta si no tienen que hacerlo y no serán eficientes si lo hacen. En cambio, es aconsejable permitir que los usuarios finales den su opinión sobre las nuevas herramientas, y la empresa debe realizar todas las demostraciones y considerar todas las alternativas.

Los datos que los profesionales de la seguridad son responsables de proteger pueden devastar a las personas y empresas si se exponen. Por lo tanto, el objetivo de una organización o su equipo de seguridad debería ser más que solo evitar el tiempo en la cárcel. Debería ser empoderar a los profesionales de la seguridad para proteger a la empresa y sus clientes al incluir a los usuarios finales en el proceso de toma de decisiones para seleccionar la herramienta adecuada y mejorar la postura de seguridad diaria de la empresa mediante el uso efectivo de herramientas de seguridad.

¿Quieres aprender más sobre Gestores de contraseñas? Explora los productos de Gestores de Contraseñas.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.