Los humanos son predecibles. A veces, también lo son sus contraseñas.

Cualquiera que te haya conocido u observado puede predecir las contraseñas que probablemente uses. Tómate un momento y piensa, ¿qué contraseña tienes actualmente?

¿No involucra tu nombre, el nombre de tu mascota o el nombre de un ser querido, junto con una fecha de nacimiento y unido por un elegante carácter especial?

El asentimiento simplemente significa que tu cuenta de usuario es más vulnerable a un ciberataque de lo que piensas.

Necesitarás una autenticación de doble factor, como validar tu identidad con una contraseña de un solo uso (OTP) en tu teléfono, notificación push, token de seguridad, y otros además de los sistemas de contraseñas estándar. Cuando trabajas en una organización, la necesidad de autenticación de dos factores aumenta exponencialmente, ya que una sola cuenta comprometida puede poner en riesgo la ciberseguridad de la organización.

Entendiendo la autenticación de dos factores (2FA)

La autenticación de dos factores es el proceso de confirmar la identidad de una persona a través de dos desafíos diferentes, utilizando algo que ya conoces, tienes o contienes. En la autenticación de dos factores, una prueba puede ser completar el nombre de usuario y la contraseña. El siguiente desafío puede ser verificar la identidad tocando una notificación push, ingresando un OTP compartido por correo electrónico, mensaje de texto, llamada telefónica u otros canales.

Algunas organizaciones llevan a cabo la autenticación de dos factores utilizando las llaves de seguridad, siguiendo las directrices de FIDO U2F. 2FA te ayuda a abordar las vulnerabilidades de un enfoque de autenticación solo con contraseña estándar y lo hace más seguro.

Te ayuda a mantener tus cuentas seguras al encerrarlas dentro de dos capas de seguridad, donde se vuelve complicado iniciar sesión a menos que la identidad sea verificada.

¿Quieres aprender más sobre Software de Autenticación Multifactor (MFA)? Explora los productos de Autenticación Multifactor (MFA).

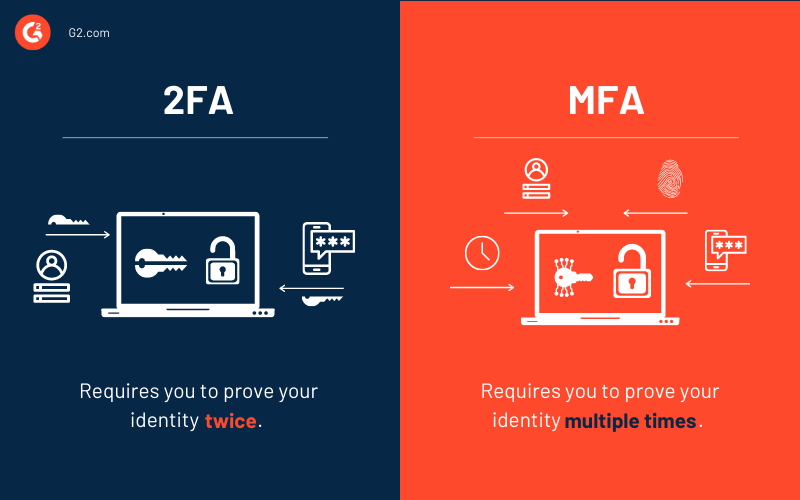

La diferencia entre 2FA y MFA

La diferencia notable entre la autenticación de dos factores y la autenticación multifactor (MFA) es el número de factores que el proceso de autenticación utiliza para verificar tu identidad.

Como su nombre lo indica, 2FA te desafía a probar tu identidad dos veces, mientras que MFA prueba tu identidad con múltiples factores como biometría, reconocimiento facial, tiempo, ubicación y varios otros.

MFA se activa cuando la verificación en dos pasos falla o se detecta actividad sospechosa en el comportamiento del usuario. Las empresas también pueden usar la autenticación multifactor para asegurar información sensible o las aplicaciones y servicios más críticos.

Un paso hacia la autenticación basada en riesgos (RBA)

Los robos de identidad o las amenazas a la seguridad de la información son dinámicos. Nunca sabes qué está intentando hacer el atacante o los métodos que están utilizando para penetrar en las cuentas de usuario. Para hacer frente a tales amenazas, tu proceso de autenticación debe adoptar una práctica inteligente de identificar comportamientos inusuales o sospechosos en tiempo real y responder a eso según el riesgo que conlleva.

El proceso de autenticación basado en riesgos presiona sobre la ideología anterior al alentar a las organizaciones a adoptar procesos de autenticación multifactor inteligentes. Los sistemas RBA analizan varios factores de autenticación en tiempo real y asignan una puntuación de riesgo a la solicitud de un usuario. Basado en la puntuación de riesgo, se permite la autenticación a sistemas específicos que caen dentro del umbral de riesgo.

Si la puntuación de riesgo está por encima del umbral, el software RBA solicitará a los usuarios que prueben sus identidades con factores de autenticación adicionales o les prohibirá acceder a la red.

En conclusión, la autenticación de dos factores está estrechamente relacionada con la autenticación multifactor ya que combina cualquier número de factores de autenticación para validar la identidad de alguien.

¿Cómo funciona 2FA?

Desglosamos el proceso de 2FA o proceso de verificación en dos pasos en pasos granulares:

- Un sitio o una aplicación te solicita iniciar sesión.

- Se espera que ingreses lo que sabes, que es el primer paso en 2FA. Generalmente, implica ingresar un nombre de usuario y contraseña.

- Una vez que ingresas la combinación de nombre de usuario y contraseña, el servidor del sitio encuentra y valida tu identidad.

- Para procesos de autenticación sin contraseña, el sitio web genera una clave de seguridad única. La clave de seguridad es procesada por el proveedor de servicios de autenticación y es validada por el servidor del sitio web.

- Una vez que el primer paso de autenticación ha terminado, iniciarás el segundo paso. El segundo paso puede tomar varias formas, principalmente asociado con algo que tienes, como un teléfono móvil.

- Ingresarás el código de un solo uso generado en el paso 5, harás clic en una notificación push entregada por un proveedor de identidad, o insertarás un token de seguridad de segundo factor universal (U2F) para verificar tu identidad.

- Cuando hayas completado ambos pasos en la autenticación, podrás acceder a tu cuenta.

¿Por qué necesitas autenticación de dos factores?

Los atacantes cibernéticos tienen la experiencia tecnológica para probar miles de millones de combinaciones de contraseñas en un corto período. Considerando el panorama de amenazas en evolución, las contraseñas ya no son autosuficientes para defender tu cuenta de usuario del acceso no autorizado.

Los ataques de fuerza bruta o los intentos de ingeniería social representan una amenaza constante para penetrar en tus cuentas y beneficiarse de tu información sensible.

81%

de las violaciones relacionadas con el hacking ocurren debido a contraseñas comprometidas.

Fuente: Verizon

Necesitas establecer capas de defensas de seguridad alrededor de tus cuentas de usuario para protegerlas de las amenazas crecientes. Una forma de hacer esto es adoptando un proceso de autenticación multifactor en tu organización, donde la autenticación de dos factores es parte de ella.

La autenticación de dos factores mantiene a los atacantes a raya, incluso cuando han penetrado con éxito a través de elementos de tu autenticación de un solo factor: nombre de usuario y contraseña. Dado que el segundo factor generalmente es algo que tienes, es difícil para un cibercriminal poner sus manos en él, resultando en una mejor protección de la cuenta.

Factores de autenticación comunes

Puedes emparejar contraseñas tradicionales con varios factores de autenticación: un factor de conocimiento, un factor de posesión, factor inherente o de tiempo, y factor de ubicación. Cuando combinas factores de autenticación junto con contraseñas estándar, empodera a tus sistemas para proteger las credenciales de usuario de una mejor manera. Las organizaciones aprovechan el software de autenticación multifactor (MFA) para equipar su tecnología con tales capacidades.

Diferentes categorías de factores de autenticación:

- Factor de conocimiento: Es un secreto compartido que ya conoces y puedes usar para validar tu identidad. Puede ser una contraseña, número de identificación personal (pin), o cualquier otra información que repose únicamente bajo tu cuidado.

- Factor de posesión: Es una entidad que tienes. Puede ser un token de seguridad, una tarjeta de identidad, o un dispositivo digital para aprobar solicitudes de autenticación.

- Factor inherente: Estos factores se asocian con la presencia física del usuario y los verifican con desafíos de reconocimiento biométrico, facial o de voz.

- Factor de tiempo: Controla los inicios de sesión de usuario basados en el tiempo. Si el inicio de sesión está dentro de los límites de tiempo establecidos, se permite, de lo contrario no.

- Factor de ubicación: Interroga los dispositivos de confianza del usuario para la ubicación. Si el intento de inicio de sesión se realiza desde una ubicación predefinida, se permite, de lo contrario se prohíbe.

Los factores de autenticación listados anteriormente mantienen las cuentas de usuario seguras y protegidas de intrusiones. Los tres primeros son usualmente adoptados en organizaciones que avanzan hacia los estándares de 2FA. Las organizaciones de diversas dimensiones pueden apilar más factores de autenticación si necesitan realizar una protección astronómica de las cuentas de usuario.

Vamos a profundizar en los detalles de los factores de autenticación comunes en 2FA que las organizaciones utilizan.

1. Servicio de mensajes cortos (SMS)

La gente no es ajena a los teléfonos móviles hoy en día. Lo usas diariamente para varios servicios como SMS, llamadas, juegos, y así sucesivamente. De manera similar, puedes usar SMS para pasar el segundo desafío en la autenticación de dos factores.

Cuando completas tu número en el sistema de autenticación, recibirás una contraseña de un solo uso (OTP), y después de validarla, obtendrás acceso a tu cuenta. Típicamente, verificar las identidades de las personas con un OTP se ha convertido en una práctica común ahora. Es una forma factible y menos problemática, pero al mismo tiempo, tiene sus lados amargos.

Un número de móvil es una información de identificación personal (PII) que puede comprometer tu privacidad. Además, si tu teléfono celular está apagado, iniciar sesión en un sistema se volverá inequívocamente problemático. Pero estos son algunos desafíos con los que puedes lidiar ya que sus posibilidades de impactarte son menores en comparación con una violación de seguridad.

2. Aplicación autenticadora

Las aplicaciones autenticadoras usan una clave secreta para generar códigos de verificación en un dispositivo móvil para facilitar la autenticación. Es otro tipo de autenticación basada en teléfono que las empresas utilizan para 2FA.

Las organizaciones que aprovechan las aplicaciones autenticadoras proporcionan un código QR al usuario, que pueden escanear para verificarlo con la clave secreta almacenada localmente en su dispositivo. Una vez verificado, el dispositivo genera un código, que cambia después de intervalos de tiempo periódicos. Puedes ingresar este código para probar tu identidad y obtener acceso a tu cuenta.

La tecnología que impulsa este tipo de autenticación en 2FA es una contraseña de un solo uso basada en tiempo (TOTP) y es parte de la arquitectura de autenticación abierta (OATH).

El principal beneficio de usar una aplicación autenticadora es que, incluso si tu dispositivo no está conectado a una red móvil, aún puedes verificar tu identidad ya que la clave secreta está almacenada localmente. Sin embargo, si tu dispositivo es robado o perdido, será complicado obtener acceso a tu cuenta.

3. Autenticación basada en push

En los sistemas de autenticación basados en push, recibes un aviso en tu dispositivo móvil para confirmar si estás iniciando sesión en tu cuenta. Muchos proveedores de software de autenticación proporcionan esta capacidad al usuario, donde tienes que escanear un código QR una vez para registrar tu dispositivo con la cuenta.

Después de eso, recibirás una notificación push para todos tus inicios de sesión posteriores, y cuando la valides, podrás tener acceso sin problemas a tu cuenta y aplicaciones.

Las empresas prefieren usar la autenticación basada en push en 2FA ya que resiste los ataques de phishing y los ataques de intermediario (MITM). Es difícil para un atacante engañar para exponer el código o completarlo en un sitio web malicioso.

4. Llaves de seguridad impulsadas por U2F

Las llaves de seguridad son dispositivos físicos como un pequeño USB, NFC o Bluetooth. Estos dispositivos siguen los protocolos de segundo factor universal (U2F) establecidos por FIDO Alliance.

Usar tales dispositivos para la autenticación de dos factores implicará:

- Registrar estos dispositivos con tu cuenta

- Conectar el dispositivo con tu sistema en inicios de sesión posteriores

- Tocar "permitir" en el dispositivo si se solicita en el proceso de autenticación

Las llaves de seguridad se consideran a prueba de phishing y están inteligentemente construidas desde una perspectiva de privacidad.

5. 2FA basado en correo electrónico

El correo electrónico es otro canal que puedes usar para superar el desafío del segundo factor en 2FA. La autenticación de dos factores basada en correo electrónico te ayudará a apretar los tornillos de la autenticación de un solo factor (SFA), que se rompían fácilmente por el relleno de credenciales o ataques de fuerza bruta.

Los usuarios generalmente proporcionan su dirección de correo electrónico a los proveedores de autenticación para recibir actualizaciones y restablecer contraseñas. El 2FA basado en correo electrónico no pondrá en riesgo tu privacidad, ya que no hay necesidad de dar un número de teléfono u otra información de identificación personal, y el correo electrónico ya está registrado.

El único lugar donde un 2FA basado en correo electrónico puede sorprenderte es cuando un atacante penetra tu correo electrónico en lugar de tu cuenta. Y luego, restablecen la contraseña de tu cuenta usando la cuenta de correo electrónico y obtienen acceso no autorizado.

Las 5 mejores soluciones de software de autenticación multifactor

El software de autenticación multifactor asegura las cuentas de los usuarios desafiándolos a probar su identidad de dos o más maneras antes de acceder a sus cuentas. Les permite agregar capas adicionales de seguridad a la autenticación de un solo factor tradicional y aborda las vulnerabilidades de los inicios de sesión basados en contraseñas.

Las empresas utilizan la autenticación multifactor para confirmar la identidad de los usuarios antes de que accedan a información privilegiada. No solo restringe el acceso de partes no aprobadas, sino que también ayuda a las empresas a prevenir el robo interno y la pérdida de datos.

Para calificar para la inclusión en la lista de software MFA, un producto debe:

- Soportar métodos de autenticación secundarios como OTPs, tokens de software, tokens de hardware, factores biométricos, push móvil, y más

- Solicitar al usuario autenticar

- Permitir MFA desencadenado para nuevos dispositivos y usuarios

* A continuación se presentan los cinco principales software de autenticación multifactor del Informe Grid® de Invierno 2021 de G2. Algunas reseñas pueden estar editadas para mayor claridad.

1. Duo Security

Duo Security mejora tu seguridad protegiendo tus entornos y aplicaciones con autenticación multifactor. La solución de Duo requiere que los usuarios lleven sus teléfonos móviles con la aplicación Duo Mobile instalada en ellos.

La aplicación móvil está disponible para Android, iPhones y dispositivos portátiles como el Apple Watch. Duo Security sugiere fuertemente usar push o U2F como un segundo factor de autenticación ya que son los más seguros y pueden proteger contra ataques MITM.

Lo que les gusta a los usuarios:

“Duo 2FA fue la mejor función que colocamos en toda la empresa. Puedo establecer enlaces estables rápidamente, y podemos manejar la conectividad del usuario final de manera bastante efectiva con Duo Push. Un plan de negocio amplio estará en proceso, aplicando 2FA a todos nuestros usos de productos diarios. Esto se puede hacer bastante sencillo al utilizar la defensa Duo 2FA, y será preciso usarlo como se muestra en las pruebas."

- Reseña de Duo Security, Alessandra M.

Lo que no les gusta a los usuarios:

“No tenemos nada realmente malo que limitar con respecto a este software, lo hemos usado durante mucho tiempo en nuestra empresa, y el único problema que surgió fueron dificultades con la configuración. Pero una vez hecho, todo funciona muy bien.”

- Reseña de Duo Security, Carlos C.

2. Google Authenticator

Google Authenticator es un autenticador basado en software de Google que implementa servicios de verificación en dos pasos utilizando el algoritmo de Contraseña de un solo uso basado en HMAC y el Algoritmo de Contraseña de un solo uso basado en tiempo para autenticar a los usuarios de aplicaciones de software.

Lo que les gusta a los usuarios:

“Google Authenticator es una aplicación móvil cuya tarea es generar códigos únicos que te permiten iniciar sesión en cuentas en varios sitios que usamos. Con Google Authenticator y su verificación en dos pasos al iniciar sesión, podemos prevenir el robo de nuestros datos.

La doble autenticación con esta aplicación nos permite verificar un inicio de sesión dado no solo con la contraseña que establecemos nosotros mismos, sino también con un código generado exclusivamente en el teléfono en la aplicación Google Authenticator. La interfaz de la aplicación es muy transparente, y la aplicación está disponible para Android e IOS.”

- Reseña de Google Authenticator, Matthieu B.

Lo que no les gusta a los usuarios:

“El único inconveniente de Google Authenticator es que esta aplicación no es compatible con todos los sitios, aunque el número de sitios compatibles está mejorando continuamente.”

- Reseña de Google Authenticator, Jeremey F.

3. LastPass

LastPass protege tus cuentas con la segunda pieza de información antes de que los usuarios tengan acceso a sus cuentas. Proporciona su aplicación autenticadora y permite a los usuarios integrarse con varias aplicaciones de terceros, software y tokens USB.

El autenticador de LastPass permite a los usuarios experimentar autenticación de un solo toque para iOS, Android y teléfonos Windows.

Lo que les gusta a los usuarios:

“Con LastPass, solo tengo que conocer una contraseña para acceder a todas mis cuentas. Cada sitio, nombre de usuario y contraseña se almacenan de forma segura y se pueden completar automáticamente al usar la extensión del navegador e iniciar sesión. También es excelente para agencias que necesitan compartir acceso entre un equipo. Cuando un empleado se va, su acceso a LastPass se desactiva, y ya no pueden acceder a ninguna de las cuentas de tu empresa. Es fácil de usar, fácil de mantener y fácil de asegurar que tú y tus empleados puedan acceder a lo que necesitan.

Tengo una cuenta personal para mi propia información, y también soy miembro de una cuenta comercial, que se puede vincular para acceder a todo a la vez. LastPass también tiene excelentes herramientas de organización para etiquetar credenciales y tarjetas de crédito a una carpeta de cliente. La información es fácilmente buscable y localizable en el sistema.

Me encanta que detecte cuando una contraseña ha cambiado y te pida que actualices el registro almacenado en LastPass. ¡Súper útil! Hemos estado usando LastPass durante años sin ningún problema, con plena confianza de que nuestros datos de credenciales están seguros y son fáciles de acceder para aquellos que lo necesitan.”

- Reseña de LastPass, Jackie B.

Lo que no les gusta a los usuarios:

“Gestionar muchas cuentas con LastPass no es fácil porque cada conexión se registra y concluye con una selección sustancial de cuentas. Si tienes que limpiar a fondo, podría ser difícil.”

- Reseña de LastPass, Hameed S.

4. Authy

Authy’s MFA solution empowers you to defeat cybercriminals and avoid account takeovers with more robust security. Authy’s authenticator app is simple to set up and brings the future of strong authentication to the convenience of your device.

Lo que les gusta a los usuarios:

“Hoy en día, una contraseña no es suficiente; es insuficiente ante tanta inseguridad informática; por eso las aplicaciones de autenticación de dos factores son más que necesarias. Authy combina dos elementos; seguridad y estilo. Me gusta la interfaz ya que integra todos los íconos de las cuentas que mantenemos.

Su interfaz tiene las características que considero esenciales en cualquier aplicación que no sea compleja de usar y que su uso sea intuitivo. Se destaca de otras aplicaciones similares. Lo que más me gusta de esta aplicación es que si cambio de smartphone, toda la migración de mis cuentas no es un dolor de cabeza como en otras aplicaciones. Solo instalo Authy e inicio sesión con mi número de teléfono y correo. Otra característica destacada es que puedo permitir el uso de múltiples dispositivos.”

- Reseña de Authy, Marta L.

Lo que no les gusta a los usuarios:

“Authy no tiene una versión de escritorio, lo que significa que solo se puede obtener y usar desde el dispositivo móvil, y para realizar cualquier tipo de transacción con él, es necesario tenerlo encima. Un punto que queda porque limita el tiempo al realizar una operación.”

- Reseña de Authy, Tyler A.

5. Ping Identity

Ping Identity ofrece soluciones de identidad que abordan tus desafíos únicos, necesidades y entorno. Optimiza la seguridad de la cuenta y la conveniencia con varios factores de autenticación, permitiendo a las empresas equilibrar la seguridad y la experiencia del usuario para tipos de identidad de fuerza laboral, cliente y socio con varias opciones de implementación en la nube, incluyendo identidad como servicio (IDaaS), software en contenedores, y más.

Lo que les gusta a los usuarios:

“Ping utiliza estándares abiertos que ayudan a aumentar su interoperabilidad con otras aplicaciones. Este uso de estándares abiertos y estabilidad general lo convierte en una excelente plataforma para basar la autenticación de usuarios. La utilidad de actualización proporcionada hace que las actualizaciones sean fáciles de realizar. El grupo de servicios profesionales de Ping también ha sido excelente y ha sido un verdadero socio durante la implementación y otros proyectos adicionales.”

- Reseña de Ping Identity, Anthony S.

Lo que no les gusta a los usuarios:

“La UI/UX deja un poco que desear; navegar por el proceso de configurar tu aplicación o realizar tareas de soporte puede ser un poco difícil. La documentación es decente, y el soporte siempre está dispuesto a ayudar.

Sería bueno tener notificaciones y eventos (certificaciones que expiran, etc.).

Una vista más "lógica" sobre Conexiones y Aplicaciones sería instrumental al tratar con múltiples aplicaciones con diferentes conexiones.”

- Reseña de Ping Identity, Tyler A.

Mantén las cuentas de usuario protegidas contra el acceso no autorizado

La autenticación de dos factores duplica tu seguridad de las cuentas de usuario al desafiar al usuario a probar sus identidades dos veces y valida que el usuario es realmente quien dice ser.

Mantén tus cuentas seguras mientras proporcionas una experiencia de inicio de sesión superior a tus usuarios.

¿Quieres mejorar aún más la experiencia del usuario? Aprende más sobre inicio de sesión único y cómo hace que la autenticación sea simple.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.