¿Qué harías si alguien intentara robar tus datos personales utilizando las leyes de protección de la privacidad de los datos, que están destinadas a proteger la información personal de las personas, de una manera novedosa pero nefasta?

Sin pasos robustos de verificación de identidad al procesar la solicitud de acceso a datos de una persona, las empresas pueden divulgar sin querer su información sensible a las personas equivocadas.

Verificación de identidades de consumidores para procesar solicitudes de privacidad de datos

La verificación de identidad fue reconocida como una gran debilidad en el proceso de solicitud de datos del sujeto o consumidor propuesto por algunas leyes de privacidad de datos para dar a las personas acceso a la información personal identificable (PII) que las empresas tienen sobre ellas.

La Asociación Internacional de Profesionales de la Privacidad (IAPP), la comunidad global de privacidad de la información más grande del mundo, señaló los problemas asociados con la verificación de identidad en la página 28 de su recientemente publicado Informe de Proveedores de Tecnología de Privacidad el 15 de abril de 2020.

En California, el fiscal general ha propuesto enmiendas al Artículo 4 de las regulaciones de la Ley de Privacidad del Consumidor de California (CCPA) para fortalecer las protecciones de verificación de identidad al procesar las solicitudes de las personas para acceder, portar o eliminar sus datos personales. La regulación propuesta estipula que:

“Siempre que sea factible, coincida la información de identificación proporcionada por el consumidor con la información personal del consumidor ya mantenida por la empresa, o use un servicio de verificación de identidad de terceros que cumpla con esta sección.”

Una solución: Externalizar la verificación de identidad

El año pasado, asistí a mi primera conferencia de IAPP (Privacidad. Seguridad. Riesgo. 2019), y recorrí el piso de stands de proveedores preguntando a los ejecutivos de varias empresas de software de gestión de privacidad de datos esta pregunta: ¿Cómo realizan la verificación de identidad antes de procesar una solicitud de acceso de un sujeto de datos o consumidor?

La respuesta más común fue externalizarla a un proveedor externo.

| Relacionado: Una Guía Completa para la Gestión de la Privacidad de Datos → |

Así que creamos una nueva categoría en G2.com: software de verificación de identidad, que puede verificar identidades utilizando varios enfoques diferentes, incluidos documentos de identidad basados en fotos, datos biométricos como selfies en vivo y verificaciones de identidad contra bibliotecas de identidad conocidas, como registros públicos.

Pero, ¿realmente quieren las empresas comprar otra licencia de software para lograr la verificación de identidad? ¿Están sus usuarios siquiera dispuestos a proporcionar más datos personales, como una foto de una licencia de conducir o pasaporte (copias de las cuales pueden obtenerse fácilmente en mercados negros) para obtener acceso a los datos personales sensibles que la empresa tiene sobre ellos?

¿Y están las empresas siquiera dispuestas a asumir los riesgos de almacenar datos adicionales sensibles de una persona?

Otra solución: Usar los propios datos de la empresa para verificar la identidad de la persona

Un nuevo enfoque para resolver este problema es usar los datos que la empresa ya tiene sobre el individuo para verificar su identidad. Es una idea novedosa que no requiere licencias adicionales para lograrlo. El proveedor de gestión de privacidad de datos, DataGrail, proporciona un ejemplo de este novedoso método de verificación de identidad con su Verificación Inteligente, como se menciona en un comunicado de prensa de abril de 2020.

| Un escenario típico de verificación de identidad exitoso utilizando los propios datos de la empresa podría verse así: |

|

| Relacionado: Cómo Autenticar a Trabajadores Remotos en un Modelo de Seguridad de Confianza Cero → |

En el caso de un escenario de verificación de identidad fallido, un hacker o persona no autorizada no podría proceder en uno de los tres pasos mencionados anteriormente.

Este escenario es particularmente útil en casos donde la persona que solicita acceso a sus datos no tiene una cuenta de usuario con la empresa.

Si tienes cuentas de usuario, CIAM es una opción

La CCPA permite a las empresas usar cuentas existentes protegidas por contraseña para procesar solicitudes de acceso, portabilidad o eliminación.

“Si una empresa mantiene una cuenta protegida por contraseña con el consumidor, la empresa puede verificar la identidad del consumidor a través de las prácticas de autenticación existentes de la empresa para la cuenta del consumidor, siempre que la empresa siga los requisitos en la sección 999.323. La empresa también deberá requerir que un consumidor se re-autentique antes de divulgar o eliminar los datos del consumidor.”

Las empresas que tienen cuentas de usuario de autoservicio orientadas al cliente pueden integrar formularios de acceso a datos o solicitudes de consumidor para acceder a sus datos sensibles directamente dentro de las aplicaciones de la cuenta de usuario. Para proporcionar un método de autenticación de identidad de usuario sin problemas pero seguro, las empresas pueden usar software de gestión de identidad y acceso de clientes (CIAM).

Las herramientas CIAM ayudan a las empresas a autenticar y gestionar identidades y preferencias de clientes, como el consentimiento o las preferencias de contacto, a gran escala. Muchas soluciones CIAM proporcionan características avanzadas de autenticación multifactor como notificaciones push en dispositivos móviles, biometría o códigos QR para autenticación, que se consideran más seguras que los códigos de un solo uso enviados a cuentas de correo electrónico o vía SMS. La última característica habilitada en algunas herramientas CIAM es la autenticación sin contraseña, que mejora enormemente la seguridad para la empresa que ahora ya no tiene que almacenar contraseñas. Esto reduce la fricción para el usuario final que ahora puede disfrutar de una experiencia de cliente mejorada.

| Relacionado: La Guía Definitiva para la Autenticación Sin Contraseña → |

La identidad es el eslabón perdido en el ecosistema de confianza

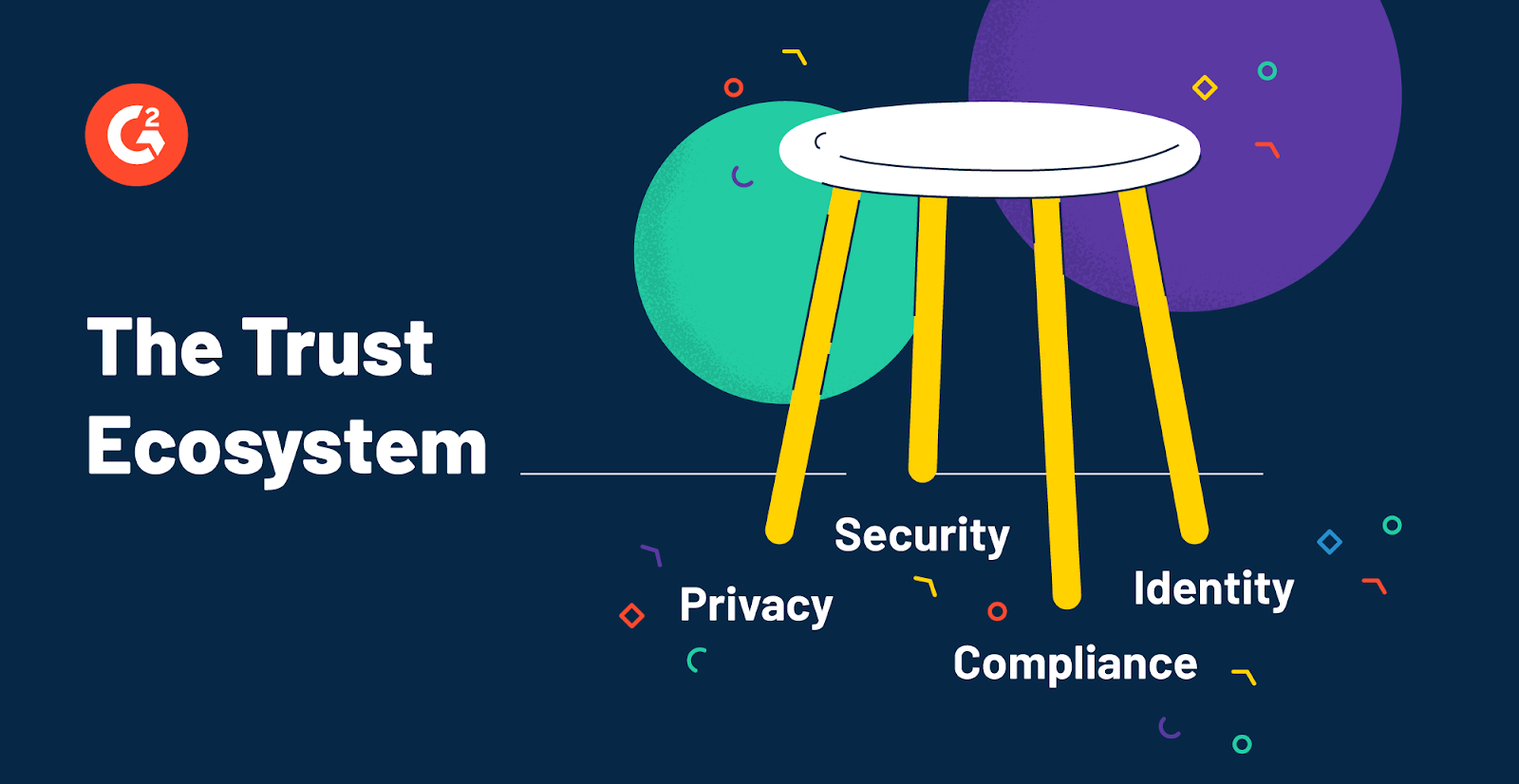

El “Ecosistema de Confianza” a menudo se refiere como un taburete de tres patas compuesto por seguridad, privacidad y cumplimiento. Para hacer ese taburete aún más seguro, sin embargo, las empresas están agregando una “pata” adicional llamada identidad.

Dado el valor monetario que las regulaciones de privacidad de datos han colocado en los datos sensibles y personalmente identificables, asegurar que estos datos permanezcan en las manos correctas mediante la verificación y autenticación de identidades es ahora más importante que nunca. Podemos esperar ver un número creciente de empresas de identidad involucrándose en soluciones de privacidad y viceversa, especialmente en lo que respecta a la gestión del consentimiento del usuario.

¿Quieres aprender más sobre Software de Verificación de Identidad? Explora los productos de Verificación de identidad.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.