En un mundo digital cada vez más centrado en los datos, la seguridad no puede ser comprometida.

El acceso remoto sigue siendo un salvavidas para las operaciones de TI en el panorama post-pandemia. Sin embargo, a pesar de sus muchas ventajas, la tecnología no está exenta de desafíos. El mayor desafío es la exposición a ciberataques al interactuar con sistemas a través de redes no seguras. Secure Shell (SSH) ha sido un cambio de juego para superar este problema.

¿Qué es SSH?

Secure Shell (SSH) es un protocolo de red remoto que permite a los administradores de sistemas acceder, controlar y modificar servidores a través de redes no seguras. Asegura que toda la comunicación esté cifrada proporcionando acceso seguro al iniciar sesión en un sistema remoto para ejecutar comandos.

El software emulador de terminal viene con un protocolo de transferencia de archivos SSH automático (SFTP) y ayuda a los usuarios con el acceso seguro a archivos y la gestión remota de archivos.

Si bien SSH fue desarrollado para sistemas operativos similares a Unix, como Linux y macOS, también funciona en Windows. Solo necesitas un cliente SSH como PuTTy para abrir conexiones SSH en tu sistema.

¿Cómo funciona SSH?

Antes de SSH, no había una forma segura de conectar computadoras de forma remota.

Supongamos que tienes un documento confidencial para compartir con tu colega. Cuando lo pasas a través de la larga cadena de contactos que te conectan, existe el riesgo de que cualquiera lea el contenido. La única forma de evitar esta invasión de privacidad es si esos documentos están bloqueados con una clave única a la que solo tu colega puede acceder.

Las 3 capas del protocolo SSH:

- Capa de transporte: Asegura el contacto entre el servidor y el cliente, proporciona cifrado de datos y establece la integridad de los datos.

- Capa de autenticación: Realiza la autenticación del cliente para el servidor, confirmando la identidad del agente operativo.

- Capa de conexión: Multiplexa el túnel SSH en canales lógicos después de la autenticación.

El protocolo de shell seguro opera en un modelo cliente-servidor y utiliza criptografía de clave pública para verificar al cliente. Proporciona un medio cifrado para intercambiar información, independientemente de la infraestructura de red subyacente.

.png)

Hay dos pasos involucrados en el establecimiento de una conexión SSH. Primero, los sistemas deben decidir mutuamente los estándares de cifrado para proteger las comunicaciones futuras. Luego, el usuario debe autenticarse. Si las credenciales coinciden, se concede el acceso.

SSH trabaja con conexiones como el Protocolo de Control de Transmisión (TCP) para enviar datos como paquetes. Una vez establecida la conexión, utiliza diferentes algoritmos de cifrado SSH para asegurar la privacidad e integridad de los datos entre el cliente y el servidor.

La información dentro de estos paquetes de datos es descifrada por el servidor con un código de autenticación de mensajes disponible solo para el servidor y el cliente. Y así es como los datos se transfieren de manera segura a través de redes no seguras porque SSH cifra los datos, no la conexión entre sistemas.

Consulta mi reseña de los mejores emuladores de terminal para encontrar el ajuste perfecto para tus sesiones SSH, ya sea que estés en Windows, Mac o Linux.

¿Quieres aprender más sobre Software de emulador de terminal? Explora los productos de Emulador de Terminal.

Una breve historia de SSH

Antes de SSH, se utilizaba el Protocolo de Red de Teletipo (Telnet) para acceder y modificar archivos conectándose a computadoras de forma remota. En 1995, Tatu Ylönen, un investigador de la Universidad Tecnológica de Helsinki en Finlandia, diseñó SSH para reemplazar protocolos no seguros como Telnet. SSH aseguró que fuerzas externas no pudieran interceptar datos privados, lo cual era una de las amenazas de seguridad más significativas de Telnet.

La primera versión del shell seguro se conoció como SSH-1 y pronto se convirtió en una herramienta popular en diversas industrias. Pronto, el Grupo de Trabajo de Ingeniería de Internet (IETF) comenzó a trabajar en el desarrollo de un sucesor para este protocolo. En 2006, se introdujo SSH-2 con mejoras de seguridad y se convirtió en el nuevo estándar.

SSH-2 utiliza diferentes algoritmos de cifrado y autenticación. Es una reescritura completa del protocolo original e incorpora protecciones integradas contra los desafíos conocidos de SSH1.

Características principales de SSH

En general, SSH se utiliza para establecer una conexión segura con un servidor remoto. Pero también se utiliza para transferir archivos de manera segura, redirigir puertos, montar directorios remotos, redirigir GUI y hacer proxy de tráfico arbitrario.

Echa un vistazo a algunas de las características principales de SSH.

SSHD

Establecer una conexión requiere que la computadora remota ejecute el demonio SSH (SSHD). Este programa encuentra y autentica solicitudes de conexión. Utiliza el protocolo SSH para cifrar el intercambio de datos entre hosts locales a través de redes no seguras.

También hay un registro de huellas digitales de shell seguro (SSHFP) que equipa las huellas digitales de la clave pública del host para verificar la autenticidad del host.

Túneles SSH y redirección de puertos

La tecnología de redirección de puertos o túneles redirige el tráfico no cifrado en una red a través de un canal cifrado. OpenSSH, un servidor SSH de código abierto popular, admite tres tipos de redirección de puertos: local, remota y dinámica. También puede implementar redes privadas virtuales (VPN) para acceder a contenido restringido geográficamente a través de firewalls.

Claves y agentes SSH

De los diversos mecanismos de autenticación en SSH, el uso de claves es el más seguro en comparación con las contraseñas. Una clave está cifrada para mejorar la seguridad y solo se puede usar después de descifrarla ingresando una frase de contraseña secreta. Además, las claves SSH, combinadas con un agente de autenticación, pueden proteger tus cuentas de computadora sin memorizar contraseñas ni ingresarlas repetidamente.

$4.88 millones

se informa que es el costo promedio global por violación de datos en 2024.

Fuente: Statista

Tecnologías de cifrado utilizadas por SSH

Lo que distingue a SSH es que utiliza tecnología de software de cifrado para transferir información de manera segura. Protege todo el tráfico entre el cliente y el servidor, dificultando que los ciberatacantes accedan a los datos cifrados. Hay tres métodos de cifrado SSH:

1. Cifrado simétrico

En el cifrado simétrico, se utiliza una clave secreta para cifrar y descifrar datos por el cliente y el servidor. Por lo tanto, cualquiera con acceso a la clave puede cifrar los datos compartidos. Cada clave es única para sesiones SSH individuales y se genera antes de la etapa de autenticación del cliente.

Este proceso es altamente seguro porque se lleva a cabo mediante un algoritmo de intercambio de claves único. Incluso si un sistema externo accede al archivo, no podrá descifrar la información porque el algoritmo de intercambio de claves será desconocido.

2. Cifrado asimétrico

Este método difiere del cifrado simétrico porque utiliza dos claves SSH: privada y pública. Estas claves se emparejan utilizando algoritmos matemáticos complejos y trabajan juntas para cifrar y descifrar mensajes.

Cualquiera puede usar la clave pública para cifrar, pero solo el destinatario de la clave privada puede descifrar ese mensaje. El mecanismo detrás del cifrado y descifrado es completamente automatizado.

3. Hashing

Este método no es lo mismo que el cifrado, pero es una forma diferente de criptografía utilizada en conexiones SSH. El hashing es unidireccional e irreversible, lo que significa que no se puede descifrar.

El algoritmo de hashing proporciona un valor hexadecimal único de longitud fija que verifica todo en el archivo. SSH utiliza hashing para verificar la autenticidad de un mensaje, asegurando que no haya sido manipulado.

Los 5 mejores software de emulador de terminal

*Estos son los cinco principales software de emulador de terminal del Informe Grid® de Otoño 2024 de G2.

Importancia de las claves SSH

El protocolo SSH es uno de los métodos de cifrado más seguros en la actualidad. Añade más seguridad, fortalece la credibilidad y ofrece formas prácticas de manejar datos sensibles.

Uno de los principales desafíos que enfrentan las empresas en todos los sectores es la falta de medios para expandir la seguridad en las instalaciones. Con SSH, los administradores pueden proteger la integridad de los datos y los cambios realizados en el servidor. A través de sus métodos de cifrado, el protocolo SSH proporciona la máxima protección contra acciones maliciosas como la interceptación de datos o la invasión de servidores con información confidencial.

Las claves SSH restringen el acceso a los datos solo al usuario autenticado, proporcionando más control a una empresa. Este protocolo de seguridad SSH también controla el acceso a máquinas o servidores remotos al bloquear el acceso no autorizado a esos sistemas.

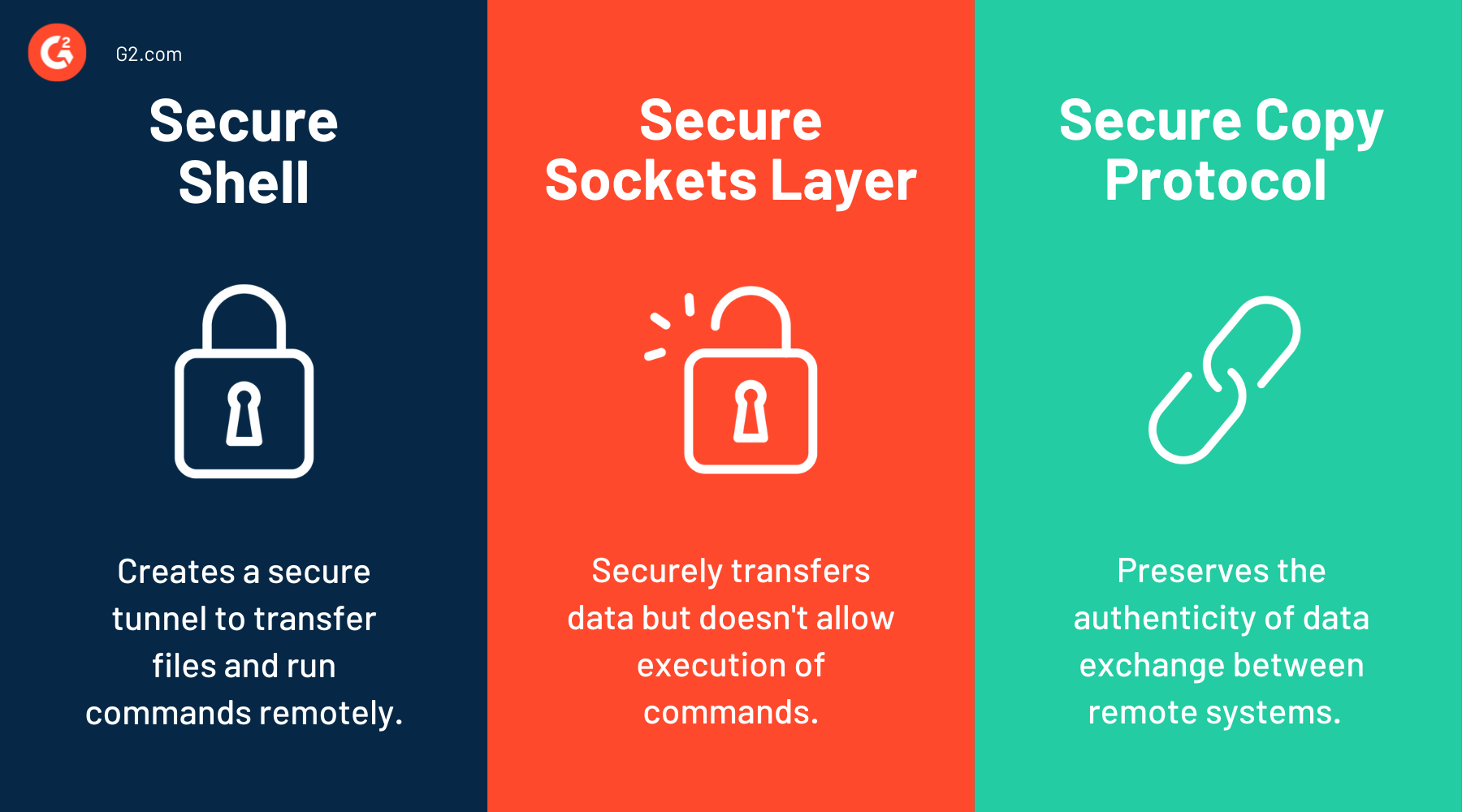

SSH vs. SSL vs. SCP

Si bien los tres mecanismos se utilizan para cifrar y asegurar conexiones entre sistemas, existen algunas diferencias clave.

SSH es un protocolo de red criptográfico. Permite la transferencia segura de archivos, el acceso y la configuración de sistemas remotos para ejecutar comandos de manera segura. Secure Sockets Layer (SSL) es un protocolo de seguridad que no permite ejecutar comandos de forma remota como SSH.

Secure Copy Protocol (SCP) es un protocolo de red que utiliza una conexión segura SSH para transferir archivos. Sin embargo, SCP se centra en asegurar la integridad del intercambio de datos y no se puede utilizar para acceder o controlar dispositivos de forma remota como SSH.

Comandos comunes de SSH

Si bien los comandos SSH también tienen implementaciones gráficas, generalmente se realizan utilizando emuladores de terminal o se ejecutan como parte de un script con interfaces de línea de comandos (CLI).

Aquí hay algunos ejemplos de comandos SSH y su funcionalidad.

| Comando SSH | Función |

| ssh-keygen | Crea un nuevo par de claves de autenticación para SSH |

| ssh-copy-id | Se utiliza para copiar, instalar y configurar una clave SSH |

| ssh-agent | Rastrea claves de identidad y permite iniciar sesión en un servidor sin volver a ingresar contraseñas |

| ssh-add | Agrega una clave al agente de autenticación SSH y refuerza SSO |

| scp | Versión SSH de rcp (copia remota), copia archivos de una computadora a otra |

| sftp | Versión SSH de soluciones de Protocolo de Transferencia de Archivos (FTP), copia archivos de un sistema a otro |

Casos de uso de SSH

SSH permite a las organizaciones comunicarse de manera segura a través de internet. No viene con las complicaciones de los procesos tradicionales, como Telnet o FTP, y ofrece fácil acceso a través de mecanismos automatizados. Los administradores de sistemas utilizan SSH para:

- Establecer canales de comunicación entre máquinas locales y hosts remotos

- Ejecutar comandos en un servidor remoto utilizando una interfaz de línea de comandos

- Conectar automáticamente a servidores para modificar configuraciones

- Realizar tareas de gestión remota como copias de seguridad, instalación de software, actualizaciones y resolución de problemas

- Proporcionar opciones de inicio de sesión único para acceder a múltiples cuentas de usuario sin contraseñas

- Crear un proceso de autenticación seguro para gestión de bases de datos

- Habilitar autenticación basada en claves para automatización segura

¿Qué tan seguro es SSH?

Una de las preguntas principales sobre SSH es: "¿Qué beneficio de seguridad proporciona SSH?" SSH tiene muchas características de seguridad, destacando cómo protege datos sensibles, mejora la autenticación de usuarios y protege contra diversas amenazas cibernéticas:

- Cifrado fuerte: SSH utiliza algoritmos de cifrado robustos, como AES, para proteger los datos en tránsito y garantizar la confidencialidad contra la interceptación.

- Autenticación de clave pública: Utiliza criptografía de clave pública para la autenticación, permitiendo a los usuarios conectarse sin transmitir contraseñas, reduciendo el riesgo de robo de credenciales.

- Integridad de la sesión: SSH incluye mecanismos para verificar que los datos enviados y recibidos no hayan sido alterados, protegiendo contra la manipulación.

- Protección contra amenazas cibernéticas: Protege contra ataques como ataques de intermediario, suplantación de IP y manipulación de datos.

- Control de acceso: SSH permite a los administradores gestionar el acceso de usuarios de manera efectiva y revocar permisos según sea necesario.

- Estándares ampliamente aceptados: Utiliza prácticas criptográficas bien establecidas reconocidas en la comunidad de ciberseguridad, aumentando la confianza en su seguridad.

- Actualizaciones regulares: Las actualizaciones continuas y los parches de seguridad ayudan a proteger contra amenazas emergentes y mantener un entorno seguro.

¿Es SSH más seguro que VPN?

Una red privada virtual (VPN) se construye sobre la infraestructura de red pública como internet. Oculta tu dirección IP cifrando y enrutando el tráfico a través de un servidor remoto. Protege tu información personal al acceder a Wi-Fi público y asegura que nadie pueda espiar tus datos o rastrear tu geolocalización verificando tu dirección IP o nombre de host.

El software VPN es fácil de usar y proporciona cifrado y protección de privacidad de primer nivel. A primera vista, SSH parece similar a los servicios VPN, pero existen algunas diferencias.

Si bien ambas tecnologías añaden una capa adicional de seguridad al navegar por la web, SSH funciona en sistemas, mientras que una VPN asegura tu red. Por lo tanto, entre SSH y VPN, esta última ofrece mayor protección y es más fácil de configurar como solución empresarial.

Beneficios y desafíos de SSH

Como cualquier otro protocolo de seguridad, SSH es una mezcla que ofrece excelentes beneficios y algunos desafíos. Comprender ambos factores a un nivel más profundo ayudará a las empresas a aprovechar al máximo sus implementaciones de protocolo SSH.

Beneficios de SSH

Los mecanismos de cifrado superiores de SSH lo convierten en la mejor opción para aplicaciones empresariales. Aquí hay algunos de los principales beneficios de usar SSH.

- Proporciona acceso seguro sin compartir contraseñas con múltiples usuarios

- Ejecuta comandos de shell en una computadora remota

- Simplifica la gestión de permisos permitiendo que todas las partes inicien sesión como el mismo usuario

- Facilita la gestión remota de archivos para los administradores

- Permite la revocación de acceso según sea necesario

- Protege contra ciberataques como el enrutamiento de origen IP, suplantación y manipulación de datos

- Permite el túnel de otros protocolos como FTP y seguridad DNS

- Utiliza pares de claves únicas en lugar de credenciales de inicio de sesión tradicionales

Desafíos de SSH

Si bien SSH se considera un todoterreno en términos de seguridad, se sabe que tiene algunas vulnerabilidades, tales como:

- Violación de regulaciones de seguridad debido a transacciones SSH salientes no restringidas

- Pobre gestión de claves SSH puede resultar en la proliferación de claves que lleva a ciberataques

- Respuesta lenta a comandos de alto ancho de banda en redes SSH más lentas

- Retraso en el proceso de respuesta a incidentes da a los hackers más tiempo para acceder a datos confidenciales

- Falta de opciones de monitoreo para datos cifrados debido a la dificultad y gastos añadidos

- Exposición de puertos SSH puede servir como una puerta trasera para ataques de malware

Mejores prácticas de SSH

Si bien SSH se ha establecido como el estándar de la industria para la seguridad, solo es tan seguro como las configuraciones aplicadas al servidor y al cliente. Tener en cuenta las mejores prácticas de shell seguro es fundamental para prevenir amenazas de ciberseguridad.

Habilitar la autenticación de dos factores

Un sistema con autenticación de dos factores habilitada requiere dos formas diferentes de verificación para proporcionar acceso. Dado que las organizaciones utilizan SSH para construir una conexión segura con sistemas remotos, es vital imponer otra capa de seguridad SSH para ofrecer protección completa.

Los administradores de sistemas deben asegurarse de que los usuarios que inician sesión en un sistema remoto a través de SSH se autentiquen con más de una credencial. Esta práctica hace que este método de autenticación sea más seguro que una contraseña, que puede ser hackeada, o una sola clave SSH.

Deshabilitar el inicio de sesión de usuario root

El acceso root de SSH puede ser riesgoso porque da acceso completo y control sobre todo el sistema. Deshabilitar el inicio de sesión de usuario root es necesario porque está activado por defecto, lo que permite a los hackers buscar credenciales fácilmente.

Consejo: Los administradores pueden cambiar la configuración de inicio de sesión de usuario root actualizando el archivo de configuración SSH (/etc/ssh/sshd_config) y configurando la opción “PermitRootLogin” a “no.”

La mejor manera de abordar esto es creando inicios de sesión individuales. Esto permite controlar lo que cada usuario puede acceder, facilitando el seguimiento y auditoría de cada actividad.

Usar certificados SSH para la autenticación de clientes

La autenticación de claves SSH es superior a las contraseñas regulares. Pero al asegurar un proceso de inicio de sesión remoto, debes recordar las complejidades de la gestión de claves SSH.

Las claves SSH son basadas en texto y vienen con el riesgo de ser copiadas o hackeadas. Por eso, autenticar con certificados SSH es una opción más poderosa, ya que puede asegurar el proceso de inicio de sesión con claves públicas y proporcionar un certificado para verificar la autenticidad de cada clave.

Imponer un firewall

Un firewall no solo revisa el tráfico entrante y saliente, sino que también monitorea el tráfico dentro de una red, lo que ayuda a asegurar el servidor. Opera sobre un conjunto de reglas predefinidas y puede reducir las posibilidades de ciberataques.

Al configurar tu firewall, puedes habilitar el filtrado de paquetes, lo que significa que puede aceptar o rechazar paquetes de datos y tomar la mejor decisión para asegurar tu sistema. También puedes filtrar el acceso de usuarios y recibir alertas sobre intentos de acceso no autorizados con el software de firewall adecuado.

Cambiar el número de puerto predeterminado

En sistemas Linux, el servidor predeterminado de SSH se ejecuta en el puerto número 22. Al buscar servidores SSH abiertos, el puerto predeterminado es lo primero que los hackers investigan.

Si bien no necesariamente mejora la seguridad general, cambiar el puerto predeterminado asegurará tu servidor ocultando el puerto SSH de ataques como fuerza bruta. También te oculta de bots que buscan servidores SSH abiertos para atacar y obtener acceso.

No es una cuestión de si, sino de cuándo.

Hay mucha verdad en el viejo dicho, "La prevención es mejor que la cura." La ciberseguridad no debe tomarse a la ligera en el entorno empresarial actual, donde los activos digitales tienen tanto valor para una empresa.

SSH es una herramienta poderosa para los administradores de TI para proteger a las empresas contra el acceso no autorizado y el robo de datos. La combinación adecuada de soluciones de seguridad puede ayudar a crear un sistema robusto libre de riesgos de ciberataques.

Consulta el mejor software de gestión de claves de cifrado para aplicar políticas de seguridad para tu almacenamiento y distribución de claves.

Este artículo fue publicado originalmente en 2023. Ha sido actualizado con nueva información.

Washija Kazim

Washija Kazim is a Sr. Content Marketing Specialist at G2 focused on creating actionable SaaS content for IT management and infrastructure needs. With a professional degree in business administration, she specializes in subjects like business logic, impact analysis, data lifecycle management, and cryptocurrency. In her spare time, she can be found buried nose-deep in a book, lost in her favorite cinematic world, or planning her next trip to the mountains.