Las empresas modernas entienden el valor de los datos y su seguridad.

Están dedicadas a crear software seguro y aplicaciones web. Muchas organizaciones capacitan a los desarrolladores para escribir código seguro y difunden la conciencia sobre la seguridad de los datos. Pero las vulnerabilidades aún aparecen.

A pesar de desarrollar aplicaciones seguras, ocurren errores. Tales errores o brechas de seguridad causan violaciones de datos de alto impacto, socavando la reputación empresarial con pérdidas financieras considerables.

Sin embargo, no se puede culpar a los desarrolladores por estas vulnerabilidades y brechas. Tienen mucho en sus manos con lanzamientos urgentes y otras prioridades y pueden cometer errores potenciales. Para identificar y evitar brechas de seguridad, necesitas probar las aplicaciones. Es mejor hacerlo temprano en el ciclo de vida del desarrollo de software (SDLC) usando software de Pruebas de Seguridad de Aplicaciones Estáticas (SAST). Ayuda a detectar vulnerabilidades en el código fuente y permite a los desarrolladores remediarlas temprano.

¿Qué es SAST?

La metodología de Pruebas de Seguridad de Aplicaciones Estáticas (SAST) analiza el código fuente de una aplicación para detectar vulnerabilidades. Se lleva a cabo en las primeras etapas del ciclo de vida del desarrollo de software, permitiendo a los desarrolladores mitigar los riesgos de seguridad en el código.

SAST no requiere una aplicación completamente funcional para probar. Proporciona una forma rentable de solucionar problemas y ofrece retroalimentación en tiempo real a los desarrolladores, ayudándoles a mitigar vulnerabilidades antes de pasar a la siguiente etapa en el SDLC.

SAST es un método de prueba de seguridad de caja blanca que hace que el marco, los archivos y el código fuente estén disponibles y accesibles. Examina el código fuente para encontrar vulnerabilidades como la inyección SQL y otras vulnerabilidades del top ten del Proyecto de Seguridad de Aplicaciones Web Abiertas (OWASP).

¿Por qué es importante SAST?

SAST examina el código fuente, los archivos y el marco subyacente con la mayor precisión. Estos escaneos se configuran en base a un conjunto de reglas predeterminadas para encontrar y corregir errores en el código.

Las herramientas SAST señalan la línea o archivo vulnerable exacto, facilitando a los desarrolladores de software la corrección de estas vulnerabilidades. Estas herramientas también ofrecen una breve descripción del problema y una medida de su gravedad. El software SAST se escala bien a medida que las empresas crecen y permite al equipo eventualmente ahorrar dinero.

Señalar la ubicación exacta del error puede no ser un gran problema, pero desde la perspectiva de un desarrollador, ahorra mucho tiempo. Los desarrolladores pasan tiempo encontrando la ubicación exacta del problema, y las herramientas SAST les capacitan con una detección rápida y fácil. Ayuda a las empresas a escalar y proteger datos sensibles contra ataques cibernéticos, y automatizar verificaciones para identificar debilidades de seguridad.

¿Quieres aprender más sobre Software de Pruebas de Seguridad de Aplicaciones Estáticas (SAST)? Explora los productos de Pruebas de Seguridad de Aplicaciones Estáticas (SAST).

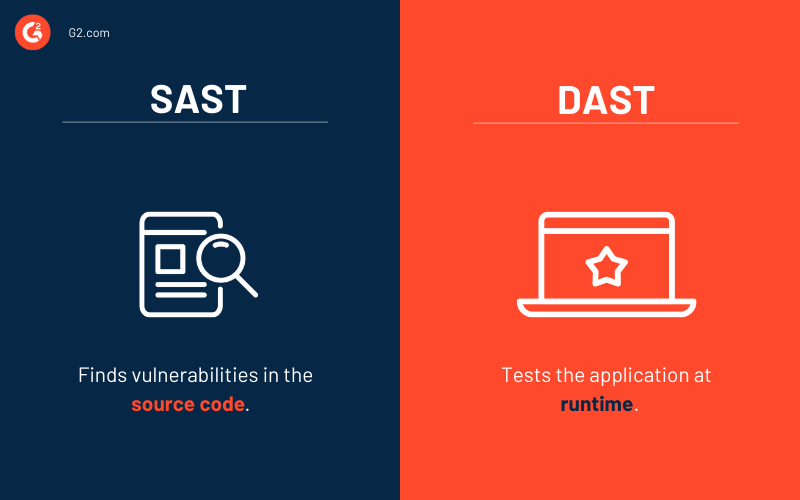

SAST vs. DAST

Es un dilema para las organizaciones elegir un método para las pruebas de seguridad de aplicaciones, ya sea SAST o DAST. En pocas palabras, SAST y las pruebas de seguridad de aplicaciones dinámicas (DAST) proporcionan mejor seguridad cuando se combinan. Ambos tienen sus propósitos y casos de uso únicos.

Las pruebas de seguridad de aplicaciones dinámicas (DAST) prueban la aplicación en tiempo de ejecución. Es un método de prueba de caja negra que examina el programa para identificar formas en que los hackers malintencionados podrían explotarlo.

DAST necesita una aplicación funcional para realizar pruebas de seguridad. Se asemeja a un intento de hacking en el mundo real y es comparativamente costoso ya que remediar una vulnerabilidad encontrada durante DAST requiere que los desarrolladores de software reevalúen la aplicación.

Las 5 principales herramientas DAST incluyen:

*Estas son las cinco principales herramientas de pruebas de seguridad de aplicaciones dinámicas del Informe Grid® de Otoño 2021 de G2.

Tanto SAST como DAST ayudan a garantizar la seguridad de las aplicaciones. Los desafíos planteados por uno a menudo son abordados por el otro.

Diferencias clave entre SAST y DAST

Las diferencias en SAST y DAST determinan el enfoque más favorable dependiendo de la situación y el entorno. Las organizaciones generalmente adoptan ambos para pruebas de seguridad integrales.

|

Área de diferencia |

SAST |

DAST |

|

Requisitos previos |

Requiere código fuente y lo analiza para detectar vulnerabilidades. |

Requiere una aplicación completamente funcional para detectar y remediar vulnerabilidades. |

|

Tiempo |

Ayuda a los interesados a identificar vulnerabilidades en las primeras etapas del desarrollo de software. |

Encuentra vulnerabilidades después de que se completa el ciclo de vida del desarrollo de software. |

|

Costo |

Es menos costoso ya que las vulnerabilidades se detectan en las primeras etapas del SDLC antes de que la aplicación pase a QA. |

Es más costoso ya que las vulnerabilidades se detectan al final del SDLC, y la remediación se pospone. |

|

Detección |

No puede encontrar problemas de tiempo de ejecución ya que analiza el código fuente. |

Puede detectar problemas de tiempo de ejecución ya que analiza una aplicación completamente funcional. |

|

Compatibilidad |

Soporta aplicaciones web, servicios y clientes pesados. |

No soporta otros tipos de software. |

|

Enfoque |

Sigue pruebas de seguridad de caja blanca (enfoque de desarrollador) que prueba la aplicación de adentro hacia afuera. |

Sigue pruebas de seguridad de caja negra (enfoque de hacker) que prueba la aplicación de afuera hacia adentro. |

Desafíos de SAST

Las empresas pueden enfrentar algunos desafíos al adoptar SAST o DAST. Estos informan a los interesados sobre el enfoque más apropiado según su caso de uso único.

SAST se basa en el código fuente estático para detectar vulnerabilidades. Puede identificar ciertas vulnerabilidades pero ignorar otros problemas que pueden ser explotados durante el tiempo de ejecución.

SAST a veces puede producir resultados ambiguos basados en reglas predefinidas. Esto puede contribuir a un error de falso positivo o negativo.

Beneficios de usar SAST y DAST juntos

SAST y DAST juntos proporcionan seguridad mejorada y una gama de beneficios. Las herramientas SAST escanean cada línea del código fuente para detectar vulnerabilidades. Determinan la ubicación exacta del problema y ayudan a los desarrolladores a encontrar y remediar fácilmente los puntos débiles.

DAST, por otro lado, maneja partes complejas de la seguridad de aplicaciones. Las herramientas DAST escanean elementos interconectados fuera del código fuente durante el tiempo de ejecución para detectar vulnerabilidades. Esto ayuda a los equipos de DevOps a conocer las configuraciones incorrectas en el entorno de una aplicación y las amenazas fuera del código. DAST complementa a SAST con un marco de aplicación externo, efectivo para la seguridad integral de aplicaciones.

Cómo elegir una herramienta SAST

Considera varios parámetros al seleccionar un software SAST que se adapte mejor a tus necesidades. Al comparar software SAST, puedes usar un criterio de selección que incluya:

- Compatibilidad: Verifica si la herramienta SAST soporta tu lenguaje de programación y el marco subyacente en el desarrollo de software.

- Detección: Asegúrate de que el software SAST encuentre al menos las 10 principales vulnerabilidades de OWASP mencionadas anteriormente.

- Precisión: Mide la tasa de falsos positivos y negativos para determinar la precisión de la herramienta SAST que estás considerando.

- Integración: Verifica que la herramienta SAST funcione bien con un entorno de desarrollo integrado (IDE) y otras herramientas en tu pipeline de DevOps.

- Escalabilidad: Asegúrate de que el programa SAST se escale para proyectos más grandes y soporte a más desarrolladores en el futuro.

Además, verifica si la herramienta que estás considerando es fácil de configurar, usar y se ajusta a tu presupuesto. Puedes leer reseñas de software enviadas por usuarios reales en G2 para informar aún más tu decisión de compra.

Software de Pruebas de Seguridad de Aplicaciones Estáticas

El software de Pruebas de Seguridad de Aplicaciones Estáticas (SAST) analiza el código fuente de una aplicación y permite a los desarrolladores remediar vulnerabilidades sin ejecutar el código, ayudándoles a solucionar problemas antes del despliegue.

Para calificar para la inclusión en la categoría de Pruebas de Seguridad de Aplicaciones Estáticas (SAST), un producto debe:

- Identificar vulnerabilidades probando aplicaciones

- Ejecutar pruebas estáticas sin ejecutar el código

- Detectar exploits y vulnerabilidades relativas

*Estas son las cinco principales herramientas de Pruebas de Seguridad de Aplicaciones Estáticas del Informe Grid® de Otoño 2021 de G2.

1. GitHub

GitHub es una plataforma popular de desarrollo de software y alojamiento en internet entre los desarrolladores. Ayuda a detectar las vulnerabilidades del código fuente y permite a los desarrolladores solucionarlas temprano.

Lo que les gusta a los usuarios:

“Lo bueno es que funciona en Windows, Linux, Mac, etc. Proporciona una prueba gratuita, permisos de código, herramienta de depuración, seguimiento de errores, seguridad de código, seguimiento de hitos, control de versiones y mucho más. Proporciona soporte para casi todos los lenguajes populares. Es un proyecto de código abierto, e incluso grandes empresas lo utilizan. Su capacidad para comprometerse y colaborar en el código es muy fácil y proporciona resultados rápidos.”

- Reseña de GitHub, Ankit S.

Lo que no les gusta a los usuarios:

“Dado que los proyectos no tienen funciones de compilación en línea, no es posible saber si se envió el código fuente incorrecto o no sin descargar los códigos fuente y probarlos.”

- Reseña de GitHub, Şükrü O.

2. GitLab

GitLab es una plataforma DevOps que combina el desarrollo, la seguridad y la operación de software en una sola aplicación. Ayuda a reducir los costos del proceso de desarrollo, mejorar el tiempo de ciclo de semanas a minutos y disminuir el tiempo de comercialización mientras mejora la productividad del desarrollador.

Lo que les gusta a los usuarios:

“GitLab es un excelente medio para clonar un repositorio en un portal web. Puedes crear cualquier número de repositorios de proyectos aquí y controlar sus permisos. La herramienta sirve como una excelente plataforma DevOps y proporciona la capacidad de cargar un fragmento de inmediato. El archivo (s) cargado puede ser accedido por cualquier número de individuos dentro del equipo y podría ser modificado si es necesario. GitLab también contiene la opción de plantear y rastrear problemas. La función CI/CD proporciona características y pipelines, editores, trabajos y horarios para automatizar las integraciones.”

- Reseña de GitLab, Giridhar P.

Lo que no les gusta a los usuarios:

“Supongamos que estamos fusionando una rama de características para desarrollar. Y muchos miembros del equipo han contribuido con su código en la rama de características particular. Durante la fase de fusión y revisión, podemos ver los cambios entre las dos ramas. Sería genial si pudiéramos ver el nombre de la persona también cuando pasamos el cursor sobre los cambios que están resaltados en color verde. Ayuda si estamos revisando como equipo. Podemos aclarar los cambios en ese momento en lugar de volver atrás y ver quién agregó los cambios en qué commit.”

- Reseña de GitLab, Debnita G.

3. Coverity

Coverity proporciona auditorías de seguridad y calidad amplias para muchos lenguajes, marcos y plataformas de infraestructura como código y formatos de archivo comúnmente utilizados. Se integra sin problemas en las pruebas de seguridad automatizadas en tus pipelines de integración y despliegue continuos (CI/CD) y soporta tus herramientas y flujos de trabajo de desarrollo existentes.

Lo que les gusta a los usuarios:

“Poder agrupar el servidor Coverity fue muy útil. Teníamos 3 centros de desarrollo en todo el mundo, y con el agrupamiento, pudimos reducir el impacto en los desarrolladores remotos, así como consolidar los IDs de problemas. Esto nos permitió tener informes centralizados sobre el estado de los proyectos.”

- Reseña de Coverity, Matt B.

Lo que no les gusta a los usuarios:

“Este es un análisis a nivel de compilador, por lo que para 50 millones de líneas de código lleva tiempo. Los resultados valen la pena.”

- Reseña de Coverity, Glenn D.

4. Snyk

Snyk encuentra y corrige automáticamente vulnerabilidades en tu código, dependencias de código abierto, contenedores e infraestructura como código. Soporta muchos lenguajes de programación e integra sin esfuerzo con tus herramientas, pipelines y flujos de trabajo.

Lo que les gusta a los usuarios:

“Snyk es invaluable para escanear imágenes recién horneadas y más antiguas en busca de vulnerabilidades. Cuando piensas que una aplicación recién instalada te tiene cubierto: piénsalo de nuevo. Snyk encontrará esas vulnerabilidades aún no parcheadas en aplicaciones y bibliotecas que tu distribución no encontrará o aún no ha encontrado.”

- Reseña de Snyk, Aryan B.

Lo que no les gusta a los usuarios:

“La forma en que los diferentes proyectos están agrupados y presentados en la interfaz de usuario podría mejorarse (especialmente si tienes muchos de ellos y estás usando múltiples características, puede volverse confuso rápidamente). También puede ser problemático encontrar cómo usar una característica específica, ya que la documentación a menudo es difícil de navegar.”

- Reseña de Snyk, Jean-Alexandre B.

5. Appknox

Appknox es una solución de seguridad de aplicaciones móviles automatizada que ayuda a las empresas y desarrolladores a detectar y resolver problemas de seguridad. Ofrece modelos de implementación flexibles y una variedad de enfoques de compromiso que cristalizan tus requisitos de seguridad.

Lo que les gusta a los usuarios:

“El equipo se encargó de todas nuestras necesidades para web, web móvil y aplicaciones nativas. Además, no muchas empresas pueden hacer escaneos y pruebas de penetración para SDKs. Appknox lo hace todo. Desde el escaneo inicial hasta los enfoques de mitigación y el re-escaneo, son una tienda integral. También ayudan a responder cualquier seguimiento de personas que solicitan más detalles. Esto ha sido muy valioso para nosotros.”

- Reseña de Appknox, Amod S.

Lo que no les gusta a los usuarios:

“No hemos tenido ninguna razón para quejarnos hasta ahora. Son súper proactivos y siempre están abiertos a comentarios.”

- Reseña de Appknox, Piyush R.

Desarrolla aplicaciones seguras

SAST te ayuda a encontrar vulnerabilidades del código fuente en las primeras etapas del SDLC, permitiéndote solucionarlas a un costo menor. Puedes aprovechar las capacidades de automatización de las herramientas SAST para un proceso robusto de detección de vulnerabilidades y desarrollar programas limpios y seguros.

Aprende más sobre software DAST y cómo puedes usarlo con herramientas SAST para desarrollar y desplegar aplicaciones seguras.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.