Los hackers están evolucionando continuamente, al igual que sus métodos.

Con el cambiante panorama de la ciberseguridad, los hackers han impulsado su creatividad para desarrollar nuevas estrategias de ciberataques. Las brechas de seguridad son más frecuentes y tecnológicamente equipadas ahora que hace una década.

La creciente popularidad de las herramientas modernas de hacking está alimentando tales incidentes. Así que cuando los atacantes adoptan tecnología de vanguardia para dañar la reputación de tu organización, necesitas responder y actuar en consecuencia. El proceso de pruebas de penetración te ayuda a descubrir puntos ciegos que los hackers pueden usar para violar tu marco de ciberseguridad.

¿Qué es la prueba de penetración?

La prueba de penetración (o pen testing) es un método para profundizar en tu entorno de TI e identificar cómo un hacker puede explotar las vulnerabilidades expuestas. Comúnmente se llama hacking ético, ya que implica que tus probadores de penetración imiten el acto del hacker pero con permiso.

Pero para que sea efectivo, necesitas ser proactivo y consistente. Usar tecnología como herramientas de prueba de penetración y software de escaneo de vulnerabilidades te ayudará a gestionar las vulnerabilidades que encontrarás.

El primer paso es escanear tu infraestructura de TI en busca de vulnerabilidades de seguridad. Una vez completada la evaluación de vulnerabilidades, puedes aprovechar las pruebas de penetración para identificar formas en que un hacker puede explotar las debilidades de tu entorno y construir un programa robusto de gestión de vulnerabilidades.

No solo te ayuda a mejorar tu postura de seguridad, sino que también te permite priorizar las vulnerabilidades según los posibles riesgos asociados con ellas. Además, asegura que tu marco de pruebas cumpla con los requisitos de diferentes normativas.

¿Por qué necesitas pruebas de penetración?

Las pruebas de penetración implican examinar todas tus posibles superficies de ataque antes de un ciberataque real. Es imperativo tenerlo en ciclos continuos ya que protege tu marco de seguridad de convertirse en una responsabilidad costosa. Puede que hayas escuchado un dicho popular: la mejor defensa es un buen ataque; las pruebas de penetración lo complementan en el panorama de la ciberseguridad.

Te permite descubrir fallas críticas de seguridad

La mejor manera de proteger tu entorno de TI de los atacantes es detectar tus debilidades antes que ellos. Las pruebas de penetración hacen eso al identificar primero las vulnerabilidades y luego encontrar formas de explotarlas tal como lo haría un hacker. Esto te permite proteger tus activos de TI de posibles ataques.

Como implica escanear tu red, sistemas, sistema operativo (Mac OS, Microsoft Windows, Linux, etc.) y aplicaciones, descubre las vulnerabilidades críticas que podrían comprometer tu seguridad. No solo te capacita para detectar mejor las debilidades de seguridad, sino que también revela las ocultas, como las de las personas mediante técnicas de ingeniería social.

Puedes predecir hasta qué punto las vulnerabilidades de tu organización pueden ser explotadas y tomar medidas en consecuencia.

Te permite priorizar la remediación de vulnerabilidades severas

Como las pruebas de penetración examinan el alcance de un posible ataque, te ayuda a priorizar la remediación y te permite diseñar planes a corto y largo plazo. Después de una prueba de penetración bien realizada, no estarás ciego ante el impacto y la facilidad de explotar las debilidades de seguridad de tu organización. Esto te permitiría remediar estratégicamente las vulnerabilidades más severas y guiar a tu equipo, capacitándote para ser un mejor líder en tu organización.

Te ayuda a desarrollar medidas de seguridad robustas

Mientras pruebas tu red, sistema y aplicaciones, los investigadores de seguridad encuentran muchas brechas en tus medidas y protocolos de seguridad. Un resumen de estos te ayuda a cerrar estas brechas proactivamente y contribuir a construir resiliencia cibernética.

Los expertos en pruebas de penetración también te proporcionarán ideas y recomendaciones accionables sobre cómo eliminar tales debilidades de seguridad, permitiéndote renovar tus protocolos y procesos de seguridad existentes.

Te ayuda a cumplir con las regulaciones de seguridad

Con la seguridad de los datos siendo una preocupación prevalente, debes adherirte a estándares de seguridad como PCI, HIPAA, GDPR, ISO 27001, y otros mientras sirves a los usuarios finales en su ámbito. Las autoridades gubernamentales esperan que realices auditorías regularmente para asegurar el cumplimiento, y en caso de incumplimiento, serías responsable de pagar multas considerables.

Las pruebas de penetración te ayudan a cumplir con estas regulaciones al evaluar tus prácticas de gestión de activos de TI y salvaguardar la integridad de los datos almacenados. Impediría a los hackers escarbar en los datos almacenados y crear un marco de seguridad infranqueable que cumpla con los estándares de cumplimiento.

¿Quieres aprender más sobre Herramientas de Pruebas de Penetración? Explora los productos de Pruebas de penetración.

Enfoques principales para las pruebas de penetración

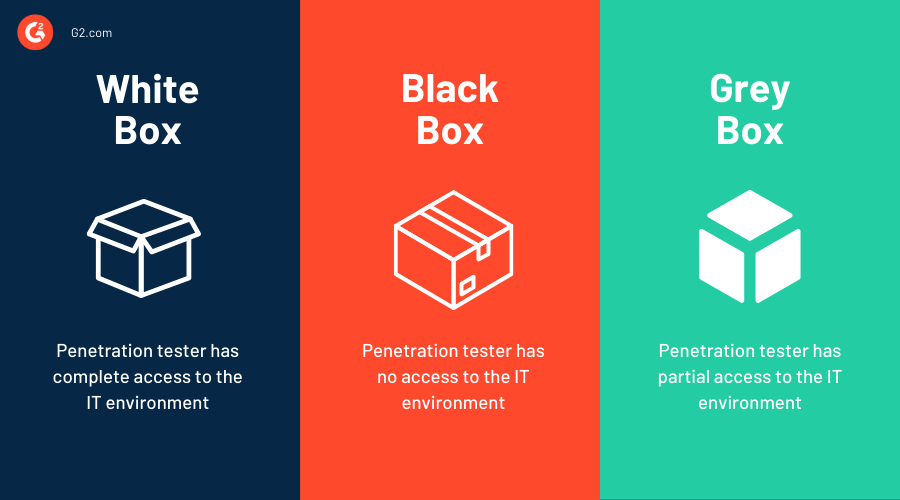

Hay tres enfoques principales para realizar pruebas de penetración. Estos son los siguientes:

Pruebas de penetración de caja blanca

Las pruebas de caja blanca son aquellas donde las organizaciones comparten la información de una aplicación o sistema y piden a los investigadores de seguridad que identifiquen vulnerabilidades explotables. Aquí, el probador de penetración tiene acceso completo al código fuente y al entorno, lo que les ayuda a realizar un análisis en profundidad y producir resultados detallados.

Estas pruebas suelen tardar alrededor de dos a tres semanas, dependiendo del alcance de la infraestructura de TI de tu organización. Aunque produce un análisis detallado, a veces se complica identificar el área de enfoque, teniendo en cuenta el nivel de acceso dado.

Pruebas de penetración de caja negra

En las pruebas de caja negra, las organizaciones no comparten su información de seguridad con los investigadores de seguridad y les permiten investigar su red e identificar vulnerabilidades de forma independiente. El objetivo principal de este enfoque es imitar un ciberataque del mundo real, donde el hacker ético asume el papel de un hacker anónimo.

Las pruebas de penetración de caja negra exigen un alto nivel de experiencia técnica y normalmente pueden tardar hasta seis semanas en completarse. Generalmente son costosas, ya que el profesional de seguridad tiene que planificar, ejecutar e informar el resultado de la prueba sin un punto de partida.

Pruebas de penetración de caja gris

En las pruebas de caja gris, el profesional de seguridad tiene acceso parcial a la red o aplicación web. El principal beneficio de realizar una prueba de caja gris es el enfoque y la eficiencia que obtienes en las evaluaciones de seguridad. Está dirigida y es más efectiva para llenar las brechas de seguridad y priorizar la remediación de seguridad inminente.

6 tipos de pruebas de penetración

Hay seis tipos de pruebas de penetración que proporcionarían colaborativamente seguridad de 360 grados a la infraestructura de TI de tu organización. Vamos a profundizar en la comprensión de cada uno de ellos en detalle.

1. Prueba de penetración de servicios de red

Las pruebas de penetración de servicios de red implican examinar tus dispositivos de red, como LANs, switches y routers. Es posiblemente la prueba de penetración más común en la industria. Los expertos recomiendan realizar pruebas de red internas y externas al menos una vez al año.

2. Prueba de penetración de aplicaciones web

La prueba de penetración de aplicaciones web examina aplicaciones basadas en la web en busca de debilidades expuestas que puedan poner en riesgo tu ciberseguridad. Además de probar aplicaciones, la prueba también encuentra vulnerabilidades en bases de datos, navegadores y sus componentes, como plugins, applets de Java, y más. Estas pruebas son dirigidas y detalladas y se llevan a cabo identificando cada punto de contacto de la aplicación con el usuario y examinándolo en busca de fallas.

3. Prueba de penetración del lado del cliente

Puedes realizar estas pruebas para identificar posibles ataques en aplicaciones o programas del lado del cliente, como navegadores web, clientes de correo electrónico, reproductores multimedia flash, y otros. Estas detectan vectores de ataque como cross-site scripting, inyección de HTML, redirecciones abiertas, y otros.

4. Prueba de penetración de ingeniería social

Puedes realizar una prueba de penetración de ingeniería social copiando el acto de un hacker al recuperar información sensible de usuarios internos a través de phishing, tailgating, u otros. Estas pruebas te permiten entrenar mejor a tu equipo interno y siempre estar atento a malware y cualquier actividad fraudulenta.

5. Prueba de penetración inalámbrica

Estas pruebas implican examinar tus activos de TI conectados entre sí y a internet. El alcance de estas pruebas incluye investigar tu laptop, PCs, y otros dispositivos habilitados para IoT en tu infraestructura de TI. Deberías realizar estas pruebas en la oficina para que puedas tener acceso a la red WiFi.

6. Prueba de penetración física

En tales pruebas, el profesional de seguridad intenta superar barreras físicas para llegar a los activos de TI y empleados de tu organización. Estas pruebas exponen fallas en las barreras físicas (como cerraduras, sensores, etc.) y recomiendan medidas adecuadas para fortalecer la postura de seguridad de tu negocio.

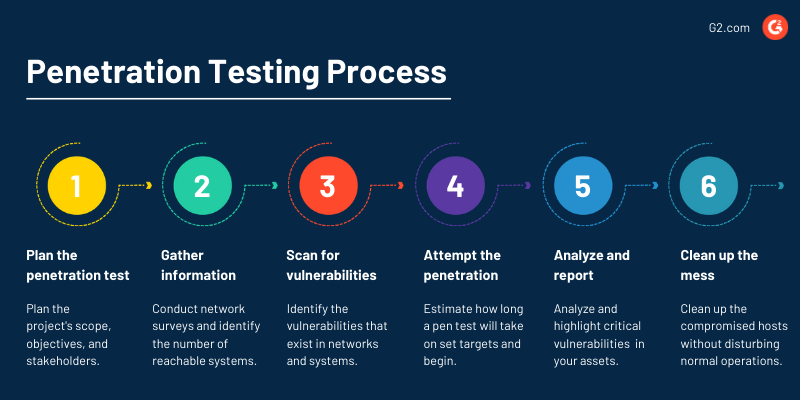

¿Cómo hacer pruebas de penetración?

Realizar una prueba de penetración en una organización es un proceso de seis pasos. Puedes ejecutar estos pasos para construir un proceso de pruebas de penetración escalable y repetible en tu empresa.

Planifica la prueba de penetración

Realizar una prueba de penetración requiere una gran cantidad de preparación. Es aconsejable convocar una reunión de inicio con los profesionales de seguridad para decidir el alcance del proyecto, los objetivos y las partes interesadas. También te ayudaría si fijaras un cronograma para estas pruebas, ya que no quieres interrumpir las operaciones diarias de la empresa en medio de la prueba.

Durante las pruebas, existe la posibilidad de que algunos sistemas se bloqueen debido al tráfico de red inflado. Puedes excluir esos sistemas del alcance para prevenir tales incidentes. En la fase de planificación, es vital decidir si el personal necesita ser informado.

Las pruebas de penetración completas implican violar una red/sistema ilegalmente. Debes asegurarte de haber obtenido autorización legal de la empresa antes de realizar la prueba, ya que protege los intereses de la empresa y previene que el probador enfrente acciones legales.

Recopila información

Después de planificar la prueba de penetración, el siguiente paso es recopilar información. Puedes realizar encuestas de red e identificar el número de sistemas alcanzables. Aquí, puedes esperar los nombres de dominio, nombres de servidores de bases de datos, ISPs, direcciones IP de host, y un mapa de red como resultado de la encuesta.

Una vez que hayas completado la encuesta de red, puedes pasar al escaneo de puertos. Ahora tienes que detectar los puertos abiertos y cerrados en la red. Este es también el lugar donde excluyes aquellos puertos que la organización no quiere probar.

Escanea en busca de vulnerabilidades

Ahora que has recopilado suficiente información sobre los sistemas, el siguiente paso es identificar las vulnerabilidades que existen en esos sistemas. Puedes usar herramientas de escaneo de vulnerabilidades para automatizar este proceso y preparar una lista de vulnerabilidades para atacar de cerca.

Los escáneres de vulnerabilidades preparan automáticamente la lista de vulnerabilidades y las priorizan según el puntaje de riesgo. Esto te permite atacar aquellas que pueden tener un mayor impacto en tu ciberseguridad o aquellas que son más fáciles de explotar.

Intenta la penetración

Una vez que hayas identificado las vulnerabilidades, el siguiente paso es intentar la prueba de penetración. Ahora, antes de avanzar con ella, debes estimar cuánto tiempo tomará una prueba de penetración en particular y cuáles serán los objetivos.

Incluso si existen vulnerabilidades, no implica que puedan ser explotadas fácilmente. Puede que tome mucho esfuerzo y tiempo para obtener beneficios para el atacante. Así que puedes gestionarlas en el plan a largo plazo, mientras que las vulnerabilidades que son fáciles de explotar y representan un riesgo considerable deben ser tomadas como prioridad.

Hoy en día, el descifrado de contraseñas es una práctica normal en las pruebas de penetración. Tienes servicios como telnet y protocolo de transferencia de archivos (FTP) ejecutándose en sistemas, lo que lo convierte en un buen lugar para comenzar y usar un descifrador de contraseñas. Puedes usar un ataque de diccionario (usando una lista de palabras de archivos de diccionario), crack híbrido (usando una variación de palabras en un archivo de diccionario), o fuerza bruta (probando contraseñas compuestas de caracteres pasando por todas las combinaciones posibles).

No termina aquí. Tienes dos áreas más con las que puedes penetrar la seguridad de la empresa. Puedes hacerlo mediante ingeniería social o superando la seguridad física. Debes verificar estas también para realizar una prueba de penetración completa.

Analiza e informa

Una vez que hayas completado todos los pasos mencionados anteriormente, el siguiente paso es informar. Tu informe comienza con una visión general de las pruebas de penetración. Avanzando, puedes resaltar las vulnerabilidades más críticas que podrían tener un impacto sustancial en la empresa. Luego, indicas las menos críticas.

La única razón para separar las vulnerabilidades en críticas y menos críticas es ayudar a las organizaciones a tomar decisiones. En conjunto, tu informe debe cubrir un resumen del proceso, una lista completa de la información recopilada, una lista de vulnerabilidades, su descripción y sugerencias, y recomendaciones para el proceso de remediación.

Limpieza

El último paso del proceso de pruebas de penetración es la limpieza. Tienes que limpiar el desorden que podría haber surgido durante la prueba de penetración. Luego, debes ejecutar la limpieza de los hosts comprometidos de manera segura para que no afectes las operaciones normales de la organización. Es responsabilidad del probador de penetración informar a la organización sobre los cambios que se crearon durante la prueba de penetración y revisarlos para volver a la normalidad.

Consejo: Para pruebas de penetración efectivas, considera tener a alguien sin conocimiento previo de tu sistema para realizar la prueba. Este enfoque puede ayudar a descubrir puntos ciegos que los desarrolladores pueden haber pasado por alto. Por eso se contratan hackers éticos para violar intencionalmente el sistema—con permiso—con el objetivo de mejorar la seguridad general.

¿Qué sucede después de una prueba de penetración?

Después de completar una prueba de penetración, el hacker ético compartirá sus hallazgos con el equipo de seguridad de la empresa objetivo. Esta información luego puede ser utilizada para implementar mejoras de seguridad para abordar cualquier vulnerabilidad descubierta durante la prueba.

Para aplicaciones web, estas mejoras pueden incluir limitación de tasa para controlar el flujo de solicitudes, nuevas reglas de firewall de aplicaciones web (WAF) para filtrar el tráfico malicioso, y estrategias de mitigación de DDoS para proteger contra ataques de denegación de servicio. Además, validaciones de formularios más estrictas y prácticas de saneamiento de datos pueden ayudar a prevenir ataques de inyección y asegurar que la entrada del usuario sea segura.

Para redes internas, las mejoras pueden implicar el despliegue de una puerta de enlace web segura para monitorear y controlar el tráfico de internet o la transición a un modelo de seguridad de confianza cero, que asume que las amenazas podrían ser internas así como externas y requiere una verificación de identidad estricta para cada persona y dispositivo que intenta acceder a los recursos.

Si el hacker ético utilizó tácticas de ingeniería social para violar el sistema, la empresa puede necesitar mejorar los programas de capacitación de empleados para educar mejor al personal sobre cómo reconocer intentos de phishing y otras prácticas engañosas. Además, revisar y mejorar los sistemas de control de acceso puede prevenir el movimiento lateral dentro de la red, asegurando que incluso si una cuenta es comprometida, no pueda ser explotada fácilmente para acceder a otros sistemas críticos.

Incorporar soluciones de proveedores como Cloudflare puede fortalecer aún más las defensas. Cloudflare asegura las aplicaciones, redes y personal de las empresas a través de una combinación de soluciones de seguridad de aplicaciones web y una plataforma de seguridad de confianza cero, proporcionando una protección robusta contra amenazas cibernéticas en evolución. Al aprovechar estas estrategias y herramientas, las organizaciones pueden mejorar su postura de seguridad general y minimizar el riesgo de futuras violaciones.

Tipos de herramientas de pruebas de penetración

Las herramientas de pruebas de penetración son intervenciones tecnológicas que los profesionales de seguridad necesitan para realizar diferentes tipos de pruebas de penetración. Ya sean de código abierto o con licencia, puedes usar estas herramientas de pruebas de penetración según el tipo de prueba que estés realizando.

Veamos los tipos de herramientas de pruebas de penetración disponibles.

Escáneres de puertos

Los escáneres de puertos son herramientas de seguridad diseñadas y equipadas para sondear un servidor o host en busca de puertos abiertos. Estos pueden ser utilizados por administradores para identificar y verificar las políticas de seguridad de la red. Además, los atacantes también pueden usarlos para detectar el tipo de servicios de red que se ejecutan en el objetivo y planificar sus ataques en consecuencia.

Los escáneres de puertos generalmente recopilan información y datos sobre el host en el entorno de red de forma remota. Esta herramienta puede detectar tanto puertos TCP (protocolo de control de transmisión) como UDP (protocolo de datagramas de usuario).

También te da la libertad de realizar actividades de sondeo como la secuencia SYN, SYN-ACK, ACK (apretón de manos de tres vías en puertos TCP), escaneos a medias, y más.

Técnicas de escaneo de puertos

- Escaneo de ping: Esta es la más simple de todas las técnicas de escaneo de puertos. Incluye una ráfaga automatizada de pings (ICMP - Protocolo de Mensajes de Control de Internet) en diferentes puertos para identificar aquellos que responden. Los administradores generalmente deshabilitan el ping en el firewall o el router, pero luego hace que sea difícil solucionar problemas de red.

- Escaneo a medias de TCP: Esta técnica a veces se refiere como un escaneo SYN. Aquí el escaneo envía un mensaje SYN y espera una respuesta SYN-ACK de los puertos abiertos. Pero el escáner no completa la conexión una vez que obtiene la respuesta. Este método es ampliamente utilizado por los atacantes para identificar los objetivos.

- Conexión TCP: Esta técnica es similar a la de a medias, pero la conexión se completa una vez que el escaneo obtiene una respuesta del puerto abierto. Dado que la conexión se completa, estarías aumentando el ruido de la red y podrías activar una alarma, a diferencia de un escaneo a medias.

- Escaneo sigiloso: Esta técnica es aún más silenciosa que otras. El escaneo envía paquetes de datos a los puertos con una bandera FIN y espera una no respuesta (puerto abierto). Si obtienes un RST, el puerto puede estar cerrado. Los firewalls están buscando paquetes SYN, por lo que FIN a menudo pasa desapercibido.

Escáneres de vulnerabilidades

Las herramientas de escaneo de vulnerabilidades detectan e identifican las vulnerabilidades conocidas presentes en tu entorno de TI. Identifican los CVEs (vulnerabilidades y exposiciones comunes) y los cruzan con una o más bases de datos de vulnerabilidades como la NVD (Base de Datos Nacional de Vulnerabilidades) y así sucesivamente.

Las herramientas de escaneo de vulnerabilidades te ayudan a detectar vulnerabilidades con su medida de riesgo cuantificada por el sistema de puntuación de vulnerabilidades comunes (CVSS), permitiéndote priorizar la remediación de manera eficiente. El escaneo te ayuda a asegurar que tus activos de TI cumplan con las normativas y las políticas de seguridad más recientes de la organización mientras te ayuda a mitigar ciberataques.

Escáneres de aplicaciones

Los escáneres de aplicaciones evalúan las vulnerabilidades de seguridad en aplicaciones web. Te ayudan a identificar la manipulación de cookies, cross-site scripting, inyecciones SQL, y otras puertas traseras y amenazas que un atacante puede usar para explotar la vulnerabilidad de tu aplicación.

Proxies de evaluación de aplicaciones web

Puedes colocar esta herramienta entre el navegador del probador de penetración y el servidor web objetivo para ver y evaluar de cerca el intercambio de información que ocurre en tiempo real. Con esto, puedes manipular los campos HTML ocultos para obtener acceso al sistema.

En conjunto, la herramienta te permite mantener y mantener el enfoque en el flujo de información y datos a un nivel mucho más cercano.

Mejores herramientas de pruebas de penetración

Las herramientas de pruebas de penetración te ayudan a imitar un ciberataque explotando vulnerabilidades y brechas de seguridad en tu infraestructura de TI. Te permiten explorar diferentes formas en que un hacker puede aprovechar las fallas en tu red o sistema y te capacitan para solucionarlas antes de que puedan ser de uso ilícito.

La lista a continuación contiene reseñas de usuarios reales de las mejores herramientas de pruebas de penetración en el mercado. Para ser incluido en esta lista, un producto debe:

- Simular ciberataques en sistemas o aplicaciones informáticas

- Recopilar inteligencia sobre posibles vulnerabilidades conocidas

- Analizar exploits e informar sobre los resultados de las pruebas

* A continuación se presentan las cinco principales herramientas de pruebas de penetración del Informe Grid® de G2 de otoño de 2024. Algunas reseñas pueden estar editadas para mayor claridad.

1. vPenTest

vPenTest es una plataforma automatizada de pruebas de penetración de red que te permite ver las vulnerabilidades en tu red antes que los hackers. Facilita a las organizaciones monitorear y evaluar continuamente sus riesgos de ciberseguridad en tiempo real.

Lo que más les gusta a los usuarios:

"Vonhai vPEN me ha proporcionado una solución empresarial de clase líder multi-tenant para una plataforma simple que prueba tanto puertos internos como externos que los clientes nunca han conocido y cambios de red que se han realizado sin nuestro conocimiento. La cantidad de tiempo que puedo programar esto, recibir mis resultados y presentar nuestros hallazgos a los clientes. Crea un proceso fenomenal que permite una recopilación de información y generación de informes rápida y eficiente.

Con esta solución, también se te permite probar y calcular un conteo total de IP antes de cualquier escaneo verdadero para saber cuántas IP estarías probando para prepararte mejor para gastar tu conteo de IP utilizable. Consideraría a vPen como un líder en este servicio y definitivamente espero ver qué nuevas herramientas tienen para el futuro.

- Reseña de vPenTest, John H.

Lo que no les gusta a los usuarios:

"El mayor inconveniente de vPenTest es la configuración manual de agentes. La documentación es muy clara sobre cómo configurar agentes internamente, pero con lo simple que es la herramienta en general, es un poco sorprendente que no hagan que sea un proceso más simple."

- Reseña de vPenTest, Nick M.

2. Pentera

Pentera es una plataforma de validación de seguridad automatizada que permite a cada organización probar fácilmente la integridad de todas las capas de ciberseguridad, revelando exposiciones de seguridad verdaderas y actuales en cualquier momento, a cualquier escala. Miles de profesionales de seguridad y proveedores de servicios en todo el mundo usan Pentera para guiar la remediación y cerrar brechas de seguridad antes de que sean explotadas. Sus clientes incluyen Casey's General Stores, Emeria, LuLu International Exchange, y IP Telecom.

Lo que más les gusta a los usuarios:

"Fácil de usar y configurar. La interfaz de usuario es excelente, y el panel de control te da toda la información necesaria en un solo lugar. Puedes profundizar en los escaneos y se te proporciona no solo los detalles sino enlaces al CVE. Puedes programar escaneos como desees, y el servicio también escanea automáticamente nuevas vulnerabilidades de día cero. Genera automáticamente informes que se envían por correo electrónico. Estos informes pueden usarse para demostrar que estás monitoreando activamente amenazas externas y configuraciones incorrectas que pueden dejarte vulnerable. Funciona en redes en la nube, híbridas y de hardware independiente. ¡Usamos esto todos los días!"

- Reseña de Pentera, Jerry H.

Lo que no les gusta a los usuarios:

Aún no completa todas las fases de caja negra, ya que está diseñado con la seguridad en mente y actualmente carece de técnicas que podrían crear impactos significativos, como ataques de desbordamiento de búfer y otros métodos similares que emplearía un verdadero hacker de sombrero negro."

- Reseña de Pentera, Felipe E.

3. Bugcrowd

Bugcrowd es más que solo una empresa de seguridad colaborativa, son una comunidad de entusiastas de la ciberseguridad unidos por un propósito común: proteger a las organizaciones de los atacantes. Al conectar a los clientes con los hackers de confianza adecuados a través de una plataforma impulsada por IA, les empoderan para retomar el control y mantenerse por delante de incluso las amenazas más vulnerables.

Lo que más les gusta a los usuarios:

"Su equipo de cuentas ha sido fundamental en el desarrollo de nuestro programa de divulgación a lo largo del tiempo, con el objetivo de evolucionarlo en un programa integral de recompensas por errores. Identifican y comprometen efectivamente a los investigadores adecuados para manejar las divulgaciones mientras minimizan las presentaciones duplicadas a través de su equipo de triaje. El equipo de cuentas también es flexible y generoso en su precio, fomentando una fuerte asociación y asegurando que sigan siendo nuestro proveedor de elección a largo plazo."

- Reseña de Bugcrowd, Jack E.

Lo que no les gusta a los usuarios:

"Un área de mejora para Bugcrowd es mejorar el bucle de comunicación y retroalimentación entre los investigadores y los propietarios del programa. Ocasionalmente, los tiempos de respuesta y la claridad de la retroalimentación pueden ser inconsistentes, lo que puede frustrar a los investigadores que buscan orientación oportuna y detallada sobre sus presentaciones."

- Reseña de Bugcrowd, Jitmanyu S.

4. La Plataforma NetSPI - Pruebas de Penetración como Servicio (PTaaS)

PTaaS de NetSPI (Pruebas de Penetración como Servicio) es una solución integral que combina personal experto, procesos probados y tecnología avanzada para proporcionar evaluaciones de seguridad contextualizadas en tiempo real. Permite a las organizaciones acceder a más de 250 expertos en seguridad internos y utilizar la Plataforma NetSPI durante un año completo, ofreciendo una variedad de servicios de pruebas de penetración.

Lo que más les gusta a los usuarios:

"Lo que más apreciamos fue la amplia orientación y apoyo del personal y liderazgo en NetSPI. Tuvimos numerosas discusiones sobre el alcance de nuestras iniciativas, recibiendo valiosas ideas de Richard Booth y su equipo. La plataforma Resolve y el panel de control están destinados a revolucionar la industria; es fácil de usar y proporciona toda la información necesaria para una gestión efectiva. El panel de control incluso incluye una función de chat que conecta directamente con los probadores para obtener soporte inmediato. En general, es una plataforma fantástica respaldada por una gran empresa."

- Reseña de NetSPI PTaaS, Timothy L

Lo que no les gusta a los usuarios:

"Aunque las integraciones son esenciales, carecen de algunas funcionalidades, particularmente en términos de opciones de exportación."

- Reseña de NetSPI PTaaS, Zane G.

5. Cobalt

Cobalt ofrece una plataforma moderna de pruebas de penetración como servicio (PtaaS) que puede ser utilizada en entornos independientes y complejos. Con su comunidad exclusiva de probadores, Cobalt proporciona información en tiempo real para mitigar el riesgo. Es un motor de gestión de vulnerabilidades impulsado por datos que permite a las empresas identificar, rastrear y remediar vulnerabilidades de software.

Lo que más les gusta a los usuarios:

"Cobalt pudo entregar un informe de prueba de penetración para nosotros muy rápidamente, ya que requeríamos pruebas con muy poco aviso. Los encontramos muy minuciosos, las pruebas fueron de alta calidad, y la capacidad de respuesta fue excelente para entender nuestra situación única."

- Reseña de Cobalt, Taylor J.

Lo que no les gusta a los usuarios:

"Desearía que hubiera formas más fáciles de implementar APIs para todas nuestras aplicaciones de programación/gestión aquí en ISS. Además, formas de crear automáticamente un canal de Slack con el botón de enviar revisión de prueba de penetración sería encantador para preparar a los miembros antes de que la prueba se active."

- Reseña de Cobalt, Sean T.

Llega a la raíz del problema

Las pruebas de penetración emulan un ciberataque "real", revelando así el alcance en el que un hacker podría explotar vulnerabilidades. También te harían consciente de las brechas de seguridad que necesitan ser cerradas para proteger tu ciberseguridad, siempre que seas regular y proactivo al respecto.

Los hackers solo necesitan una brecha para cumplir sus motivos superficiales; asegúrate de no dejarlas descubiertas. Debes tomar medidas para abordar esas vulnerabilidades y gestionar tu postura de seguridad de manera efectiva.

Aprende sobre pruebas de seguridad de aplicaciones estáticas (SAST) y cómo pueden ayudarte a mejorar la seguridad de tus aplicaciones.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.