La ciencia forense es una habilidad muy demandada, y gracias a numerosos programas de crímenes, estoy convencido de que es un trabajo fácil. ¿Quizás te sientes identificado?

Todos sabemos que la realidad es bastante diferente, especialmente cuando nos adentramos en el mundo de las investigaciones digitales.

La ciencia forense tradicional investiga y analiza hábilmente la evidencia física en el ámbito de los crímenes e incidentes, pero la informática forense es como encontrar una aguja en un pajar. Descubrir evidencia e información requiere un conjunto especializado de herramientas y técnicas. La informática forense de redes, la ciencia de investigar la actividad a través de las vastas redes interconectadas, surgió para cumplir con esos requisitos.

¿Qué es la informática forense de redes?

La informática forense de redes es una rama de la informática o forense digital. Monitorea y analiza el tráfico de red, eventos, registros y patrones de comunicación después de incidentes de ciberseguridad para recopilar información, asegurar evidencia legal y detectar intrusiones.

Los expertos en informática forense dependen de la informática forense de redes para reconstruir eventos, entender la intención y poner en marcha medidas preventivas para evitar futuros incidentes. Soluciones como software de informática forense y herramientas de análisis de tráfico de red (NTA) para la investigación forense de redes facilitan el trabajo.

La importancia de la informática forense de redes

Recientemente, un ex empleado de Apple fue declarado culpable de robar secretos comerciales del fabricante del iPhone días antes de su renuncia a la empresa. ¿Cómo lo atraparon? Su actividad en la red informática lo delató.

Múltiples herramientas de seguridad protegen contra ciberataques. Pero una vez que un ataque o incidente de seguridad ya ha ocurrido, todo lo que puedes hacer es mejorar tu respuesta a incidentes y estrategias de mitigación.

Tienes que realizar un análisis de causa raíz de los ataques, averiguar si el incidente de seguridad está bajo control o no, y si has encontrado todos los sistemas afectados por el ataque. Recuerda: los ciberataques hoy en día afectan a múltiples dispositivos a través de una red.

Después del ataque, la informática o forense digital recopila toda la evidencia electrónica del incidente de seguridad. Se centra en la recuperación de datos y el análisis del sistema de archivos. Sin embargo, el disco duro revela solo una pequeña parte de la historia en el mundo de internet de hoy. La informática forense no es suficiente porque los hackers podrían ser capaces de borrar todos los archivos de registro en un host comprometido.

La única evidencia disponible para el análisis forense podría estar en la red, y si ese es el caso, la informática forense de redes es lo que más ayuda. Después de todo, las redes son el medio fundamental de intercambio de información y comunicación para cada individuo, empresa y organización.

$2.2 mil millones

es el ingreso estimado del mercado global de informática forense de redes para 2027.

Fuente: Markets and Markets

La informática forense de redes investiga todo tipo de ataques analizando los patrones de tráfico entrante y saliente. Recupera cada transacción: correos electrónicos, mensajes instantáneos, transferencias de archivos, y reconstruye el intercambio. Esta información lleva a la fuente del ataque. Los investigadores pueden entonces armar una imagen completa del incidente de ciberseguridad utilizando evidencia basada en la red.

La informática forense de redes es particularmente útil cuando el ataque está en progreso y no quieres alertar a los hackers de que estás tras su pista.

¿Quién usa la informática forense de redes?

Las organizaciones que utilizan herramientas de informática forense de redes para el análisis de tráfico y datos incluyen:

- Aplicación de la ley

- Agencias militares y gubernamentales

- Empresas y negocios

- Academia y organizaciones de investigación

- Empresas de ciberseguridad

¿Quieres aprender más sobre Software de Forense Digital? Explora los productos de Informática Forense.

Informática forense de computadoras y de redes

Para ahora, podrías estar empezando a entender que la informática forense de computadoras es diferente de la informática forense de redes. Pero aquí tienes un resumen rápido para asegurarte de que estás al tanto.

La informática o forense digital implica investigar y analizar datos en reposo. Involucra un examen y análisis meticuloso de dispositivos digitales para ayudar en investigaciones que van desde el ciberacoso hasta violaciones de datos.

La informática forense de redes es una rama de la informática forense que investiga datos en movimiento y trata con información volátil y dinámica. Juega un papel crucial en ayudarnos a entender las interacciones y actividades que ocurren entre dispositivos a través de una red.

Aplicaciones clave de la informática forense de redes

Desde fortalecer la postura de ciberseguridad hasta recopilar evidencia digital, aquí está cómo diferentes organizaciones utilizan la informática forense de redes.

- Operaciones de ciberseguridad: La informática forense de redes ayuda a los equipos de seguridad a responder eficazmente para mitigar amenazas causadas por intrusiones, malware o acceso no autorizado.

- Respuesta a incidentes: Los equipos de respuesta a incidentes aplican la informática forense de redes para entender el alcance, impacto y puntos de entrada de los ataques. Su trabajo facilita la contención y recuperación rápida en tiempo real.

- Investigaciones legales: Las agencias de aplicación de la ley y los investigadores privados utilizan la informática forense de redes para analizar actividades de red y patrones de comunicación en casos que involucran cibercrimen, violaciones de datos y fraude en línea.

- Detección de amenazas internas: Al monitorear la actividad de la red en busca de acciones inusuales o no autorizadas por parte de empleados o contratistas, la informática forense de redes identifica amenazas internas.

- Optimización del rendimiento de la red: Más allá de la seguridad, los administradores de red pueden usar la informática forense de redes para analizar problemas de rendimiento, identificar cuellos de botella y optimizar la transmisión de datos.

- Investigación y desarrollo: Los investigadores exploran investigaciones de informática forense de redes para avanzar en sus técnicas para detectar y prevenir amenazas cibernéticas. Esto contribuye al paisaje en evolución de las soluciones de ciberseguridad.

- De los casos de uso, puedes ver que la informática forense de redes es una extensión de la seguridad de red, que tradicionalmente enfatiza la detección y prevención de ataques a la red.

¿Cómo funciona la informática forense de redes?

Los ciberataques severos como el ransomware o los ataques a la cadena de suministro a menudo comienzan desde una instancia de entrada no autorizada en el sistema objetivo. Desde ese único punto de entrada, los hackers se mueven dentro y fuera del sistema a través de diferentes dispositivos como enrutadores, firewalls, concentradores y conmutadores. La informática forense de redes identifica y analiza toda esta evidencia basada en la red para entender qué sucedió.

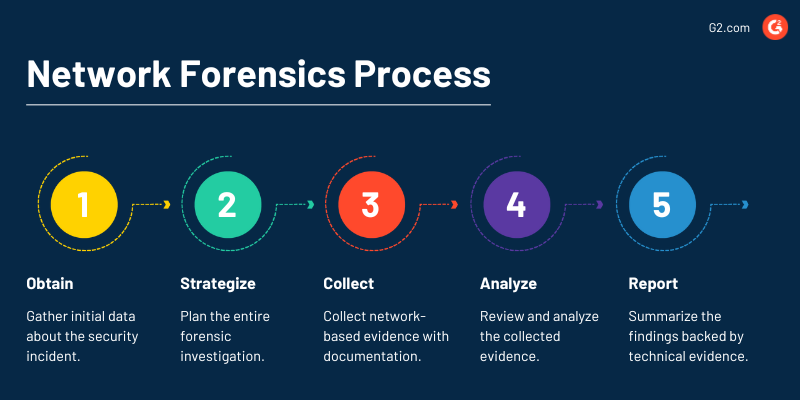

Proceso de informática forense de redes

Los cinco pasos clave para la investigación forense de redes son:

- Obtener

- Estrategizar

- Recopilar

- Analizar

- Informar

O OSCAR. Este marco, también utilizado en la informática forense digital, asegura resultados precisos y significativos.

1. Obtener información

Los investigadores forenses de redes recopilan información inicial sobre el incidente y el entorno de red en cuestión. Esto incluye detalles sobre la fecha y hora del incidente, personas, sistemas y puntos finales involucrados, junto con las acciones tomadas. Estos datos les muestran detalles cruciales sobre el incidente.

2. Estrategizar

Este paso implica planificar toda la investigación forense ya que los datos de la red son volátiles y difieren en su naturaleza. Los profesionales tienen en cuenta los siguientes puntos al desarrollar su proceso:

- Objetivos de la investigación

- Cronograma

- Fuente y solidez de la evidencia

- Recursos y personal necesarios

- Tiempo de actualizaciones

Estrategizar ayuda a decidir la dirección de la investigación y priorizar qué evidencia necesita ser recopilada primero.

3. Recopilar evidencia

Recopilar evidencia incluye documentar todos los sistemas que se acceden y utilizan, capturar y guardar flujos de datos de red en discos duros, y recopilar registros de firewalls y servidores. La documentación debe incluir tiempo, fuente de la evidencia, método de adquisición y los investigadores involucrados.

Fuentes para el análisis forense de redes

Realizar una investigación a menudo requiere recopilar evidencia de varias fuentes para entender qué ocurrió. Aquí hay algunas fuentes comunes donde puedes encontrar datos de red durante una investigación:

- Datos de tráfico de red comprenden la información intercambiada entre dispositivos de red. Herramientas como soluciones de captura de paquetes, analizadores de paquetes o sistemas de monitoreo de red registran los datos.

- Registros de enrutadores y conmutadores rastrean la comunicación entre segmentos de red.

- Registros de servidores proxy de red monitorean las solicitudes y respuestas de los usuarios para proporcionar detalles sobre los sitios web accedidos, tiempos de acceso y actividades de los usuarios.

- Registros de firewalls registran intentos de conexión, tráfico permitido o denegado, y violaciones de reglas.

- Sistemas de detección y prevención de intrusiones (IDPS) alertas se generan cuando detectan actividades sospechosas o maliciosas.

- Registros del sistema de nombres de dominio (DNS) contienen consultas de dominio, direcciones de protocolo de internet (IP), y sitios web accedidos por los usuarios.

- Registros de servidores de correo electrónico guardan datos sobre el tráfico de correo electrónico entrante y saliente, incluidas direcciones de remitente y destinatario y marcas de tiempo.

- Registros de autenticación mantienen registros de intentos de inicio de sesión exitosos y fallidos para ayudar a rastrear actividades de usuarios y posibles accesos no autorizados.

- Registros de servidores de bases de datos, aplicaciones y servidores web proporcionan información sobre solicitudes de usuarios, transacciones y actividades.

- Registros de puntos de acceso inalámbrico documentan dispositivos inalámbricos que se conectan a la red. Esta acción es parte de la informática forense inalámbrica, una rama de la informática forense de redes.

4. Analizar evidencia

Esta fase central revisa la evidencia utilizando múltiples técnicas forenses manuales y automatizadas para correlacionar conjuntos de datos de diferentes dispositivos de red. El análisis generalmente comienza con algunas pistas iniciales como:

- Alertas de sistemas de detección de intrusiones

- Patrones notables que muestran signos de ataques como denegación de servicio o infiltración de virus

- Anomalías en los registros

- Cualquier desviación de las líneas base del comportamiento normal de la red como patrones de tráfico inusuales o protocolos de red inesperados o errores de puerto, u otro comportamiento anormal de la red

Correlacionar todos estos datos establece una línea de tiempo de eventos y desarrolla teorías de trabajo sobre cómo ocurrió el ataque. El análisis puede llevar a una mayor recopilación de evidencia de fuentes adicionales.

5. Informar

Los investigadores forenses de redes resumen sus hallazgos basados en la evidencia técnica que recopilaron y analizaron. El informe debe ser simple para que incluso las personas no expertas puedan entenderlo.

Métodos de recopilación de datos de red en la informática forense de redes

La recopilación de datos de red es un paso fundamental en el proceso de informática forense de redes. La recopilación ocurre a través de dos métodos.

1. Método "atrapa lo que puedas"

El enfoque "atrapa lo que puedas" captura y analiza el tráfico de red a medida que atraviesa un punto particular en la red todo a la vez, es decir, en modo por lotes. Este método requiere una gran cantidad de almacenamiento para igualar la cantidad de datos que llegan para el análisis.

2. Método "detener-mirar-escuchar"

En este enfoque, los paquetes de red se analizan rudimentariamente en memoria, y solo los datos de red seleccionados considerados dignos de un análisis más detallado se registran. Como resultado, no se necesita tanto almacenamiento.

Mejores prácticas a seguir al recopilar evidencia basada en la red

- Minimiza las interacciones con la red para evitar alterar la evidencia.

- Recopila datos de manera pasiva siempre que sea posible y evita hacer cambios que puedan afectar las actividades en curso.

- Usa herramientas estándar de la industria para la recopilación de evidencia para garantizar la precisión.

- Haz copias de toda la evidencia y genera hashes criptográficos para su verificación.

- Trabaja en copias de la evidencia en lugar del original.

- Mantén una cadena de custodia documentando todos los pasos del manejo de la evidencia.

Desafíos en la informática forense de redes

El desafío inicial y más crucial con la informática forense de redes gira en torno a preparar la infraestructura para la investigación. Debe asegurar que los datos necesarios existan para una investigación completa. Sin embargo, no es una tarea fácil, y los investigadores enfrentan numerosos desafíos mientras realizan su trabajo.

- Volumen de datos y almacenamiento: Dado que las redes generan grandes cantidades de datos, almacenar y gestionar plantea problemas. Se necesitan soluciones de almacenamiento eficientes para retener datos relevantes para el análisis mientras se evita abrumar las capacidades de almacenamiento.

- Encriptación: Las conexiones a internet a menudo están protegidas con seguridad de capa de transporte (TLS) y capa de sockets seguros (SSL) encriptaciones. Aunque la encriptación es beneficiosa para proteger datos, desde un punto de vista forense digital, el tráfico encriptado dificulta el análisis sin claves de desencriptación.

- Integridad de los datos: No puedes comprometer cuando se trata de la integridad de los datos recopilados. Si alguien manipula o corrompe los datos recopilados, el resultado del análisis forense de redes podría verse afectado negativamente.

- Preocupaciones de privacidad: Encontrar un equilibrio entre realizar forenses efectivos y respetar la privacidad del usuario se complica cuando los datos recopilados incluyen información privada o sensible. La situación requiere un manejo adecuado y medidas de control de acceso sólidas.

- Restricciones de recursos: Lidiar con recursos limitados es un gran desafío en la informática forense de redes, ya que requiere muchas personas, poder computacional y tiempo para agregar y analizar datos de diferentes fuentes.

Herramientas de informática forense de redes

Emplea el conjunto adecuado de herramientas de informática forense de redes para mitigar los desafíos mencionados. Estas cinco herramientas de software cubren varios aspectos de la infraestructura de red y ayudan con el proceso forense.

1. Software de análisis de tráfico de red

Las herramientas modernas de NTA se centran en analizar patrones de tráfico de red y paquetes que fluyen al recopilar y analizar datos como las direcciones IP de origen y destino, puertos, protocolos de tráfico y volumen de tráfico. Los equipos de TI y seguridad lo utilizan para identificar amenazas de seguridad de red, monitorear el flujo de datos y realizar investigaciones forenses.

Las 5 mejores herramientas de NTA

- IBM Security QRadar SIEM

- Check Point Next Generation Firewalls (NGFWs)

- Progress WhatsUp Gold

- Arista NDR

- FortiAnalyzer

2. Software de monitoreo de red

El software de monitoreo de red te muestra toda tu red y maneja diferentes aspectos de los componentes, dispositivos y tráfico de la red. Si bien las herramientas de monitoreo de red se utilizan principalmente para el seguimiento en tiempo real, el análisis y la optimización de actividades de red, también generan una gran cantidad de valor para investigaciones forenses después de incidentes de seguridad o violaciones.

Las 5 mejores plataformas de software de monitoreo de red

* Arriba están las cinco principales soluciones de monitoreo de red del Informe Grid® de Otoño 2024 de G2.3. IDPS

El software de detección y prevención de intrusiones es un componente importante de la informática forense y la seguridad de redes. El IDPS puede ayudar a detectar y prevenir el acceso no autorizado a redes y sistemas. Funciona analizando paquetes de red, registros del sistema y otras fuentes de datos para identificar signos de actividades maliciosas o violaciones de políticas.

Las 5 mejores soluciones de IDPS

- Palo Alto Networks Threat Prevention

- Palo Alto Networks Next-Generation Firewall

- Hybrid Cloud Security

- Blumira Automated Detection & Response

- AlienVault USM (de AT&T Cybersecurity)

* Arriba están las cinco principales soluciones de IDPS del Informe Grid® de Otoño 2024 de G2.

4. Software de informática forense digital

El software de informática forense digital está diseñado para recopilar, analizar e interpretar evidencia digital de computadoras, dispositivos móviles, medios de almacenamiento y redes. Si bien su enfoque principal está en el análisis de artefactos digitales, también juega un papel en la informática forense de redes.

Ten en cuenta que las herramientas forenses especializadas relacionadas con la red mencionadas aquí ofrecen características más avanzadas adaptadas para investigaciones forenses de redes.

Las 5 mejores herramientas de informática forense digital

- IBM Security QRadar SIEM

- Belkasoft

- Microsoft Purview Audit

- Magnet Forensics

- SentinelOne Singularity RemoteOps Forensics

* Arriba están las cinco principales soluciones de informática forense digital del Informe Grid® de Otoño 2024 de G2.

5. Sistemas de gestión de información y eventos de seguridad (SIEM)

Los sistemas SIEM proporcionan visibilidad centralizada, correlación de eventos y capacidades de análisis avanzadas. Ayudan a las organizaciones a investigar y responder a posibles vulnerabilidades e incidentes de seguridad. Muchas soluciones SIEM se integran con otras herramientas de informática forense de redes para ofrecer capacidades de seguridad e investigación completas.

Las 5 mejores soluciones de SIEM

- Microsoft Sentinel

- IBM Security QRadar SIEM

- Splunk Enterprise Security

- Splunk Enterprise

- AlienVault USM (de AT&T Cybersecurity)

* Arriba están las cinco principales soluciones de SIEM del Informe Grid® de Otoño 2024 de G2.

Las herramientas mencionadas aquí, como el software de NTA, las plataformas de informática forense digital, el IDPS y las soluciones SIEM, ofrecen capacidades únicas que se complementan entre sí dentro de una investigación forense de redes integral. Considera las necesidades, objetivos y recursos de tu organización para decidir qué combinación de herramientas se adapta mejor a tu estrategia de investigación.

"Ten en cuenta que diferentes herramientas recopilarán y analizarán diferentes tipos y tamaños de artefactos. Dependiendo de cuánto datos puedas almacenar y qué puedas analizar a escala, podrías preferir ejecutar herramientas para almacenar capturas de paquetes completas, solo segmentos de conexiones de red, o solo metadatos de red," dice Giorgio Perticone, el analista consultor para la detección y respuesta a amenazas en Vectra AI.

"Esta decisión puede cambiar drásticamente tus capacidades forenses y debe determinarse cuidadosamente de antemano,” añade Perticone.

Carrera en informática forense de redes

A medida que crece la importancia de la informática forense de redes, también lo hace la demanda de profesionales de ciberseguridad y TI capacitados en el tema por parte de grandes empresas, agencias de aplicación de la ley y firmas de ciberseguridad.

Una búsqueda rápida en LinkedIn para carreras en "informática forense de redes" devuelve miles de empleos solo en los Estados Unidos, con títulos como:

- Analista de defensa de redes informáticas

- Analista de explotación de redes digitales

- Investigador de respuesta cibernética

- Analista de investigación y forense

- Analista de inteligencia de amenazas

- Analista de seguridad

Los analistas de seguridad y redes necesitan al menos un título de licenciatura en ciencias de la computación, ciberseguridad o un campo relacionado. Los analistas de redes también deben ser competentes en protocolos de red y análisis de tráfico y estar cómodos con herramientas como analizadores de paquetes y software de análisis de registros.

¿Listo para la caza?

Cualquier organización que considere la informática forense digital como parte de su postura de seguridad debería abrazar la poderosa rama de la informática forense de redes para fortalecer sus defensas. Al hacer esto, las organizaciones pueden mantenerse un paso adelante en la batalla continua contra las amenazas cibernéticas en evolución.

¿Curioso por aprender más? Sumérgete en este artículo sobre análisis de tráfico de red y cómo fortalece la seguridad de la red.

Este artículo fue publicado originalmente en 2023. Ha sido actualizado con nueva información.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.

.png)