Se necesitan veinte años para construir una reputación y unos pocos minutos de un ciberincidente para arruinarla. Esta afirmación es más cierta hoy que nunca.

Las empresas son muy susceptibles a los ciberataques, y una sola brecha puede exponer datos sensibles, causar interrupciones operativas y dañar la reputación. Por eso, las empresas deben tener una postura sólida de ciberseguridad, y un sistema de detección de intrusiones (IDS) es una de las herramientas críticas para lograrlo.

¿Qué es un sistema de detección de intrusiones?

Un sistema de detección de intrusiones (IDS) es un sistema de seguridad que monitorea las actividades de la red o del sistema para identificar y alertar sobre accesos no autorizados, comportamientos sospechosos o brechas de seguridad en tiempo real, ayudando a proteger contra amenazas cibernéticas.

El IDS actúa como un sistema de alerta temprana, listo para dar la alarma si encuentra algo sospechoso en el sistema, al igual que una alarma de incendio actúa cuando detecta un incendio. A menudo se utiliza junto con un sistema de prevención de intrusiones (IPS) diseñado para contrarrestar activamente las amenazas detectadas por el IDS.

Muchas empresas aprovechan la fuerza del IDS y el IPS utilizando un sistema de detección y prevención de intrusiones (IDPS) para detectar y defenderse proactivamente contra ciberataques.

¿Por qué son importantes los sistemas de detección de intrusiones?

Hoy en día, los riesgos cibernéticos están aumentando vertiginosamente, causando daños por trillones de dólares a las empresas.

Con el aumento de la adopción de la nube y el auge de una cultura de trabajo híbrida caracterizada por prácticas como "trae tu propio dispositivo" (BYOD) y el trabajo remoto, el perímetro de seguridad tradicional ya no está tan definido como antes. Esto ha creado millones de oportunidades de ataque. Y cuando los hackers ven una debilidad, la explotan.

Esto es evidente por el creciente número de incidentes de seguridad. En 2022, el volumen global de ciberataques aumentó un 38%. Los ataques de ransomware por sí solos aumentaron un 13% en el mismo año, igualando a los últimos cinco años combinados. No es cuestión de si los ciberdelincuentes atacarán una empresa, sino cuándo.

Tales ataques consumen directamente los recursos de una empresa, lo que lleva a un aumento de los costos empresariales. El costo incluye la remediación, los ingresos perdidos debido al tiempo de inactividad del negocio, los pagos de rescate y las tarifas legales y de auditoría. Las ramificaciones van más allá de estos gastos hasta la pérdida de confianza y reputación del cliente.

En esta situación, por cliché que pueda sonar, es mejor prevenir que lamentar. El IDS se presenta como una red de seguridad confiable en este momento crítico. Su objetivo es identificar diferentes tipos de malware, tráfico de red malicioso y uso de computadoras lo antes posible y notificar al equipo de seguridad de cualquier intento de hackear o interrumpir un sistema.

Al detectar y señalar intrusiones en la primera instancia, el IDS identifica intentos de ataque en el sistema mucho antes de que sea probable un ataque exitoso.

El IDS protege contra una variedad de ciberataques, incluyendo

- Acceso no autorizado

- Brechas de datos

- Exfiltración de datos

- Ataques de denegación de servicio distribuido (DDoS)

- Infecciones de malware

- Envenenamiento de DNS

- Tráfico y cargas útiles maliciosas como inyección SQL y scripting entre sitios (XSS)

- Amenazas internas

- Violaciones de políticas

Hoy en día, el IDS potenciado por aprendizaje automático (ML) se está implementando también para la prevención de ataques de día cero.

¿Quieres aprender más sobre Soluciones de Seguridad para Centros de Datos? Explora los productos de Soluciones de Seguridad para Centros de Datos.

¿Cómo funciona un sistema de detección de intrusiones?

La intrusión es cuando una persona obtiene o intenta obtener acceso a un sistema o recurso del sistema al que no está autorizada. Una vez dentro, tales intrusos pueden hacer lo que quieran hasta ser detectados: robar datos, causar daño al negocio al dejar inutilizable una red, sistema o aplicación de software, o usarlo como medio para más intrusiones en otros lugares.

De cualquier manera, el sistema empresarial está comprometido una vez que un intruso está dentro, y las consecuencias pueden ser desagradables si se deja así.

Un IDS trabaja para detectar tales intrusiones en la infraestructura de TI empresarial monitoreando la red y las actividades en el punto final en busca de patrones sospechosos. Aquí hay una versión simplificada de cómo funciona:

- Recolección de datos: El IDS recopila datos como el tráfico de red de enrutadores, cortafuegos y registros de sistemas individuales de puntos finales como servidores y estaciones de trabajo.

-

Análisis de datos: Luego analiza los datos recopilados utilizando diferentes métodos como reglas predefinidas, análisis basado en firmas y algoritmos de detección de anomalías.

Para los datos de red, compara los datos recopilados con la línea base del comportamiento normal de la red y genera alertas cuando hay desviaciones de la línea base. De manera similar, rastrea cambios en configuraciones, configuraciones críticas del sistema y archivos en los registros de sistemas individuales para cambios no autorizados. Muchos IDS permiten a los analistas del centro de operaciones de seguridad (SOC) personalizar y establecer las líneas base para el tráfico de red y las actividades del sistema a través de política de detección de intrusiones. -

Generación de alertas: Si el análisis identifica actividad sospechosa o no autorizada que viola las reglas definidas por el usuario o los umbrales predeterminados, el IDS lo registra como un evento de intrusión y envía una notificación por mensaje o correo electrónico.

La mayoría de los IDS mantienen registros de eventos de intrusión en sus paneles de control o en una herramienta de gestión de información y eventos de seguridad (SIEM) con la que están integrados. - Respuesta y mitigación: Una vez alertados, los administradores del sistema analizan los eventos de intrusión para determinar qué acciones de seguridad tomar. Algunos IDS tienen mecanismos de denegación como filtrado de paquetes, regulación dinámica variable, desconexión de servidores comprometidos, etc.

Por ejemplo, tienes una política de regulación de tráfico de red para notificarte si el número de conexiones de protocolo de control de transmisión (TCP) supera el 10% del total de conexiones a tu sistema en un corto intervalo de tiempo. Cuando el IDS detecta que las conexiones TCP superan el umbral establecido, te alerta con notificaciones por correo electrónico y mensaje.

Dado que tal solicitud de conexión inusual apunta a un posible ataque DDoS, puedes regular el tráfico entrante por un período específico y contenerlo. Una vez que el incidente termina, puedes analizar los registros para identificar de dónde se originó el tráfico inusual.

Hoy en día, incluso hay software IDS nativo de la nube para monitorear tanto activos locales como en la nube como parte de la estrategia de seguridad en la nube.

Dos métodos principales de detección de intrusiones en IDS

Del funcionamiento del IDS, se hace evidente que los métodos de detección empleados en el IDS juegan un papel fundamental en la identificación de actividades sospechosas. Ahora exploremos los dos métodos principales de detección de intrusiones.

1. Detección basada en firmas

La detección por firmas se basa en firmas o patrones predefinidos de ataques conocidos, incluidos virus, gusanos, troyanos y técnicas de ataque específicas. Compara el tráfico de red o el comportamiento del sistema con una base de datos de firmas de ataques conocidos y activa una alerta si hay una coincidencia.

Si bien el método de detección basado en firmas es efectivo contra amenazas conocidas, es ineficaz contra vulnerabilidades de día cero y técnicas de ataque novedosas.

2. Detección basada en anomalías

También conocida como detección basada en comportamiento, la técnica de detección de anomalías se centra en identificar desviaciones de las líneas base de comportamiento normal de sistemas o redes establecidas. El sistema construye un perfil de comportamiento normal monitoreando la actividad de la red, los procesos del sistema, las actividades del usuario u otros parámetros relevantes a lo largo del tiempo. Si hay una desviación significativa de la línea base, se activa una alerta.

Los métodos de detección basados en anomalías, respaldados por ML, pueden ser bastante efectivos contra ataques de día cero y amenazas emergentes y nuevas. Sin embargo, puede generar falsos positivos a menudo.

La mayoría de los sistemas IDS e IDPS adoptan un enfoque híbrido llamado método de detección de intrusiones híbrido. Este método combina métodos basados en firmas y en anomalías para detectar una gama más amplia de amenazas de seguridad mientras minimiza las tasas de error.

Cinco tipos de sistema de detección de intrusiones

Según dónde se coloquen en un sistema y qué tipo de actividad monitorean, los IDS se clasifican en cinco tipos principales:

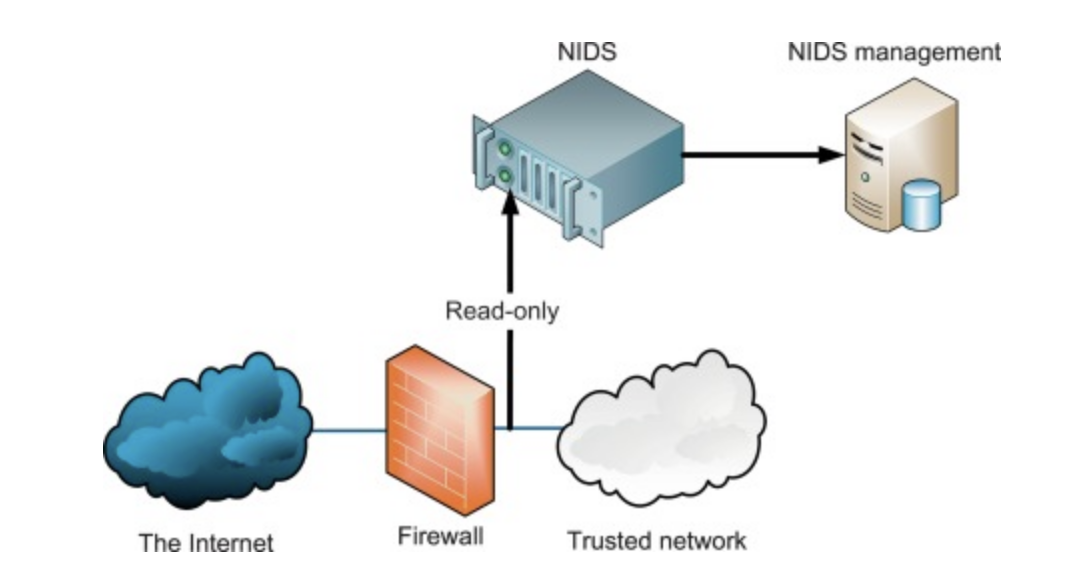

1. Sistema de detección de intrusiones basado en red (NIDS)

El NIDS se despliega en puntos estratégicos para examinar el tráfico de red y los paquetes hacia y desde todos los dispositivos para encontrar comportamientos anormales, ya sea en las instalaciones en un centro de datos o en la nube. Se coloca "fuera de banda", es decir, el tráfico no pasa directamente a través de él. En su lugar, se envía una copia de los paquetes de red para su análisis, de modo que la inspección no afecte al tráfico legítimo.

¿Es el NIDS un cortafuegos?

El NIDS no es un cortafuegos. Un cortafuegos monitorea y filtra activamente el tráfico de red. El NIDS, por otro lado, monitorea pasivamente el tráfico y alerta si hay alguna sospecha de entrada dañina.

El NIDS es particularmente útil porque detecta una intrusión antes de que llegue a los sistemas internos. Tiene dos variaciones principales según si la herramienta utiliza métodos de detección basados en firmas y en anomalías.

Fuente: ScienceDirect

2. Sistema de detección de intrusiones basado en host (HIDS)

Al igual que las soluciones de seguridad de centros de datos protegen servidores y puntos finales en un centro de datos, el HIDS protege servidores y puntos finales en toda la infraestructura de TI. Se instala en dispositivos y servidores individuales para detectar cualquier sistema comprometido.

El HIDS escanea actividades en el dispositivo individual y supervisa cambios en archivos críticos del sistema operativo y procesos del sistema. Si nota algo anormal, como intentos fallidos de inicio de sesión repetidos, cambios en el Registro del sistema o instalación de una puerta trasera, alerta a los administradores de seguridad.

Las versiones simples para consumidores del HIDS monitorean sistemas individuales, y las versiones complejas para empresas permiten la supervisión y gestión centralizada de sistemas de red.

Fuente: GeeksforGeeks

3. Sistema de detección de intrusiones basado en protocolo (PIDS)

El PIDS se despliega en servidores web para monitorear los protocolos utilizados para conectar dispositivos a los servidores web. Típicamente, el PIDS verifica las conexiones de protocolo de transferencia de hipertexto (HTTP) y HTTPS más comúnmente utilizadas para detectar anomalías a nivel de protocolo.

4. Sistema de detección de intrusiones basado en protocolo de aplicación (APIDS)

El APIDS es un IDS específico colocado entre el servidor web y el sistema de gestión de bases de datos de aplicaciones web. Monitorea las conexiones a bases de datos de lenguaje de consulta estructurado (SQL) en busca de amenazas como inyecciones SQL.

Ten en cuenta que el APIDS y el PIDS no pueden funcionar como una solución independiente para encontrar todas las intrusiones y actúan de manera complementaria al NIDS y al HIDS.

5. Sistema de detección de intrusiones híbrido

Al igual que el método de detección de intrusiones híbrido, este sistema combina dos o más tipos de IDS para crear una solución integral. Mejora la efectividad y precisión general del IDS.

Beneficios del IDS

Implementar un IDS ofrece varios beneficios a los equipos de seguridad, administradores de red y organizaciones para responder eficazmente a las amenazas cibernéticas, minimizar riesgos y mantener la integridad de su infraestructura de TI. Ayuda a:

- Identificar amenazas y ataques de seguridad en tiempo real, permitiendo una respuesta rápida a incidentes.

- Minimizar el tiempo de inactividad de la red o el sistema y las pérdidas financieras asociadas.

- Recopilar datos valiosos para forense digital post-incidente, ayudando a las organizaciones a entender cómo ocurrió un ataque.

- Cumplir con los requisitos regulatorios y de cumplimiento al monitorear e informar sobre eventos de seguridad.

- Fortalecer la postura de seguridad general de una organización.

Desafíos del IDS

Aunque es efectivo para detectar amenazas potenciales, el IDS no está exento de limitaciones. Aquí hay algunos desafíos comunes asociados con el IDS:

- Falsos positivos y falsos negativos: Las soluciones IDS son propensas a generar falsos positivos, es decir, alertas activadas por tráfico de red benigno. Las falsas alarmas llevan a investigaciones innecesarias. Por otro lado, los falsos negativos ocurren cuando un IDS no detecta una brecha de seguridad real, dejando potencialmente vulnerable toda la red.

- Falta de contexto: El IDS puede generar alertas sin información detallada sobre el motivo o las posibles consecuencias debido a la falta de comprensión de la intención e impacto de los eventos detectados.

- Limitaciones de la detección basada en firmas: Como se mencionó antes, los IDS basados en firmas tienen dificultades para identificar amenazas nuevas y en evolución, ya que no tendrán los patrones de firma en su base de datos.

- Técnicas de evasión: Los hackers que utilizan técnicas de evasión avanzadas como el spoofing de DNS, cifrado y amenazas señuelo a propósito para distraer al equipo de seguridad es uno de los principales desafíos del IDS. Tales falsas alarmas pueden causar fatiga en los operadores y desviar a los equipos de seguridad de ataques reales.

Algunos de estos desafíos, como las falsas alarmas, pueden superarse ajustando las políticas de seguridad y del IDS para adaptarse a las necesidades de la organización sobre cuándo necesita ser alertada. Sin embargo, lleva tiempo y esfuerzo hacerlo bien.

IDS vs. IPS: ¿Cuál es la diferencia y cuál necesitas?

A menudo, los equipos de seguridad se debaten sobre si necesitan IDS o IPS como parte de su arquitectura de seguridad. Comprende las diferencias entre ellos para tomar decisiones informadas sobre lo que necesitas.

IDS se implementa para monitorear pasivamente la red y el sistema para detectar y alertar sobre intrusiones. Los equipos de seguridad necesitan investigar la alerta y decidir si requiere más acciones.

IPS se implementa en línea para prevenir activamente la intrusión tomando medidas inmediatas contra cualquier actividad sospechosa. Va un paso más allá del IDS ya que mitiga activamente las amenazas.

Aquí están sus diferencias clave en términos de propósito, funcionalidad y su impacto en la infraestructura de red.

| Sistema de detección de intrusiones (IDS) | Sistema de prevención de intrusiones (IPS) | |

| Propósito | Monitorear la red y el sistema en busca de incidentes de seguridad e intentos de acceso no autorizados. | Monitorear la red y el sistema en busca de incidentes de seguridad e intentos de acceso no autorizados, pero también tomar medidas inmediatas para bloquear o mitigar las amenazas identificadas. |

| Funcionalidad | Monitoreo pasivo. Genera alertas o notificaciones cuando se detecta actividad maliciosa. | Monitoreo activo. Toma medidas inmediatas, como apagar sistemas, bloquear tráfico o cortar conexiones en tiempo real. |

| Impacto en el rendimiento de la red | Impacto mínimo en el rendimiento de la red ya que opera en modo pasivo. | Tiene un mayor impacto en el rendimiento de la red debido al bloqueo activo y la mitigación de amenazas. |

El IDS y el IPS pueden implementarse como una solución independiente o como parte de un marco de seguridad más amplio.

Si tu objetivo principal es obtener visibilidad de la red y monitorear el tráfico de red, entonces el IDS es adecuado. Pero, si tu requisito de seguridad es la mitigación inmediata de amenazas, el IPS es la mejor opción. Además, si tu negocio apoya infraestructura crítica como sistemas financieros y opera en sectores con requisitos de seguridad estrictos, es mejor optar por el IPS.

Sin embargo, la mayoría de las organizaciones implementan ambas soluciones utilizando IDPS en un enfoque de seguridad en capas, ya que proporciona una protección más completa de la red y el sistema. Exploremos un poco más sobre el IDPS.

IDPS: La solución todo en uno

Si bien los cortafuegos y otras soluciones de seguridad proporcionan la base para la seguridad de la red y el sistema, el IDPS es la línea de defensa adicional que se encarga de las amenazas que pasan por alto la defensa preliminar.

El IDPS informa a los administradores de TI y al personal de seguridad sobre anomalías y ataques en la infraestructura de TI y proporciona capacidades de prevención de intrusiones preventivas.

Una lista de verificación rápida de características a considerar al seleccionar software IDPS

Basado en datos de G2, nuestros usuarios se centran en las siguientes características populares al elegir una herramienta IDPS:

- Alertas de incidentes

- Protección de carga de trabajo

- Monitoreo de actividad

- Automatización

Las industrias más comunes que utilizan software IDPS según el resumen de reseñas en G2 son tecnología de la información y servicios, la industria de seguridad de redes y computadoras, servicios de software de computadoras y servicios financieros y bancarios.

Los 5 principales sistemas de detección y prevención de intrusiones (IDPS)

- Trend Micro Hybrid Cloud Security

- Trend Micro TippingPoint

- ExtraHop

- AlienVault USM (de AT&T Cybersecurity)

-

Palo Alto VM-Series

*Arriba están los cinco principales software IDPS líderes del Informe Grid® de G2 de Otoño 2023.

Detecta y derrota

El IDS es imprescindible para la seguridad de la red y la infraestructura de TI en la era del aumento de las amenazas cibernéticas. Empodera a los equipos de seguridad y a los administradores de red y sistemas para fortalecer la postura de seguridad de la organización y salvaguardar los activos digitales críticos.

Deja que el IDS sea tu centinela y obtén la ventaja en la batalla continua contra los ciberdelincuentes.

Ahora que has sido alertado sobre el IDS, explora nuestra guía en profundidad sobre respuesta a incidentes para asegurarte de estar preparado para combatir amenazas de manera efectiva.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.