Tienes cuentas comerciales, por lo tanto tienes nombres de usuario y contraseñas... por ahora.

Si eres como yo, usas un gestor de contraseñas para llevar un registro de todos estos nombres de usuario y contraseñas. Conté las mías; tengo 184 cuentas (que yo sepa, al menos). Eso sigue estando por debajo del promedio. El empleado promedio gestiona 191 contraseñas, según un estudio de 2017 de LastPass.

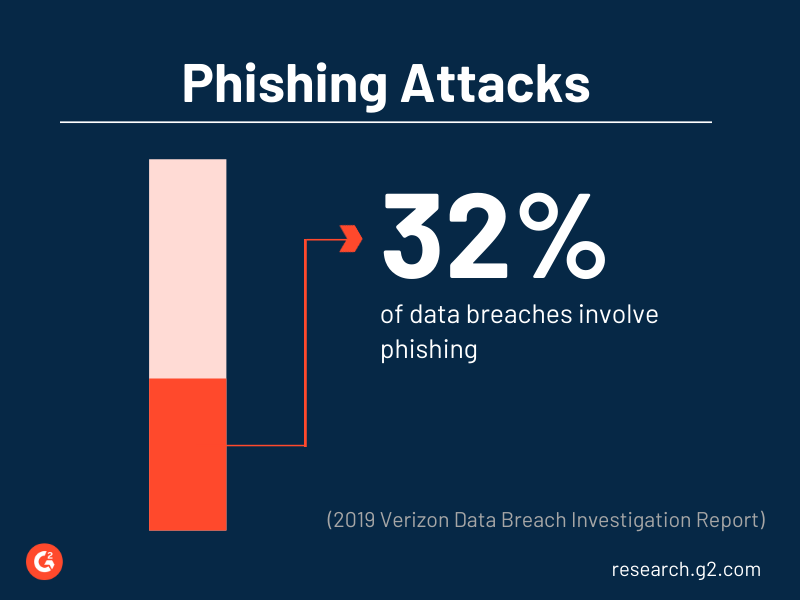

Incluso con prácticas de contraseñas excelentes, como usar una contraseña única para cada cuenta (aunque, ¿a quién engañamos?), las contraseñas son hackeadas. Las malas prácticas de contraseñas y autenticación conducen a (aún más) ataques de phishing a empleados y sus empresas.

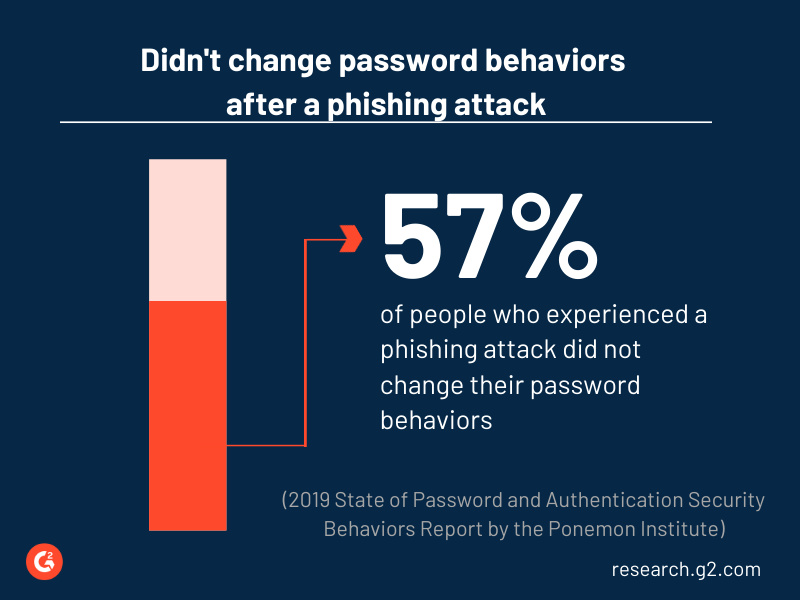

De hecho, las credenciales robadas y el phishing fueron los principales vectores de ciberataques en 2019, según un informe de Verizon. Además, según el informe de 2019 del Instituto Ponemon, el 44% de los encuestados ha experimentado un ataque de phishing en el trabajo (énfasis propio). Aún peor, el 57% de esos encuestados que experimentaron un ataque de phishing no han cambiado sus comportamientos de contraseñas.

¿Es seguro asegurar cuentas solo con contraseñas?

Las contraseñas son el tipo más básico de autenticación, pero no son suficientes para asegurar cuentas por sí solas. ¿Por qué? Porque las contraseñas son hackeadas, y las contraseñas están en el corazón de la mayoría de las violaciones de datos.

En los últimos años, las estadísticas de ciberdelincuencia han reportado cifras preocupantes sobre el impacto de los hackers en las empresas. Por ejemplo, según un estudio de Cisco de 2018, el 74% de las empresas con poca madurez en privacidad experimentaron una pérdida cibernética de más de $500,000 en el año anterior, mientras que solo el 39% de las empresas con madurez en privacidad lo hicieron. Las contraseñas siguen siendo un vector de ataque principal para los ciberdelincuentes, ya sea que usen directorios de contraseñas hackeadas conocidas, hacks de diccionario, keylogging o estafas de phishing para obtener las contraseñas de los usuarios.

Entonces, si las contraseñas no son seguras, ¿podemos dejar de usarlas? Te sorprenderá escuchar... sí. Sí, podemos dejar de usar contraseñas utilizando otros tipos de autenticación. Esto se conoce como autenticación sin contraseña.

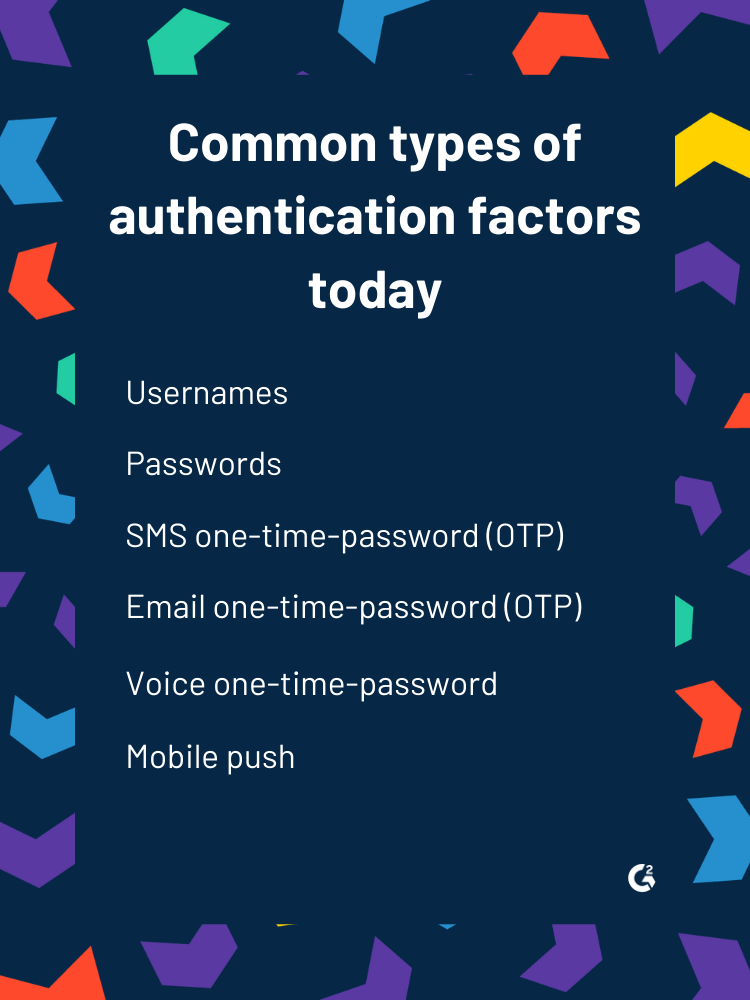

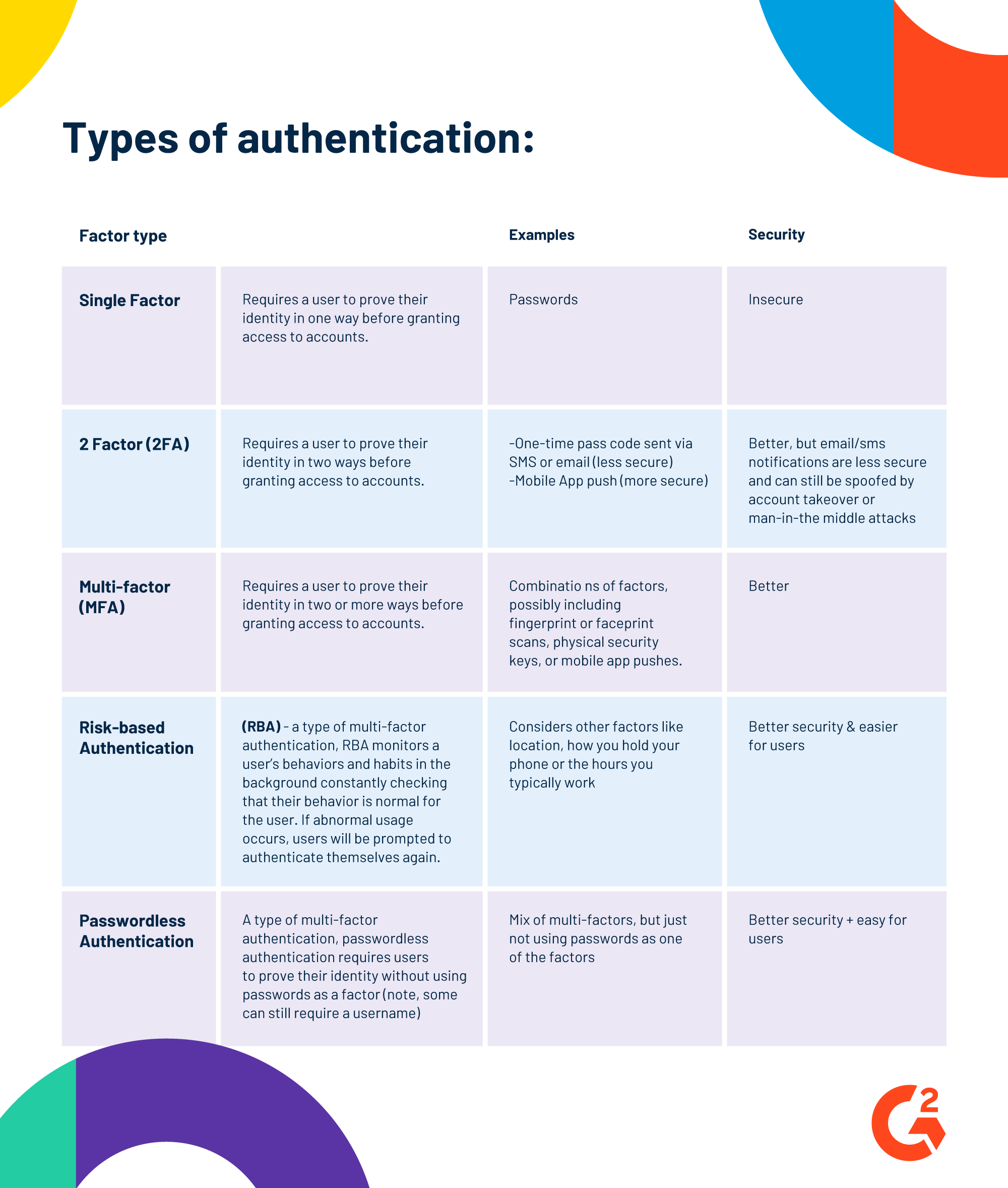

A continuación encontrarás información sobre las diferentes formas en que los usuarios se autentican hoy en día y cómo eso contrasta con la autenticación sin contraseña. Lee más abajo sobre casos de uso en el mundo real y por qué las empresas están optando por no usar contraseñas.

¿Qué es la autenticación?

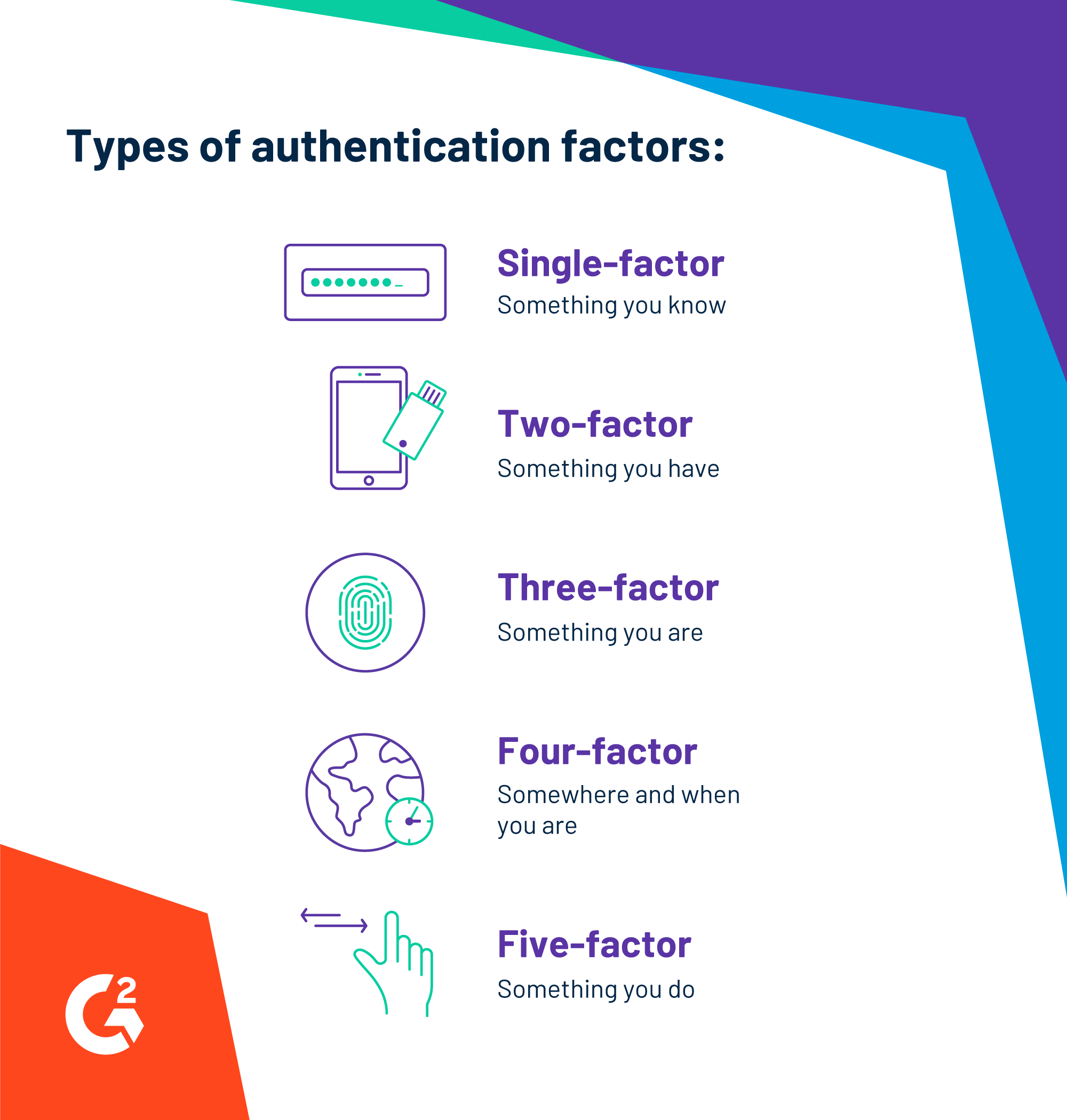

La autenticación es el proceso de verificar que los usuarios son quienes dicen ser. La autenticación requiere que los usuarios prueben su identidad de una o varias maneras antes de que se les conceda acceso a una cuenta. La autenticación puede incluir una combinación de factores como algo que sabes, algo que tienes, algo que eres, dónde estás, cuándo accedes a una cuenta o algo que haces.

¿Qué es la autenticación sin contraseña?

La autenticación sin contraseña es una forma de autenticación multifactor (MFA) que se basa en factores de autenticación fuera de las contraseñas para otorgar a los usuarios acceso a una cuenta. Por ejemplo, la autenticación sin contraseña elimina el factor de algo que un usuario sabe (una contraseña) y en su lugar autentica a un usuario usando algo que tiene (como un dispositivo móvil de confianza o una llave de seguridad física) y algo que es (como su huella dactilar o reconocimiento facial).

Autenticación sin contraseña en la práctica

Hay algunos casos de uso comunes que involucran experiencias de empleados, experiencia del cliente y transacciones de alto riesgo.

Comencemos con casos de uso comunes para empleados. Supongamos que una empleada llega al trabajo y se sienta frente a su laptop en la red corporativa de la empresa. Cuando escribe su nombre de usuario para iniciar sesión, recibe una notificación para insertar su llave de seguridad física en el puerto USB de su computadora. Presiona el botón en la llave de seguridad y su laptop se desbloquea. No se escribe ninguna contraseña.

¿Qué son las llaves de seguridad físicas?

Las llaves de seguridad físicas son dispositivos de autenticación de hardware que restringen la autenticación de usuarios al mundo real. Las llaves de seguridad físicas vienen en muchas formas, comúnmente como unidades USB que requieren que los usuarios las inserten en su computadora o tarjetas inteligentes con funcionalidad de comunicación de campo cercano (NFC) que requieren que la llave esté cerca del dispositivo del usuario. Las llaves de seguridad físicas admiten la autenticación mediante contraseñas de un solo uso, cifrado y autenticación de clave pública, y protocolos estándar FIDO.

Para un caso de uso de cliente, el escenario de autenticación sin contraseña es similar. Usemos el ejemplo de un cliente de hotel que desea cambiar las fechas de su reserva de hotel. El cliente descargó la aplicación móvil del hotel en su teléfono móvil. Cuando accede a su cuenta de hotel, escribe su nombre de usuario, pero no una contraseña. Luego se envía una notificación push a su teléfono a través de la aplicación móvil. Autentica su identidad escaneando su huella dactilar (los datos biométricos se almacenan localmente y se autentican en su propio dispositivo, no en los servidores de la empresa). A partir de ahí, puede cambiar su reserva de hotel. En este escenario, no hay contraseñas ni otras preguntas de desafío basadas en el conocimiento que responder, como "¿Cuál es el apellido de soltera de tu madre?" u otras preguntas a las que los hackers pueden acceder fácilmente.

Por último, hay casos de uso de transacciones de alto riesgo, como transferir grandes sumas de dinero desde un banco. La cantidad de autenticación necesaria se determina por el riesgo. Por ejemplo, si un usuario necesita iniciar sesión en una cuenta para verificar su saldo bancario desde su computadora, una notificación push a su dispositivo móvil asegura a ese cliente. Sin embargo, si un usuario inicia una gran transferencia bancaria, se podría requerir autenticación adicional. En ese caso, un usuario puede necesitar verificar la transferencia bancaria en su dispositivo móvil y confirmar la transacción en su computadora. Después de esto, podría comenzar una autenticación de reconocimiento facial en su aplicación móvil. Finalmente, el banco puede liberar la transferencia bancaria. En este caso, no se utilizaron contraseñas para facilitar la transacción. Además, tampoco hay métodos de autenticación no seguros, como códigos SMS o de correo electrónico enviados al cliente.

Hay tres formas principales de almacenar datos biométricos como huellas dactilares o reconocimiento facial:

- Almacenamiento centrado en el dispositivo: almacenado en el propio dispositivo del usuario, como un teléfono móvil

- Almacenamiento centrado en el servidor: almacenado en los servidores centralizados de una empresa

- Almacenamiento distribuido: piezas parciales de los datos biométricos de un usuario se almacenan por separado tanto en el dispositivo del usuario final como en el servidor centralizado de una empresa y se combinan cuando un usuario se autentica

Ten en cuenta que los teléfonos móviles, tabletas, relojes inteligentes y dispositivos similares pueden registrarse como dispositivos de confianza para fines de autenticación. Un dispositivo de confianza podría ser el dispositivo principal de un usuario, como su teléfono móvil de uso diario, un dispositivo de respaldo secundario como su tableta en casa, o el dispositivo de un amigo con permisos reducidos. Los dispositivos de confianza de un usuario permiten que las aplicaciones móviles accedan a secretos asociados con un dispositivo, que identifican el hardware físico y son difíciles de falsificar. El dispositivo puede permitir políticas de autenticación basada en riesgos, como la geolocalización de un usuario o la postura del dispositivo (cómo sostienes el teléfono), para ser monitoreadas y analizadas por riesgo también. Las políticas comunes de autenticación basada en riesgos incluyen membresía de grupo, geolocalización, gestión de dispositivos móviles (MDM), postura del dispositivo (cómo sostienes el teléfono), geo-velocidad, reputación de la red, y más.

¿Qué son los secretos de dispositivo?

Los secretos de dispositivo, también conocidos como identificadores únicos de dispositivo, son códigos únicos asociados con un dispositivo específico, como un teléfono móvil. Por ejemplo, Apple codifica sus dispositivos con un código de 40 dígitos. Nota: Los secretos de dispositivo no son el número de teléfono de un usuario, que puede transferirse a otros dispositivos.

¿Por qué usar autenticación sin contraseña?

Hay tres razones principales para implementar la autenticación sin contraseña:

-

- Mejorar la experiencia del cliente

- Reducir los riesgos de seguridad

- Reducir los costos de mantenimiento de contraseñas

La mejora de la experiencia del cliente es una consideración importante. Cuando los diseñadores de UI/UX diseñan interfaces digitales, se esfuerzan por crear una experiencia de cliente sin fricciones donde los usuarios puedan interactuar intuitivamente con el software. La fricción es mala para los negocios, ya que los clientes frustrados abandonan los carritos de compras en línea y las transacciones comerciales. ¿Una de las mayores fuentes de fricción? Usar una contraseña para iniciar sesión, especialmente si el usuario no puede recordar su contraseña.

La autenticación sin contraseña también reduce los riesgos de seguridad. La mayoría de los ciberataques hoy en día continúan explotando contraseñas débiles o hackeadas. Los métodos incluyen el uso de diccionarios de contraseñas, ataques de fuerza bruta, ataques de diccionario o técnicas de ingeniería social como el phishing. Los ejecutivos de nivel C están en mayor riesgo. Son casi doce veces más propensos a ser el objetivo de incidentes de ingeniería social, según el informe de 2019 de Verizon. Confiar en factores de autenticación seguros, no en contraseñas, reduce estos riesgos.

Por último, las empresas utilizan la autenticación sin contraseña para reducir costos. Los equipos de soporte técnico corporativo están inundados de problemas relacionados con contraseñas, desde restablecimientos de contraseñas hasta solicitudes de cambio, que son ejercicios intensivos en tiempo y costosos. Por ejemplo, "en un solo mes en 2017, Microsoft tuvo que restablecer 686,000 contraseñas para empleados, lo que resultó en gastos de soporte de más de $12 millones,” según el informe de Verizon. Para los empleados, la autenticación sin contraseña reduce la cantidad de servicios necesarios de los equipos de soporte técnico. Registrar dispositivos de confianza es fácil para los usuarios finales que pueden utilizar el autoservicio para el registro y la cancelación del registro de dispositivos. Sin mencionar la maximización de la productividad en el lugar de trabajo ya que menos usuarios están bloqueados de sus cuentas.

¿Por qué ahora?

Hay muchas razones por las que este es el momento adecuado para la autenticación sin contraseña. Hay una necesidad de seguridad; los desarrolladores la reciben con agrado; los usuarios finales están listos para ella (y poseen los dispositivos necesarios para lograrla); y el mercado ha adoptado estándares para permitirlo; solo por nombrar algunos.

Eliminar las contraseñas como forma de autenticación es una necesidad de seguridad de alto nivel. La cantidad de ciberataques que experimentan las empresas no disminuirá. Eliminar las contraseñas como vector de ataque puede ayudar a proteger a una empresa y sus empleados. A los desarrolladores les gusta la autenticación sin contraseña porque pueden autenticar a los usuarios finales con simples interfaces de programación de aplicaciones (APIs). No hay necesidad de crear soluciones de autenticación personalizadas.

Los usuarios finales están listos para la autenticación sin contraseña y anhelan la conveniencia de un futuro sin contraseñas. Según el informe de 2019 del Instituto Ponemon, el 57% de los encuestados expresó una preferencia por inicios de sesión sin contraseña que protejan su identidad, porque "gestionar contraseñas es inconveniente y engorroso."

Además, los usuarios finales tienen los dispositivos, como teléfonos inteligentes, relojes inteligentes y otros dispositivos móviles, necesarios para una autenticación sin contraseña. Los usuarios pueden elegir entre opciones de notificación push móvil o incluso autenticación biométrica en su dispositivo usando su rostro o dedo para autenticar. Las llaves de seguridad físicas siguen siendo una opción para aquellos que desean autenticarse por otros medios.

Por último, el mercado ha adoptado los estándares para hacer que la autenticación sin contraseña sea común. La adopción de los estándares de la FIDO Alliance (Fast IDentity Online) para la autenticación sin contraseña, incluidos el FIDO Universal Second Factor (FIDO U2F), el FIDO Universal Authentication Framework (FIDO UAF) y FIDO2, que incluye la especificación de autenticación web (WebAuthn) del W3C y el Protocolo de Cliente a Autenticador de FIDO (CTAP), es una fuerza impulsora para crear el ecosistema para la rápida adopción de la autenticación sin contraseña entre empresas y usuarios finales. Las especificaciones de FIDO son abiertas y gratuitas para uso global. Los miembros actuales de la FIDO Alliance incluyen líderes tecnológicos globales en pagos, telecomunicaciones, gobierno e industrias de atención médica. Esto incluye gigantes tecnológicos como Amazon, Alibaba, Facebook y Google.

| RELACIONADO: ¿Qué es FIDO? Aprende más sobre la FIDO Alliance aquí → |

Hay algunas cosas importantes a considerar al evaluar proveedores de autenticación sin contraseña. No todos los proveedores ofrecen herramientas SDK móviles para integrar nativamente la autenticación en la aplicación móvil de una empresa; esto es importante para las empresas que desean considerar la marca de sus aplicaciones. Algunos proveedores ofrecen soluciones de autenticación multifactor heredadas, como contraseñas de un solo uso por SMS y correo electrónico, que son menos seguras que otras formas de autenticación. Con esto en mente, considera si te gustaría tener factores de autenticación menos seguros disponibles para tus usuarios finales para uso diario, solo para casos de respaldo extremo, o no en absoluto. Algunos proveedores ofrecen soluciones "sin contraseña", no sin contraseña, que aún dependen de contraseñas en el backend y simplemente reproducen contraseñas al usar un método de autenticación, como una biometría. Otras cosas a considerar incluyen cómo un usuario puede autenticarse si su dispositivo se queda sin batería o no está en línea. Las opciones incluirían tener una llave de seguridad física o escanear un código QR con un dispositivo sin conexión.

Autenticación sin contraseña en G2

En las próximas semanas, G2 lanzará una nueva categoría que lista proveedores de autenticación sin contraseña. Si actualmente usas un proveedor de autenticación sin contraseña, considera dejar una reseña en nuestro sitio para ayudar a futuros compradores a tomar decisiones de compra con confianza.

*Descargo de responsabilidad: No soy abogado y no estoy ofreciendo asesoramiento legal. Si tienes preguntas legales, consulta a un abogado con licencia.

¿Quieres aprender más sobre Software de gestión de identidades? Explora los productos de Gestión de Identidad.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.