Un sitio web es generalmente donde te encuentras con tus clientes por primera vez.

Incluso un pequeño tiempo de inactividad causa una mala experiencia de usuario y afecta negativamente los ingresos. Asegúrate de que tu sitio web esté listo para dar la bienvenida a los clientes potenciales a tu plataforma.

Un ataque de denegación de servicio distribuido (DDoS) es como un atasco de tráfico creado por una manada de búfalos parados en medio de una carretera. Interrumpe tu viaje mientras hace que la carretera no esté disponible para el tránsito. De manera similar, los hackers maliciosos bombardean un sitio web con un tráfico masivo y solicitudes, haciéndolo no disponible para los usuarios legítimos.

Muchas organizaciones utilizan software de protección contra DDoS para prevenir y mitigar ataques en su red o sistemas. Evita ser víctima de ataques DDoS con mecanismos de defensa confiables.

¿Qué es un ataque DDoS?

Un ataque de denegación de servicio distribuido (DDoS) interrumpe el flujo normal de tráfico de un servidor, red o servicio objetivo al inundar el objetivo o su infraestructura circundante con tráfico masivo o solicitudes, excediendo su capacidad de manejo.

Esto lleva a anomalías en la funcionalidad de un sitio web y perturba su disponibilidad para el negocio.

Definición de DDoS

Denegación de servicio distribuido (DDoS) es un ataque cibernético que los hackers maliciosos utilizan para atacar un servidor, red o servicio con múltiples solicitudes, haciéndolo temporal o indefinidamente no disponible para los usuarios previstos.

Piensa en DDoS como montones de basura arrojados a un desagüe que llevan a un atasco. Durante un ataque, los hackers maliciosos intentan enviar una gran inundación de tráfico al objetivo, interrumpiendo su operación regular. Los hackers aumentan la efectividad del DDoS enviando tráfico de ataque a través de varios sistemas comprometidos.

¿Qué sucede durante un ataque DDoS?

Cuando tu servidor está bajo un ataque DDoS, experimenta un alto flujo de tráfico de una fuente maliciosa, lo que hace que el servidor se caiga. Un hacker no necesita instalar ningún código en la computadora de la víctima. Simplemente utilizan múltiples máquinas comprometidas en su botnet que envían varios pings al objetivo. Esto hace que parezca que muchos sistemas intentan conectarse a un servicio simultáneamente.

Botnet: Una red de sistemas secuestrados infectados con malware. Los hackers maliciosos pueden controlar remotamente las botnets y usarlas para enviar spam o lanzar ataques DDoS.

Las empresas tienen dificultades para defenderse de los ataques DDoS realizados a través de sistemas comprometidos utilizando múltiples direcciones IP. Las organizaciones necesitan herramientas de protección DDoS sofisticadas para defenderse de tales ataques.

A continuación se presentan algunos ejemplos famosos de ataques DDoS.

- En octubre de 2020, el equipo de Ingeniería de Fiabilidad de Seguridad de Google informó de un ataque de amplificación de User Datagram Flood (UDP) que batió récords y que se originó en varios proveedores de servicios de Internet chinos.

- En febrero de 2020, Amazon Web Services (AWS) fue golpeado por un ataque DDoS gigantesco, la versión más extrema reciente. Esta versión apuntó a un cliente de AWS no identificado y utilizó la reflexión del Protocolo de Acceso Ligero sin Conexión (CLDAP), que se basó en servidores CLDAP de terceros vulnerables para amplificar la cantidad de datos enviados a la dirección IP de la víctima de 56 a 70 veces. El ataque duró tres días y alcanzó un pico de 2.3 terabytes por segundo.

- El 20 de septiembre de 2016, un ataque DDoS golpeó al experto en ciberseguridad Brian Krebs' blog con más de 620 Gbps. Fue tres veces más grande que cualquier cosa que su sitio o Internet hubiera visto antes. La fuente del ataque fue el botnet Mirai, que consistía en más de 600,000 dispositivos de Internet de las Cosas (IoT) comprometidos, como cámaras IP y enrutadores domésticos.

¿Cómo funciona el DDoS?

Para que un ataque DDoS tenga éxito, necesita algunos elementos.

Requiere que un hacker controle varias máquinas en línea. Las computadoras y otras máquinas, como los dispositivos IoT, se infectan con malware, lo que las convierte en un bot bajo el control del hacker.

Una vez que las máquinas están bajo el control del hacker desde una ubicación remota, el hacker puede realizar varios actos hostiles. Por ejemplo, al apuntar a la dirección IP de una víctima, cada bot responde enviando solicitudes al objetivo. Esto resulta en que la red o servidor objetivo esté sobre capacidad, causando una denegación de servicio al tráfico normal.

Los ciberdelincuentes se benefician del comportamiento habitual que ocurre entre dispositivos de red y servidores. Se concentran en dispositivos de red de borde como enrutadores y conmutadores en lugar de servidores individuales.

Supongamos que estás recibiendo constantemente llamadas de spam en tu móvil. Durante este tiempo, tu teléfono estaría no disponible para recibir llamadas de personas que conoces. Lo mismo sucede durante un ataque DDoS. La víctima se vuelve no disponible para responder al tráfico genuino mientras lidia con la inundación de tráfico entrante de sistemas comprometidos.

Dado que cada sistema comprometido o bot es un dispositivo legítimo en Internet, el tráfico parece normal y es complicado separarlo del tráfico genuino impulsado por los usuarios previstos.

Denegación de servicio persistente avanzada (APDoS)

Un ataque APDoS está relacionado con amenazas persistentes avanzadas que duran semanas y observan petabits de tráfico dirigidos hacia víctimas primarias o secundarias. Los hackers a menudo cambian entre múltiples objetivos para evadir las medidas de mitigación de DDoS. Las organizaciones necesitan contramedidas DDoS especializadas para protegerse contra tales ataques.

Aunque los atacantes apuntan a múltiples dispositivos, su enfoque principal se centra en una sola víctima. Tienen control sobre recursos de red poderosos que les ayudan a llevar a cabo un ataque prolongado mientras dirigen una multitud de tráfico a objetivos primarios y secundarios.

Denegación de servicio distribuida como servicio

Muchos proveedores ofrecen servicios de booter o stresser con un front-end simple que se promocionan como herramientas de prueba de estrés. Los actores de amenazas, especialmente aquellos que no son tan técnicamente competentes, pueden usarlos para converger un ataque DDoS en tus sistemas.

Estos servicios utilizan botnets que pueden producir tráfico que varía de cinco a 50 Gigabits por segundo, lo que puede interrumpir el acceso de un usuario doméstico promedio a Internet.

¿Por qué los atacantes realizan DDoS?

Los ataques DDoS pueden tener un impacto serio en la disponibilidad de un sitio web para el negocio. Obstaculizan la capacidad de un sitio web para ser operativo y productivo, resultando en grandes pérdidas de tráfico genuino.

Los atacantes hacen esto por muchas razones. A continuación se presentan algunas de las motivaciones comunes de DDoSing que inspiran a los hackers maliciosos.

Hacktivismo

Hacktivismo involucra a hackers mostrando su crítica sobre entidades gubernamentales o privadas con las que no están de acuerdo. Realizan un ataque DDoS en su sitio web para derribarlo.

Los hackers menos técnicamente competentes son a menudo los principales sospechosos de tales ataques donde utilizan herramientas de ataque DDoS para asaltar sus objetivos.

Anonymous, uno de los grupos hacktivistas más populares, fue responsable de un ataque cibernético contra el Estado Islámico de Irak y Siria (ISIS) en febrero de 2015.

Guerra cibernética

Algunos ataques DDoS son patrocinados por el gobierno para silenciar a los críticos o la oposición interna. Los gobiernos también los utilizan para interrumpir la infraestructura financiera, de salud o administrativa de países o asociaciones rivales.

Debido a que el gobierno los respalda, emplean a profesionales expertos en tecnología para ejecutar la campaña, apoyados por un amplio financiamiento y autoridad.

Rivalidad personal

Algunos atacantes u organizaciones utilizan de manera poco ética el DDoS para impactar la disponibilidad de sitios web rivales y ajustar cuentas en una competencia desleal. Los sitios web de juegos a menudo observan tales ataques hacia su servidor u otros jugadores.

Un asalto DDoS contra un jugador probablemente sea ejecutado por software malicioso. Los estresores y booters son los principales sospechosos en ataques contra servidores de juegos.

Vandalismo cibernético

Adolescentes o adultos aburridos también realizan ataques DDoS para desahogar su ira. A menudo apuntan a personas o instituciones que, a sus ojos, los han molestado o perjudicado. La búsqueda de atención también puede ser un factor motivador para usar DDoS, otorgando a los atacantes respeto y reconocimiento de sus pares.

Estos ataques a menudo utilizan scripts y herramientas preestablecidos o denegación de servicio como servicio y están disponibles por tan solo $10 de múltiples proveedores en línea.

El vandalismo cibernético también puede llevar a la extorsión cuando un atacante exige dinero o algún beneficio a cambio de detener un ataque DDoS.

Tipos de ataques DDoS

Los atacantes han desarrollado múltiples técnicas a lo largo de los años para realizar ataques DDoS. Estas técnicas se clasifican ampliamente en tres categorías:

Ataques volumétricos

Los ataques DDoS volumétricos generan un tráfico masivo y lo dirigen al sistema o servicio de la víctima. El propósito principal de los hackers maliciosos es saturar el ancho de banda de un sitio web, impidiendo cualquier flujo de tráfico legítimo. La magnitud de estos ataques se mide en bits por segundo (BPS).

A continuación se presentan algunos ataques volumétricos comunes.

- Inundación UDP: Un ataque DDoS inunda a una víctima con paquetes del Protocolo de Datagramas de Usuario (UPD). Inunda puertos aleatorios en un host remoto y alienta al host a verificar si hay alguna aplicación escuchando en el puerto. El host responde con un paquete ICMP de "destino inalcanzable".

- Inundación ICMP (ping): Estos ataques DDoS actúan igual que las inundaciones UDP. El primero abruma al objetivo con paquetes de solicitud de eco ICMP (pings).

- Amplificación DNS: Este ataque utiliza una técnica popularmente conocida como reflexión sobrealimentada. Hace solicitudes de información al servidor que requieren una gran salida de datos y enruta la información al mismo DNS falsificando la dirección de respuesta. Los atacantes envían pequeños paquetes al servidor que responden con información sustancial, que nuevamente se vincula al mismo DNS.

- Amplificación NTP: Los atacantes explotan la funcionalidad del Protocolo de Tiempo de Red (NTP) utilizando una técnica de DDoS basada en reflexión, abrumando la red o servidor objetivo con alto tráfico UDP. Esto hace que la red o servidor sea inaccesible para el tráfico legítimo.

Ataques a nivel de aplicación

Los ataques DDoS a nivel de aplicación son más sofisticados y explotan vulnerabilidades en el nivel de aplicación. Abren conexiones e inician procesos y solicitudes de transacciones que utilizan un amplio espacio en disco y memoria.

Estos ataques incluyen solicitudes aparentemente legítimas que tienen como objetivo colapsar un servidor web. Los ataques a nivel de aplicación comprenden inundaciones GET/POST, ataques lentos y bajos. Estos apuntan a vulnerabilidades de Windows, Apache o OpenBSD. La magnitud de tales ataques se mide en solicitudes por segundo (RPS).

Estos ataques a veces se refieren como ataques de Capa 7 (modelo de Interconexión de Sistemas Abiertos). Funcionan de manera más lenta que otros ataques DDoS. Debido a que son más lentos, parecen una solicitud real para el usuario, hasta que es demasiado tarde y la víctima está demasiado abrumada para responder.

Los ataques a nivel de aplicación a menudo son severos y llevan a la máxima pérdida de datos ya que son económicos de operar y más difíciles de detectar para las empresas.

Inundación HTTP: Una inundación de Protocolo de Transferencia de Hipertexto (HTTP) es un ejemplo de un ataque a nivel de aplicación. Los atacantes explotan solicitudes HTTP, GET y POST aparentemente genuinas para atacar una aplicación o un servidor.

Requieren menos ancho de banda para derribar un sitio web en comparación con otras técnicas de suplantación o reflexión. Cuando un servidor o aplicación asigna recursos máximos a una sola solicitud, mejora la efectividad de un ataque DDoS.

Ataques de protocolo

Los ataques de protocolo utilizan recursos de servidor existentes o aquellos de firewalls, equilibradores de carga y otras comunicaciones intermedias. Los ataques consumen la capacidad de los recursos de infraestructura de red al apuntar a las comunicaciones de protocolo de capa tres y capa cuatro con solicitudes maliciosas.

Una inundación de sincronización (SYN) es un tipo de ataque de protocolo. La conexión de Protocolo de Control de Transmisión (TCP) se establece a través de un proceso de apretón de manos de tres vías. Los ataques de inundación SYN eluden este proceso y abruman los recursos del servidor, resultando en un colapso.

En las conexiones TCP, los clientes hacen una solicitud inicial SYN y el servidor responde con una respuesta de reconocimiento (SYN-ACK). El cliente completa el apretón de manos con un reconocimiento final (ACK).

La inundación SYN hace múltiples solicitudes SYN y deja al servidor colgado sin dar el reconocimiento final. A medida que estas conexiones a medio abrir aumentan, también lo hace la carga del servidor.

Cómo identificar un ataque DDoS

Hay señales de advertencia limitadas que pueden confirmar si el comportamiento anormal de un sitio web está relacionado con DDoS. Las señales de advertencia también pueden ser problemas que ya podrías tener con tu computadora, como un virus o una conexión a Internet lenta.

Los grupos de hackers maliciosos pueden enviar amenazas sobre un posible DDoS dirigido a tu sitio web, pero no hay advertencias. A menudo, los propietarios de sitios web no reconocerán un ataque DDoS hasta que sus clientes planteen un problema.

Se necesita una cantidad sustancial de tiempo para darse cuenta de un ataque DDoS y mitigarlo, resultando en un tiempo de inactividad del sitio web y pérdidas de ingresos.

Las señales comunes de un ataque DDoS son:

- Varias solicitudes de una sola dirección IP

- El servidor responde con un error 503

- El tiempo de vida (TTL) en una solicitud de ping se agota

- Conexión más lenta si se usa internamente

- Grandes picos de tráfico en software de monitoreo de registros

Los ataques de denegación de servicio distribuido pueden ser complicados para que los administradores los manejen. Dado el soporte de cierta automatización, alertas y notificación proactiva, puedes minimizar el tiempo necesario para identificar un asalto DDoS.

Cómo detener un ataque DDoS

Antes de experimentar una de las señales anteriores, hay ciertas acciones que puedes tomar para protegerte de un ataque DDoS.

Cuanto antes se identifique un ataque DDoS, mejor, para que puedas protegerte más actuando rápidamente ante estas alertas. Cuando estés bajo un ataque, notifica a tu proveedor de servicios de Internet de inmediato para ver si pueden redirigir el tráfico malicioso.

Tus firewalls y enrutadores también deben estar configurados para rechazar el tráfico dañino que se envía a tu servidor y al hardware frontal de tu aplicación.

Por último, como consumidor, para evitar que tus dispositivos se conviertan en un botnet, asegúrate de que solo estás utilizando software de confianza actualizado con los últimos parches de seguridad. Si usas frecuentemente dispositivos IoT, asegúrate de que estén formateados utilizando la máxima protección. Y, por supuesto, cuando se trata de información de inicio de sesión, utiliza una contraseña fuerte que ningún robot o hacker pueda descifrar.

Los ataques DDoS pueden poner tu red o servidor en serio peligro. Si no se manejan adecuadamente, pueden durar varios días, resultando en la pérdida de tráfico legítimo e ingresos. Hay varias técnicas que las empresas utilizan para protegerse contra ataques DDoS.

Minimiza el área de superficie de ataque

Limitar el área de superficie de ataque establece mecanismos de protección en lugares más propensos a DDoS. Asegúrate de que tus aplicaciones, puertos, protocolos u otros recursos no estén expuestos a lugares donde no esperas tráfico entrante.

También puedes poner tus recursos detrás de redes de distribución de contenido (CDN) o equilibradores de carga. La infraestructura crítica, como los servidores de bases de datos, debe evitar recibir tráfico directo de Internet. Es aconsejable equipar un firewall o lista de control de acceso (ACL) para regular y controlar el tráfico entrante en tus aplicaciones.

Planifica para escalar

Asegúrate de que tu proveedor de alojamiento ofrezca una conectividad a Internet redundante amplia mientras diseñas aplicaciones. Esto ayuda a manejar un alto volumen de tráfico durante un ataque DDoS volumétrico.

Una gran mayoría de los ataques DDoS consumen muchos recursos. Si puedes escalar rápidamente hacia arriba o hacia abajo en

tus recursos de computación, podrás mitigar tales ataques. Equipa recursos de computación más grandes o aprovecha sus características, como interfaces de red extensas o capacidades de red mejoradas que soportan una mayor utilización de recursos.

Distingue entre tráfico normal y anormal

Cuando observes altos volúmenes de tráfico, acepta solo el volumen máximo que tu host puede manejar sin afectar la disponibilidad. Los profesionales reconocen este concepto como limitación de tasa.

Aunque la limitación de tasa es una técnica valiosa en una estrategia de mitigación de DDoS, sería complicado manejar un ataque complejo sin la ayuda de otras medidas de mitigación.

Las técnicas de protección avanzadas analizan los paquetes para identificar si el tráfico es legítimo o malicioso. Debes poder distinguir entre tráfico bueno y malo para separarlos.

Entiende las características del tráfico bueno y hazlo una línea base. Luego, puedes comparar cada paquete contra esta línea base para filtrar el tráfico legítimo.

Despliega un firewall de aplicaciones web (WAF)

Un firewall de aplicaciones web (WAF) establece una defensa fuerte contra la inyección SQL o la falsificación de solicitudes entre sitios, evitando que los hackers maliciosos exploten cualquier vulnerabilidad conocida. Los administradores utilizan WAF para controlar el tráfico y personalizar medidas de mitigación para protegerse contra el tráfico ilegítimo disfrazado de tráfico bueno proveniente de geografías inesperadas o IPs malas.

Enrutamiento de agujero negro

Crear una ruta de agujero negro sin restricciones específicas protege contra un ataque DDoS. Tanto el tráfico legítimo como el de ataque pasan por esta ruta hacia un agujero negro donde se elimina de la red. Los proveedores de servicios de Internet (ISP) pueden enviar tráfico a un agujero negro mientras experimentan un DDoS.

En la mayoría de las situaciones, esto podría no ser ideal ya que cumple con el objetivo de los atacantes de hacer que una red sea inaccesible para los usuarios legítimos.

Difusión de red Anycast

La red Anycast dispersa el tráfico entrante del sitio web en servidores distribuidos que pueden absorber el impacto de un ataque DDoS. La fiabilidad de esta estrategia de mitigación depende del tamaño de un ataque y la eficiencia de la red.

Este enfoque distribuye el impacto de un ataque DDoS de tal manera que se vuelve manejable para que no interrumpa la disponibilidad de un sistema o servidor.

Utiliza software de protección DDoS

Las herramientas de protección DDoS aseguran sitios web y aplicaciones contra estos tipos de ataques al monitorear el tráfico web y establecer una línea base para las cargas de tráfico normales. Las empresas utilizan herramientas de protección DDoS para mantener proactivamente una funcionalidad constante del sitio y prevenir fallos repentinos en la entrega del sitio causados por la rápida afluencia de tráfico.

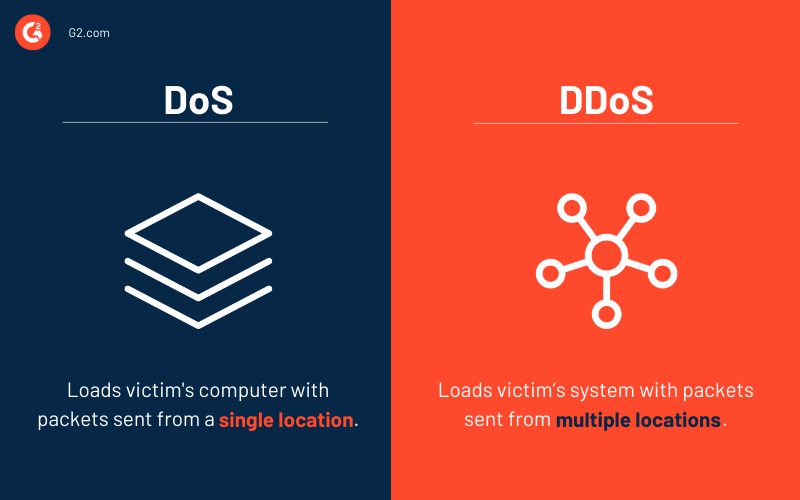

DoS vs. DDoS

Los ataques de denegación de servicio (DoS) inundan un sistema o servicio objetivo con tráfico que se origina en una sola fuente.

Por otro lado, los atacantes llevan a cabo DDoS al dirigir el tráfico de ataque desde múltiples sistemas hacia el sistema o servicio de una víctima.

La principal diferencia entre DoS y DDoS es que el primero es un ataque de sistema a sistema. El segundo observa un ataque desde múltiples sistemas en un sistema o servicio objetivo.

Normalmente, los hackers utilizan un script o una herramienta para llevar a cabo un ataque DoS, mientras que los ataques DDoS implican coordinarse con múltiples hosts comprometidos con malware. Crean un botnet gestionado por un servidor de comando y control (C&C) centralizado.

|

Denegación de servicio |

Denegación de servicio distribuida |

|

Un solo sistema apunta a la víctima |

Varios sistemas atacan a la víctima |

|

Carga la computadora de la víctima con paquetes enviados desde una sola ubicación |

Carga el sistema de la víctima con paquetes enviados desde múltiples ubicaciones |

|

Los ataques son lentos |

Los ataques son más rápidos |

|

Fácil de bloquear |

Difícil de bloquear |

|

Se puede rastrear fácilmente |

Pueden presentar dificultades para rastrear |

|

El volumen de tráfico es bajo |

El volumen de tráfico es alto |

| Ejemplos: Ataques de desbordamiento de búfer, Ping de la Muerte o Protocolo de Mensaje de Control de Internet (ICMP) inundación, o Ataque Teardrop |

Ejemplos: Ataques volumétricos, de fragmentación y de capa de aplicación. |

Los 5 mejores software de protección DDoS

El software de protección contra denegación de servicio distribuida ayuda a los sitios web a prevenir ataques y mantenerlos seguros. Este software monitorea el tráfico del sitio web y establece líneas base según las cargas de tráfico normales.

Siempre que los filtros web notan picos anormales de tráfico, redirigen el flujo de tráfico a una fuente controlada, reduciendo cualquier interrupción causada por la rápida afluencia de tráfico.

Para calificar para la inclusión en la lista de software de protección DDoS, un producto debe:

- Monitorear y filtrar el tráfico entrante

- Establecer líneas base de tráfico y limitar el flujo de tráfico

- Detectar ataques DDoS y prevenir el tráfico malicioso entrante

- Ofrecer un panel de gestión de tráfico

* A continuación se presentan los cinco principales software de protección DDoS del Informe Grid® de Primavera 2022 de G2. Algunas reseñas pueden estar editadas para mayor claridad.

1. Webroot DNS Protection

Webroot DNS Protection trabaja en la capa DNS para bloquear la infiltración de malware y prevenir la entrada de tráfico malicioso. Controla las redes y mantiene la seguridad, privacidad y visibilidad para proteger la infraestructura de TI y los usuarios, incluso aquellos que trabajan de forma remota.

Lo que les gusta a los usuarios:

“Webroot DNS Protection es fácil de implementar y mantener, se ha pensado mucho en simplificar la experiencia del usuario. Una vez implementado, la protección es sencilla. Un administrador tiene mucha flexibilidad sobre qué y cómo se bloquean los usuarios y quién puede asignar diferentes niveles de habilidades a los usuarios. La enorme base de datos de Webroot de direcciones IP dañinas se actualiza continuamente, y DNS Protection se basa en esa gran base de conocimiento para emparejarse con el aprendizaje automático/IA para esculpir configuraciones de seguridad en tiempo real.”

- Reseña de Webroot DNS Protection, David Y.

Lo que no les gusta a los usuarios:

“La queja principal que tengo es que tengo que luchar con la configuración de DNS al intentar establecer una dirección IP estática en mi máquina. Un modo de técnico o algo que se pueda usar para anular temporalmente la configuración de DNS sería una adición fantástica.”

- Reseña de Webroot DNS Protection, Koby D.

2. FortiDDoS

FortiDDoS protege los centros de datos empresariales contra ataques DDoS. Aprovecha un extenso conjunto de metodologías DDoS conocidas y mitiga los ataques utilizando un enfoque de múltiples capas. También analiza el comportamiento de los datos para detectar nuevos ataques, permitiéndole detener amenazas de día cero.

Lo que les gusta a los usuarios:

“Me gusta FortiDDoS por ser un software con un conjunto de características de alto potencial que permiten a las empresas de cualquier tamaño mantenerse protegidas diariamente. Es fácil de implementar, gestionar e incluye protección dinámica capaz de múltiples que hace que nuestra empresa no se vea afectada por la inactividad frente a los ataques, sino que los enfrenta.

Es un software poderoso que sigue evolucionando para ofrecer a sus usuarios las mejores soluciones para enfrentar posibles ataques, protegiendo así contra ataques de día cero y conocidos. Además, es bastante fluido y tiene baja latencia. Lo mejor es que está constantemente analizando amenazas para ayudar a prevenir falsos positivos. En caso de cualquier inconveniente, proporciona un soporte eficiente y atento, lo que lo convierte en un software completo e ideal para la protección empresarial.”

- Reseña de FortiDDoS, Emma J.

Lo que no les gusta a los usuarios:

“Aunque FortiDDoS proporciona un excelente rendimiento, ya que trae características de protección avanzadas, poderosas y rápidas, usarlo puede ser algo complejo. Esto se refleja sobre todo cuando el usuario no tiene conocimientos técnicos en este tipo de software.”

- Reseña de FortiDDoS, Zaid T.

3. DefensePro

DefensePro ofrece protección DDoS automatizada contra amenazas de corta duración, de alto volumen, encriptadas o de movimiento rápido. Aprovecha un algoritmo de DoS de cuantiles dinámicos y permite a los proveedores de servicios con redes a gran escala detectar y mitigar ataques de inundación fantasma ocultos y anomalías de tráfico.

Lo que les gusta a los usuarios:

“El principal beneficio es la prevención avanzada de ataques DDoS y la mitigación de ataques por redes de botnet que buscan deshabilitar y hacer que los servicios no estén disponibles. Esta herramienta hace lo que promete. Hemos sufrido ataques este año pasado y la herramienta ha protegido y evitado que el sitio se caiga.”

- Reseña de DefensePro, Carlos S.

Lo que no les gusta a los usuarios:

“Lentitud en la red enfrentada durante la implementación de algunas políticas.”

- Reseña de DefensePro, Harsh P.

4. DataDome

DataDome’s real-time, full-visibility, 360° client-side and server-side bot detection protects against security threats at all endpoints, including defense against Layer 7 DDoS attacks and carding frauds.

Lo que les gusta a los usuarios:

“DataDome me proporciona un panel intuitivo que obtiene información de tráfico de nuestras aplicaciones web protegidas por sus extensos módulos. Ofrece una visión general de todas las amenazas actuales monitoreadas, solicitudes asociadas y niveles de riesgo de la aplicación. Sus protocolos de comparación en solicitudes de amenazas y tráfico de amenazas promedio segregan automáticamente los niveles de riesgo. Ofrece protección DDoS en la nube que previene todos los ataques DDoS incluso antes de que lleguen a nuestra red objetivo.”

- Reseña de DataDome, Ravi C.

Lo que no les gusta a los usuarios:

“No hay mucho que no nos guste; estamos bastante satisfechos con la plataforma. Queremos ejecutar solicitudes de API a Datadome desde nuestros sistemas SIEM como Splunk para aumentar los datos de IP, pero aún no podemos hacerlo 'de fábrica'.”

- Reseña de DataDome, Siddharth H.

5. Imperva DDoS Protection

Imperva DDoS Protection asegura todos los activos en el borde para una operación ininterrumpida. Bloquea el tráfico de ataque en el borde, sin tener que escalar en ancho de banda para pagarlo. El software asegura la continuidad del negocio, con tiempo de actividad garantizado y sin impacto en el rendimiento.

Lo que les gusta a los usuarios:

“Mi empresa ha estado utilizando las protecciones DDOS de Imperva junto con WAF y protecciones avanzadas contra bots. Hasta ahora, no hemos tenido problemas con ataques DDoS, lo que se traduce en que las protecciones DDoS están funcionando, ya que sabemos que somos un objetivo constante como organización financiera.”

- Reseña de Imperva DDoS Protection, Robert H.

Lo que no les gusta a los usuarios:

“La auditoría de registros a SIEM ha sido difícil de configurar, y no son seguros. A veces los datos son completamente visibles, lo que puede llevar a fugas de datos. Debería mejorar la función de auditoría de registros.”

- Reseña de Imperva DDoS Protection, Consultor en Administración Gubernamental

No hay tiempo para el tiempo de inactividad

Implementa estrategias de mitigación de DDoS y mecanismos de defensa para mantener la disponibilidad de tu sitio web y asegurarte de que estás listo para el negocio. Adopta software de protección DDoS para aplicar un enfoque en capas para gestionar y mitigar DDoS sin pagar extra por escalar el ancho de banda.

Aprende más sobre software de monitoreo de red y mide el rendimiento general de tu red contra las líneas base de rendimiento esperadas.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.