Las empresas están constantemente encargadas de manejar información sensible de los clientes, como información financiera y biométrica, y con los datos personales viene una gran responsabilidad de garantizar la privacidad y la confidencialidad.

Entra en juego el enmascaramiento de datos, la técnica bien protegida contra miradas indiscretas y amenazas de seguridad.

¿Qué es el enmascaramiento de datos?

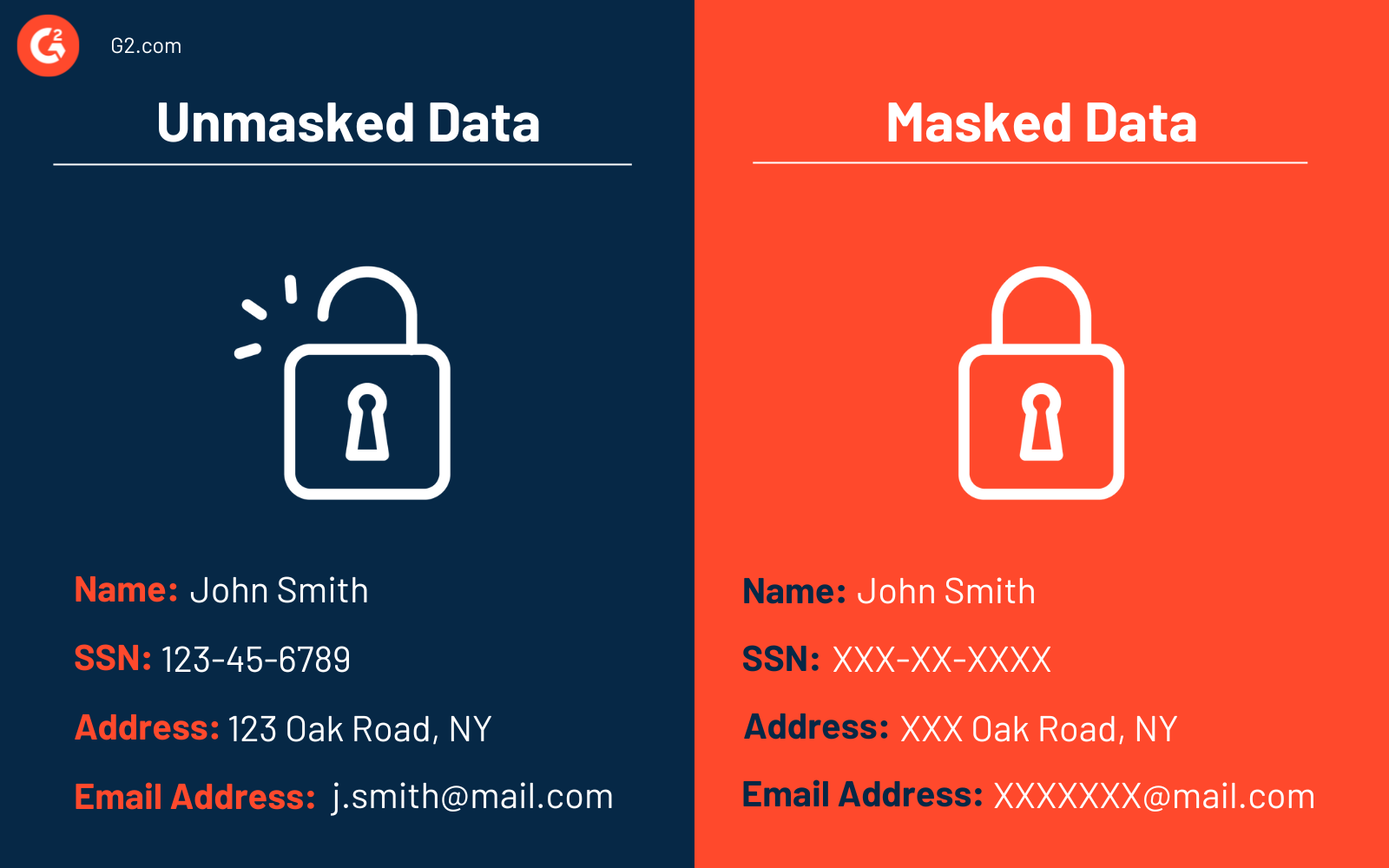

El enmascaramiento de datos se refiere a modificar o sustituir los datos sensibles originales para protegerlos de miradas no autorizadas mientras se preserva su utilidad para los usuarios autorizados en entornos de producción y prueba.

El software de enmascaramiento de datos ayuda a las organizaciones a proteger sus datos. Estas herramientas encriptan datos, proporcionan métodos de enmascaramiento consistentes y permiten la aplicación y eliminación de máscaras basadas en reglas específicas.

¿Por qué es importante el enmascaramiento de datos?

El enmascaramiento de datos juega un papel crucial en la protección de información sensible contra riesgos de seguridad como violaciones de datos y ciberataques. Si ocurre una violación de seguridad, el enmascaramiento de datos ayuda asegurando que los datos expuestos no sean reales o sensibles, reduciendo así el impacto de la violación.

Dado que los datos enmascarados son una representación ficticia de la información original, incluso si los atacantes acceden a ellos, no podrán usar los datos para fines maliciosos, como el robo de identidad o el fraude. Esto añade una capa extra de seguridad, protegiendo los datos sensibles reales y minimizando el daño potencial de la violación.

¿Quieres aprender más sobre Software de enmascaramiento de datos? Explora los productos de Enmascaramiento de datos.

Casos de uso del enmascaramiento de datos

El enmascaramiento de datos se utiliza ampliamente en diversas industrias para proteger información sensible mientras se mantiene la utilidad de los datos. Aquí están los casos de uso clave:

Cumplimiento de regulaciones de privacidad de datos

Las organizaciones utilizan el enmascaramiento de datos para cumplir con las leyes de privacidad de datos, como el Reglamento General de Protección de Datos (GDPR). Esto protege información sensible, incluyendo información de identificación personal (PII), registros financieros, información de salud protegida (PHI) y propiedad intelectual.

Por ejemplo, los proveedores de salud enmascaran los datos de los pacientes para cumplir con los requisitos de la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA) mientras comparten información para investigación.

Desarrollo y prueba de software seguro

El enmascaramiento de datos se emplea en entornos de desarrollo y prueba de software para garantizar que la información sensible no se exponga. Los desarrolladores y probadores de software utilizan conjuntos de datos enmascarados que imitan datos del mundo real sin revelar detalles personales o financieros reales.

Análisis e investigación

El enmascaramiento de datos es utilizado por científicos de datos e investigadores para analizar grandes conjuntos de datos mientras se preserva la privacidad. Por ejemplo, las compañías farmacéuticas pueden enmascarar documentos médicos de pacientes en ensayos clínicos para estudiar la eficacia de los medicamentos sin comprometer la privacidad individual.

Capacitación de empleados

El enmascaramiento de datos se aplica en sesiones de capacitación de empleados para proporcionar escenarios realistas sin exponer datos genuinos. Las organizaciones utilizan datos enmascarados para capacitar a los empleados en el manejo de consultas de clientes o el procesamiento de transacciones.

Por ejemplo, un banco podría usar datos de transacciones enmascarados en programas de capacitación para enseñar a los empleados cómo detectar fraudes.

Control de acceso basado en roles

El enmascaramiento de datos se utiliza para aplicar control de acceso basado en roles dentro de las organizaciones. Los empleados pueden acceder solo a los datos necesarios para sus roles, con información sensible enmascarada para evitar visualizaciones no autorizadas.

Por ejemplo, en un entorno hospitalario, el personal administrativo podría ver registros de salud electrónicos de pacientes enmascarados, mientras que los médicos tienen acceso a información completa.

Gestión de datos de prueba

El enmascaramiento de datos se utiliza para generar datos de prueba seguros rápidamente, asegurando que los entornos de prueba no expongan información sensible. Las herramientas de enmascaramiento automatizado se integran con sistemas existentes para producir datos de prueba de alta calidad.

Por ejemplo, una compañía de seguros podría usar información de titulares de pólizas enmascarada para probar nuevos sistemas de procesamiento de reclamaciones de seguros sin arriesgar la exposición de datos.

Tipos de enmascaramiento de datos

Las empresas pueden utilizar varios tipos de enmascaramiento de datos para asegurar y proteger conjuntos de datos sensibles.

Enmascaramiento de datos estático (SDM)

El enmascaramiento de datos estático (SDM) implica aplicar un conjunto fijo de reglas de enmascaramiento para datos sensibles antes de compartirlos o almacenarlos. Altera directamente los datos con valores anonimizados a través de técnicas de encriptación o anonimización.

El mismo método de enmascaramiento se utiliza en todos los usuarios y aplicaciones que acceden a los datos. El SDM es generalmente bueno para datos que permanecen sin cambios y se utilizarán repetidamente, como en un entorno de prueba continuo.

Enmascaramiento de datos dinámico (DDM)

El enmascaramiento de datos dinámico (DDM) implica aplicar técnicas de enmascaramiento en tiempo real y alterar dinámicamente los datos sensibles durante la aplicación o ejecución. El DDM es prevalente en sistemas de producción y para usuarios, como probadores, que necesitan acceso a datos reales para análisis.

Los datos dinámicos se utilizan para el acceso de seguridad basado en roles. Por ejemplo, un usuario solicita datos en la base de datos, y se aplican reglas de enmascaramiento basadas en el rol o permisos de acceso del usuario: los usuarios autorizados reciben el conjunto de datos original, y los usuarios no autorizados obtienen los datos enmascarados.

Enmascaramiento de datos determinista

El enmascaramiento de datos determinista implica mapear datos para asegurar que un valor siempre sea reemplazado por otro valor en la base de datos. Por ejemplo, si enmascaras un nombre con "Bob", el nombre original aparecería como "Bob" en todo el conjunto de datos.

Si bien el enmascaramiento de datos determinista es conveniente, no es tan conveniente como otros tipos de enmascaramiento. Si alguien pudiera descifrar quién es "Bob" en el ejemplo anterior, podría identificar la información de ese individuo en todo el conjunto de datos.

Enmascaramiento de datos sobre la marcha

El enmascaramiento de datos sobre la marcha enmascara la información sensible a medida que se mueve entre entornos al enmascararla en la memoria en lugar de almacenar un conjunto de datos alterado en la memoria en lugar de almacenarlo por separado.

Las organizaciones pueden usar esta técnica para enmascarar datos a medida que se mueven entre entornos, desde producción hasta el entorno de prueba. Esta técnica es ideal para el desarrollo continuo de software o escenarios de integración complejos donde los equipos transfieren datos con frecuencia entre entornos de producción y no producción.

Ofuscación estadística

El método de ofuscación estadística altera los datos sensibles mientras preserva las propiedades estadísticas y las relaciones dentro de los datos.

Permite aplicar funciones matemáticas y algoritmos a los datos para análisis estadístico una vez enmascarados, asegurando que los datos enmascarados mantengan sus patrones originales, correlaciones y distribución general.

Técnicas de enmascaramiento de datos

Dependiendo de tu base de datos y necesidades, existen diferentes técnicas para enmascarar datos dentro de los diversos tipos de enmascaramiento de datos.

Encriptación

El enmascaramiento por encriptación combina encriptación y enmascaramiento de datos para proteger información sensible. Usando este enfoque, puedes encriptar datos sensibles con algoritmos criptográficos, haciéndolos ilegibles para todos excepto para los usuarios autorizados con claves de desencriptación.

El enmascaramiento por encriptación proporciona alta seguridad de datos, pero puede ser un cuello de botella que ralentiza el análisis de datos ya que los usuarios deben usar claves de desencriptación cada vez que quieren acceder a los datos.

Las 5 mejores herramientas de software de encriptación:

* Estas son las 5 mejores herramientas de software de encriptación según el Informe Grid® de Primavera 2024 de G2Barajado

El barajado de datos es lo que parece: aleatorizar puntos de datos dentro de un conjunto de datos dado. Preserva la relación y las propiedades estadísticas dentro del conjunto de datos mientras hace que los registros individuales sean ilegibles. Los valores de los datos no cambian, pero el orden en que aparecen relacionados sí.

Por ejemplo, si estás trabajando con una tabla de datos que incluye nombres de clientes y números de tarjetas de crédito, el conjunto de datos de salida consistiría en una tabla barajada de los nombres de clientes reales y números de tarjetas de crédito que no coinciden.

Sustitución

El enmascaramiento de datos por sustitución implica reemplazar puntos de datos sensibles con datos ficticios similares pero sustituidos.

Por ejemplo, si estás trabajando con nombres, podrías reemplazar nombres reales con nombres generados aleatoriamente para que el valor del nombre aún parezca un nombre. Lo mismo funcionaría con números de tarjetas de crédito. El conjunto de datos de salida incluiría números de tarjetas de crédito de la misma longitud de cadena pero con valores numéricos aleatorios en lugar de reales.

Anulación

Algunos equipos utilizan la técnica de anulación para hacer que los datos sean ilegibles e inutilizables. La anulación implica aplicar valores "nulos" a columnas de datos para que los usuarios no autorizados no vean ningún dato. Si bien este método protege los datos, también puede ser problemático porque aquellos que necesitan acceso a los datos probablemente no podrán usarlos a menos que los valores "nulos" sean completamente irrelevantes para el análisis o la prueba.

Hashing

Finalmente, el hashing convierte puntos de datos en valores de cadena de longitud fija ofuscados. Se utiliza comúnmente para proteger información como contraseñas, ya que no se necesita la información original para realizar el trabajo.

En otras palabras, los usuarios de datos no necesitan conocer las contraseñas reales de los individuos, pero necesitan probar una función que requiere que el usuario ingrese una contraseña o tenga una.

Desafíos en el enmascaramiento de datos

El enmascaramiento de datos es importante. Sin embargo, viene con varios desafíos que deben abordarse para garantizar una seguridad de datos e integridad efectivas. Aquí hay algunos problemas comunes encontrados en el enmascaramiento de datos:

Preservación de atributos

El enmascaramiento de datos necesita mantener los mismos tipos de datos y sus patrones. Por ejemplo, si enmascaras edades de clientes, el rango y la distribución de edades deben permanecer similares. Si no se hace correctamente, puede afectar qué tan bien tu análisis o informes reflejan la realidad.

Integridad semántica

Los datos falsos creados durante el enmascaramiento aún deben tener sentido. Por ejemplo, si enmascaras salarios de empleados, los nuevos valores deben encajar dentro de los rangos salariales típicos. De manera similar, los números de teléfono enmascarados deben parecer reales. Esto ayuda a garantizar que los datos enmascarados sean aún útiles y realistas.

Al enmascarar datos para pruebas, es importante que los datos falsos aún sigan las reglas para cosas como formatos de correo electrónico o números de tarjetas de crédito. Si los datos no coinciden con estas reglas, pueden causar errores durante las pruebas.

De manera similar, cuando los datos originales necesitan ser únicos, como los números de seguro social, los datos enmascarados también deben ser únicos. Si los nuevos valores no son únicos, puede llevar a confusión o errores.

Integridad referencial

Los datos enmascarados deben mantener sus relaciones consistentes. Por ejemplo, si reemplazas el nombre de un cliente con uno falso, ese mismo nombre falso debe usarse en todas partes donde aparezca. Esto ayuda a mantener conexiones precisas entre registros de datos.

Mejores prácticas de enmascaramiento de datos

Para hacer el enmascaramiento de datos correctamente, es importante seguir algunas mejores prácticas que aseguren que los datos permanezcan protegidos mientras siguen siendo útiles. Aquí hay algunos consejos clave para ayudarte a enmascarar datos de manera efectiva y segura.

Define el alcance del proyecto

Para implementar un enmascaramiento de datos efectivo, comienza determinando qué información necesita protección, quién está autorizado para acceder a ella y qué aplicaciones utilizan los datos y sus ubicaciones tanto en entornos de producción como no producción.

Mantén la integridad referencial

La integridad referencial requiere que todos los datos de un tipo específico se enmascaren de manera consistente utilizando el mismo algoritmo. En organizaciones grandes, una única herramienta de enmascaramiento de datos en toda la empresa puede no ser práctica debido a diferentes restricciones presupuestarias, prácticas de TI y requisitos regulatorios. Por lo tanto, asegúrate de sincronizar las herramientas y prácticas de enmascaramiento de datos en toda la organización para evitar problemas de integración más adelante.

Protege los algoritmos de enmascaramiento de datos

Solo el personal autorizado debe tener acceso a los componentes sensibles del algoritmo de enmascaramiento de datos. El conocimiento de algoritmos de enmascaramiento repetibles podría llevar a la ingeniería inversa de información sensible.

Las mejores prácticas incluyen hacer cumplir la separación de funciones, donde la seguridad de TI define métodos y algoritmos, pero los propietarios de datos de los departamentos relevantes gestionan configuraciones específicas y listas de datos.

Organiza y rastrea datos sensibles

Los datos empresariales están dispersos en varias tecnologías y ubicaciones. Los datos no estructurados, como imágenes, archivos PDF y archivos basados en texto, también deben protegerse.

Por ejemplo, reemplaza imágenes de documentos sensibles como pasaportes, licencias de conducir y contratos con alternativas falsas. El reconocimiento óptico de caracteres (OCR) puede ayudar a detectar y enmascarar contenido sensible en tales archivos.

Localizar y clasificar con precisión los datos sensibles que requieren protección es esencial. Implementa un seguimiento integral para asegurar que los datos correctos se enmascaren adecuadamente.

Garantiza el cumplimiento y la seguridad

El acceso a los datos enmascarados debe adherirse a las políticas de seguridad en cuanto a roles, ubicaciones y permisos. Verifica que las técnicas de enmascaramiento de datos se alineen con las políticas de seguridad y regulaciones.

Evalúa y prueba el enmascaramiento de datos

Evalúa la efectividad de las técnicas de enmascaramiento de datos regularmente para asegurar que proporcionen los niveles de seguridad requeridos. Realiza pruebas para confirmar que los resultados de las consultas de datos enmascarados sean comparables a los de los datos originales, asegurando consistencia y fiabilidad.

Las 5 mejores herramientas de software de enmascaramiento de datos

Las herramientas de software de enmascaramiento de datos ayudan a las empresas a proteger sus datos enmascarándolos a través de la aleatorización y otras técnicas. Lo más importante es que estas herramientas permiten a las empresas seguir utilizando sus datos, pero los hacen inutilizables para partes externas a la organización.

Para calificar para la inclusión en la categoría de enmascaramiento de datos, un producto debe:

- Encriptar datos enmascarándolos detrás de caracteres aleatorios u otros datos

- Permitir la aplicación y eliminación de una máscara a voluntad

- Proporcionar enmascaramiento consistente o aleatorio

* A continuación se presentan las cinco principales plataformas de software de enmascaramiento de datos del Informe Grid® de Primavera 2024 de G2. Algunas reseñas pueden estar editadas para mayor claridad.

1. Oracle Data Safe

Oracle Data Safe es un centro de control unificado específicamente para bases de datos Oracle. Ayuda a los usuarios a comprender la sensibilidad de sus datos, evaluar riesgos de seguridad, enmascarar datos para su uso y monitorear controles de seguridad y acceso.

Los usuarios pueden aprovechar evaluaciones de seguridad, evaluaciones de usuarios, auditoría de actividades, habilitación de alertas para señalar comportamientos inusuales, enmascaramiento de datos con integridad de datos preservada y firewall SQL.

Lo que más les gusta a los usuarios:

“Lo que más me gustó de Oracle Data Safe es que es muy útil para auditar los datos automáticamente. Gestiona los datos por sí mismo y proporciona el mejor nivel de seguridad. Ayudó a nuestra organización a cumplir con los requisitos del cliente o del negocio y proporcionar un mejor resultado con el informe clasificado.”

- Reseña de Oracle Data Safe, Shivam T.

Lo que no les gusta a los usuarios:

“Encontré que los precios son altos, por lo que para tener una economía de escala, uno tiene que implementarlo en cada proyecto que se use. De lo contrario, encontré esta herramienta muy útil.”

- Reseña de Oracle Data Safe, Chitrang S.

2. Informatica Dynamic Data Masking

Informatica Dynamic Data Masking controla el acceso no autorizado a entornos de producción utilizando la desidentificación de datos. Enmascara información sensible a los usuarios según sus permisos de acceso basados en roles, que incluyen su rol, ubicación y privilegios. Además, puede alertar sobre intentos de acceso no autorizados.

Lo que más les gusta a los usuarios:

“El enmascaramiento de datos de Informatica ofrece varias técnicas para proteger datos sensibles. Con la ayuda de su técnica de preservación de formato, protegimos los datos sin cambiar el formato. Además, su técnica de descubrimiento dinámico de datos identificó la mayoría de los campos de datos sensibles. En general, puedo decir que Informatica es una solución integral con una experiencia robusta y fácil de usar en la anonimización de datos.”

- Reseña de Informatica Dynamic Data Masking, Mayank J.

Lo que no les gusta a los usuarios:

“Es un poco complejo de entender inicialmente, y hay poca documentación disponible. Pero una vez que tienes una idea, es muy fácil y conveniente usarlo para enmascaramiento y otros propósitos de seguridad.”

- Reseña de Informatica Dynamic Data Masking, Himanshu G.

3. Informatica Data Security Cloud

Informatica Data Security Cloud utiliza métodos de autenticación y encriptación para garantizar la seguridad de los datos en entornos nativos de la nube. Es parte de la Intelligent Data Management Cloud (IDMC) y está diseñado para funcionar en la nube.

Lo que más les gusta a los usuarios:

“La gestión de datos maestros es la característica más valiosa que me gusta de Informatica Cloud. Podemos escribir código para construir nuestra propia lógica para verificar la calidad y usar el enmascaramiento de datos. La gestión de API y la integración son buenos conectores proporcionados con el software.

- Reseña de Informatica Data Security Cloud, Gaurav K.

Lo que no les gusta a los usuarios:

“Si bien la herramienta ofrece muchas opciones y características para la seguridad de datos, las personas que la manejan necesitan someterse a una capacitación extensa y periódica sobre GDPR, leyes, regulaciones, etc., para gestionar la seguridad y usar la herramienta a su máxima capacidad.”

- Reseña de Informatica Data Security Cloud, Vibha K.

4. Satori Data Security Platform

Satori Data Security Platform permite controles de datos y análisis de autoservicio. Los usuarios tienen portales de datos personales donde obtienen acceso inmediato a conjuntos de datos que son relevantes para ellos según políticas y controles de acceso. Satori anonimiza datos dinámicamente para una solución escalable a través de múltiples perfiles y políticas basados en permisos.

Lo que más les gusta a los usuarios:

“Satori ofrece una interfaz fácil de usar, lo que facilita su implementación y navegación, características robustas de enmascaramiento de datos y seguridad, y protege datos sensibles. Control de acceso automatizado y escalable, permitiendo a las organizaciones tener un control granular sobre el acceso a datos, se integra sin problemas con herramientas de software populares como Snowflake y Looker, simplificando el proceso de integración.”

- Reseña de Satori Data Security Platform, Vaibhav S.

Lo que no les gusta a los usuarios:

“Se puede integrar con casi todo el software, especialmente en la nube, lo que lo hace indispensable. Sin embargo, el rendimiento se vuelve un poco lento cuando se alimentan toneladas de terabytes de datos en el sistema, tanto en términos de rendimiento como de tiempo para generar los resultados.”

- Reseña de Satori Data Security Platform, Heena R.

5. Clonetab

Clonetab es una plataforma de virtualización y clonación para la entrega de datos. Ofrece scrambling de datos avanzado (ADS), que ofusca datos sensibles antes de su liberación, y soluciones extensas de respaldo y recuperación de datos para Oracle e-Business Suite, PeopleSoft y bases de datos SAP Hana.

Lo que más les gusta a los usuarios:

“Clonetab no solo ayuda a los administradores con la clonación de grandes VMware, sino que también les ayuda a clonar bases de datos a un nivel granular. La interfaz gráfica de usuario de Clonetab está hecha de manera que sea fácil para los administradores trabajar con ella.”

- Reseña de Clonetab, Nikhil N.

Lo que no les gusta a los usuarios:

“A pesar de ser la mejor plataforma para las necesidades diarias de cada negocio, tiene menos soporte comunitario, lo que significa que esta plataforma depende completamente del personal de soporte, lo que puede resultar en retrasos no intencionales. Si pudiéramos tener una edición comunitaria de esta plataforma, sería simple rectificar rápidamente con la ayuda de la comunidad.”

- Reseña de Clonetab, Mukesh P.

¿Puedes leer los datos?

El enmascaramiento de datos es una técnica efectiva para proteger información personal y confidencial. Las empresas utilizan el enmascaramiento de datos para asegurar y proteger datos sensibles al transferirlos entre diversos entornos de prueba, producción y desarrollo. Hay muchos tipos y técnicas de enmascaramiento de datos disponibles para que las empresas elijan para proteger la información con la que están trabajando.

Descubre cómo la prevención de pérdida de datos puede proteger tu información sensible.

Alyssa Towns

Alyssa Towns works in communications and change management and is a freelance writer for G2. She mainly writes SaaS, productivity, and career-adjacent content. In her spare time, Alyssa is either enjoying a new restaurant with her husband, playing with her Bengal cats Yeti and Yowie, adventuring outdoors, or reading a book from her TBR list.