En un giro irónico, la misma semana en que el coronavirus acaparaba titulares, se anunció que el primer nuevo virus informático en años estaba causando estragos en Europa, Rusia e India.

Con millones de variedades de malware circulando hoy en día, no es la forma más destructiva de malware existente, pero es única dentro del panorama global de amenazas como el único "virus informático" que infecta sistemas hoy en día.

Es un error común pensar que el malware y los virus informáticos son lo mismo.

Malware vs. Virus Informáticos

Malware se refiere a cualquier software diseñado para interrumpir entornos informáticos, infectar sistemas, robar datos o ejecutar acciones sin la aprobación del usuario. Los virus, aunque son una forma de malware, son únicos en su capacidad de autorreplicarse y propagarse por sí mismos, corrompiendo cualquier archivo o dato con el que interactúan.

A diferencia de otros malware que requieren que un hacker ejecute comandos, los virus actúan como un parásito, alimentándose de la computadora y propagándose cada vez que se comparten archivos o se establecen conexiones entre dispositivos.

Hoy en día, existen más de mil millones de variedades únicas de malware. Según AV-Test, un instituto de investigación de seguridad independiente, se descubrieron casi 30 millones de nuevas variantes de malware solo en 2020.

La muerte del virus informático

Los virus informáticos son la forma más antigua de malware, con más de 40 años de antigüedad. Sin embargo, a mediados de la década de 2000, los hackers parecieron abandonar los virus informáticos por malware más sofisticado.

Las computadoras y aplicaciones modernas han evolucionado más allá del punto de eficacia para la mayoría de los virus informáticos. Los nuevos sistemas vienen preconstruidos con características que refuerzan los dispositivos contra infecciones y protegen las computadoras al evitar que el virus se propague sin la aprobación del usuario. Algunas variantes de malware, incluidos los gusanos y el ransomware, se denominan coloquialmente virus, pero no tienen la misma naturaleza "viviente" y parasitaria. El término "viviente" implica su dependencia de un anfitrión para el almacenamiento y la ejecución. Estos virus suelen estar adjuntos a archivos, permaneciendo inactivos hasta que el dispositivo anfitrión abre el archivo adjunto, ejecutando así el virus.

Phishing, que técnicamente es una acción, no un malware literal, siempre ha sido una de las formas más fáciles y comunes para que los hackers roben credenciales de inicio de sesión y otra información personal, aprovechándose de la confianza del usuario.

| Relacionado: ¿Qué es el malware sin archivos y cómo ocurren los ataques? → |

Además, las técnicas de phishing son excelentes vehículos para propagar ransomware. Cuando los usuarios abren un archivo adjunto malicioso enviado en un ataque de phishing, su dispositivo se infecta instantáneamente. En este escenario, el dispositivo afectado se bloquea y el usuario ve un mensaje que exige pago o rescate si no desea que sus datos sean eliminados.

BotNets también se hicieron enormes una vez que la gente se dio cuenta de lo fácil que es construirlos infectando dispositivos inteligentes inseguros. Una vez infectados, miles de dispositivos trabajando al unísono derriban colectivamente sitios, aplicaciones y redes. El malware sin archivos es una de las formas más nuevas de malware, que se basa en los componentes internos de una computadora para volcar el sistema contra sí mismo. Nuevas amenazas como esta continúan surgiendo a medida que los hackers y actores de amenazas institucionales continúan viendo valor en eludir incluso las soluciones de protección más nuevas.

El regreso del virus "viviente": Presentando "KBOT"

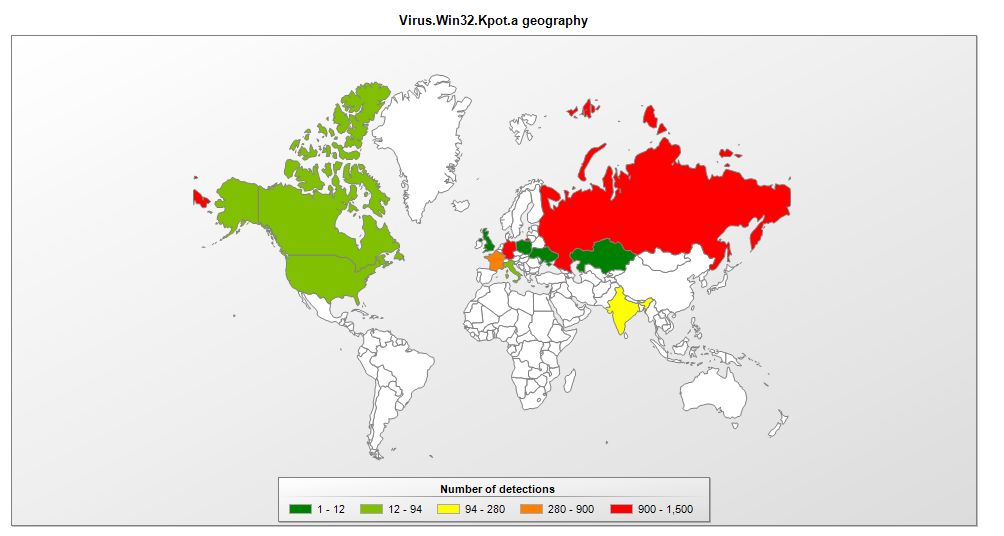

Con la capacidad de interrumpir sistemas, destruir archivos y obtener control remoto de dispositivos, el virus informático "KBOT" se ha convertido en el virus "viviente" más extendido descubierto en los últimos años.

El nombre KBOT fue acuñado por investigadores de amenazas en Kaspersky Labs, quienes descubrieron el revitalizado virus informático. El virus KBOT infecta archivos ejecutables sin posibilidad de recuperación y ralentiza los sistemas informáticos al inyectar código en los procesos del sistema, permitiendo a los hackers obtener control remoto sobre los sistemas comprometidos.

KBOT es singularmente sofisticado para un virus informático. Infecta todos los dispositivos conectados, agregando código dinámico y polimórfico a los archivos. Los datos se cifran luego en un sistema de archivos virtual utilizando el algoritmo RC6, lo que oculta el virus a simple vista. Incluso puede descargar módulos adicionales para recolectar y transferir información robada a través de un servidor de comando y control.

Imagen cortesía: Kaspersky Labs

Imagen cortesía: Kaspersky Labs

Evolución de la protección contra malware

Si bien KBOT es una anomalía interesante dentro del panorama de amenazas, no es la máxima prioridad de las tecnologías de protección contra malware más avanzadas. Las soluciones de anti-malware, antivirus y protección avanzada contra amenazas (ATP) continúan evolucionando reflejando las amenazas a su alrededor.

Hace algún tiempo, el antivirus avanzó más allá de la protección local de virus en el punto final. Las empresas ya no pueden permitirse el riesgo de agregar software antivirus a un dispositivo y asumir que está protegido. Afortunadamente, las soluciones más nuevas están diseñadas para proteger contra malware aún más sofisticado capaz de infectar todo tipo de dispositivos, redes, aplicaciones y sitios web.

La seguridad de los puntos finales es el uso original y probablemente el más común del software antivirus hoy en día, pero las empresas modernas deben asegurar mucho más que solo los puntos finales. Los entornos en la nube, los sitios web y las aplicaciones requieren protección única. Con las nuevas variedades de malware, específicamente el malware sin archivos, las empresas han priorizado la tecnología de detección sobre la protección.

Las plataformas de protección de cargas de trabajo en la nube han surgido como la forma más efectiva de proteger datos y cargas de trabajo que se ejecutan en servicios en la nube. Estas herramientas centradas en la carga de trabajo ayudan a proteger los entornos en la nube mediante la automatización y proporcionando protección continua, cumplimiento y visibilidad.

La rápida evolución del malware ha dejado claro que es inmanejable prevenir cada amenaza de un objetivo. En cambio, sería más efectivo mantener una protección básica mientras se agregan capacidades de monitoreo continuo para responder automáticamente a las amenazas a medida que surgen.

Si estás buscando una de estas soluciones, consulta nuestras categorías de detección y respuesta de puntos finales (EDR) y orquestación, automatización y respuesta de seguridad (SOAR).

El antivirus debe seguir siendo un componente central del plan de protección contra virus de una empresa. Las clasificaciones de mejor antivirus gratuito de G2 destacan los mejores productos que pueden ayudar a las empresas a asegurar sus sistemas con soluciones gratuitas. Aún así, las nuevas amenazas requieren nuevas tecnologías. Mantente al día con las tecnologías de seguridad más recientes con las tendencias tecnológicas de 2020 para la ciberseguridad de G2.

¿Quieres aprender más sobre Proveedores de Servicios de Seguridad de Puntos Finales? Explora los productos de Servicios de Seguridad de Puntos Finales.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.