Para ayudar a los compradores a entender el panorama del software de privacidad de datos, escribiré varios artículos sobre las diversas funciones del software de privacidad de datos. Mi objetivo es proporcionar a nuestros lectores resúmenes y consejos prácticos al comprar software de privacidad de datos de todo tipo. Nuestra primera entrega es un resumen del software de gestión de privacidad de datos.

¿Qué es el Software de Gestión de Privacidad de Datos?

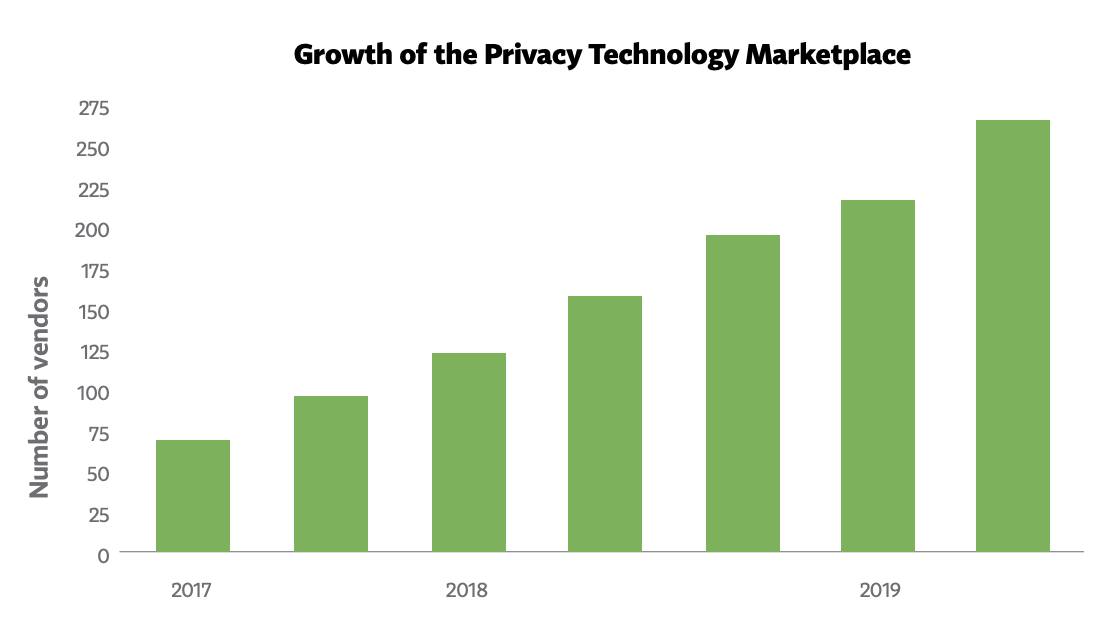

Aún no se ha desarrollado un estándar para el Software de Gestión de Privacidad de Datos, y los productos están expandiendo rápidamente sus ofertas con una gran cantidad de dinero de inversión reciente fluyendo para desarrollar aún más esa funcionalidad. Por ejemplo, solo en enero de 2020, dos importantes proveedores de software de privacidad, Securiti.ai y BigID, anunciaron por separado inversiones de $50 millones cada uno. Esto sin mencionar la oleada de inversiones que tuvo lugar a finales de 2019 antes de que entrara en vigor la CCPA, como la start-up DataGrail respaldada como parte del fondo de riesgo de $50 millones de Okta, ni la consolidación en el espacio con adquisiciones como la adquisición de Nymity por parte de TrustArc o la adquisición de la solución de eLearning Privacy core de IAPP por parte de OneTrust.

Fuente: Informe de Proveedores de Tecnología de IAPP 2019

Fuente: Informe de Proveedores de Tecnología de IAPP 2019

Después de revisar una gran cantidad de software actualmente disponible en este espacio dinámico, sin embargo, aquí está cómo en G2 estamos definiendo esta categoría de software, por ahora.

Software de Gestión de Privacidad de Datos:

El software de gestión de privacidad de datos ayuda a las empresas a gestionar sus programas de privacidad para cumplir con las leyes de privacidad globales como el Reglamento General de Protección de Datos (GDPR) de la UE o la Ley de Privacidad del Consumidor de California (CCPA), entre otras regulaciones. La funcionalidad principal del software de gestión de privacidad de datos incluye:

1. Descubrimiento y mapeo de datos sensibles

2. Gestión de Solicitudes de Acceso de Sujetos de Datos (DSAR) (o gestión de solicitudes de consumidores) y

3. Plataforma de gestión de consentimientos

Estas soluciones de software a menudo proporcionan funcionalidad adicional como (o se integran con otras aplicaciones, para proporcionar) gestión de evaluación de proveedores, cumplimiento de cookies, notificación de violación de datos, verificación de identidad, desidentificación de datos o seudonimización, evaluaciones de impacto de privacidad (PIA).

¿Quieres aprender más sobre Software de Gestión de Privacidad de Datos? Explora los productos de Gestión de la Privacidad de Datos.

Características principales del software de gestión de privacidad de datos

Echemos un vistazo más de cerca a las características más fundamentales del software de gestión de privacidad de datos, que incluyen tres características principales:

-

- Descubrimiento y mapeo de datos sensibles

- Gestión de Solicitudes de Acceso de Sujetos de Datos (DSAR)

- Gestión de consentimientos

Preguntas generales a considerar al seleccionar una solución de software de gestión de privacidad de datos:

-

- ¿Es este software independiente de la legislación? ¿Funcionará para GDPR, CCPA, o cualquier número de las múltiples leyes de privacidad que están por venir?

- ¿Cumple con las necesidades de idioma tanto suyas como de sus usuarios finales?

- ¿Esta solución satisface las necesidades de sus colegas en diferentes departamentos? ¿Quién usará principalmente esto en el front end? ¿Oficiales de privacidad? ¿Equipos legales? ¿Quién administrará principalmente esto en el back end? ¿Equipos de TI? ¿Equipos de InfoSec? ¿Se satisfacen sus necesidades con esta solución de software?

Descubrimiento y mapeo de datos sensibles

¿Puede decir con confianza que sabe dónde reside toda la información de identificación personal (PII) y los datos sensibles de su empresa? ¿Qué pasa con los datos en sus bases de datos, aplicaciones, plataformas de correo electrónico, o incluso en puntos finales como las laptops o teléfonos móviles de los empleados? ¿Qué hay de la información sensible almacenada en correos electrónicos antiguos? Más preguntas, ¿sabe de dónde obtuvo esos datos y de quién? ¿Y a dónde van ahora los datos? Para cumplir con las leyes de privacidad de datos, las empresas deben saber dónde se encuentran sus datos sensibles y cómo se utilizan.

Las soluciones de software de gestión de privacidad de datos hoy en día ayudan a las empresas a entender dónde están sus datos sensibles de tres maneras, a través de:

-

- Encuestas manuales - Esto requiere que los colegas llenen manualmente encuestas o hojas de cálculo de Excel indicando dónde se almacenan los datos sensibles. Este proceso puede ser laborioso, por lo que algunos proveedores de software de gestión de privacidad de datos ofrecen plantillas de encuestas preconstruidas y herramientas de flujo de trabajo para administrar esta tarea tediosa.

- Descubrimiento automatizado de datos sensibles - Las herramientas de descubrimiento automatizado de datos sensibles se conectan a sus bases de datos, aplicaciones y otros repositorios de datos y rastrean, identifican y clasifican automáticamente los datos sensibles. Muchas de estas herramientas ofrecen representaciones visuales de sus datos para que pueda ver dónde se almacenan los datos en general geográficamente, pero también crear un mapa de un sujeto de datos individual.

- Alguna combinación de ambos métodos.

Hay ventajas y desventajas tanto en el método de descubrimiento de datos basado en encuestas como en el método de descubrimiento automatizado. Para el descubrimiento de datos basado en encuestas, esto no es un levantamiento tecnológico, sino uno de proceso. Dado que los empleados que gestionan los datos llenan estas encuestas, el error del usuario o la incompletitud pueden ser un problema crítico. Además, los resultados de este ejercicio son estáticos a partir de cuando se informaron los datos. Sabemos que se generan nuevos datos todos los días, por lo que la información estará desactualizada desde la fecha en que se generó.

Para el descubrimiento automatizado de datos, los beneficios son que cuando se implementa, es un proceso automático que no requiere que los empleados encuentren datos sensibles y los resultados son dinámicos y actualizados. Los límites con el descubrimiento automatizado de datos son que debe poder conectarse no solo a su almacenamiento en la nube y aplicaciones en la nube, sino también a sus bases de datos locales y aplicaciones heredadas. Algunos proveedores que ofrecen descubrimiento automatizado están dispuestos a construir APIs personalizadas para conectarse a almacenes heredados para abordar este problema, sin embargo.

Preguntas a considerar al seleccionar una herramienta de descubrimiento automatizado de datos:

-

- ¿Qué conexiones preconstruidas ofrece el proveedor?

- ¿Puede su solución encontrar tanto datos estructurados como no estructurados?

- ¿Qué formatos de archivo puede encontrar su solución? ¿Ofrecen OCR para documentos escaneados?

- ¿Construirán conexiones personalizadas para repositorios de datos no estándar o heredados?

- Haga que los equipos de TI de su empresa revisen la solución para asegurarse de que cumpla con sus necesidades.

Para pequeñas empresas o empresas con una baja cantidad de datos sensibles, el método basado en encuestas puede ser suficiente por ahora. El descubrimiento de datos sensibles basado en encuestas también es una forma de encontrar datos que pueden vivir en sistemas heredados o en aplicaciones que no pueden ser descubiertas usando un método automatizado, como archivos de papel literales. Para grandes empresas y compañías que han adoptado la transformación digital o son nativas digitales, sin embargo, el descubrimiento automatizado sería fácil de agregar a su mezcla de otros productos SaaS. Desde una perspectiva de la industria, he visto una serie de inversiones en descubrimiento automatizado de datos, por lo que creo que a largo plazo, este método es el camino del futuro.

Gestión de solicitudes de acceso de sujetos de datos (DSAR)

Entonces, ¿qué sucede cuando recibe una solicitud de un sujeto de datos (un consumidor, empleado u otro usuario final) solicitando acceder, portar o eliminar sus datos? ¿Cómo gestiona esas solicitudes dentro de los plazos de respuesta definidos legalmente?

| Relacionado:Aprenda más sobre cómo procesar solicitudes de portabilidad de datos, aquí.→ |

La funcionalidad del software de Solicitudes de Acceso de Sujetos de Datos (DSAR) generalmente incluye proporcionar un formulario de entrada DSAR o portal para aceptar la solicitud del sujeto de datos para acceder, portar o eliminar su información de identificación personal; métodos de verificación de identidad; proporcionar una vista centralizada de todas las DSAR en proceso; alertas a los administradores cuando se está acercando al tiempo de respuesta legalmente mandado; proporciona herramientas de flujo de trabajo para procesar DSAR en toda su organización; y proporciona herramientas de informes y registros. Algunas herramientas también ofrecen un portal de comunicación encriptado para comunicarse y transferir datos DSAR de manera segura a un sujeto de datos.

Preguntas para hacer a los proveedores sobre su funcionalidad de gestión de Solicitudes de Acceso de Sujetos de Datos (DSAR):

- ¿Tiene formularios en línea de plantilla para Solicitudes de Acceso de Sujetos de Datos (DSAR) para recibir solicitudes?

- ¿Ofrecen un número de teléfono gratuito para recibir solicitudes DSAR por teléfono, lo cual es requerido por algunas empresas?

- ¿Pueden los formularios DSAR ser personalizados con la marca de la empresa para la continuidad de la marca o deben retener la marca del proveedor de privacidad?

- ¿Cómo verifican la identidad de los sujetos de datos? ¿Ofrecen funcionalidad de identidad de forma nativa o es esto un complemento de otro proveedor y, por lo tanto, otra licencia de software?

- Si se ofrece verificación de identidad, ¿cuáles son los métodos para confirmar identidades? Ejemplos incluyen verificación de tarjeta de identificación, verificación de voz, verificación de correo electrónico, verificación por sms, notificación push móvil, autenticación biométrica, preguntas de desafío, preguntas basadas en cuentas, u otras formas de identificación y autenticación.

- Si su proceso de descubrimiento de datos es manual:

¿Ofrecen herramientas de flujo de trabajo para gestionar el proceso de pedir a otros empleados que encuentren, accedan o eliminen los datos solicitados? - Si su proceso de descubrimiento de datos es automatizado:

Después de que los datos se descubren automáticamente, ¿envían un informe para que un administrador de privacidad lo revise antes de enviar el informe al sujeto de datos?

- ¿Ofrecen un portal de comunicación encriptado para responder a las DSAR?

Gestión de consentimientos

Una característica importante que se está volviendo más común en el software de gestión de privacidad de datos es la gestión de consentimientos, ya que muchas regulaciones de privacidad de datos requieren el consentimiento de los usuarios, ya sea opt-in u opt-out, antes de recopilar, usar, compartir o vender sus datos de usuario. Obtener el consentimiento del usuario correctamente es crítico. Para adherirse al consentimiento y las preferencias del usuario, las empresas pueden emplear herramientas de gestión de consentimientos.

Con las herramientas de gestión de consentimientos, los usuarios pueden consentir una amplia gama de usos de datos por parte de las empresas, incluyendo el derecho a la recopilación de datos, seguimiento de ubicación, preferencias de contacto incluyendo sms, correo electrónico, teléfono y más. Los usuarios finales incluso pueden establecer permisos de recopilación y uso para sus dispositivos IoT. Emplear herramientas de gestión de consentimientos hace que adherirse a las regulaciones de privacidad de datos sea mucho más fácil.

¿Qué sigue?

Este artículo proporciona una visión general de alto nivel del software de gestión de privacidad de datos. Mi objetivo es escribir información más detallada sobre la funcionalidad de las plataformas de gestión de privacidad de datos, así como contenido sobre otros software relacionados con la privacidad. Siga mi contenido en el sitio de investigación de G2 para actualizaciones. También puede seguirme en LinkedIn.

Descargo de responsabilidad: No soy abogado y no estoy ofreciendo asesoramiento legal. Si tiene preguntas legales, consulte a un abogado con licencia. Tampoco doy consejos de moda, consejos de relaciones o recomendaciones de películas. Confíe en mí, esto es lo mejor.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.