¿Alguna vez te has preguntado dónde se almacenan todos tus correos electrónicos, publicaciones en redes sociales, fotos o incluso la película de Netflix que estás viendo? La respuesta simple es la nube.

Hoy en día, almacenamos todo en la nube, desde archivos personales hasta datos empresariales críticos. ¿El correo electrónico que acabas de revisar? ¿Ese tweet que publicaste esta mañana? ¿La lista de reproducción que te envió tu mejor amigo? Todos están en la nube. A medida que los datos crecen exponencialmente, el uso del almacenamiento en la nube también se expande. Las empresas están adoptando rápidamente múltiples almacenamientos en la nube y almacenamiento en la nube híbrida por la velocidad, escala y flexibilidad que ofrecen.

Pero la rápida adopción del almacenamiento en la nube también abre la caja de Pandora de asegurar los datos en la nube. Una encuesta de G2 encontró que casi una cuarta parte de los usuarios de almacenamiento en la nube híbrida consideran la seguridad un punto de dolor importante. Configuraciones incorrectas, pérdida de datos y cumplimiento normativo, la lista de desafíos de seguridad es larga y está en evolución.

24%

consideran la seguridad, el cumplimiento y la prevención de DDoS como puntos de dolor importantes del almacenamiento en la nube híbrida

Fuente: Encuesta de G2

Las empresas están buscando ayuda adicional a través de software de seguridad en la nube a medida que proliferan nuevas amenazas en el almacenamiento en la nube.

¿Qué es la seguridad del almacenamiento en la nube?

La seguridad del almacenamiento en la nube incluye un conjunto de políticas, tecnologías, herramientas y prácticas para proteger los datos almacenados en sistemas de almacenamiento en la nube de fugas, ciberataques, accesos no autorizados y otras amenazas.

La seguridad del almacenamiento en la nube es fundamental para la protección de datos en la nube que incluye accesibilidad de datos, privacidad de datos e integridad de datos. Proteger el almacenamiento en la nube implica fortalecer la infraestructura de almacenamiento en la nube, proteger redes y puntos finales, asegurar los datos en la nube en reposo y en movimiento, y monitorear vulnerabilidades y riesgos.

Pero antes de sumergirnos en los riesgos evolutivos del almacenamiento en la nube y cómo mitigarlos, echemos un vistazo a los conceptos básicos del almacenamiento en la nube. Esto es importante porque algunas vulnerabilidades del almacenamiento en la nube provienen de algunas de sus mejores características.

¿Quieres aprender más sobre Software de Seguridad en la Nube? Explora los productos de Seguridad en la Nube.

¿Qué es el almacenamiento en la nube seguro?

El almacenamiento en la nube es un modelo de servicio de computación en la nube donde los datos digitales se almacenan, gestionan y respaldan en múltiples servidores remotos de un proveedor de nube que se puede acceder a través de internet o una red privada.

¿Cómo funciona el almacenamiento en la nube?

Las empresas compran almacenamiento en la nube a proveedores externos que poseen y operan centros de datos con servidores masivos en ubicaciones fuera del sitio. El proveedor de almacenamiento en la nube aloja, mantiene y gestiona los centros de datos y hace que los datos sean accesibles para las empresas a través de internet.

Hay tres tipos de modelos de almacenamiento en la nube: público, privado, e híbrido.

Almacenamiento en la nube pública: Este almacenamiento en la nube es alojado y gestionado por proveedores de almacenamiento en la nube de terceros que comparten los recursos de almacenamiento con múltiples clientes. Google Cloud, Amazon Web Services, Microsoft Azure e IBM Cloud son algunos de los proveedores populares de almacenamiento en la nube pública.

Almacenamiento en la nube privada: Este tipo de servicio de almacenamiento en la nube es propiedad, alojado y operado por una organización o comprado a un proveedor externo de almacenamiento en la nube exclusivamente para su uso. No hay compartición de recursos de almacenamiento aquí.

Almacenamiento en la nube híbrida: Este almacenamiento en la nube combina y permite el intercambio de datos entre el almacenamiento en la nube pública y privada. Las organizaciones que utilizan almacenamiento en la nube privada y pública aprovechan los servicios de almacenamiento en la nube híbrida para usarlos ambos con interoperabilidad sin problemas.

.png)

¿Por qué usar almacenamiento en la nube?

El almacenamiento en la nube elimina la necesidad de que las empresas compren y gestionen centros de datos en sus instalaciones. Tiene cinco características significativas que difieren de los centros de datos tradicionales:

- Escalabilidad y elasticidad

- Servicio bajo demanda

- Compartición de recursos

- Accesibilidad

- Modelo de pago por uso

Las empresas escalan su capacidad de almacenamiento en la nube a medida que aumentan los volúmenes de datos o reducen la capacidad si el volumen disminuye. Por lo tanto, en lugar de gastar en construir y mantener una red de almacenamiento de red, las empresas pagan por la capacidad de almacenamiento que utilizan mientras el proveedor la mantiene para ellas.

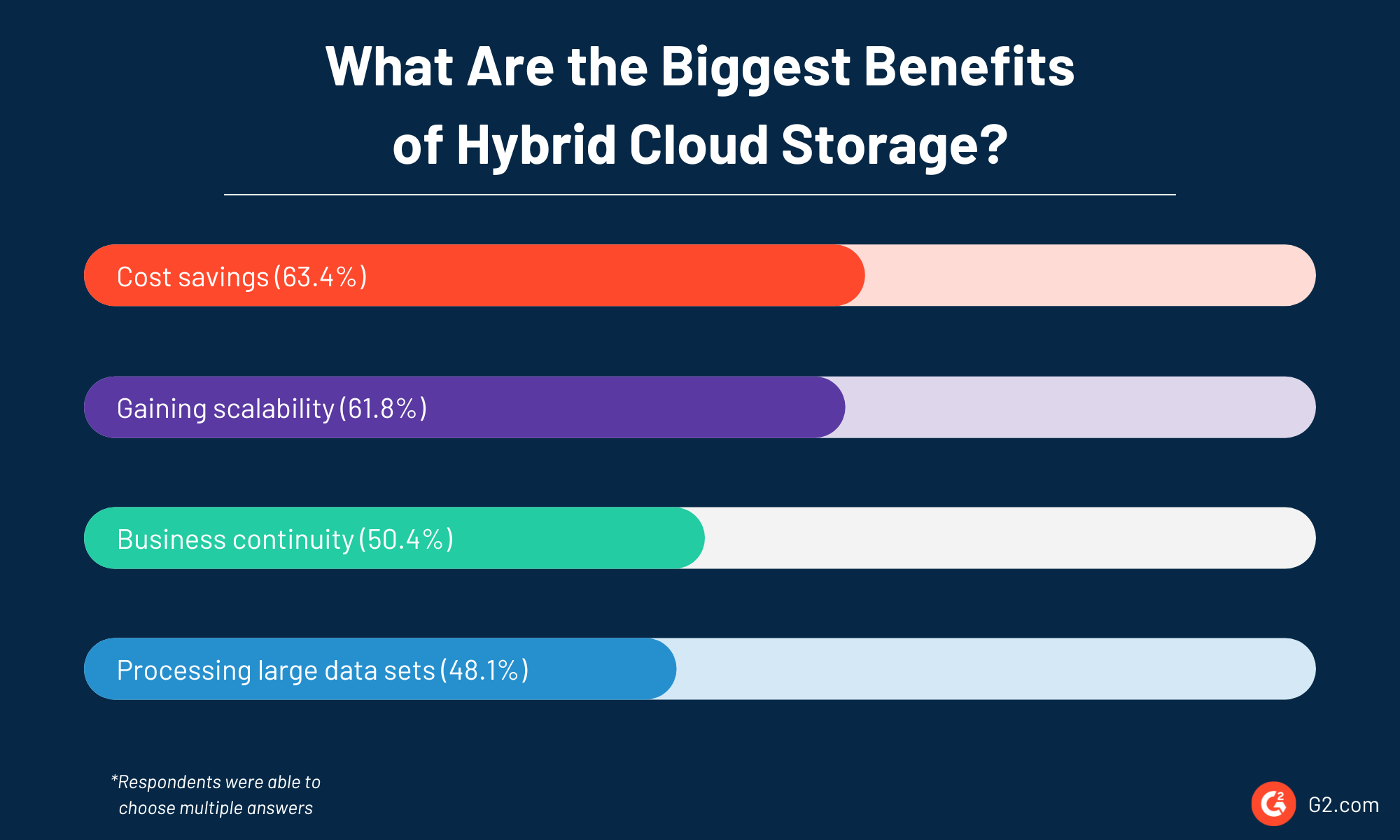

Más de la mitad de los usuarios de almacenamiento en la nube híbrida se benefician de los ahorros de costos (63.4%), escalabilidad (61.8%), y continuidad del negocio (50.4%) que ofrece, según una encuesta de G2.

Los proveedores también almacenan múltiples copias de los mismos datos en diferentes servidores y, si es necesario, en diferentes ubicaciones. Por lo tanto, incluso en caso de cualquier interrupción por fallos de hardware a corto plazo, fallos de red o energía, o un desastre natural, la nube ofrece un servicio ininterrumpido y continuidad del negocio.

La capacidad de procesar grandes cantidades de datos a escala utilizando almacenamiento en la nube lo hace esencial a medida que más empresas buscan utilizar big data para inteligencia artificial (IA), aprendizaje automático (ML) y análisis predictivo. De hecho, esta capacidad es considerada uno de los mayores beneficios por el 48% de los usuarios de almacenamiento en la nube híbrida.

Muchos proveedores de nube como Google Cloud, Microsoft Azure, AWS, y IBM cloud también proporcionan servicios complementarios que recopilan, gestionan, aseguran y analizan datos a gran escala. Pero el almacenamiento en la nube tiene un problema único.

Seguridad: el problema especial de la nube

Los proveedores de almacenamiento en la nube alojan, gestionan y mantienen los servidores y la infraestructura asociada en nombre de sus usuarios. También protegen la infraestructura de la nube con varias características de seguridad como:

- Seguridad física para centros de datos.

- Gestión de control de acceso de usuarios.

- Sistemas de detección de intrusiones y cortafuegos.

- Monitoreo continuo y pruebas de seguridad.

- Múltiples copias de seguridad de datos para recuperación ante desastres.

Pero hay dos preguntas persistentes sobre esta relación: ¿dónde termina la responsabilidad del proveedor por la seguridad en la nube? ¿Dónde comienza la responsabilidad del comprador por la seguridad en la nube?

Aquí es donde entra el modelo de responsabilidad compartida de la seguridad en la nube.

¿Qué es el modelo de responsabilidad compartida?

En un centro de datos en las instalaciones, la empresa posee toda la pila tecnológica; no hay duda de quién es responsable de la seguridad. Pero cuando la empresa transfiere datos a la nube, algunas responsabilidades de seguridad se trasladan a los proveedores de servicios en la nube (CSP), y algunas recaen en los usuarios. El modelo de responsabilidad compartida dicta qué tareas de seguridad maneja el proveedor de la nube y qué tareas maneja la empresa.

Las responsabilidades varían dependiendo de si el modelo de servicio en la nube es software como servicio (SaaS), plataforma como servicio (PaaS) o infraestructura como servicio (IaaS).

%20(600%20%C3%97%20400px)%20(1).png)

Por ejemplo, los proveedores de almacenamiento en la nube, que proporcionan IaaS, se encargan de la infraestructura subyacente de la nube, tanto física como virtualizada. Los usuarios se encargan de la seguridad de los datos y la protección de aplicaciones, redes virtualizadas, sistemas operativos y acceso de usuarios.

En términos simples, los proveedores de almacenamiento en la nube son responsables de la seguridad de la nube en sí, y los usuarios son responsables de la seguridad del contenido en la nube.

En línea con esto, los proveedores de almacenamiento en la nube tienen diferentes medidas de seguridad para proteger su infraestructura en la nube. Su equipo dedicado de ciberseguridad proporciona actualizaciones de seguridad constantes, auto-parches y cortafuegos integrados y copias de seguridad. También audita, prueba y monitorea continuamente cualquier vulnerabilidad o riesgo de ciberseguridad. La encuesta de G2 encontró que la seguridad es una de las características más importantes para los clientes que utilizan soluciones de almacenamiento en la nube híbrida.

Sin embargo, los usuarios de la nube a menudo malinterpretan el modelo de responsabilidad compartida. Asumen que el CSP es responsable de la seguridad de la nube y de los datos almacenados allí. Como resultado, los usuarios dejan sus datos y activos desprotegidos en la nube, haciéndolos vulnerables a ataques.

Vulnerabilidades y riesgos del almacenamiento en la nube

El almacenamiento en la nube tiene varias vulnerabilidades y tus medidas de protección solo serán efectivas cuando identifiques estos problemas y enmarques tus estrategias de seguridad en consecuencia.

Algunas vulnerabilidades del almacenamiento en la nube provienen de algunas de sus grandes características. Aquí hay algunas de las vulnerabilidades comunes de las instalaciones de almacenamiento en la nube que generan preocupaciones de seguridad.

Falta de control físico

Los usuarios colocan sus datos en los servidores remotos de los proveedores de almacenamiento en la nube. Dado que asegurar la infraestructura física recae en el proveedor, los usuarios pierden el control sobre este componente. Tienen que confiar en el proveedor de servicios para asegurarse de que no haya fugas de datos. Esto genera preocupaciones de seguridad y problemas relacionados con la privacidad e integridad de los datos. Es cierto que los proveedores de almacenamiento en la nube ofrecen controles de seguridad, pero cuando operas en un entorno de confianza cero, los usuarios necesitan tomar precauciones adicionales.

Caso en cuestión: El minorista de ropa de EE. UU. Bonobos perdió setenta gigabytes de datos de clientes en 2021 debido a una violación en una copia de seguridad alojada por un servicio de nube de terceros. Bonobos tuvo que notificar al proveedor de servicios para asegurar los datos de sus clientes.

Multi-tenancy

Al igual que los inquilinos que comparten apartamentos en un edificio, las empresas comparten recursos en la nube con otras organizaciones. La multi-tenancy en la nube proporciona un mejor uso de los recursos y ahorra costos para las empresas. Sin embargo, por otro lado, una separación débil de inquilinos o una vulnerabilidad en el entorno compartido de la nube compromete a múltiples inquilinos. Un fallo en una sola aplicación compartida o una configuración incorrecta del sistema de un solo usuario puede llevar a una cadena de ciberataques a múltiples usuarios de la nube.

Caso en cuestión: en enero, una investigación de Ocra encontró que los atacantes podían eludir la separación de inquilinos y acceder a credenciales y datos sensibles de múltiples clientes en una plataforma de datos en la nube pública. La vulnerabilidad permitía el acceso a datos y la ejecución de códigos en las máquinas de los clientes, comprometiendo todo el sistema.

Vulnerabilidades del sistema

El almacenamiento en la nube también tiene errores u otras vulnerabilidades del sistema que se descubren de vez en cuando. Los atacantes pueden explotarlas para acceder a datos, comprometer la integridad y privacidad de los datos, y potencialmente interrumpir el servicio.

Caso en cuestión: en 2021, un equipo de investigación de ciberseguridad de Wiz encontró una vulnerabilidad del sistema en un servicio de base de datos ampliamente utilizado de Microsoft Azure que permitía acceso a miles de bases de datos de clientes, incluidas las de empresas Fortune 500. Posteriormente, los investigadores encontraron otras cinco vulnerabilidades que luego fueron parcheadas.

Cuatro categorías principales de vulnerabilidades del sistema:

- Vulnerabilidades de día cero son vulnerabilidades recién descubiertas que no tienen parche de seguridad.

- Faltan parches de seguridad ocurren cuando se encuentran nuevas vulnerabilidades a medida que se lanzan nuevos parches, lo que resulta en parches de seguridad faltantes que los hackers pueden explotar.

- Vulnerabilidades basadas en configuración surgen cuando hay errores simples en la configuración predeterminada de la nube, como cifrado débil.

- Credenciales débiles o predeterminadas o la ausencia de una autenticación sólida pueden resultar en un acceso fácil para los atacantes.

Aparte de las vulnerabilidades en los sistemas de almacenamiento en la nube, existen otras amenazas de actores externos e internos que resultan en violaciones e incidentes de seguridad. Veamos los ocho principales riesgos del almacenamiento en la nube.

Nube mal configurada

La mala configuración es la causa principal y más común de violaciones de datos en el almacenamiento en la nube. Es una vulnerabilidad que se esconde a simple vista.

Cuando las empresas no configuran correctamente su almacenamiento en la nube, dejan la puerta abierta para que cualquiera la explote. Ya sea que configuren incorrectamente el sistema al migrar a la nube o realicen cambios no aprobados en la configuración después de la implementación, resultando en incidentes de seguridad importantes.

Hoy en día, los atacantes de la nube utilizan la automatización para detectar configuraciones incorrectas y otras vulnerabilidades. Una vez dentro, rompen y agarran los datos que necesitan. Algunas causas de configuraciones incorrectas son:

- Falta de conocimiento de las políticas de seguridad de la plataforma en la nube.

- La complejidad de las implementaciones en múltiples nubes.

- Falta de visibilidad en todo el entorno de la nube.

- TI en la sombra o implementación no autorizada en la nube.

- Credenciales y configuraciones predeterminadas sin cambios.

- Falta de habilidades y recursos en el equipo de seguridad.

Caso en cuestión: numerosas empresas han perdido millones de datos de clientes a través de violaciones de datos debido a su almacenamiento de cubo S3 de AWS mal configurado. Este tipo de ataques pueden llevar a demandas de rescate, multas por incumplimiento, pérdida de ingresos y mala reputación.

Configuraciones incorrectas comunes incluyen:

- Permisos de acceso a la nube excesivos.

- Dejar credenciales y configuraciones predeterminadas sin cambios.

- Elementos de almacenamiento accesibles públicamente.

- Controles de seguridad estándar deshabilitados.

- Almacenamiento en la nube sin cifrar.

- Gestión de claves/contraseñas no segura.

- Faltan actualizaciones o parches de seguridad.

APIs e interfaces inseguras

Interfaces de programación de aplicaciones (APIs) son comunes hoy en día. Los proveedores de nube generalmente exponen sus APIs a los usuarios para que puedan interactuar con sus tecnologías en la nube. Las APIs de la nube son a menudo la puerta de entrada al servicio en la nube, permitiendo que las aplicaciones y bases de datos trabajen juntas sin problemas. Sin embargo, cuando se dejan sin protección, las APIs son puertas de entrada para ataques. Desde configuraciones incorrectas hasta exposición excesiva de datos, las brechas en las APIs crean exposiciones de datos no deseadas.

Caso en cuestión: en enero de 2021, un investigador de seguridad en Pen Test Partners encontró un error en la API de Peloton que permitía a cualquiera extraer información privada de los usuarios directamente del servidor en la nube de Peloton. Empresas como John Deere, Experian y Clubhouse también han sufrido de APIs con fugas.

Aplicaciones de terceros inseguras

Al igual que con las APIs, las empresas dependen cada vez más de aplicaciones y recursos de terceros. Existen riesgos en cada uno de estos productos o servicios. Cualquier vulnerabilidad en tales aplicaciones de terceros puede causar un daño significativo a los usuarios de la nube.

Caso en cuestión: en diciembre de 2020, Microsoft determinó que los hackers comprometieron la plataforma Solarwind Orion para poner en peligro los recursos en la nube de los clientes objetivo.

Pobre gestión de identidad y acceso (IAM)

Una IAM insuficiente es como darle la llave de tu casa a los ladrones. En la nube, deja tus servidores y otros inquilinos abiertos a ataques y secuestros de cuentas. Una mala IAM puede ser más lenta en la provisión o desprovisión de acceso privilegiado a la nube o una gestión deficiente de contraseñas, pero estas facilitan que los insiders maliciosos y los hackers secuestren tu cuenta.

Caso en cuestión: en septiembre, un joven de 18 años accedió a los sistemas internos de Uber, incluidos sus sistemas en la nube, robando la contraseña de un empleado y engañando al empleado para que aprobara la notificación push para autenticación multifactor (MFA).

Exposición accidental de datos y fugas

La nube hace que los datos y las aplicaciones sean accesibles desde cualquier lugar en cualquier dispositivo. Pero esto aumenta el riesgo de que los datos se expongan o compartan involuntariamente.

A medida que las empresas se trasladan a entornos híbridos y de múltiples nubes, los equipos de seguridad luchan por mantener un seguimiento de los diferentes recursos en la nube y configurarlos correctamente. Carecen de visibilidad, lo que dificulta que identifiquen cualquier exposición accidental o fuga de datos y terminan con configuraciones incorrectas. Tales bases de datos son minas de oro para los hackers.

Caso en cuestión: Un equipo de ciberseguridad de SafetyDetectives encontró un servidor de almacenamiento en la nube de AWS no seguro que exponía más de 1 millón de archivos en internet, incluidos datos sensibles de empleados de aeropuertos en Colombia y Perú.

Ataques DDoS

Ataques de denegación de servicio distribuido (DDoS) son una de las preocupaciones de seguridad más significativas para las empresas que se trasladan a la nube. Los DDoS no resultan en una violación de datos, pero pueden impedir que los usuarios accedan a los servicios en la nube, deteniendo las operaciones.

Los atacantes utilizan dispositivos comprometidos o bots para inundar los servidores en la nube objetivo con tráfico. El proveedor de la nube escala los recursos de la nube para manejar las solicitudes entrantes, ya sea memoria, espacio en disco, potencia de procesamiento o ancho de banda de red. Esto agota los recursos y ralentiza el servicio a los usuarios legítimos. En casos extremos, causa interrupciones en la nube.

Los DDoS son más preocupantes hoy en día porque los hackers están utilizando servicios en la nube para lanzar ataques. Además, también hay un aumento en las solicitudes de rescate a las empresas, con hackers manteniendo los datos de una empresa "como rehenes" hasta que se cumplan sus demandas. Aunque los proveedores de almacenamiento en la nube utilizan técnicas avanzadas de mitigación para defenderse de los ataques DDoS, el problema sigue siendo preocupante.

Caso en cuestión: en diciembre de 2021, Flexbooker enfrentó una interrupción generalizada de su aplicación principal debido a un ataque DDoS en su servidor de AWS. El ataque DDoS también resultó en una violación de datos que expuso casi 3.7 millones de registros de clientes.

Hackers, crimen organizado y APTs

Los hackers, los grupos de crimen organizado y las amenazas persistentes avanzadas (APT) representan un riesgo significativo para la nube. Aunque estos atacantes tienen diferentes motivos, todos buscan ingresar a sistemas vulnerables y explotarlos para su propio beneficio. ¿Y qué es más atractivo para ellos que la nube que es directamente accesible a través de internet?

Además, los usuarios a menudo dejan sus datos sensibles en la nube sin protección, y un ataque a un usuario significa una mayor probabilidad de atacar a otros usuarios en la misma nube. Desde el secuestro de cuentas a través de tácticas de phishing e ingeniería social hasta malware y penetración avanzada, utilizan todas las técnicas a su disposición.

Caso en cuestión: la violación de Solarwind fue realizada por un grupo APT respaldado por un estado-nación para obtener acceso a los recursos en la nube de los usuarios objetivo.

Riesgos de cumplimiento y regulación

Muchas regiones hoy en día tienen leyes de protección de datos, soberanía de datos y localización de datos, como las Reglas Generales de Protección de Datos (GDPR). Las reglas estipulan dónde y cómo las empresas pueden almacenar, procesar y usar los datos personales de sus usuarios. Las empresas enfrentan fuertes multas y sanciones si no cumplen con estas reglas.

Caso en cuestión: En julio de 2022, Rusia multó a Apple, Zoom, Whatsapp, Snap y muchas otras empresas por supuestamente negarse a almacenar los datos personales de sus ciudadanos dentro de Rusia. Corea del Sur multó a Microsoft por no proteger los datos personales de los usuarios en 2021.

Insider malicioso

Nos hemos centrado mucho en la amenaza externa a la seguridad del almacenamiento en la nube. Pero a veces, la llamada viene desde dentro de la casa. El actor malicioso es un insider que tiene acceso y conoce los entresijos del sistema de TI de una empresa. El insider podría ser un empleado actual o anterior, contratista o socio comercial que abusa deliberadamente de su acceso y credenciales para causar daño. Las empresas pierden millones debido a ataques de insiders maliciosos.

Caso en cuestión: un empleado de Pfizer que tenía una oferta de trabajo de otra empresa supuestamente descargó más de 10,000 archivos de la empresa, incluida información sensible sobre ensayos de vacunas y nuevos medicamentos, y los subió a una cuenta de Google Drive. Aunque la empresa atrapó al empleado, no siempre es el caso.

La necesidad de asegurar tu almacenamiento en la nube

A medida que las empresas se trasladan al almacenamiento en la nube, la huella de los datos sensibles de las empresas se expande, y también lo hacen los riesgos organizacionales. El potencial de pérdida de datos, violaciones de datos, incidentes de seguridad y fallos de cumplimiento aumenta.

Las fallas de seguridad en la nube pueden ser fatales en una era donde la privacidad de los datos es de suma importancia para las empresas. Pero no pasa un día sin noticias de pérdida de datos, ataques de malware, ransomware y otros ciberataques. El almacenamiento basado en la nube y las bases de datos en la nube son uno de los principales objetivos de ataque.

Estos incidentes tienen un alto costo para las empresas: un golpe a la reputación, pérdida de negocios debido al tiempo de inactividad del sistema, pérdida de datos sensibles y multas por auditorías fallidas y violaciones de cumplimiento. Las empresas necesitan tener una arquitectura de seguridad que abarque entornos en la nube y en las instalaciones. La seguridad ya no es una idea de último momento.

Seis pasos para asegurar un almacenamiento en la nube

Leer sobre los riesgos y vulnerabilidades del almacenamiento en la nube puede darte escalofríos, pero no temas. Aquí hay seis pasos prácticos para asegurar tu nube, independientemente de dónde te encuentres en tu viaje en la nube.

1. Comprende el modelo de responsabilidad compartida

Comienza leyendo el modelo de responsabilidad compartida de tu proveedor de almacenamiento en la nube. Haz las siguientes preguntas:

- ¿Qué controles de seguridad son tu responsabilidad?

- ¿Qué controles de seguridad son parte de la oferta en la nube?

- ¿Qué controles de seguridad predeterminados se heredan?

Para decidir los controles de seguridad que necesitas implementar, considera los siguientes factores:

- Tus obligaciones regulatorias

- Los estándares de seguridad de tu empresa y el plan de gestión de riesgos

- Los requisitos de seguridad de tus clientes y tus proveedores

Crea un plan de seguridad que abarque tus responsabilidades de seguridad en la nube. Lo más importante, revisa los acuerdos de nivel de servicio (SLA) con tu proveedor de servicios en la nube. Esta es la única manera de saber el tipo de servicio que ofrece tu proveedor de almacenamiento en la nube y qué tipo de recurso existe en caso de cualquier incidente.

2. Aprovecha el control de acceso

En la nube, la identidad es la nueva frontera. Una IAM robusta previene el acceso no autorizado a tu almacenamiento en la nube. Tu IAM debe incluir políticas y procesos para la gestión de cuentas, gobernanza de identidad, autenticación y control de acceso. Revisa tus procesos de identidad actuales y actualízalos adecuadamente para el uso en la nube.

Mejores prácticas para asegurar el acceso de usuarios:

- Usa un único proveedor de identidad.

- Habilita el inicio de sesión único (SSO) y la autenticación de dos factores (2FA).

- Planifica el uso de cuentas de servicio en la nube.

- Proporciona a los usuarios solo el acceso menos privilegiado.

- Protege tus cuentas de superadministrador.

- Revisa y elimina regularmente usuarios, permisos, roles, credenciales y políticas no utilizados.

- Monitorea el acceso y las actividades de los usuarios en busca de anomalías.

- Capacita a los empleados sobre el uso aceptable y las mejores prácticas de seguridad para evitar cualquier error involuntario que resulte en un daño duradero

3. Asegura la red y los puntos finales

Asegurar la red y los puntos finales desde los cuales los usuarios acceden a la nube es crucial a medida que te mueves más allá de tu perímetro en las instalaciones hacia la nube.

Usa redes privadas virtuales (VPN) para conectar entre entornos en las instalaciones y en la nube. Habilita cortafuegos de aplicaciones web y monitorea el tráfico de la red y el uso de cortafuegos. Los cortafuegos proporcionan protección DDoS y también previenen el acceso no autorizado y los ataques de hombre en el medio.

Una conexión privada dedicada y una nube privada virtual que algunos proveedores de nube ofrecen podrían ser útiles si tienes recursos críticos para el negocio.

4. Habilita la protección de datos en la nube

Proteger los datos en la nube es crítico y el cifrado de datos puede ser una de las formas. Los servicios comerciales de almacenamiento en la nube ofrecen cifrado. Úsalos o crea tus propias claves de cifrado que proporciona un proveedor externo. Asegúrate de que tu cifrado sea de extremo a extremo, lo que significa que protege tus datos en reposo, en movimiento y cuando están en uso. Incluso si los atacantes obtienen tus datos, será un galimatías con el cifrado de extremo a extremo. Pero asegúrate de tener un plan de gestión de claves adecuado. Si se pierde la clave, ¡tus datos serán un galimatías para ti!

Sigue revisando los registros de acceso de usuarios y sus actividades para identificar cambios no autorizados y accesos inapropiados.

También puedes usar software que escanee en busca de malware o virus en tus datos antes de cargarlos en el almacenamiento en la nube.

5. Mantén la visibilidad

No puedes proteger lo que no puedes ver. Usar diferentes servicios en la nube y nubes híbridas crea puntos ciegos que escapan a los equipos de seguridad. Además, el TI en la sombra es común en las empresas. Una encuesta de G2 de compradores de software B2B encontró que 56% de los empleados usan software que no está aprobado por el equipo de seguridad.

Aprovecha el software como los corredores de seguridad de acceso a la nube (CASB) y la gestión de postura de seguridad en la nube (CSPM) para mantener la visibilidad de tu infraestructura en la nube y controlar el uso de TI en la sombra.

6. Monitorea, detecta y mitiga

Centraliza tu monitoreo. Busca activamente configuraciones incorrectas de seguridad en redes, máquinas virtuales, cubos de almacenamiento y aplicaciones. Sé proactivo cuando se trata de actualizar parches de seguridad de los proveedores de servicios en la nube. Diseña un plan de gestión de riesgos que limite los efectos en el resto de tu sistema en caso de un compromiso de seguridad.

Además, emplea software de detección de amenazas para identificar cualquier riesgo alto como malware o DDoS. Sigue revisando tus políticas de IAM y seguridad de datos. No puedes simplemente configurarlo y olvidarlo.

Lo más importante, asegúrate de que tu arquitectura de seguridad se base en el principio de confianza cero y siempre verifica los controles de seguridad que te dan. De manera similar, mantén un control sobre tu arquitectura de seguridad. Involucra a un proveedor externo para buscar vulnerabilidades si es necesario. Recuerda, cada elemento es una amenaza hasta que lo verifiques.

Tipos de soluciones de seguridad en la nube

Diferentes soluciones de seguridad en la nube mejoran la protección de datos en la nube y fortalecen la arquitectura de seguridad en la nube. Puedes usar una combinación de estas herramientas según tus necesidades y hacer de tu organización una empresa segura en la nube.

Gestión de identidad y acceso (IAM)

Gestión de identidad y acceso (IAM) software solo permite usuarios autorizados y autenticados según políticas predeterminadas. Aparte de IAM, hay otras soluciones, como inicio de sesión único (SSO), y autenticación multifactor (MFA), que sirven para el mismo propósito.

Software de seguridad de datos en la nube

Software de seguridad de datos en la nube protege la información almacenada en la nube y transferida a través de la nube. Las empresas utilizan software de seguridad de datos en la nube para:

- Cifrar o enmascarar datos almacenados en la nube.

- Identificar datos sensibles.

- Controlar el acceso a datos sensibles.

- Monitorear el comportamiento y acceso de los usuarios en busca de desviaciones.

Herramientas de seguridad de API

Herramientas de seguridad de API protegen los datos que viajan a través de la red de una empresa a través de API. Las empresas utilizan herramientas de API para

- Facilitar la documentación de las APIs conectadas.

- Monitorear las APIs en busca de problemas de seguridad y anomalías.

- Probar y hacer cumplir políticas de seguridad para la conexión de API.

Software de prevención de pérdida de datos

La prevención de pérdida de datos (DLP) herramienta asegura el control de la información empresarial sensible y garantiza el cumplimiento. Las empresas utilizan software de prevención de pérdida de datos (DLP) para proteger datos sensibles de pérdidas, fugas y violaciones. También:

- Entiende el uso de datos.

- Mantiene la confianza del cliente.

- Cumple con el cumplimiento de socios comerciales.

- Cumple con las regulaciones gubernamentales.

Corredor de seguridad de acceso a la nube

Software de corredor de seguridad de acceso a la nube proporciona una conexión segura entre los usuarios de la nube y el servicio en la nube. Ofrecen una combinación de herramientas para hacer cumplir políticas de seguridad, incluyendo:

- Inicio de sesión único (SSO)

- Análisis de usuarios

- Análisis de brechas en la nube

- Detección de anomalías

- Registro en la nube

- Gestión de dispositivos móviles (MDM)

- Control de acceso

- Cifrado de datos

Gestión de postura de seguridad en la nube

Más adecuado para entornos de nube híbrida, gestión de postura de seguridad en la nube monitorea servicios e infraestructura en la nube para detectar y corregir configuraciones incorrectas o políticas mal aplicadas. CSPM se utiliza para:

- Monitorear políticas de seguridad y configuraciones en toda la nube.

- Visualizar la infraestructura en la nube en una vista de panel único.

- Buscar otros problemas relacionados con el cumplimiento en la nube y otras posibles brechas de seguridad.

Las empresas pueden usar una combinación de estas herramientas o aprovechar un CSPM o CASB todo en uno para asegurar el almacenamiento en la nube y todo el entorno en la nube.

No es tan nublado como parece.

Hoy en día, no es una cuestión de si la nube es segura. Más bien, se trata de si las empresas están utilizando la nube de manera segura para protegerse de las amenazas cibernéticas. Adopta prácticas de seguridad con las soluciones de software de seguridad en la nube mencionadas anteriormente. Mantén tu negocio en la nube seguro y protegido. Después de todo, la nube es el futuro.

Lee nuestra última encuesta y descubre por qué las empresas están adoptando el almacenamiento en la nube híbrida.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.

.png)