Gestionar las identidades de los usuarios en una organización es una pesadilla para los equipos de TI.

¿Por qué no lo sería? Cada empleado en una organización probablemente usa una docena de aplicaciones cada día, desplegadas en infraestructuras en la nube y locales. Algunos trabajan desde la oficina, otros desde casa, algunos en su portátil y otros en su teléfono.

Hasta ahora, un sistema centralizado de gestión de identidades y accesos (IAM) ha sido el caballo de batalla tradicional, con una única autoridad responsable de verificar y controlar la identidad y el acceso de los usuarios. Los administradores de sistemas y los equipos de IAM aprecian su simplicidad y control centralizado.

Sin embargo, hay crecientes preocupaciones sobre posibles brechas de datos. La falta de control sobre los datos de los usuarios y las preocupaciones de privacidad también impiden una completa tranquilidad.

La demanda de un enfoque de gestión de identidades más centrado en el usuario y que preserve la privacidad ha llevado al auge de la gestión de identidades descentralizada.

¿Cuál es la diferencia entre la gestión de identidades centralizada y descentralizada?

La IAM centralizada almacena los datos de los usuarios en un solo lugar, ofreciendo facilidad de uso pero arriesgando brechas. La IAM descentralizada permite a los usuarios almacenar datos en su billetera digital segura, dándoles control sobre sus datos y mejorando la seguridad, pero presentando desafíos como la interoperabilidad.

Construidas sobre una blockchain, las soluciones de identidad descentralizada se han convertido en una palabra de moda en el campo de IAM, ya que muestran potencial para facilitar la verificación y dar a los usuarios control sobre sus datos.

Pero, ¿cuál es la mejor opción para tu organización? Vamos a averiguarlo. Profundizaremos en cada tipo de gestión de identidades, las compararemos y llegaremos a una conclusión.

¿Qué es la gestión de identidades centralizada?

La gestión de identidades centralizada implica la recopilación y almacenamiento de datos de identidad de usuarios en una base de datos central. Los usuarios pueden ser empleados, clientes, socios o usuarios finales de aplicaciones, y los datos podrían incluir identificadores como nombres de usuario, direcciones de correo electrónico, identificaciones emitidas por el gobierno, biometría, contraseñas y otros valores vinculados a la persona.

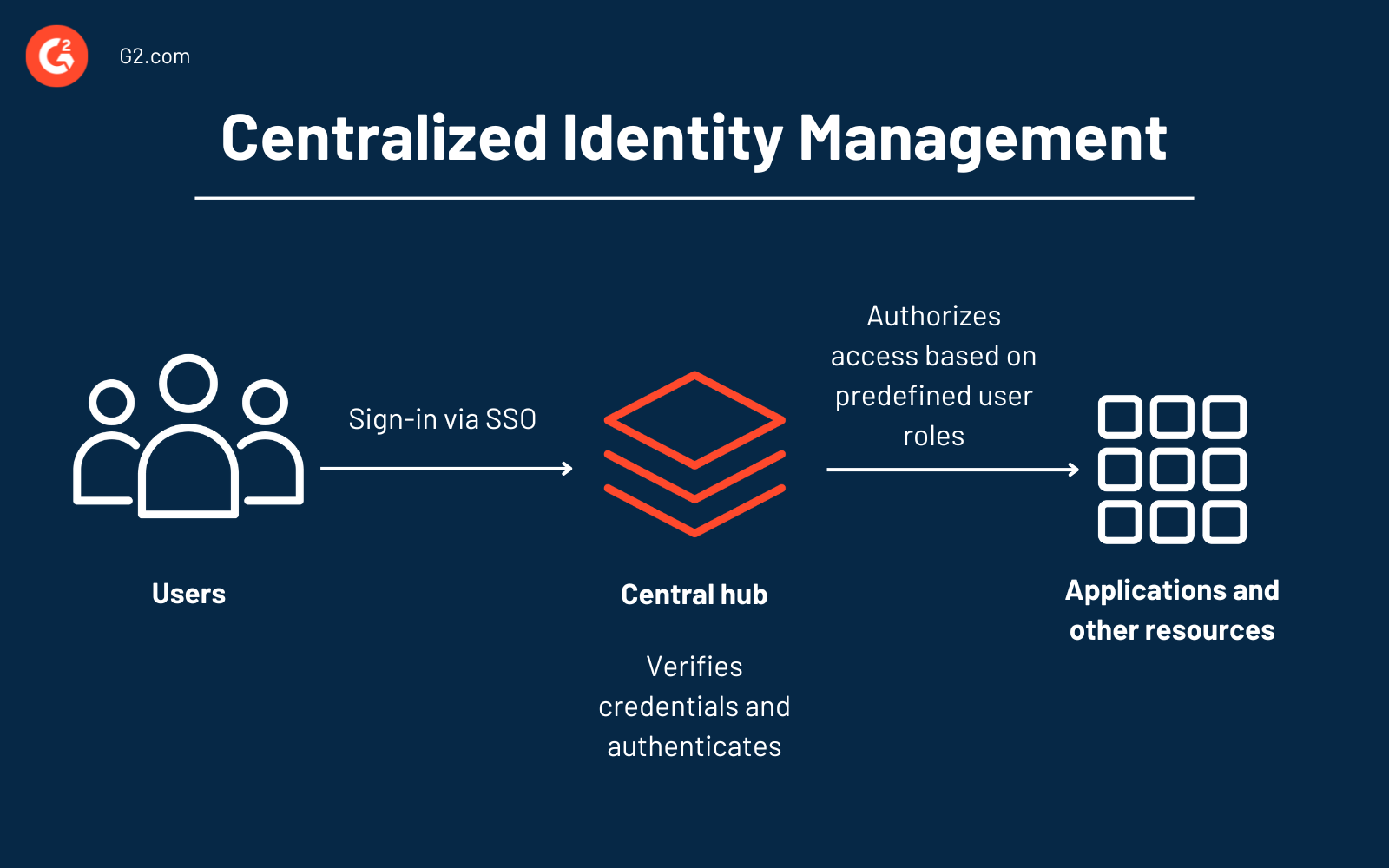

La gestión de identidades centralizada consolida todos los procesos de identificación, autenticación y autorización de usuarios en un solo sistema. Desde una perspectiva empresarial, los equipos de TI utilizan una base de datos unificada para gestionar y controlar la identidad de los usuarios y el acceso a los recursos.

Desde la perspectiva del usuario final, usar un IAM central con inicio de sesión único (SSO) simplifica el proceso de inicio de sesión. No hay necesidad de recordar múltiples nombres de usuario y contraseñas para acceder a diferentes herramientas.

Cómo funciona la gestión centralizada

La mayoría de los proveedores de servicios, empresas, gobiernos y otras organizaciones utilizan sistemas de identidad centralizados. Así es como funciona:

1. El núcleo central

El núcleo de la gestión de identidades centralizada es un centro central que almacena todos los detalles de las cuentas de usuario, credenciales de inicio de sesión, roles y permisos. Este centro puede ser una base de datos, un servicio de directorio o una plataforma IAM.

Los equipos de TI coordinan las tareas de IAM utilizando esta base de datos. El equipo de IAM configura y aplica reglas y políticas de IAM a nivel organizacional para inicios de sesión seguros, controles de acceso, contraseñas y gestión de usuarios.

Configuran perfiles de usuario y grupos, crean listas de control de acceso que definen qué recursos pueden acceder los usuarios individuales y grupales, integran aplicaciones internas y de terceros a SSO, gestionan el directorio central y auditan el acceso de los usuarios.

2. Autenticación

Cuando un usuario inicia sesión, el repositorio central verifica las credenciales del usuario contra sus registros y otorga acceso si son válidas. La autenticación en los sistemas modernos de IAM generalmente incluye autenticación multifactor (MFA), autenticación de dos factores (2FA) o incluso autenticación sin contraseña.

3. Control de acceso

El sistema determina el nivel de acceso del usuario a diferentes aplicaciones basado en su rol y otorga acceso en consecuencia.

4. SSO

SSO elimina la necesidad de inicios de sesión repetitivos para acceder a diferentes software. Utiliza la confianza preestablecida entre el sistema IAM central y las aplicaciones a través de estándares de seguridad comunes como OAuth 2.0, OpenID Connect y lenguaje de marcado de aserción de seguridad (SAML).

Diferentes categorías de herramientas IAM centralizadas

Basado en sus modelos de implementación, funcionalidades y las necesidades específicas que abordan, aquí están las diferentes categorías de herramientas IAM centralizadas:

- Servicios de directorio

- Servicios de directorio en la nube

- Soluciones de inicio de sesión único (SSO)

- Herramientas de gestión de identidad basadas en la nube

- Software de gestión de acceso privilegiado (PAM)

- Herramientas de aprovisionamiento y gobernanza de usuarios

- Sistemas de autenticación biométrica

Beneficios de la gestión de identidades centralizada

Características de un IAM centralizado, como la gestión centralizada de contraseñas, auditoría, automatización de flujos de trabajo y aplicación de políticas de seguridad, proporcionan beneficios financieros y de seguridad significativos.

Beneficios de costo del IAM centralizado

- Automatiza el onboarding y offboarding de cuentas de usuario, ahorrando tiempo y minimizando errores humanos.

- Consolida y rastrea el acceso y uso de varias aplicaciones, reduciendo potencialmente la necesidad de múltiples licencias por usuario.

- Simplifica la gestión de cumplimiento con informes automatizados.

- Reduce el tiempo dedicado a tareas administrativas relacionadas con IAM, liberando al equipo de TI para centrarse en funcionalidades principales.

Beneficios de seguridad del IAM centralizado

- Fortalece la autenticación con características como MFA, 2FA y autenticación biométrica.

- Permite un control de acceso granular donde los usuarios solo acceden a lo que necesitan.

- Mejora la visibilidad y las pistas de auditoría del uso de software para una detección de incidentes más rápida.

- Reduce el riesgo de mal uso de cuentas privilegiadas, amenazas internas y robo de identidad de empleados.

- Permite la aplicación de políticas de seguridad a nivel empresarial, reduciendo el riesgo de vulnerabilidades debido a prácticas de control de acceso inconsistentes.

- Centraliza la gestión de contraseñas con una política de contraseñas sólida que se aplica a toda la organización.

16 meses

es el tiempo que se tarda en obtener un retorno de inversión (ROI) del software IAM.

Fuente: G2

Limitaciones de la gestión de identidades centralizada

Un sistema de identidad centralizado proporciona un enfoque conveniente y controlado, pero no está exento de fallas.

Punto único de fallo

Los críticos del IAM centralizado a menudo señalan que el almacenamiento central es un objetivo principal para los ciberataques. Si se compromete, los atacantes podrían obtener acceso a una gran cantidad de credenciales de usuario. Los datos pueden ser robados, duplicados o manipulados, lo que lleva a problemas de acceso generalizados y brechas de datos.

Imagina que tu ID de correo electrónico y contraseña se comprometen en una brecha. Tus otras aplicaciones que dependen del mismo ID de correo electrónico también se ven comprometidas.

Por ejemplo, una brecha de datos en Ticketmaster en mayo de 2024 expuso los datos personales de sus 560 millones de clientes en América del Norte, potencialmente incluso detalles de pago.

Una brecha en una plataforma IAM es aún peor y puede llevar a ataques a la cadena de suministro.

En 2023, Okta, un proveedor líder de soluciones IAM, experimentó una brecha de datos debido a credenciales de empleados robadas. Esto comprometió 134 cuentas de clientes, incluyendo Cloudflare, BeyondTrust y 1Password, y los hackers incluso lograron robar datos sobre todos sus clientes. Avanzando a febrero de 2024, Cloudflare, una de las empresas afectadas, informó de un ciberataque derivado de la brecha de Okta.

Esto muestra cómo una vulnerabilidad en un único sistema IAM centralizado puede crear un efecto dominó, impactando a numerosas organizaciones aguas abajo.

Falta de control del usuario sobre los datos

La segunda crítica principal del IAM centralizado también proviene de su arquitectura centralizada. Los usuarios no tienen control sobre cómo se almacenan o utilizan sus datos dentro del repositorio central. Esta falta de transparencia puede ser inquietante, especialmente al considerar que los datos podrían usarse para propósitos más allá del consentimiento inicial.

El propietario de Facebook Meta, por ejemplo, fue multado con más de mil millones de dólares por la Unión Europea en 2023 por violar las reglas de privacidad de datos de la UE al transferir y almacenar datos de usuarios de Europa a Estados Unidos, donde se consideran más débiles las protecciones de privacidad.

Estas limitaciones destacan la necesidad de sistemas de gestión de identidades descentralizados centrados en el usuario.

¿Quieres aprender más sobre Soluciones de Identidad Descentralizada? Explora los productos de Identidad Descentralizada.

¿Qué es la gestión de identidades descentralizada?

La gestión de identidades descentralizada es un enfoque innovador nuevo. Los usuarios recopilan datos de identidad y credenciales de entidades de confianza como el gobierno y los almacenan en su billetera digital o dispositivo local.

Cuando un proveedor de servicios solicita una identificación, el usuario la comparte desde la billetera sin depender de una única autoridad central.

De esta manera, el usuario revela solo la información absolutamente necesaria para la transacción, manteniendo el resto de sus datos privados. La empresa no puede almacenar los datos después de la verificación.

¿Cómo funciona la gestión de identidades descentralizada?

La identidad descentralizada funciona con los siguientes componentes:

- Una billetera digital que está asegurada con cifrado de clave pública para que el usuario tenga una clave pública para compartir con un proveedor de servicios y una clave privada a la que solo ellos pueden acceder. Muy parecido a una billetera de criptomonedas, excepto que esta se usa para almacenar datos de identidad del usuario.

- Credenciales verificables (VC), como un certificado de educación, certificado de nacimiento, licencia de conducir, identificación de seguridad social o experiencia laboral, de emisores certificados como el gobierno, universidades y empleadores, con sus firmas digitales, se almacenan en una billetera digital.

- Un identificador descentralizado (DID) que apunta a la billetera digital con credenciales e informa a los proveedores de servicios cómo acceder a las credenciales que necesitan.

- Tecnología de libro mayor distribuido (DLT), como blockchain, como el libro mayor para registrar el DID.

Al interactuar con un servicio (por ejemplo, alquilar un coche), el usuario comparte el DID que apunta a sus datos en lugar de todos los detalles personales. El servicio mira el DID en una blockchain. Esto les dice dónde encontrar las VC del usuario y cómo verificarlas.

El servicio recupera la VC específica necesaria (licencia de conducir) y verifica su autenticidad utilizando firmas digitales del emisor. Basado en la verificación exitosa de la VC, el servicio otorga acceso al usuario (alquila el coche) o lo niega si la VC no cumple con sus requisitos.

En lugar de que una organización inscriba a un usuario y verifique y almacene los datos del usuario, los individuos los poseen y los comparten cuando es necesario. La confianza se comparte basada en las credenciales verificadas en un libro mayor inmutable para identificar, autenticar y autorizar a los usuarios.

Así, la gestión de identidades descentralizada cambia el guion de los sistemas de identidad tradicionales.

Beneficios de la gestión de identidades descentralizada

La gestión de identidades descentralizada proporciona características como datos de identidad distribuidos, criptografía fuerte, diseño centrado en el usuario y credenciales a prueba de manipulaciones. Sus beneficios potenciales incluyen:

- Menor dependencia de la gestión y seguridad de la infraestructura de identidad centralizada.

- Procesos de verificación más fáciles a través de credenciales reutilizables.

- No hay un punto central de fallo para que los atacantes exploten.

- Los usuarios comparten datos mínimos con cada servicio, limitando el daño potencial.

- La mejora de la protección de datos con criptografía reduce el potencial de violaciones de privacidad.

- El almacenamiento descentralizado hace más difícil robar identidades completas.

Las 5 principales soluciones de identidad descentralizada

*Arriba están las 5 principales soluciones de identidad descentralizada según el Informe Grid® de G2 del verano de 2024 para el software.

Limitaciones de la gestión de identidades descentralizada

En teoría, la gestión descentralizada suena como un cambio de juego. Los usuarios pueden tomar decisiones sobre su identidad digital. Las brechas se vuelven menos catastróficas cuando no hay una bóveda central de datos de usuario para romper.

Para los profesionales de TI, la identidad descentralizada ofrece una arquitectura potencialmente más simple sin cientos de cuentas para gestionar centralmente. Pero, hay desafíos, tanto técnicos como no técnicos. Vamos a echar un vistazo.

Limitaciones de blockchain

La tecnología blockchain proporciona un libro mayor a prueba de manipulaciones para el almacenamiento de DID, pero tiene problemas de escalabilidad. Cada vez que se necesita agregar un DID a una blockchain, debe ser validado, lo que lleva tiempo. Las blockchains públicas, como las utilizadas para Bitcoin, por ejemplo, tienen dificultades para procesar un alto volumen de transacciones, lo que lleva a tiempos de transacción lentos. Esto puede ser un obstáculo significativo para la adopción de DID, ya que una gran base de usuarios abrumaría la red.

Almacenamiento de claves

Almacenar de manera segura las claves privadas y las credenciales verificables asociadas con los DID sigue siendo un desafío. Hoy en día, la mayoría de las soluciones descentralizadas almacenan dichos datos privados en los dispositivos de los usuarios, como teléfonos inteligentes, computadoras personales o incluso dispositivos de hardware. Qué sucederá si se pierde el dispositivo de almacenamiento aún no se ha abordado.

Interoperabilidad

La mayor pregunta sobre la identidad descentralizada es el estándar común para la interoperabilidad. Mientras que organizaciones como el World Wide Web Consortium (W3C) están trabajando en la estandarización, todavía es un trabajo en progreso. Dada la escala requerida, ciertamente tomará algún tiempo y coordinación entre todas las partes interesadas, como gobiernos, proveedores de tecnología y otras organizaciones.

Adopción por parte de los usuarios

Alentar a los usuarios a cambiar de sistemas centralizados familiares a un nuevo sistema a menudo es difícil. Depende de muchos factores, como el conocimiento sobre la nueva tecnología, la facilidad de uso, el costo y la disposición a adoptarla. La identidad descentralizada requiere cierto nivel de experiencia técnica que muchos usuarios no tienen.

Pasar de un sistema heredado a una gestión descentralizada será difícil para las organizaciones, ya que gran parte de su funcionamiento depende de una autoridad central que controla IAM.

Gestión de identidades centralizada vs. descentralizada

La principal diferencia entre los sistemas centralizados y descentralizados proviene de la relación de confianza que existe entre las partes involucradas.

Los estándares de gestión de identidades como SAML y OAuth utilizados en IAM centralizado se basan en confianza bidireccional. Aquí, las partes se conocen y confían entre sí para compartir de manera segura y autenticar la identidad del usuario.

Por ejemplo, inicias sesión en un software relacionado con el trabajo usando tu SSO. Tu proveedor de SSO y el proveedor de la aplicación ya tienen un acuerdo que define cómo se comunicarán e intercambiarán información sobre ti. Confían entre sí para manejar tu información de manera segura. Esta relación te identifica, autentica y autoriza para acceder a recursos.

Un sistema descentralizado, en contraste, utiliza un modelo unidireccional de confianza. Aquí, el verificador de la identidad del usuario confía en el emisor de las credenciales, pero el emisor no conoce al verificador y no tiene relación con él.

Ahora, este modelo unidireccional también se puede lograr utilizando sistemas centralizados existentes. Pero lo que diferencia aún más la gestión de identidades descentralizada son las tecnologías que emplea, a saber, la billetera digital, y técnicas criptográficas avanzadas. Estas aseguran el control del usuario sobre los datos de identidad.

El usuario tiene una relación independiente con tanto el emisor como el verificador, con la billetera digital actuando como un punto intermedio. La naturaleza a prueba de manipulaciones de blockchain establece confianza en los datos de identidad. Además, el cifrado avanzado establece límites de confianza de manera más segura y ofrece una mayor privacidad al usuario.

Esta distinción fundamental en las relaciones de confianza da forma a los diversos aspectos de los sistemas centralizados y descentralizados.

|

Aspecto |

Identidad centralizada |

Identidad descentralizada |

|

Control |

Controlado por autoridades centrales (gobiernos, empresas). |

Controlado por individuos. |

|

Almacenamiento de datos |

Bases de datos o servidores centralizados. |

Distribuido a través de una red descentralizada. |

|

Privacidad |

Control limitado, vulnerable a brechas. |

Con control mejorado, los usuarios deciden sobre el intercambio. |

|

Seguridad |

Puntos centrales de fallo, susceptibles a ciberataques. |

La arquitectura distribuida es resistente a puntos únicos de fallo, pero pueden surgir nuevas amenazas de seguridad. |

|

Interoperabilidad |

Las soluciones de gestión de identidades existentes tienen una interoperabilidad limitada. |

La interoperabilidad aún está en desarrollo ya que los estándares comunes sobre identidad descentralizada aún están evolucionando. |

|

Confianza |

Dependencia de autoridades centralizadas e intermediarios. |

Mecanismos de confianza integrados con criptografía. |

|

Cumplimiento normativo |

Requiere esfuerzos de cumplimiento para leyes de privacidad/protección de datos. |

Controles de privacidad integrados y mecanismos de consentimiento pueden ayudar al cumplimiento. |

|

Experiencia del usuario |

Variada. Simplificada con SSO pero a menudo implica cuentas/contraseñas redundantes. |

Potencial para un acceso más fluido con billetera digital. |

Centralizado o descentralizado: Elegir el enfoque correcto

No hay una única respuesta correcta cuando se trata de seleccionar entre enfoques centralizados y descentralizados. Ambos enfoques tienen sus fortalezas y debilidades, y la elección ideal depende de tus necesidades y prioridades específicas.

Si tu organización requiere una supervisión estricta y políticas uniformes, una solución IAM centralizada puede ser mejor.

74%

de los usuarios de software IAM provienen de empresas de mercado medio y grandes empresas, según datos de revisión de G2.

Fuente: G2

Sin embargo, si priorizas la privacidad del usuario y el control de datos y estás dispuesto a invertir en tecnología emergente, considera un enfoque IAM descentralizado.

Sin embargo, recuerda que implementar y gestionar soluciones de identidad descentralizada puede ser significativamente más complejo que implementar sistemas centralizados establecidos. Puede ser necesario contar con experiencia o recursos adicionales, y la compatibilidad con socios existentes podría convertirse en un obstáculo.

Si te sientes cómodo con tu IAM actual, es aconsejable esperar y observar antes de adoptar sistemas de identidad descentralizada. Monitorea el desarrollo de estándares y la experiencia del usuario.

51%

de los usuarios de software de identidad descentralizada provienen de pequeñas empresas.

Fuente: G2

El enfoque más pragmático sería un modelo híbrido donde integres elementos de identidad descentralizada con tu sistema IAM centralizado existente y lo pruebes. Considera programas piloto para probar la tecnología y evaluar su idoneidad.

En última instancia, el mejor enfoque depende de tus circunstancias únicas.

Mejora tu seguridad con IAM

IAM juega un papel crítico en asegurar que las personas adecuadas tengan acceso a los recursos adecuados en el momento adecuado por las razones correctas. Considera cuidadosamente tus prioridades de IAM, explora las opciones disponibles y selecciona tu modelo para crear un entorno de identidad digital seguro y empoderado para tu organización.

¿Listo para el siguiente paso? Explora esta guía gratuita de G2 sobre gobernanza de identidad, que puede ayudarte a definir, gestionar y revisar tus políticas de IAM.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.