Las aplicaciones modernas envían y reciben una cantidad insondable de datos en cualquier momento. Este flujo de datos se potencia a través de interfaces de programación de aplicaciones (APIs).

Desde la perspectiva de un hacker, las APIs son una superficie de ataque a menudo pasada por alto por los equipos de seguridad.

Las APIs a menudo juegan un papel crucial en la funcionalidad de una aplicación. Además, las APIs no son inherentemente vulnerables si están configuradas correctamente, y la amenaza de un ataque no supera su valor.

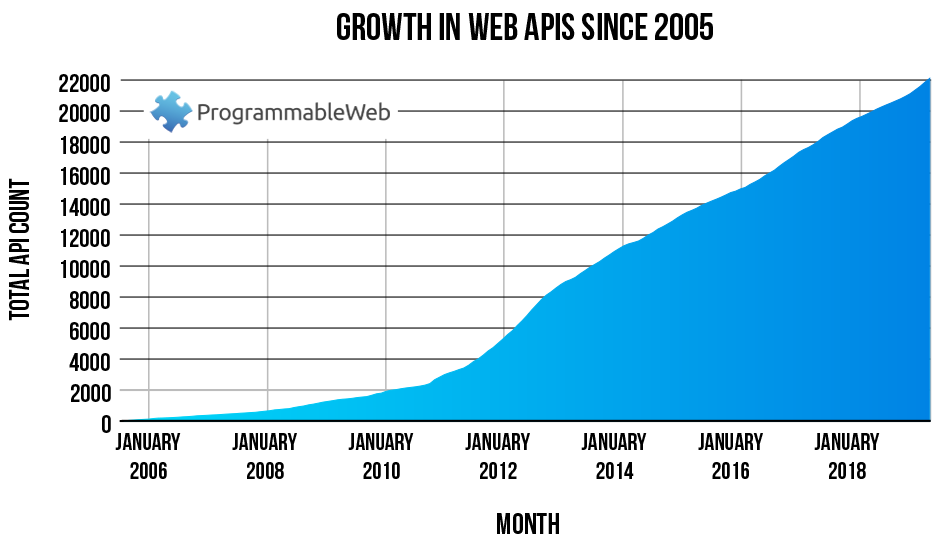

En julio de 2019, se habían publicado más de 22,000 APIs. Debido a que tantas aplicaciones dependen de las APIs, asegurar las conexiones en línea puede ser un componente crucial de las operaciones de seguridad en la nube, especialmente cuando se trabaja con datos sensibles.

Fuente: ProgrammableWeb

Fuente: ProgrammableWeb

¿Qué es la seguridad de las APIs?

Primero, revisemos qué son las APIs. Las APIs controlan las solicitudes entrantes y salientes del servidor mientras conectan datos y otros servicios en la nube a las aplicaciones.

Las APIs se utilizan para potenciar aplicaciones que incluyen desde datos financieros y de precios hasta bibliotecas de aprendizaje automático y servicios de escaneo de vulnerabilidades. No hay argumentos en contra de su conveniencia y usabilidad, pero hay grandes preocupaciones respecto a su seguridad.

Las empresas que ejecutan aplicaciones en la nube y las conectan a fuentes de datos adicionales o servicios en la nube tienen una serie de desafíos de seguridad frente a ellas. Profundizaremos en ellos, pero los principales problemas giran en torno al control de acceso a la red (NAC), la autenticación, la estandarización y la exposición.

¿Por qué es importante la seguridad de las APIs?

A medida que las nuevas conexiones continúan trayendo más datos a través de aplicaciones globales, la seguridad de las APIs se vuelve más importante. Cada conexión y cada aplicación tiene requisitos únicos que deben ser probados continuamente para garantizar la protección.

Las APIs no protegidas o desconocidas representan muchas amenazas para las empresas, incluyendo brechas, multas y ataques.

Las brechas hacen titulares. Las empresas son demonizadas y se buscan chivos expiatorios por el bien del negocio. Si no están bien aseguradas, las APIs pueden ser especialmente vulnerables a los ataques.

| RELACIONADO: Aprende 8 mejores prácticas para mejorar la seguridad de los datos y evitar brechas de datos, aquí → |

Las empresas y sus respectivos equipos de seguridad deben ponerse en los zapatos de un atacante para proteger mejor sus datos. Al examinar las superficies de las APIs desde el exterior, es significativamente más fácil descubrir y remediar vulnerabilidades existentes.

Las multas son el resultado de las brechas. Cuando una empresa experimenta una brecha, los organismos reguladores y las ordenanzas locales imponen protección de privacidad y multas dependiendo del tamaño y alcance de una brecha, así como de la naturaleza de los datos expuestos.

La mala prensa será la menor de las preocupaciones de una empresa si se descubre una API vulnerable. Las APIs vulnerables son multas esperando a suceder, especialmente si una aplicación o conexión expone información sensible al público.

En 2019, Facebook recibió atención pública negativa debido al escándalo de Cambridge Analytica. Facebook permitió el acceso a datos sensibles con el uso de una API por parte de la aplicación de terceros. Como resultado de este escándalo, la Comisión Federal de Comercio multó a Facebook con 5 mil millones de dólares.

Los ataques pueden ser costosos de varias maneras. Aunque las multas pueden acumularse rápidamente, los ataques pueden ser igual de costosos. Los ataques pueden impedir que una aplicación funcione o causar que una red se caiga, pero también pueden venir en forma de robo literal.

| RELACIONADO: Aprende cómo protegerte de un ataque cibernético, aquí → |

A principios de este año, claves API robadas, junto con ataques de malware e ingeniería social, fueron utilizadas para robar millones de Binance, un popular intercambio de criptomonedas. Usando credenciales robadas y APIs vulnerables, los hackers obtuvieron ilegalmente 7,000 Bitcoin por un valor de más de 40 millones de dólares.

Desafíos de seguridad de las APIs

Las APIs son complejas y vienen en muchas formas. Esto las hace difíciles de proteger, pero abordar estas preocupaciones comunes de seguridad es un buen lugar para comenzar.

El control de acceso y la visibilidad son las dos mayores necesidades cuando se trata de proteger APIs y aplicaciones. Sin medidas adecuadas de acceso y autenticación, cualquier actor nefasto en la web podría fácilmente descubrir una API no protegida y robar datos o entrar en una aplicación.

Las organizaciones deben requerir autenticación multifactor para acceder a las APIs y monitorear continuamente los sistemas para detectar abuso de privilegios y acceso no autorizado a las APIs. Las empresas deben limitar el número de empleados que tienen acceso a las APIs y asegurarse de revocar las credenciales cuando los empleados dejan la empresa, ya sea por su propia voluntad o por despido.

Exponer datos sensibles es otro problema común con la seguridad de las APIs. A menudo, las empresas utilizan APIs para transferir de manera segura datos sensibles. La mayoría de las APIs de atención médica o financieras contienen algún tipo de información sensible.

El control de acceso es clave para proteger estos datos, pero también deben estar cifrados mientras están en tránsito. Siempre se debe usar cifrado de capa de transporte de extremo a extremo (TLS), pero la autenticación adicional con OAuth o OpenID también puede mejorar la protección.

| RELACIONADO: Lee una visión general de la tecnología de cifrado moderno, aquí → |

API en la sombra es un término utilizado para describir APIs heredadas u otras APIs que ya no están en uso. Estas APIs antiguas o desconocidas pueden tener mecanismos de seguridad obsoletos o exponer datos a cualquiera que interactúe con ellas.

También pueden estar conectadas a sistemas sin que la empresa lo sepa. Por eso es increíblemente importante descubrir continuamente las conexiones de las APIs y monitorear su uso.

Mejores prácticas de seguridad de las APIs

Ten en cuenta estos componentes de seguridad al diseñar un ecosistema de APIs para maximizar la protección.

-

-

Usa protocolos de autenticación avanzados como OAuth o OpenID

Los protocolos de autenticación avanzados proporcionan un nivel adicional de seguridad y gobernanza de usuarios. Esto puede dificultar que los actores de amenazas usen indebidamente las credenciales y escalen sus privilegios. Estos pueden implementarse aprovechando la autenticación multifactor o las soluciones de gestión de acceso privilegiado. -

Monitorea los ecosistemas de APIs para detectar comportamientos anormales y APIs en la sombra

El comportamiento anormal puede detectarse utilizando una serie de soluciones, pero el análisis de comportamiento de usuarios y entidades (UEBA) parece ser la solución más prometedora para el futuro. Los productos UEBA evalúan continuamente el riesgo basado en el comportamiento del usuario, privilegios, ubicación y una serie de factores adicionales para alertar a los administradores cuando los usuarios de alto riesgo representan una amenaza. -

Usa un gateway de API para limitar los puntos de entrada y simplificar la gestión

Muchas plataformas de integración como servicio (iPaaS) son capaces de servir como un gateway de API. Estos pueden canalizar las solicitudes de integración a un único punto de acceso, haciendo más difícil que las APIs en la sombra se conecten o que los hackers pasen desapercibidos. -

Prueba y escanea las APIs, aplicaciones y configuraciones en busca de vulnerabilidades

Muchos escáneres de vulnerabilidades son capaces de examinar las APIs en busca de amenazas en el código fuente y descubrir configuraciones incorrectas. Las herramientas de pruebas de penetración también son útiles para simular amenazas del mundo real y proporcionar contexto situacional a las pruebas de seguridad.

-

Usa protocolos de autenticación avanzados como OAuth o OpenID

El mercado en evolución de la seguridad de las APIs

Las soluciones de seguridad de las APIs están en aumento y no sería sorprendente si un número de nuevas startups de seguridad de APIs son compradas por grandes jugadores en el espacio de plataformas de integración (iPaaS). Estas tecnologías serían una adición lógica para cualquier plataforma enfocada en la gestión de APIs.

Mantente atento a nuevas startups como Appknox, CloudVector, Data Theorem, y Wallarm—más surgirán a medida que crezca la demanda de soluciones. Será interesante ver cómo evoluciona la relación entre estas empresas y los principales proveedores de soluciones de integración a medida que la seguridad de las APIs se convierte en un objetivo principal para las empresas.

¿Quieres aprender más sobre Software de cifrado? Explora los productos de Cifrado.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.