Was ist eine Schwachstellenbewertung?

Eine Schwachstellenbewertung ist das Entdecken und Bewerten von Schwächen in einer Anwendung, einem Computersystem oder einem Netzwerk. Das Verfahren erfasst Fehler, Software-Design-Mängel, Sicherheitslücken oder Probleme mit internen Kontrollen und schlägt Schutzmaßnahmen vor, um ein Unternehmen oder eine Einzelperson vor Hackern zu schützen.

Sicherheitsteams verwenden während einer Schwachstellenbewertung verschiedene manuelle und automatische Techniken und Scans, um Sicherheitsprobleme zu identifizieren. Wenn sie potenzielle Probleme finden, bewerten sie die Schwere, um der Organisation zu helfen, die Behebungen zu priorisieren.

Security Information and Event Management (SIEM)-Tools helfen, Schwachstellen zu identifizieren und bieten kontinuierliche Überwachung für Verhaltensanomalien in IT-Systemen. Sie aggregieren und speichern auch Sicherheitsdaten, um regulatorische Compliance-Anforderungen zu erfüllen.

Arten von Schwachstellenbewertungen

Schwachstellenbewertungen variieren im Umfang. Abhängig von ihren einzigartigen IT-Bedürfnissen kann eine Organisation eine oder mehrere der folgenden verwenden:

- Netzwerkscans konzentrieren sich auf Schwächen innerhalb der Netzwerk-Infrastruktur. Es beinhaltet das Scannen von Netzwerkgeräten wie Routern oder Firewalls, um mögliche Angriffspunkte wie offene Ports und veraltete Firmware zu finden.

- Anwendungsscans werden von Sicherheitsexperten durchgeführt, die mobile und Webanwendungen bewerten, um Schwächen zu finden. Sie scannen das Frontend, untersuchen den Quellcode der Anwendung und führen dynamische Tests durch, um Probleme wie unsachgemäße Eingabevalidierung oder schlechte Datenaufbewahrungspraktiken aufzudecken.

- Host-basierte Scans suchen nach Schwachstellen in einzelnen Systemen, wie Servern oder Arbeitsstationen. Sie scannen das Betriebssystem und die Konfigurationseinstellungen, um fehlende Patches oder problematische Einstellungen zu finden.

- Scans von drahtlosen Netzwerken helfen Experten, Schwachstellen in der Infrastruktur, Zugangspunkten und Sicherheitsmechanismen zu erkennen. Zum Beispiel können sie unerlaubte Zugangspunkte und schwache Verschlüsselung entdecken, die die Netzwerksicherheit gefährden.

- Datenbankscans befassen sich mit Problemen in den Datenbanken der Organisation. Schwachstellen erhöhen die Möglichkeit, dass böswillige Akteure die Kontrolle über Server erlangen oder auf sensible Daten zugreifen und diese ändern können.

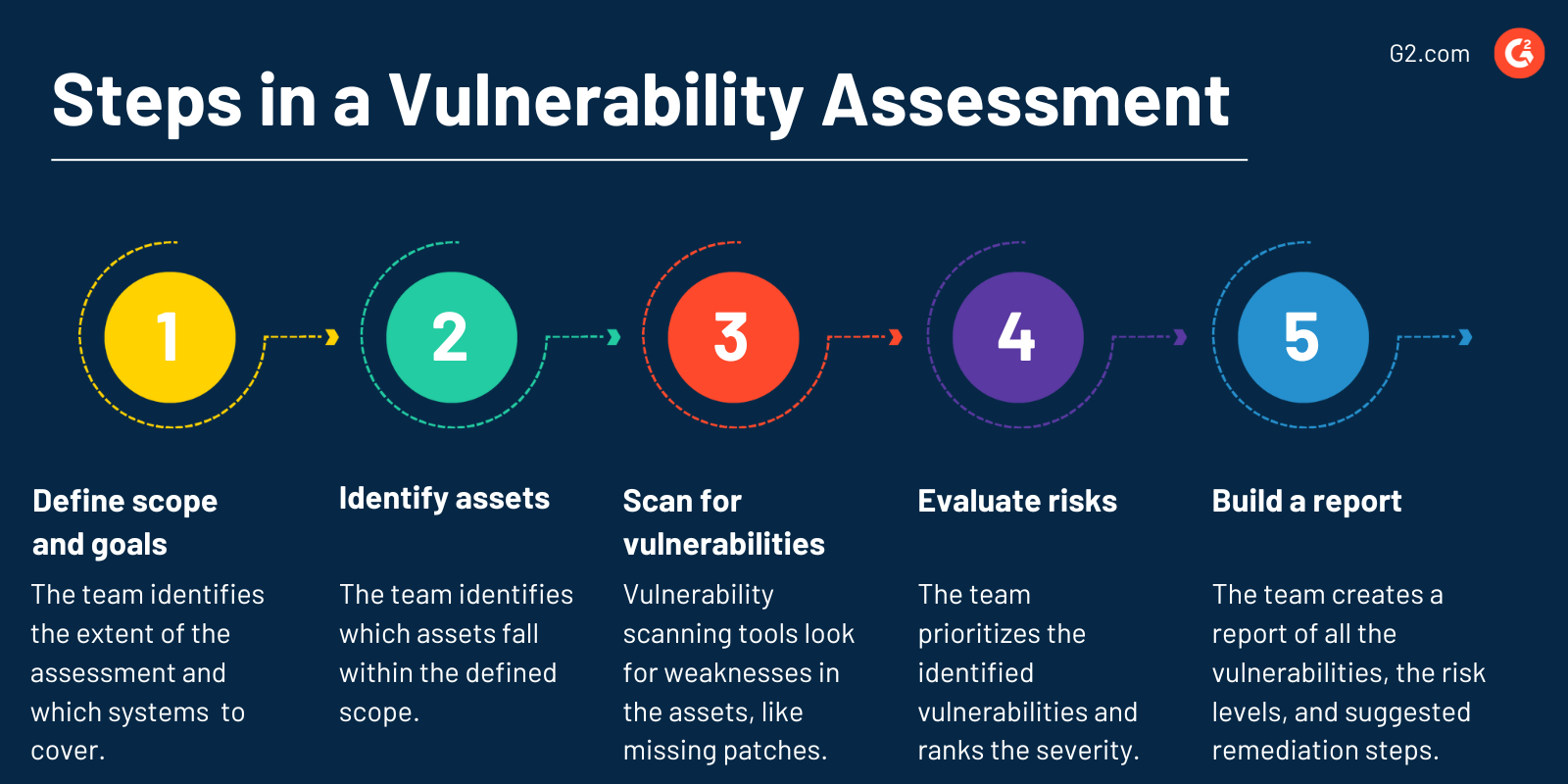

Grundlegende Schritte bei einer Schwachstellenbewertung

Eine Schwachstellenbewertung verfolgt einen systematischen Ansatz, um sicherzustellen, dass Unternehmen alle Sicherheitslücken entdecken und beheben.

Der Prozess umfasst fünf Hauptschritte:

- Umfang und Ziele definieren. Der Sicherheitsexperte oder das Team beginnt damit, den Umfang der Bewertung und die zu prüfenden Systeme, Netzwerke oder Anwendungen zu identifizieren. Basierend auf ihrer Größe, Risikotoleranz und Geschäftszielen konzentrieren sich einige Organisationen auf bestimmte Bereiche, während andere einen breiteren Test durchführen.

- Assets identifizieren. Das Team identifiziert in diesem Schritt, welche Assets innerhalb des definierten Umfangs fallen. Dazu gehört die Katalogisierung von Hardware-Geräten, Software und Konfigurationen.

- Nach Schwachstellen scannen. Schwachstellenscanning-Tools suchen automatisch nach Schwächen in den identifizierten Assets, wie falschen Konfigurationen oder fehlenden Patches. Sicherheitsexperten überprüfen dann manuell die Schwachstellen, um ihre Existenz zu validieren und ihre Ursachen zu bestimmen.

- Risiken bewerten. Dann priorisiert das Team die identifizierten Schwachstellen. Sie bewerten die Schwere jedes Problems basierend auf Faktoren wie der Einfachheit eines Angriffs oder den gefährdeten Daten.

- Einen Bericht erstellen. Schließlich erstellt das Team einen Bericht, der die Schwachstellen dokumentiert, Risikostufen bewertet und Abhilfemaßnahmen vorschlägt. Zum Beispiel kann das Team neue Sicherheitsverfahren vorschlagen, neue Software einführen oder Patches entwickeln und implementieren.

Vorteile einer Schwachstellenbewertung

Unternehmen jeder Größe führen Schwachstellenscans durch, um Sicherheitslücken zu identifizieren und ihre Cybersicherheit zu verbessern. Einige spezifische Vorteile sind:

- Risiken verstehen und mindern. Schwachstellenbewertungen geben Organisationen einen klaren Überblick über ihre gesamte Sicherheitslage, damit sie fundierte Entscheidungen treffen und Maßnahmen ergreifen können, um Schäden zu reduzieren.

- Compliance erreichen. Regulatorische Rahmenwerke erfordern oft, dass Unternehmen Systemschwachstellen bewerten. Durch die Durchführung der Scans verringern Unternehmen die Wahrscheinlichkeit von Strafen und rechtlichen Konsequenzen bei Nichteinhaltung.

- Kunden und Stakeholder beruhigen. Kunden vertrauen Unternehmen sensible Daten an, wie Gesundheitsdaten und Kreditkarteninformationen. Schwachstellenbewertungen zeigen, dass Unternehmen sich um den Schutz der Privatsphäre ihrer Kunden kümmern. Außerdem gewinnt die Organisation einen Ruf für Vertrauenswürdigkeit, den Investoren und Stakeholder schätzen.

Best Practices für Schwachstellenbewertungen

Schwachstellenbewertungen helfen einem Unternehmen, seinen Ruf zu wahren und sich selbst und seine Kunden zu schützen. Um das Beste aus Schwachstellenbewertungen herauszuholen, sollten Unternehmen:

- Regelmäßig Bewertungen durchführen. Sicherheitsbedrohungen und Schwächen entwickeln sich weiter, daher müssen Unternehmen regelmäßig Schwachstellen bewerten. Organisationen sollten auch Scans nach größeren Infrastruktur- oder Anwendungsänderungen durchführen.

- Mit Teammitgliedern kommunizieren. Die Schwachstellenbewertung ist eine gemeinsame Anstrengung zwischen externen Sicherheitsexperten und internen IT-Teams. Stellen Sie sicher, dass alle Teammitglieder und Stakeholder die Möglichkeit haben, den Bewertungsbericht einzusehen und ihre Erkenntnisse bei der Erstellung des Abmilderungsplans zu teilen.

- Die richtigen Tools auswählen. Es gibt viele Arten von Schwachstellenbewertungssoftware. Unternehmen sollten nach einem benutzerfreundlichen Tool suchen, das genaue, umfassende Berichte erstellt und Automatisierung verwendet, um sich wiederholende Aufgaben zu reduzieren.

Wählen Sie den besten Schwachstellenscanner für Ihre Organisation.

Kelly Fiorini

Kelly Fiorini is a freelance writer for G2. After ten years as a teacher, Kelly now creates content for mostly B2B SaaS clients. In her free time, she’s usually reading, spilling coffee, walking her dogs, and trying to keep her plants alive. Kelly received her Bachelor of Arts in English from the University of Notre Dame and her Master of Arts in Teaching from the University of Louisville.