Was ist Benutzerrollen- und Zugriffsmanagement?

Benutzerrollen- und Zugriffsmanagement – manchmal auch als Benutzerberechtigungen bezeichnet – ist eine Methode, mit der Administratoren festlegen können, welche Art von Zugriff auf Ressourcen wie Dateien, Anwendungen und Systeme ein Benutzer hat. Unternehmen gewähren den Zugriff auf Benutzer basierend auf Gruppen oder Rollentypen anstatt auf individueller Basis, um Verwaltungszeit bei der Bereitstellung und Entziehung von Benutzern zu sparen; um den Zugriff auf Unternehmensressourcen in großem Maßstab zu definieren und zu überwachen; um den Benutzerzugriff auf Unternehmensressourcen auf das Minimum zu beschränken, das zur Erfüllung ihrer Aufgaben erforderlich ist; und um die Anforderungen an die Sicherheits- und Datenschutzvorschriften zu erfüllen.

Die Arten von Rollenbeschreibungen variieren je nach Unternehmensbedarf und -richtlinien. Benutzern werden häufig Rollentypen basierend auf ihren Arbeitsfunktionen zugewiesen. Viele Unternehmen weisen Rollen basierend auf Gruppen zu, wie z.B. Unternehmensabteilungen, Berufsbezeichnungen, Aufgaben, Standorte und Managementebenen der Mitarbeiter. Die Rollentypen, nicht die einzelnen Benutzer, erhalten dann spezifische Berechtigungen, um auf Unternehmensressourcen zuzugreifen und dort Aktionen durchzuführen. Beispielsweise kann eine Abteilungsleiterrolle die Berechtigung erhalten, globale Änderungen in einer Softwareanwendung vorzunehmen, während eine Managerrolle nur die Berechtigung erhält, Änderungen an bestimmten Dateien vorzunehmen. Ebenso kann ein Benutzer mit einer Einstiegsrolle nur Lesezugriff auf die Dateien innerhalb dieses Systems erhalten, wenn überhaupt Zugriff.

Arten des Zugriffsmanagements

Methoden für das Zugriffsmanagement haben sich im Laufe der Jahre von rollenbasiert zu attributbasiert zu richtlinienbasiert entwickelt. Abhängig vom Bedarf eines Unternehmens an Granularität und Flexibilität bei der Zugriffskontrolle wird bestimmt, welche Philosophie des Benutzerrollen- und Zugriffsmanagements sie übernehmen werden.

- Rollenbasierte Zugriffskontrolle (RBAC): Bei RBAC werden Benutzern Rollentypen basierend auf statischen Faktoren wie Berufsbezeichnung, Unternehmensabteilung, Bürostandort und Arbeitsfunktion zugewiesen, und dann wird dem Rollentyp der Zugriff auf Unternehmensressourcen gewährt.

- Attributbasierte Zugriffskontrolle (ABAC): Ähnlich wie RBAC ermöglicht ABAC Benutzern den Zugriff oder die Durchführung von Aktionen in Unternehmensressourcen basierend auf Benutzerattributen, wie z.B. Sicherheitsstufe beim Zugriff auf sensible Informationen, Ressourcentyp, wie bestimmte Dateitypen, und anderen Faktoren wie zeit- und standortbasiertem Zugriff.

- Richtlinienbasierte Zugriffskontrolle (PBAC): PBAC ermöglicht eine flexiblere Zugriffskontrolle als statisches RBAC, da es Flexibilität für temporären, geografischen oder zeitbasierten Zugriff basierend auf Unternehmensrichtlinien bietet.

Vorteile der Nutzung von Zugriffsmanagement

Die Vorteile der Implementierung einer Benutzerrollen- und Zugriffsmanagementrichtlinie umfassen:

- Einfachere und schnellere Bereitstellung und Entziehung von Benutzern, was Administratoren Zeit spart

- Erhöhte Sicherheit durch Beschränkung des Zugriffs auf das niedrigste Niveau, das zur Erledigung der Aufgabe erforderlich ist

- Reduzierung von Missbrauch von Ressourcen durch Mitarbeiter, bekannt als Insider-Bedrohungen

- Einhaltung von Vorschriften zur Datensicherheit und zum Datenschutz, wie der Allgemeinen Datenschutzverordnung (GDPR), dem California Consumer Privacy Act (CCPA), dem Sarbanes-Oxley Act (SOX), dem Health Insurance Portability and Accountability Act (HIPAA), dem Gramm-Leach-Bliley Act (GLBA) und mehr

Auswirkungen des Zugriffsmanagements

Die Auswirkungen von Benutzerrollen- und Zugriffsmanagementrichtlinien auf das Unternehmen und die Endbenutzer sind im Allgemeinen positiv.

- Geschwindigkeit: Benutzerrollen- und Zugriffsmanagement ermöglicht es Administratoren, Benutzern schnell Zugriff basierend auf den Gruppen und Rollentypen eines Benutzers zu gewähren.

- Genauigkeit: Administratoren sind genauer bei der Bereitstellung der geringsten Anzahl von Berechtigungen für einen Benutzer, wenn sie vordefinierte Rollen verwenden.

- Überwachung: Die Entwicklung von Richtlinien für rollenbasierten Zugriff erfordert, dass ein Unternehmen versteht, wer Zugriff auf wichtige Unternehmensressourcen hat. Tools wie Benutzerbereitstellungs- und Governance-Tools können Unternehmensadministratoren dabei helfen, zu überwachen, dass diese Richtlinien ordnungsgemäß durchgesetzt werden.

- Compliance: Viele Unternehmen sind verpflichtet, strenge Vorschriften zur Datensicherheit und zum Datenschutz einzuhalten, einschließlich Benutzerrollen- und Zugriffsmanagementrichtlinien.

Grundlegende Elemente der rollenbasierten Zugriffskontrolle (RBAC)

Die Arten von Benutzerrollen- und Zugriffsmanagement können variieren. Für RBAC speziell kann es die folgenden Typen umfassen, basierend auf dem Modell des US National Institute of Standards and Technology (NIST):

- Flaches RBAC: Dies ist die einfachste Art des Benutzerrollen- und Zugriffsmanagements basierend auf der Rolle des Mitarbeiters.

- Hierarchisches RBAC: Hierarchisches RBAC gewährt höherstufigen Mitarbeitern die Berechtigungen ihrer Untergebenen.

- Eingeschränktes RBAC: Diese Art ermöglicht die Trennung von Aufgaben, die häufig von Vorschriften gefordert wird.

- Symmetrisches RBAC: Symmetrisches RBAC fügt eingeschränktem Zugriff Berechtigungsüberprüfungen hinzu.

Best Practices für das Zugriffsmanagement

Um das Benutzerrollen- und Zugriffsmanagement effektiv zu gestalten, müssen Unternehmen diese Best Practices befolgen:

- Bestimmen Sie, ob RBAC, ABAC oder PBAC am besten für die Organisation geeignet ist

- Verstehen Sie, dass Benutzer mehrere Rollentypen haben können, die auf sie zutreffen

- Stellen Sie sicher, dass Rollenadministratoren Richtlinien für die Rollenzuweisung, Rollenauthorisierung und Berechtigungsauthorisierung erstellen

- Nutzen Sie Softwarelösungen, wie Benutzerbereitstellungs- und Governance-Tools, um Unternehmenszugriffsrichtlinien zu verwalten

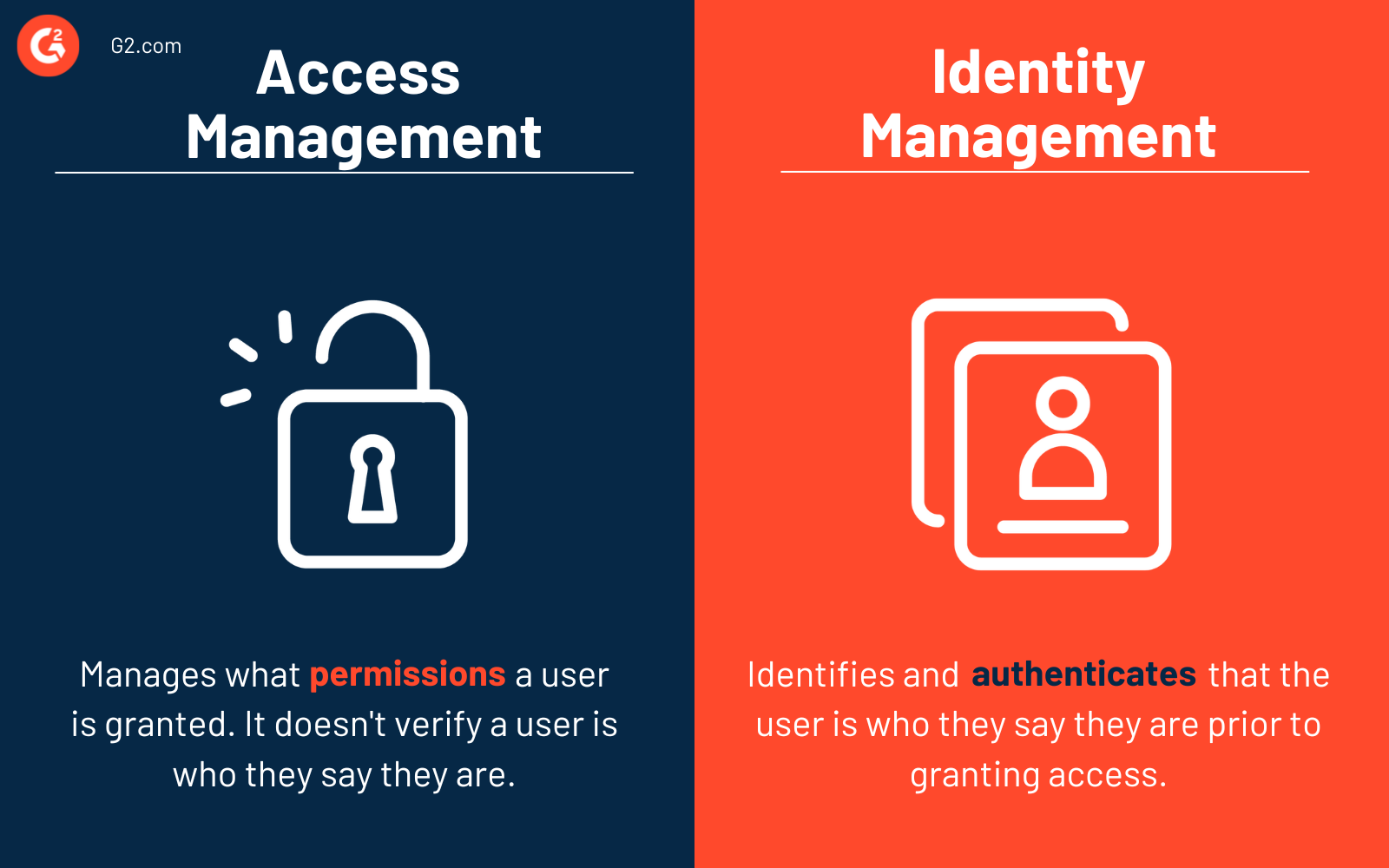

Zugriffsmanagement vs. Identitätsmanagement

Es ist üblich, Zugriffsmanagement mit Identitätsmanagement zu verwechseln, aber die beiden haben einige wesentliche Unterschiede.

Zugriffsmanagement verwaltet, welche Berechtigungen einem Benutzer gewährt werden; es überprüft nicht, ob der Benutzer derjenige ist, der er vorgibt zu sein, bevor der Zugriff auf berechtigte Ressourcen gewährt wird.

Identitätsmanagement identifiziert und authentifiziert, dass der Benutzer derjenige ist, der er vorgibt zu sein, bevor der Zugriff gewährt wird. Identitäts- und Zugriffsmanagement (IAM) Software Lösungen bestehen oft aus Identitätstools wie Single Sign-On (SSO) Software, Passwort-Manager-Software, Multi-Faktor-Authentifizierungssoftware, Benutzerbereitstellungs- und Governance-Tools und mehr.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.