Was ist ein Remote-Server?

Ein Remote-Server verbindet Benutzer mit ihren Computersystemen, wenn sie sich nicht am selben Ort befinden. Er hilft Menschen, sich mit dem internen Server einer Organisation zu verbinden, ohne im lokalen Netzwerk des Unternehmens zu sein.

Unternehmen nutzen oft Remote-Server, um Kosten zu sparen. Sie minimieren die Einrichtungskosten für physische Infrastrukturen und deren Wartung. Aufgrund der einfachen Skalierbarkeit von Remote-Servern können Organisationen Serverressourcen wie zentrale Verarbeitungseinheiten (CPUs), Arbeitsspeicher (RAM) und Speicherplatz nach Bedarf anpassen.

Viele Unternehmen verwenden gerne Server-Virtualisierungssoftware, auch bekannt als Hypervisoren, um dedizierte Server in skalierbare virtuelle Instanzen zu unterteilen. Dies hilft, die Arbeitslast und die Ressourcenzuweisung zu optimieren.

Arten von Remote-Servern

Jede Art von Server erfüllt unterschiedliche Zwecke und bietet einzigartige Vorteile. Nachfolgend sind einige gängige Arten von Remote-Servern aufgeführt.

- Der Windows-Server läuft mit dem Windows Betriebssystem (OS). Obwohl es nicht Open Source ist, bevorzugen Organisationen im Allgemeinen Windows-Server aufgrund ihrer benutzerfreundlichen Oberfläche und Kompatibilität mit zahlreichen Softwareplattformen.

- Der Linux-Server arbeitet mit einem Linux-Betriebssystem, wie CentOS oder Ubuntu. Aufgrund seiner Open-Source-Natur werden Linux-Server häufig für Cloud-Computing verwendet. Linux, Apache, MySQL und Hypertext Preprocessor (PHP) (LAMP). LAMP-Stack-Anwendungen werden normalerweise auf Linux-Servern gehostet

- Der Unix-Server läuft mit einer Version von Unix (ein Betriebssystem, das als Alternative zu Linux entwickelt wurde). Es unterstützt Multitasking und mehrere Benutzer. Akademische Institutionen und Unternehmen bevorzugen es.

- Mainframe-Server führen komplizierte Aktivitäten durch, die große Datenmengen betreffen. Große Unternehmen, einschließlich Telekommunikationsfirmen und Finanzinstitute, verlassen sich häufig auf diese Server aufgrund ihrer robusten und hochzuverlässigen Leistung.

Methoden für den Zugriff auf Remote-Server

Das Verständnis der Methoden für den Zugriff auf Remote-Server ist entscheidend für effektives Management und Datenverarbeitung. Die folgenden sind einige Standardmethoden, die unter Fachleuten üblich sind.

- Secure Shell (SSH) ist eine sichere Möglichkeit, auf die Befehlszeile eines Servers zuzugreifen. Dies ist normalerweise für Linux- und macOS-Server.

- Remote Desktop Protocol (RDP), hauptsächlich für Windows-Server verwendet, bietet eine grafische Oberfläche zur Fernsteuerung von Systemen.

- File Transfer Protocol (FTP) verschiebt Dateien zwischen einem lokalen Computer und einem Server. Secure FTP (SFTP) ist seine sichere Version.

- Ein Virtual Private Network (VPN) erstellt eine sichere Verbindung zu einem Netzwerk und ermöglicht den Zugriff auf den Server, als ob der Benutzer im lokalen Netzwerk wäre.

- Telnet ist eine ältere Methode, die etwas weniger sicher als SSH ist und für den Zugriff auf die Befehlszeile verwendet wird.

- Webbasierte Steuerungspanels bieten eine Weboberfläche zur Verwaltung von Serverfunktionen.

- Virtual Network Computing (VNC) bietet grafische Desktop-Sharing-Funktionen. Es ist ähnlich wie RDP, wird jedoch für verschiedene Arten von Systemen verwendet.

- Direkter Konsolenzugriff bietet physischen Zugriff auf den Server, normalerweise in einem Rechenzentrum, mit Tastatur, Maus und Monitor.

Fähigkeiten von Remote-Server-Managementsystemen

Ein Remote-Server-Managementsystem gibt Benutzern die Werkzeuge, um Server in entfernten oder verteilten Umgebungen effizient zu verwalten und zu administrieren.

Einige der kritischen Fähigkeiten und Funktionen sind:

- Verwaltung von Gesundheit und Leistung. Administratoren können die Gesundheit und Leistung des Servers überwachen, einschließlich der Überwachung der CPU-Auslastung, der Speichernutzung, des Speicherplatzes und der Netzwerkaktivität.

- Konfiguration von Konten und Sicherheit. Administratoren erstellen, ändern oder löschen Benutzerkonten auf Remote-Servern und legen Berechtigungen und Zugriffsrechte fest. Ein Remote-Server-Managementsystem bietet auch Werkzeuge zur Konfiguration von Sicherheitseinstellungen wie Firewall-Regeln und Verschlüsselung.

- Minimierung von Schwachstellen. Das Remote-Server-Managementsystem stellt sicher, dass Server die neuesten Anwendungen und Sicherheitspatches ausführen. Diese Fähigkeit reduziert Schwachstellen, verbessert die Serverleistung und unterstützt die laufende Softwarewartung.

- Zentralisierung von Kontrolle und Automatisierung. Teams verwalten mehrere Remote-Server von einer einzigen Konsole aus, was die Arbeitsabläufe vereinfacht und die Effizienz erhöht. Ein Remote-Server-Managementsystem unterstützt auch das Scripting und die Automatisierung, sodass Administratoren sich wiederholende Aufgaben automatisieren und benutzerdefinierte Verwaltungsskripte erstellen können.

Implementierungsprozess für Remote-Server-Management

Organisationen können Remote-Server-Managementsysteme einrichten, indem sie die folgenden Schritte befolgen.

- Entscheiden. Berücksichtigen Sie die verfügbaren Optionen und identifizieren Sie die Systeme, die die Bedürfnisse der Benutzer am besten unterstützen.

- Vorbereiten. Richten Sie die Infrastruktur ein, um die Remote-Management-Lösung anzuwenden.

- Bereitstellen. Installieren und konfigurieren Sie mehrere Systeme mit vordefinierten Vorlagen, nachdem alle Voraussetzungen erfüllt sind.

- Integrieren. Integrieren Sie die vorhandenen Verwaltungstools, Verfahren und Arbeitsabläufe. Synchronisieren Sie sie mit der Remote-Server-Lösung.

- Einführen. Erstellen Sie Konten für Benutzer und weisen Sie sie nach erfolgreicher Bereitstellung in die Nutzung des Systems ein.

Best Practices für den Schutz von Remote-Servern

Der Schutz von Remote-Servern ist entscheidend, da er hilft, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten auf Remote-Servern zu gewährleisten. Befolgen Sie diese Best Practices, um die Sicherheit zu gewährleisten.

- Verwenden Sie Firewalls. Implementieren Sie eine solide Firewall, um den Netzwerkverkehr zu filtern. Dies hilft, unbefugten Zugriff und potenzielle Bedrohungen zu blockieren.

- Nutzen Sie die SSH-Schlüssel-Authentifizierung. Verwenden Sie SSH-Schlüssel anstelle von Passwörtern. Dies fügt eine zusätzliche Schutzschicht hinzu, da Schlüssel schwerer zu knacken sind.

- Regelmäßig aktualisieren. Halten Sie das Betriebssystem und die Software des Servers auf dem neuesten Stand. Veraltete Software ist anfällig für Exploits.

- Verwenden Sie starke Passwort-Richtlinien. Erzwingen Sie starke Passwort-Richtlinien. Jeder Benutzer sollte ein komplexes Passwort wählen, das er regelmäßig ändert.

- Setzen Sie ein Intrusion Detection and Prevention System (IDS) ein. Verwenden Sie es, um den Netzwerkverkehr auf verdächtige Aktivitäten zu überwachen. Optimieren Sie es, um den Benutzer im Falle potenzieller Sicherheitsverletzungen zu alarmieren.

- Adoptieren Sie strikte Zugriffskontrollen. Begrenzen Sie die Anzahl der Benutzer mit Remote-Zugriff und gewähren Sie nur die notwendigen Berechtigungen.

- Verschlüsseln Sie Daten. Verwenden Sie das Hypertext Transfer Protocol Secure (HTTPS), um Daten während der Übertragung zu verschlüsseln.

- Segmentieren Sie das Netzwerk. Trennen Sie den Server in verschiedene Netzwerksegmente, um die Auswirkungen eines möglichen Einbruchs zu begrenzen. Verwenden Sie eine demilitarisierte Zone (DMZ) für öffentlich zugängliche Dienste.

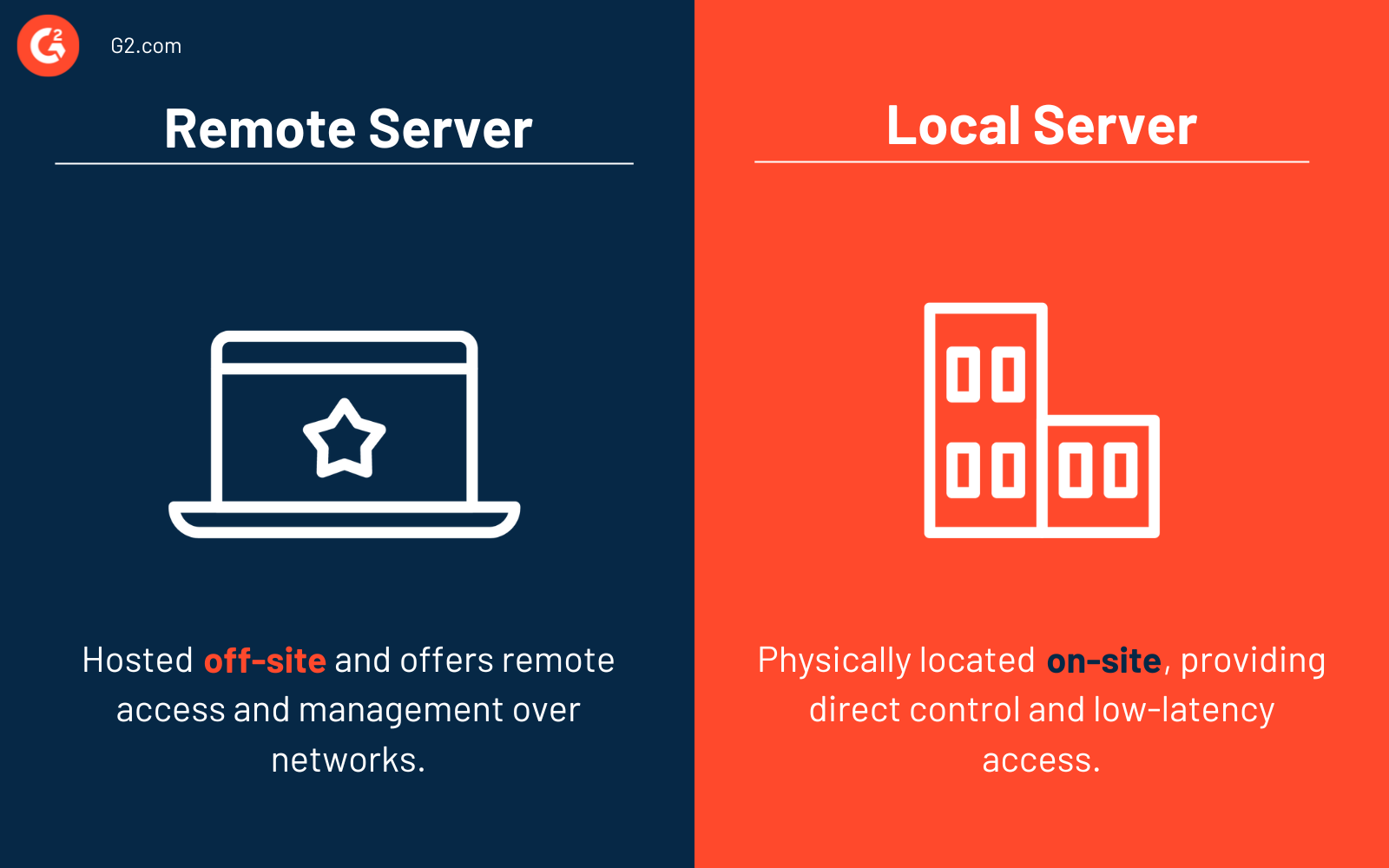

Remote-Server vs. lokaler Server

Es ist üblich, einen Remote-Server mit einem lokalen Server zu verwechseln, aber die beiden haben wesentliche Unterschiede.

Remote-Server werden extern gehostet und bieten Fernzugriff und -verwaltung über Netzwerke. Sie werden von Drittanbietern gewartet und bieten Skalierbarkeit und Zugänglichkeit von überall. Sie beinhalten jedoch wiederkehrende Kosten und die Abhängigkeit von Sicherheitsanbietern.

Lokale Server befinden sich physisch vor Ort und bieten direkte Kontrolle und Zugriff mit niedriger Latenz. Sie erfordern Hardwareinvestitionen, regelmäßige Wartung und Sicherheit.

Erfahren Sie mehr über Intrusion Detection Systems (IDS) und verstehen Sie, warum sie für die Sicherheit von Remote-Servern wichtig sind.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.