Sensible Daten benötigen Schutz.

Verschlüsselung hilft, sensible Daten, die Organisationen speichern, übertragen oder verwenden, zu schützen, indem sie in unverständliche Formen umgewandelt werden.

Unternehmen müssen sich ihrer Daten und deren Standort bewusst sein. Einige Organisationen verwenden Tools zur Entdeckung sensibler Daten , um Informationen zu finden, damit keine Daten ungeschützt bleiben. Verschlüsselungstools verwandeln diese Daten dann in Chiffretext (zufällige Zeichenfolgen, die durch mathematische Berechnungen erzeugt werden), wodurch sie für unbefugte Benutzer unzugänglich werden.

Was ist Verschlüsselung?

Verschlüsselung ist der Prozess des Schutzes tatsächlicher Daten oder Informationen, indem sie in einen Geheimcode umgewandelt werden. Jeder, der versucht, auf verschlüsselte Daten zuzugreifen, benötigt einen Verschlüsselungsschlüssel, um sie zu entschlüsseln.

Ein kryptografischer (oder Verschlüsselungs-) Schlüssel ist eine Reihe mathematischer Werte, die von einem Sender und einem Empfänger einvernehmlich vereinbart werden. Er stellt sicher, dass die Daten nur für Personen verfügbar sind, die die Berechtigung haben, darauf zuzugreifen. Unternehmen verwenden Software zur Verwaltung von Verschlüsselungsschlüsseln , um alle Schlüssel zu zentralisieren und sie vor unbefugtem Zugriff zu schützen. Sie wird verwendet, um Verschlüsselungsschlüssel zu überwachen und deren Verfügbarkeit für Benutzer zu kontrollieren, da dies die Datensicherheit gefährden kann, wenn sie in die falschen Hände geraten.

Der Verschlüsselungsprozess beinhaltet die Umwandlung von Klartext in Chiffretext, der unverständlich ist. Chiffretext mag manchmal wie eine zufällige Sequenz erscheinen, aber es gibt Logik in seinem Kern.

Organisationen müssen eine sichere Verschlüsselung mit einem komplexen Schlüssel aufrechterhalten, um es Angreifern zu erschweren und weniger profitabel zu machen, sie zu knacken. Sie können Verschlüsselungssoftware verwenden, um die Datenintegrität und Vertraulichkeit zu wahren und die Haftung zu reduzieren, falls die Daten offengelegt oder verletzt werden.

Warum ist Verschlüsselung wichtig?

Moderne Unternehmen arbeiten mit einer Fülle persönlicher Daten ihrer Kunden und Mitarbeiter. Der Schutz dieser Daten wird zu einer Verantwortung, um den Ruf eines Unternehmens zu wahren und rechtliche Strafen zu vermeiden. Verschlüsselung hilft Unternehmen, Daten sicher zu speichern und zu übertragen, während die Integrität und Vertraulichkeit gewahrt bleibt.

Verschlüsselung dient der Datensicherheit auf vielfältige Weise:

- Authentifizierung: Die Verschlüsselung mit öffentlichem Schlüssel überprüft, dass der Website-Besitzer den privaten Schlüssel hat, der in einem Transport Layer Security (TSL) Zertifikat aufgeführt ist. Sie gibt den Benutzern Vertrauen, dass sie sich mit einer echten Website verbinden.

- Integrität: Verschlüsselung stellt sicher, dass unbefugte Benutzer die Daten während der Übertragung oder Speicherung nicht manipulieren. Sie beweist, dass Informationen nicht verändert werden, während sie vom Ursprung zu einem Empfänger fließen.

- Vertraulichkeit: Verschlüsselung kodiert Daten und verhindert, dass sie offengelegt werden. Sie blockiert böswillige Angreifer oder unbefugte Entitäten daran, auf die Daten im Ruhezustand oder während der Übertragung zuzugreifen.

- Sicherheit: Verschlüsselung gewährleistet Informationssicherheit, selbst wenn die Geräte gestohlen oder verlegt werden. Sie hilft Unternehmen, Datenverletzungen zu verhindern und ermöglicht sichere Kommunikation, bei der Parteien Informationen ohne Sicherheitsrisiko austauschen können.

- Regulierungen: Verschlüsselung hilft Organisationen, mehrere Industriestandards einzuhalten, die der Datensicherheit höchste Bedeutung beimessen. Zum Beispiel der Payment Card Industry Data Security Standard (PCI DSS) oder der Health Insurance Portability and Accountability Act (HIPAA).

Datensicherheit steht im Mittelpunkt moderner Technologie, die mit mehreren verwandten Entitäten arbeitet. Verschlüsselung stellt sicher, dass sensible Informationen, die zwischen diesen Entitäten geteilt werden, nicht anfällig für Lecks oder Offenlegung sind, was sie zu einem wesentlichen Bestandteil eines guten Datensicherheitsprogramms macht.

Möchten Sie mehr über Verschlüsselungssoftware erfahren? Erkunden Sie Verschlüsselung Produkte.

Wie funktioniert Verschlüsselung?

Verschlüsselung verwendet mehrere Algorithmen, um Daten zu dekodieren. Zum Beispiel würde eine Nachricht, "Mein Name ist Steve", in einen Chiffretext wie "fweji2j320wfeoi93dfs" kodiert werden. Wenn sie an einen Empfänger gesendet wird, benötigt dieser einen Verschlüsselungsschlüssel, um die Nachricht zu dekodieren.

Hier sind einige wesentliche Begriffe, um Verschlüsselung zu verstehen:

- Verschlüsselungsalgorithmus: Ein Algorithmus, auch als Chiffre bekannt, ist eine Reihe von Regeln, denen ein Verschlüsselungsprozess folgt. Er umfasst Schlüssellänge, Merkmale und Funktionen, die eine effektive Verschlüsselung sicherstellen.

- Entschlüsselung: Ein Prozess der Umwandlung von Chiffretext in Klartext.

- Verschlüsselungsschlüssel: Eine zufällige Zeichenfolge, die verwendet wird, um Daten zu verschlüsseln oder zu entschlüsseln. Typischerweise sind private Schlüssel 128 Bit oder 256 Bit, und öffentliche Schlüssel sind 2048 Bit.

Verschlüsselung arbeitet im Kern des Hypertext Transfer Protocol Secure (HTTPS), um eine sichere Kommunikation zwischen einem Benutzer und einem Server über ein Netzwerk aufrechtzuerhalten. HTTPS verwendet das TLS-Verschlüsselungsprotokoll, das in den letzten Jahren das Secure Sockets Layer (SSL) abgelöst hat.

Tipp: Jede Website, die HTTPS verwendet, hat https:// in der URL anstelle von http://. Sie können ein gesichertes Schlosssymbol in der Adressleiste Ihres Browsers finden, wenn Sie sich mit einer Website verbinden.

Symmetrische vs. asymmetrische Verschlüsselung

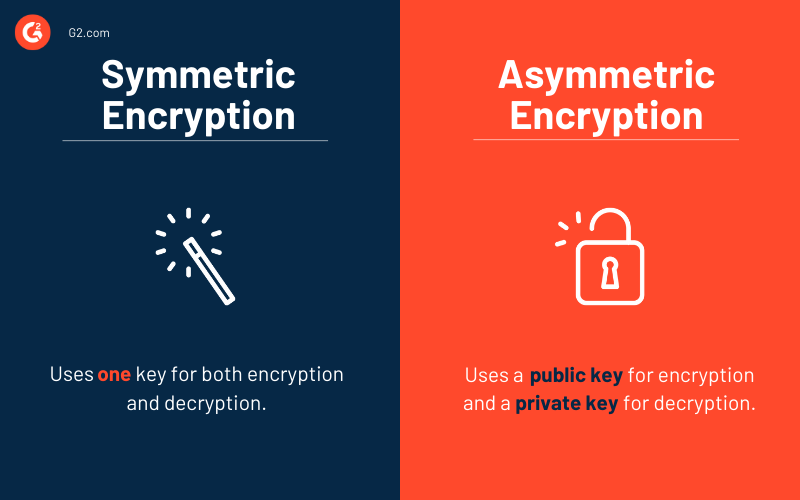

Der Hauptunterschied zwischen symmetrischer und asymmetrischer Verschlüsselung liegt in der Verwendung von Verschlüsselungsschlüsseln.

Symmetrische Verschlüsselung verwendet einen Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung. Sie fungiert als gemeinsames Geheimnis, das es den Parteien ermöglicht, Informationen zu verschlüsseln oder zu entschlüsseln. Symmetrische Verschlüsselungsalgorithmen sind weniger komplex und vergleichsweise schneller auszuführen, was sie zu einer bevorzugten Wahl für die Übertragung großer Datenmengen macht.

Symmetrische Verschlüsselungsalgorithmen beinhalten die Verwendung von Blockchiffren oder Stromchiffren. Zum Beispiel verwendet der Advanced Encryption Standard (AES) eine Blockgröße von 128 Bit (oder 192, 256 Bit), wobei die Anzahl der Bits als eine Einheit verschlüsselt wird.

Schlüsselausnutzung (die mehrfache Verwendung eines Schlüssels) ist ein Problem, das die symmetrische Verschlüsselung beeinträchtigt. In Abwesenheit einer ordnungsgemäßen Schlüsselhierarchie und effektiver Schlüsselrotation kann es zu Informationslecks kommen, die Angreifer ausnutzen können, um einen geheimen Schlüssel zu rekonstruieren. Beispiele für symmetrische Verschlüsselung sind RC4, DES, 3DES und mehr.

Asymmetrische Verschlüsselung, auch bekannt als Public-Key-Kryptographie oder Public-Key-Verschlüsselung, verwendet ein Paar von Verschlüsselungsschlüsseln: einen öffentlichen Schlüssel und einen privaten Schlüssel.

Ein öffentlicher Schlüssel wird verwendet, um eine Nachricht zu verschlüsseln und ist für jeden zugänglich. Im Gegensatz dazu wird ein privater Schlüssel verwendet, um eine Nachricht zu entschlüsseln, und er wird nur mit dem Initiator des Schlüssels geteilt, um die Privatsphäre zu wahren. Beide Schlüssel sind mathematisch miteinander verbunden, aber man kann keinen privaten Schlüssel aus einem öffentlichen Schlüssel ableiten.

Asymmetrische Verschlüsselung ist komplizierter und zeitaufwändiger, bietet jedoch eine robuste Sicherheit im Vergleich zur symmetrischen Verschlüsselung. Die Länge der Schlüssel in der asymmetrischen Verschlüsselung ist vergleichsweise größer. Zum Beispiel kann ein Rivest–Shamir–Adleman (RSA) Schlüssel 2048 Bit lang sein. Es gibt verschiedene andere asymmetrische Verschlüsselungsalgorithmen wie Diffie-Hellman, Elliptische Kurven-Kryptographie und mehr.

Liste der Verschlüsselungsalgorithmen

Verschlüsselungsalgorithmen verwenden unterschiedliche Schlüssellängen, Komplexitäten und Methoden, um eine Nachricht zu verschlüsseln und zu entschlüsseln. Hier sind einige gängige Verschlüsselungsalgorithmen.

AES

Advanced Encryption Standard (AES), auch bekannt als Rijndael, ist eine vertrauenswürdige Chiffre, die von der US-amerikanischen National Security Agency (NSA) zur Sicherung sensibler Informationen zugelassen ist. Sie fällt unter die symmetrische Verschlüsselung, bei der ein Schlüssel sowohl zum Verschlüsseln als auch zum Entschlüsseln von Daten verwendet wird.

AES-Verschlüsselung wird durch Schlüssel unterschiedlicher Längen erleichtert, die mehrere mögliche Kombinationen haben.

Es gibt drei häufig verwendete AES-Verschlüsselungsschlüssellängen:

-

128-Bit mit 3,4 x 10³⁸ Kombinationen

-

192-Bit mit 6,2 x 10⁵⁷ Kombinationen

-

256-Bit mit 1,1 x 10⁷⁷ Kombinationen

AES 256-Bit-Verschlüsselung wird typischerweise dort verwendet, wo ein Bedarf an stärkerer Sicherheit besteht. Auch wenn es mehrere verfügbare Schlüssellängen gibt, bei denen AES 256-Verschlüsselung die stärkste ist, ist es möglicherweise nicht klug, sie überall zu verwenden. Zum Beispiel wird eine App, die AES 256-Bit-Verschlüsselung verwendet, den Akku Ihres Mobiltelefons schneller entladen als eine App, die AES 128-Bit-Verschlüsselung verwendet.

Triple DES

Triple Data Encryption Standard (3DES) wendet Blockchiffre-Algorithmen dreimal auf jeden Datenblock an, um eine stärkere Sicherheit zu gewährleisten. DES kam ursprünglich mit einem 64-Bit-Block und einem 56-Bit-Verschlüsselungsschlüssel, was es aufgrund der kurzen Schlüssellänge weniger sicher machte. 3DES wurde eingeführt, um die Sicherheit mit einer 3 x 56-Bit-Verschlüsselungsschlüssellänge zu verbessern, wobei die Sicherheit typischerweise auf 112-Bit fällt. Die drei Schlüssel in 3DES sind k1, k2 und k3, die Daten dreimal verschlüsseln.

3DES war in den 1990er Jahren die bevorzugte Verschlüsselung, aber mit der Einführung sichererer Verschlüsselungsstandards wie AES ist es in den Hintergrund getreten.

SNOW

SNOW ist eine wortbasierte Stromchiffre, die mit 32-Bit-Wörtern und 128-Bit- und 256-Bit-Verschlüsselungsschlüsseln arbeitet. Es gibt keine geistigen Eigentumsrechte oder andere Einschränkungen, die mit dem SNOW-Verschlüsselungsalgorithmus verbunden sind. Es hat eine kurze Initialisierungsphase und eine bemerkenswerte Leistung auf 32-Bit-Prozessoren und Hardware.

Es gibt drei Versionen des SNOW-Verschlüsselungsalgorithmus:

-

SNOW 1.0 wurde im eSTREAM-Projekt verwendet, einem Projekt, das von dem EU Encrypt-Netzwerk organisiert wurde, um neue Chiffren für die weitverbreitete Einführung zu identifizieren.

-

SNOW 2.0 ist eine Stromchiffre, die für den Standard ISO/IEC 18033-4 der Internationalen Organisation für Normung/Internationale Elektrotechnische Kommission (ISO/IEC) ausgewählt wurde.

-

SNOW 3G wurde als Stromchiffre für 3GPP-Verschlüsselungsalgorithmen, UAE2 und UIA2, ausgewählt.

Diffie-Hellman-Schlüsselaustausch

Diffie-Hellman-Schlüsselaustausch ist eine bekannte Entwicklung in der Public-Key-Kryptographie, die es zwei Parteien ermöglicht, einen gemeinsamen Schlüssel zu erstellen und ihn für sichere Kommunikation über einen unsicheren Kanal zu verwenden. Die beteiligten Parteien haben sich vorher nicht getroffen.

Das Ziel des Diffie-Hellman-Schlüsselaustauschs ist es, sicher gemeinsame Geheimnisse zu etablieren, die zur Ableitung von Schlüsseln verwendet werden können. Dann können Sie mit diesen Schlüsseln Informationen auf geschützte Weise übertragen.

RSA

Rivest–Shamir–Adleman (RSA) ist eine Art asymmetrische Verschlüsselung, die in modernen Computern verwendet wird. Der RSA-Verschlüsselungsalgorithmus basiert auf der Idee, dass es eine komplexe Aufgabe ist, Faktoren einer großen zusammengesetzten Zahl zu finden.

Er beinhaltet einen öffentlichen Schlüssel und einen privaten Schlüssel, wobei der private Schlüssel ein Geheimnis ist und nicht leicht aus einem öffentlichen Schlüssel berechnet werden kann. RSA-Verschlüsselung wird häufig mit anderen Verschlüsselungsschemata oder digitalen Signaturen verwendet. Sie wird im Allgemeinen nicht verwendet, um eine vollständige Nachricht zu verschlüsseln, da sie ineffizient und ressourcenintensiv ist.

Elliptische Kurven-Kryptographie

Elliptische Kurven-Kryptographie (ECC) nutzt die Mathematik elliptischer Kurven, um Schlüsselpaaren für die Public-Key-Verschlüsselung zu erzeugen. Sie gewinnt an Popularität als Alternative zu RSA aufgrund ihrer kleineren Schlüssellänge und der Fähigkeit, Sicherheit zu gewährleisten.

ECC erstellt Schlüssel, die schwieriger zu knacken sind, da sie auf der algebraischen Struktur elliptischer Kurven über endlichen Feldern basieren. Im Gegensatz zu RSA ist ECC-Verschlüsselung schneller und verwendet weniger Speicher. Auch wenn ECC für eine bestimmte Schlüssellänge eine größere Sicherheit bietet, ist es nicht einfach, sie im Vergleich zu RSA sicher zu implementieren. Sie hat eine steilere Lernkurve und benötigt länger, um umsetzbare Ergebnisse zu erzielen.

Quanten-Schlüsselaustausch

Quanten-Schlüsselaustausch (QKD) verwendet Quantenmechanik bei der Implementierung eines kryptografischen Protokolls, das es zwei Parteien ermöglicht, einen zufälligen gemeinsamen Schlüssel zu etablieren und eine sichere Kommunikation zu führen.

Der Sicherheitsaspekt des Quanten-Schlüsselaustauschs liegt in den Grundlagen der Quantenmechanik und nicht darin, wie schwierig es ist, eine mathematische Funktion zu knacken. Der Hauptnachteil der Verwendung von QKD besteht jedoch darin, dass er auf einem vorherigen Austausch eines symmetrischen Schlüssels oder eines öffentlichen Schlüssels beruht. Wenn ein Austausch stattgefunden hat, können die Parteien eine sichere Kommunikation durch AES ohne Verwendung des Quanten-Schlüsselaustauschs etablieren.

Parteien können den Quanten-Schlüsselaustausch verwenden, um einen Schlüssel zu etablieren und zu verteilen und dann einen anderen Verschlüsselungsalgorithmus wie AES verwenden, um eine Nachricht zu verschlüsseln oder zu entschlüsseln.

Blowfish

Der Blowfish-Verschlüsselungsalgorithmus ist eine symmetrische Blockchiffre (64-Bit), die Schlüssel variabler Längen von 32-Bit bis 448-Bit verwendet. Es ist ein nicht patentierter und lizenzfreier Verschlüsselungsalgorithmus, den jeder kostenlos verwenden kann.

Bruce Schneier, ein amerikanischer Kryptograph, entwarf Blowfish im Jahr 1993. Er zeigte eine bemerkenswerte Verschlüsselungsrate und eine starke Verteidigung gegen Kryptoanalyse. Allerdings ist AES ein prominenter Verschlüsselungsalgorithmus in der Industrie, und Schneier empfiehlt Twofish für moderne Anwendungen.

Die größte Schwäche, die die Blowfish-Chiffre hatte, war ihre Anfälligkeit für Geburtstagsangriffe (in Kontexten wie HTTPS) aufgrund ihrer 64-Bit-Blockgröße. Im Jahr 2016 zeigte der SWEET32-Angriff, wie Hacker Klartext wiederherstellen konnten, indem sie Geburtstagsangriffe gegen Chiffren mit 68-Bit-Blockgröße durchführten.

Wussten Sie schon? Ein Geburtstagsangriff ist ein kryptografischer Angriff, der die Mathematik hinter einem Geburtstagsproblem in der Wahrscheinlichkeitstheorie nutzt, um die Kommunikation zwischen zwei Parteien zu missbrauchen.

Twofish

Twofish ist ein symmetrischer Verschlüsselungsalgorithmus, der eine Blockgröße von 128-Bit und Schlüssellängen bis zu 256 Bit verwendet. Er wurde 1988 von Bruce Schneier und dem erweiterten Twofish-Team eingeführt. Für 128-Bit-Schlüssel war Twofish langsamer als AES, war jedoch vergleichsweise schneller für 256-Bit-Schlüssellängen.

Twofish wurde als hochflexibler Algorithmus entwickelt, der mehrere Schichten von Leistungsabstrichen ermöglicht. Er hing von der Verschlüsselungsgeschwindigkeit, dem Speicherverbrauch, der Schlüsselerstellung, der Hardware-Gate-Anzahl und verschiedenen anderen Parametern ab. Dieser Verschlüsselungsalgorithmus kann von jedem kostenlos verwendet werden und ist nicht von den Herausgebern patentiert.

Arten der Verschlüsselung

Verschiedene Arten der Verschlüsselung sind für Benutzer geeignet, basierend auf ihren spezifischen Anwendungsfällen, ihrer Infrastruktur und verschiedenen anderen Parametern.

Hier sind einige gängige Arten der Verschlüsselung:

- Verschlüsselung als Dienst (EaaS) bietet eine Möglichkeit für Benutzer, die nicht über die Ressourcen verfügen, die Verschlüsselung selbst zu verwalten, sodass sie Vorschriften einhalten und Daten in Multi-Tenant-Umgebungen sichern können.

- Bringen Sie Ihre eigene Verschlüsselung (BYOE) passt zu Cloud-Service-Benutzern, die ihre Verschlüsselungssoftware und -schlüssel selbst verwalten möchten.

- Cloud-Speicher-Verschlüsselung wird von Cloud-Service-Anbietern bereitgestellt, die Daten mit Algorithmen verschlüsseln und speichern.

- Leugnungsfähige Verschlüsselung ermöglicht es, dass verschlüsselter Text auf zwei oder mehr Arten entschlüsselt werden kann, basierend auf dem Verschlüsselungsschlüssel, den eine Partei verwendet.

- Spaltenebene-Verschlüsselung eignet sich für die Datenbankverschlüsselung, bei der jede Zelle in einer bestimmten Spalte mit demselben Passwort zugänglich ist.

- Feldebene-Verschlüsselung verwaltet die Verschlüsselung von Daten auf einem bestimmten Feld einer Webseite. Zum Beispiel die Verschlüsselung von Sozialversicherungsnummern oder Kreditkartennummern usw.

- Ende-zu-Ende-Verschlüsselung (E2EE) stellt sicher, dass unbefugte Benutzer keine Kommunikation zwischen zwei Parteien abfangen können. Sie verwendet einen verschlüsselten Kommunikationskreislauf, bei dem die Client-Software die Nachricht verschlüsselt und der Empfänger die Nachricht entschlüsselt, wenn sie ihn erreicht.

- Vollständige Festplattenverschlüsselung (FDE) arbeitet auf Hardwareebene und wandelt alle Daten auf einer Festplatte in eine unverständliche Form um, auf die eine Partei nur mit einem Authentifizierungsschlüssel zugreifen kann.

- Netzwerkebene-Verschlüsselung wird durch Internet Protocol Security (IPSec) implementiert, das sichere Kommunikation auf der Netzwerkübertragungsebene gewährleistet.

- Verbindungsebene-Verschlüsselung stellt sicher, dass die Daten verschlüsselt werden, wenn sie von einem Host übertragen werden, und entschlüsselt werden, wenn sie den nächsten Link oder einen Relaispunkt erreichen. Die Daten werden erneut verschlüsselt, wenn sie zum nächsten Link oder Relaispunkt verlassen.

- Hypertext Transfer Protocol Secure stellt die Verschlüsselung aller Inhalte sicher, die ein Webserver sendet, und überprüft, ob ein öffentliches Schlüsselzertifikat installiert ist.

- Homomorphe Verschlüsselung wandelt Daten in Chiffretext um, der verarbeitet werden kann, sodass Benutzer komplexe Operationen auf verschlüsselten Daten durchführen können.

Vorteile der Verschlüsselung

Verschlüsselungstechnologie hilft Ihnen, Ihre Daten zu schützen. Sie ist so alt wie die Kunst der Kommunikation selbst. Die Ägypter versteckten die wahren Bedeutungen von Inschriften mit nicht standardmäßigen Hieroglyphen bereits 1900 v. Chr., und dieselbe Ideologie läuft parallel, während Daten in der modernen Verschlüsselung gesichert werden. Sie bietet den Benutzern verschiedene Vorteile und gibt die dringend benötigte Sicherheit, dass ihre Daten sicher und geschützt sind.

Sie gewährleistet die Vertraulichkeit und Integrität von Daten, während sie gespeichert oder über Netzwerke übertragen werden, und ermöglicht es Unternehmen, die Einhaltung verschiedener regulatorischer Standards nachzuweisen. Zum Beispiel erfordert die PCI DSS-Konformität, dass ein Händler die Kartendaten eines Kunden im Ruhezustand und während der Übertragung verschlüsselt.

50%

der Organisationen haben im Jahr 2021 eine umfassende Verschlüsselungsstrategie, die konsistent über das gesamte Unternehmen angewendet wird.

Quelle: Ponemon Institute

Darüber hinaus schützt Verschlüsselung sensible Daten, die persönliche Informationen enthalten, und gewährleistet Privatsphäre und Anonymität. Sie schützt die Daten Ihrer Kunden davor, böswilligen Hackern oder überwachenden Regierungsbehörden ausgesetzt zu werden.

Herausforderungen der Verschlüsselung

Verschlüsselung ist ein wertvolles Gut für Unternehmen, um die Datensicherheit zu gewährleisten. Dennoch ist sie ein Teil von mehreren Sicherheitslösungen, die zusammen das Cybersicherheitsprogramm einer Organisation bilden. Es gibt viele Herausforderungen, denen Organisationen bei der Implementierung von Verschlüsselungsmechanismen begegnen.

Das schwächste Glied in der Cybersicherheit einer Organisation ist der Mensch. Auch wenn Verschlüsselung mathematisch Sicherheit gewährleistet, könnte ein Benutzer sie aufgrund ihrer Komplexität deaktivieren oder Entschlüsselungsschlüssel auf unsichere Weise teilen.

Als eine einzelne Einheit im Sicherheitsarsenal eines Unternehmens wird Verschlüsselung oft mit Sicherheitslösungen wie Endpoint-Sicherheitssoftware, SIEM-Software und verschiedenen anderen kombiniert. Diese Tools können ein verschwommenes Sicherheitsgefühl bieten, aber sie öffnen große Sicherheitslücken, wenn sie nicht ordnungsgemäß integriert und verwaltet werden. Unternehmen müssen sicherstellen, dass Verschlüsselung und andere Sicherheitstools korrekt konfiguriert und konsistent aktiv sind.

Top 5 Verschlüsselungssoftware

Verschlüsselungssoftware wandelt normale Daten in eine verschlüsselte und unlesbare Form um, die ihre Vertraulichkeit und Integrität für Daten im Ruhezustand, in der Übertragung oder in der Verwendung gewährleistet. Unternehmen verwenden Verschlüsselungssoftware, um personenbezogene Daten (PII), persönliche Gesundheitsinformationen (PHI) oder Zahlungsdaten der Zahlungsverkehrsindustrie (PCI) zu regulieren.

Um in die Liste der Verschlüsselungssoftware aufgenommen zu werden, muss ein Produkt:

- Dateien und Daten mit Chiffretext schützen

- Entweder Daten im Ruhezustand, Daten in der Übertragung oder Daten in der Verwendung verschlüsseln

- Dem Benutzer ermöglichen, Dateien und ihre Verschlüsselungseinstellungen auszuwählen und zu verwalten

* Unten sind die fünf führenden Verschlüsselungssoftware aus dem G2 Summer 2021 Grid® Report. Einige Bewertungen können zur Klarheit bearbeitet worden sein.

1. Progress MOVEit

Progress MOVEit ist eine sicher verwaltete Dateiübertragungssoftware für sensible Daten, die ihre Workflow-Automatisierungsfähigkeiten nutzt, um Aufgaben zu verwalten. Sie hilft Unternehmen, Kosten und Verwaltung zu konsolidieren, während ein dokumentierter Prüfpfad beibehalten wird. Unternehmen verwenden Progress MOVEit, um interne und externe regulatorische Compliance-Anforderungen zu erfüllen.

Was Benutzer mögen:

"Benutzerfreundlichkeit, es ist viel einfacher als andere Tools für den Endbenutzer. Es ist praktisch, wenn man mit Kunden arbeitet, da sie den Prozess bequem durchlaufen können. Wir hatten sehr wenig Hin und Her mit der Fähigkeit der Kunden, es zu verwenden, was beiden Parteien hilft, Zeit zu sparen. Wir haben ein breites Spektrum von Kunden mit unterschiedlichen technischen Fähigkeiten, daher ist ein einfach zu verwendendes Tool ein Muss für unsere Zwecke.

Außerdem war Informationssicherheit der Haupttreiber bei der Auswahl eines Tools, und MOVEit erfüllt diese Anforderungen. In der heutigen Welt ist es wichtig, eine Sicherheits-Perspektive zu haben, die mit MOVEit übereinstimmt, das eine mühelose Möglichkeit bietet, mehrere Funktionen wie Single Sign-On und verschiedene andere einzurichten."

- Progress MOVEit Review, James H.

Was Benutzer nicht mögen:

"Ich bin auf nichts gestoßen, was mir an der MOVEit-Plattform nicht gefällt. Natürlich gibt es eine größere Kostenkomponente als bei einfacheren Skript- und Dateiverarbeitungsmethoden, aber man bekommt, wofür man bezahlt. Dieses Produkt ist den Preis wert."

- Progress MOVEit Review, Brandon R.

2. Microsoft Bitlocker

Microsoft Bitlocker sichert Dokumente und Passwörter, indem alle Daten auf einem bestimmten Laufwerk verschlüsselt werden. Standardmäßig verwendet es einen AES-Verschlüsselungsalgorithmus im Chiffre-Block-Verkettungs- oder XTS-Modus mit einem 128-Bit- oder 256-Bit-Verschlüsselungsschlüssel.

Was Benutzer mögen:

"Es ist aufregend, weil BitLocker Sicherheit bietet, die in der Art und Weise, wie mehrere Änderungen an den Dateien vorgenommen werden, übertrifft; es hilft mir, mit der Arbeit Schritt zu halten, aber mit dem Vertrauen, dass bestimmte Elemente verschlüsselt sind. Die Benutzeroberfläche ist sehr intuitiv und hat viele Vorteile in Bezug auf die Auflösung gegeben."

- Microsoft Bitlocker Review, Rachel E.

Was Benutzer nicht mögen:

"Manchmal kann die Verschlüsselung die PC-Leistung beeinträchtigen. Es kann dazu führen, dass einige alte Systeme langsamer werden und verzögern."

- Microsoft Bitlocker Review, Akib H.

3. Kaspersky Endpoint Security

Kaspersky Endpoint Security führt eine vollständige Festplattenverschlüsselung durch, um Datenlecks durch den Verlust eines Geräts zu verhindern. Es bietet auch eine Dateiebene-Verschlüsselung, die Dateien schützt, die in unzuverlässigen Kanälen übertragen werden, und Crypto Disk speichert Benutzerdaten in verschlüsselter Form innerhalb einer separaten Datei.

Was Benutzer mögen:

"Kaspersky Endpoint Security ist ein großartiger Schutz für Netzwerksysteme. Es funktioniert gut als Antivirus-Schutz. Es reagiert sofort und löst die Bedrohungen. Es bietet Verschlüsselung für viele Zwecke wie E-Mail, Messaging, Textdokumente usw. Diese Software bietet ihren Verwaltungsdienst mit Backup, Wiederherstellung und Dateiverwaltung mit Überwachung der Aktivitäten, um vor unnötigen Bedrohungen zu schützen."

- Kaspersky Endpoint Security Review, Arandi M.

Was Benutzer nicht mögen:

"Es hat knifflige Installationsmethoden für einige Betriebssysteme. Es sollte auch Spam-Filterfunktionen bieten. Funktionen zur Erkennung von Bedrohungen und Malware in E-Mails können verbessert werden. Kaspersky Endpoint Security sollte einige seiner Verschlüsselungsfunktionen aktualisieren. Es hat einen komplexen Prozess zur Verlängerung seines Abonnements, der vereinfacht werden kann, und es erfordert gelegentlich neue Updates."

- Kaspersky Endpoint Security Review, Victoria E.

4. Tor

Tor ermöglicht es Benutzern, anonym im Internet zu kommunizieren, mit seiner zweiten Generation des Onion-Routings. Es folgt einer mehrschichtigen Verschlüsselung, bei der der Datenverkehr dreimal verschlüsselt und weitergeleitet wird, während er das Tor-Netzwerk durchläuft.

Was Benutzer mögen:

"Tor ist ein am besten gesicherter Browser für anonymes Surfen. Der Installationsprozess ist einfach, und es sind keine speziellen Anforderungen erforderlich, um diesen Browser auszuführen. Außerdem hat es eine benutzerfreundliche Oberfläche, die hilft, die Funktionen zu verstehen, die es hat. Mein Lieblingsmerkmal des Tor-Browsers ist, wie er IP-Adressen regelmäßig ändert. Wir können es manuell für das Surfen nach Standort oder Land ändern.

Der Tor-Browser umgeht von der Regierung blockierte Websites und kann auch tiefes und dunkles Surfen erleichtern. Mit mehreren Schichten des Datenschutzes können wir unsere Daten sicherstellen."

- Tor Review, Madusanka B.

Was Benutzer nicht mögen:

"Der Hauptnachteil des Tor-Browsers ist, dass wir Websites nicht mit unserem aktuellen Standort lokalisieren können. Außerdem sind die Startzeit und die Browsing-Zeit sehr hoch. Einige Plug-ins und andere Datenschutzfunktionen sind für Anfänger schwer zu verstehen."

- Tor Review, Tharek J.

5. FileVault

FileVault sichert die Festplatte eines Macs mit XTS-AES 128 Blockchiffre-Technologie mit einem 256-Bit-Verschlüsselungsschlüssel und ist mit Mac OS X 10.3 und späteren Versionen verfügbar. Sobald FileVault auf einem Mac aktiviert ist, werden alle vorhandenen Daten verschlüsselt und alle neuen und geänderten Daten werden automatisch gesperrt und beim Start passwortgeschützt, um unbefugten Zugriff zu verhindern.

Was Benutzer mögen:

"FileVault ist ein hochsicheres Verschlüsselungssystem für alle Arten von Dateien und kann auf jedem Apple-Gerät ausgeführt werden. Es ist einfach zu bedienen, und Sie können jede Datei, jeden Ordner, jedes Bild, jedes Dokument oder was auch immer Sie möchten mit einer hohen Verschlüsselung schützen. Sie müssen kein Genie sein, um es zu verwenden. Jeder kann seine Informationen mit dieser Anwendung auf die einfachste Weise schützen, ohne Komplikationen. Darüber hinaus sind andere Datenschutzanwendungen kompliziert, und Sie müssen ein Computerprofi sein, um sie zu verwenden."

- FileVault Review, Ronald K S.

Was Benutzer nicht mögen:

"Es gibt keine Nachteile an diesem Programm, die ich festgestellt habe. Man könnte sagen, dass das Ausschalten von FileVault länger dauert, um vollständig verarbeitet zu werden. Dies scheint jedoch logisch zu sein."

- FileVault Review, Jan P.

Halten Sie sensible Daten sicher

Verwenden Sie Verschlüsselungssoftware, um Daten in ein unverständliches Format zu verwandeln, nicht um böswilligen Hackern zu helfen, sie auszunutzen. Auch wenn es ein komplexer Prozess ist und einige Herausforderungen bei der Implementierung darstellen kann, ist es dennoch wert, an der Spitze des Sicherheitsplans Ihres Unternehmens zu stehen.

Erfahren Sie mehr über Informationssicherheit und ihre Bedeutung, um Daten zu schützen, finanziellen Verlust und Reputationsverlust zu vermeiden und die Einhaltung zu gewährleisten.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.