Kein Tag vergeht, an dem wir nicht in irgendeiner Form auf das Internet zugreifen.

Ob es nun das Online-Shopping, der Zugriff auf unseren Lieblings-Streaming-Dienst oder das Posten in sozialen Medien ist, es ist ein integraler Bestandteil unseres täglichen Lebens geworden.

Aufgrund dieser intensiven Internetnutzung und Abhängigkeit sind wir sehr anfällig für Cyberangriffe. Glücklicherweise wird das Surfen im Internet durch ein virtuelles privates Netzwerk (VPN) intelligenter und sicherer gemacht.

Was ist ein VPN?

Ein virtuelles privates Netzwerk oder VPN erstellt eine sichere Verbindung zu einem anderen Netzwerk über das Internet. Dies ermöglicht das sichere Senden und Empfangen von Daten über gemeinsame oder öffentliche Netzwerke auf verschiedenen Geräten und bietet den Nutzern beim Surfen im Internet erhöhte Privatsphäre und Anonymität.

Laut IBM betragen die durchschnittlichen Kosten einer Datenpanne in den USA bis zu 9,44 Millionen Dollar.

Aufgrund des Anstiegs der Cyberkriminalität war es noch nie so wichtig, sicherzustellen, dass unsere Daten privat bleiben. Die Nutzung eines VPNs bietet Sicherheit, wenn Sie auf das Netzwerk Ihres Unternehmens aus der Ferne zugreifen, Ihre Internetprotokoll-Adresse (IP) blockieren oder einfach sicherstellen möchten, dass Ihre Online-Präsenz nicht öffentlich ist. Lassen Sie uns einen genaueren Blick darauf werfen, was ein VPN ist und was es tut.

Wofür wird ein VPN verwendet?

Es gibt viele Fälle, in denen ein VPN nützlich sein kann. Zum Beispiel schützt ein Unternehmen alle seine Daten, indem es sie in einem privaten Netzwerk speichert.

Dies geschieht typischerweise auf einem Server, einem tatsächlichen Computer oder einem cloudbasierten Dienst. Da Unternehmensdaten gesichert werden müssen, sollte das verwendete Netzwerk privat sein.

Wenn ein Unternehmen ein Team von Remote-Mitarbeitern oder häufig reisenden Angestellten hat, erweitert ein VPN dieses private Netzwerk, macht es virtuell und ermöglicht den Zugriff von überall.

Dies ermöglicht es diesen Mitarbeitern, sicher dem Netzwerk beizutreten, indem sie VPN-Verbindungen nutzen. Die Nutzung eines VPNs bedeutet, dass dies alles sicher geschehen kann, indem alle Unternehmensdaten weiterhin privat gehalten werden.

Um ein VPN vollständig zu verstehen, zerlegen Sie einfach seinen Namen.

- Virtuell: Bei der Nutzung eines VPNs hat ein Nutzer eine private Verbindung direkt zu jeder Website oder einem anderen Computer oder Gerät, das damit verbunden ist.

- Privat: Alle Website-Besuche oder andere Online-Aktivitäten, wie das Streamen von Unterhaltung, sind streng zwischen dem Nutzer und der besuchten Website.

- Netzwerk: Ein VPN-Nutzer hat Zugriff auf ein bestimmtes Netzwerk innerhalb des VPN-Servers, das einen bestimmten Standort umfasst.

Möchten Sie mehr über Business-VPN-Software erfahren? Erkunden Sie Geschäfts-VPN Produkte.

Wie funktioniert ein VPN?

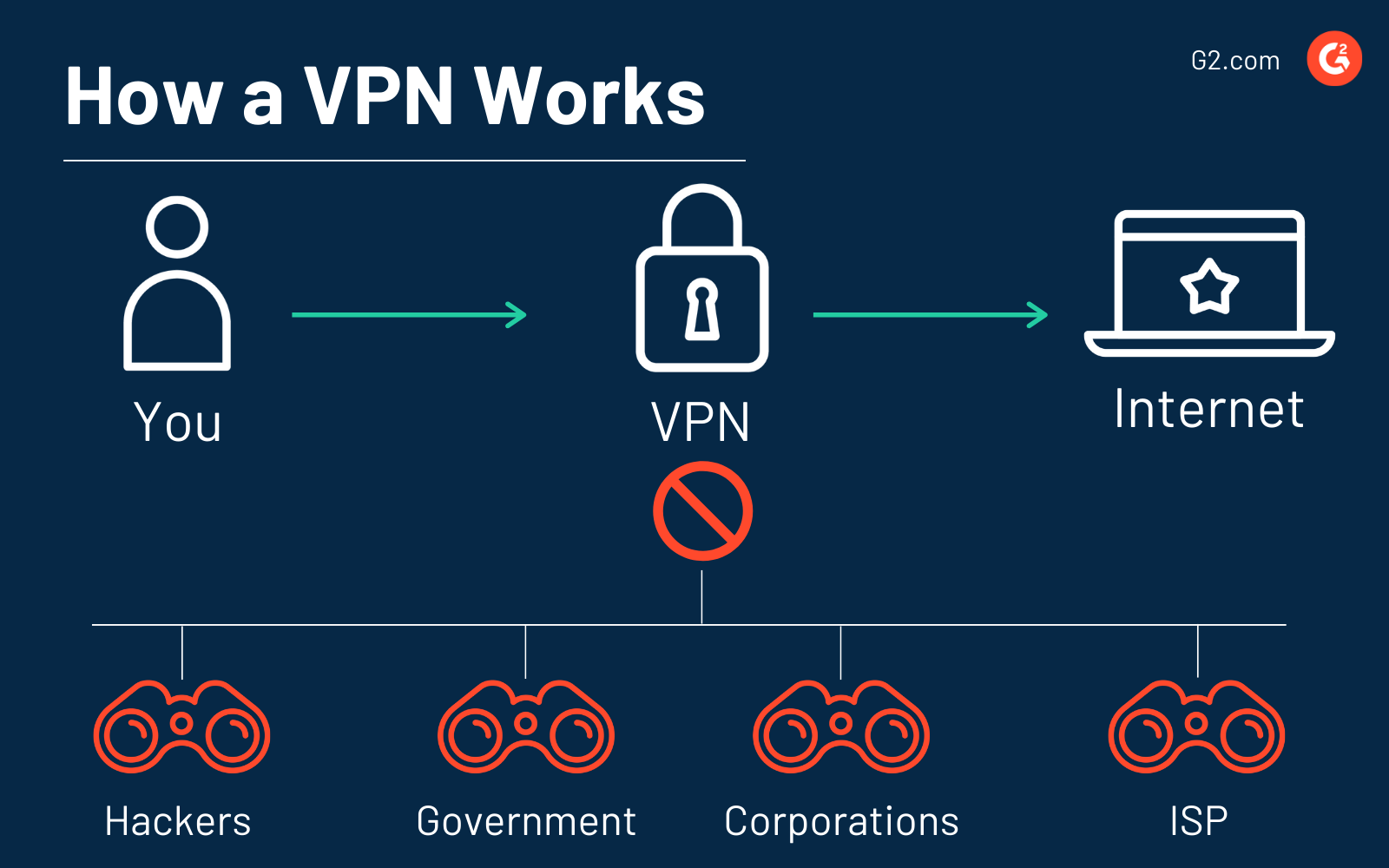

Wenn Sie kein VPN verwenden und auf eine Website im Internet zugreifen, leitet Ihr Internetdienstanbieter (ISP) Sie zu der Website weiter, die Sie besuchen möchten. Ihr gesamter Internetverkehr läuft über die Server Ihres ISPs, was bedeutet, dass sie alles, was Sie online tun, sehen und protokollieren können.

Wenn Sie ein VPN verwenden, leitet es Ihren Internetverkehr über einen konfigurierten Remote-Server um. Dann verbirgt das VPN Ihre IP-Adresse und verschlüsselt alle Daten, die Sie senden oder empfangen.

Das VPN fungiert als Vermittler, wenn Sie sich mit dem Internet verbinden – es verbirgt Ihre IP-Adresse und schützt Ihre persönlichen Informationen. Wenn jemand versuchen würde, die Daten abzufangen, wie ein Hacker oder jemand, der Ihre Identität stehlen möchte, wären die Daten nicht lesbar und würden im Wesentlichen wie Kauderwelsch aussehen.

Dies geschieht durch die Erstellung eines sicheren Tunnels, der die Verbindung Ihres Geräts zum Internet schützt. Der Tunnel wird durch die Authentifizierung des Geräts mit einem VPN-Server erstellt.

Dann wendet der Server eine zusätzliche Schutzebene an, das sogenannte Verschlüsselungsprotokoll, auf alle Daten an, die zwischen dem Gerät und dem Ziel hin und her gehen.

Bevor Ihre Daten ihr Ziel erreichen, werden alle Ihre sensiblen Informationen in Pakete aufgeteilt. Zum zusätzlichen Schutz nimmt das VPN jedes Datenpaket und umschließt es in ein äußeres Paket, das dann durch einen Prozess namens Kapselung verschlüsselt wird.

Dieses zusätzliche Paket hält alle sensiblen Daten sicher, während es die Übertragung vom Gerät zum Ziel innerhalb des Tunnels macht.

Sobald die Daten sicher am Ziel angekommen sind, kann der Entschlüsselungsprozess beginnen.

Es ist wichtig, sich daran zu erinnern, dass, wenn das Datenpaket das Ziel erreicht, es mit einer neuen IP-Adresse ankommt, die vom VPN bereitgestellt wird. Aufgrund dessen wird es so aussehen, als ob Sie aus einem anderen Land surfen, wenn Sie sich mit einem Server in einem anderen Land verbinden.

Wie funktioniert die VPN-Verschlüsselung?

Die Verschlüsselung verbirgt Informationen, die ohne ein bestimmtes Passwort, das als Schlüssel bekannt ist, nicht gelesen werden können. Dieser Schlüssel wird verwendet, um den komplizierten Code zu entschlüsseln, in den persönliche Daten umgewandelt werden.

Die einzigen Besitzer dieses Schlüssels sind Ihr Gerät und der VPN-Server. Der Prozess der Entschlüsselung dieser Daten, bekannt als Dechiffrierung, ist, wie die Informationen durch die Anwendung des Schlüssels wieder lesbar gemacht werden.

Der Prozess der VPN-Verschlüsselung erfolgt in drei Schritten:

- Sobald eine Verbindung innerhalb des VPNs hergestellt ist, werden Ihre Daten in einem sicheren Tunnel codiert, wodurch sie unlesbar werden, während sie von Ihrem Gerät und dem VPN-Server reisen.

- Ihr Gerät wird nun als Teil desselben Netzwerks wie das VPN angesehen, sodass die verwendete IP-Adresse eine der Server des VPN-Anbieters ist.

- Sie können das Internet nach Belieben durchsuchen und auf eine Vielzahl von Websites und Softwarelösungen zugreifen, da das VPN Ihre persönlichen Informationen schützt.

Verschlüsselung wird nicht nur in VPNs verwendet. Denken Sie zum Beispiel an all die Male, die Sie Ihre Kreditkartennummer beim Einkaufen auf einer sicheren Website eingeben. Ihre Kreditkartennummer und alle anderen privaten Informationen werden verschlüsselt, sodass sie unlesbar sind, bis sie ihr Endziel erreichen. In diesem Fall wäre das Endziel die Website, bei der Sie einkaufen.

Dank des Verschlüsselungsprozesses kann ein VPN erfolgreich Dinge wie folgende verbergen:

- Ihre Browserverlauf und Webaktivitäten

- Ihre IP-Adresse

- Ihren Standort

- Ihre Daten auf einem Gerät

Warum ein VPN verwenden?

An diesem Punkt fragen Sie sich vielleicht, ob es sich lohnt, ein VPN zu verwenden und welche Vorteile die Nutzung eines VPNs überhaupt bietet. Es gibt viele Vorteile und Gründe, warum Menschen konsequent zu VPNs greifen. Lassen Sie uns diese aufschlüsseln.

Um eine IP-Adresse zu ändern

Ihre IP-Adresse funktioniert wie Ihre Telefonnummer oder Ihre Wohnadresse, da sie Websites mitteilt, wo Sie sich befinden und wie sie mit Ihrem Gerät verbinden können. Wenn Sie ein VPN verwenden, erhalten Sie eine neue IP-Adresse, sodass Ihr gesamter Datenverkehr so aussieht, als käme er von einem anderen Ort.

Um sicher zu bleiben, wenn Sie öffentliches WLAN nutzen

Es ist nicht ungewöhnlich, mit Ihrem Gerät zur nächsten Bibliothek oder zum nächsten Café zu reisen und sich mit dem öffentlichen WLAN zu verbinden. Wir tun es die ganze Zeit – aber das tun auch Hacker.

Alles, was sie brauchen, ist einfache Ausrüstung, und sie können auf Ihre Benutzernamen und Passwörter zugreifen, wenn sie durch einen gemeinsamen WLAN-Punkt gehen. Die Nutzung eines VPNs verschlüsselt diese Informationen und macht sie für einen Hacker unlesbar.

Um Online-Tracking zu blockieren

Wie oft haben Sie online nach einem neuen Paar Schuhe gesucht, nur um fünf Minuten später auf einer anderen Website eine Anzeige für genau diese Schuhe zu sehen? Oder vielleicht haben Sie online für Strampler für das Neugeborene Ihres besten Freundes eingekauft, nur um für die nächsten sechs Monate Anzeigen für Babykleidung zu sehen.

Es ist uns allen passiert, aber wenn Sie ein VPN verwenden, können Sie verhindern, dass Werbetreibende Ihre Online-Privatsphäre verletzen, indem sie Ihre IP-Adresse für Anzeigen anvisieren. Die Verschlüsselung Ihres Datenverkehrs und das Ersetzen Ihrer IP-Adresse verhindern, dass Sie einen Online-Fußabdruck hinterlassen, den ein ISP oder eine Drittanbieter-Agentur verfolgen kann.

Um sicher zu reisen

Ob Sie nun geschäftlich reisen oder im Urlaub Dinge überprüfen möchten, Sie könnten feststellen, dass Sie dem WLAN in Ihrem Hotel nicht vertrauen.

Dank der VPN-Verschlüsselung können Sie sicher Ihre E-Mails überprüfen, einen neuen Flug nach Hause buchen oder Geld auf Ihr Bankkonto überweisen. Das bedeutet, dass Sie sowohl auf das Netzwerk Ihres Unternehmens zugreifen können, um auf Arbeitsdokumente zuzugreifen, als auch auf Ihr Heimnetzwerk, egal wie weit Sie entfernt sind.

Um Dateien herunterzuladen

Ob Sie es zugeben wollen oder nicht, ein VPN wird nützlich sein, wenn Sie Dateien mit BitTorrent herunterladen, einem Kommunikationsprotokoll für Peer-to-Peer-Dateifreigabe, um Daten und Dateien über das Internet zu verteilen.

Peer-to-Peer ist eine der schnellsten und effektivsten Methoden, um große Datenmengen über ein Netzwerk zu teilen. Trotzdem entmutigen viele ISPs Internetnutzer von dieser Art der Dateifreigabe.

Wenn Ihr ISP etwas wie BitTorrent extrem verlangsamt, können Sie sich entscheiden, es über ein VPN zu nutzen, was den Zugriff auf schnellere Geschwindigkeiten und einfaches Teilen ermöglicht.

Um Internetzensur zu vermeiden

Wenn Sie in ein fremdes Land reisen, kann Ihnen ein VPN helfen, Internet-Zensur zu umgehen und auf Dienste zuzugreifen, die möglicherweise blockiert sind. Zum Beispiel blockiert China einige soziale Medienplattformen wie Facebook. Wenn Sie dort Urlaub machen, könnten Sie auch den Zugang zu bestimmten Websites verlieren.

Da ein VPN Ihre IP-Adresse ändern kann, um es so aussehen zu lassen, als ob Sie sich woanders befinden, können Sie sich mit einem VPN-Server in Ihrem Heimatland verbinden, sodass Sie auf alle Ihre Lieblingswebsites zugreifen können.

Tipp: Finden Sie heraus, ob die Nutzung eines VPNs legal in dem Land ist, in dem Sie leben oder in das Sie reisen werden.

Arten von VPNs

Es gibt im Wesentlichen zwei Arten von VPNs, die Sie verwenden können. Welche Sie wählen, hängt davon ab, wofür Sie das VPN verwenden.

1. Remote-Access-VPN

Ein Remote-Access-VPN ermöglicht es einem Nutzer, sich mit einem privaten Netzwerk zu verbinden und auf alle seine Dienste und Ressourcen zuzugreifen, während er vollständig remote ist.

Die Verbindung, die zwischen dem Nutzer und dem privaten Netzwerk hergestellt wird, erfolgt über das Internet, sodass die Verbindung vollständig privat und sicher ist. Diese Art von VPN ist typischerweise sowohl für Heimanwender als auch für Geschäftsanwender nützlich.

Zum Beispiel verwendet ein Heimanwender typischerweise ein VPN, um regionale Beschränkungen im Internet zu umgehen und auf blockierte Websites zuzugreifen. Ein Mitarbeiter eines Unternehmens, der derzeit remote arbeitet, kann ein VPN verwenden, um sich mit dem Netzwerk seines Unternehmens zu verbinden, sodass er auf Dateien und Ressourcen in einem privaten Netzwerk zugreifen kann.

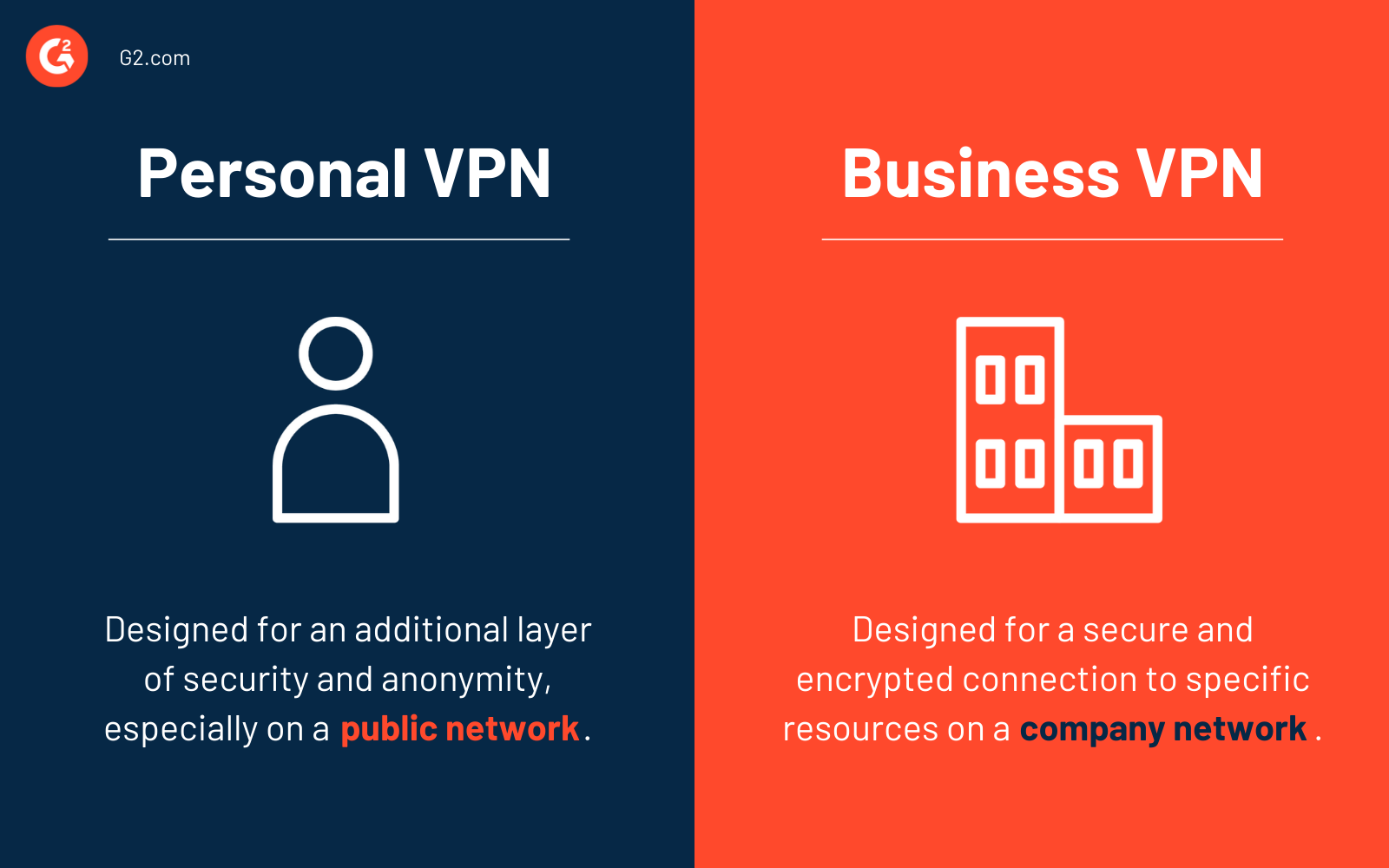

Persönliches VPN vs. Business-VPN

Es ist wichtig zu beachten, dass es einige wesentliche Unterschiede zwischen einem persönlichen VPN und einem Business-VPN gibt.

Wie der Name schon sagt, ist ein persönliches VPN eines, das Sie zu Hause oder bei der Durchführung persönlicher Angelegenheiten verwenden würden. Zum Beispiel würden Sie ein persönliches VPN verwenden, wenn Sie ein öffentliches WLAN-Netzwerk nutzen. Dasselbe gilt, wenn Sie versuchen, auf ein geografisch eingeschränktes YouTube-Video zuzugreifen.

Ein Business-VPN, manchmal auch als Unternehmens-VPN bezeichnet, bietet die Möglichkeit für Mitarbeiter einer bestimmten Organisation, eine sichere, durchgehende verschlüsselte Verbindung zu Cloud-Ressourcen in einem Unternehmensnetzwerk zu nutzen.

2. Site-to-Site-VPN

Ein Site-to-Site-VPN, auch als Router-zu-Router-VPN bezeichnet, wird hauptsächlich von großen Unternehmen oder Organisationen verwendet, die Büros an verschiedenen Standorten haben. Dies ermöglicht es diesen Unternehmen, das Netzwerk eines Bürostandorts mit dem Netzwerk eines anderen Bürostandorts zu verbinden.

Stellen Sie sich dies als eine imaginäre Brücke zwischen den beiden Netzwerken vor, die sie mit dem Internet verbindet, während sie eine sichere und private Verbindung bleibt.

Innerhalb von Site-to-Site-VPNs gibt es zwei Möglichkeiten, dies zu tun:

- Intranet-basiertes VPN: Wenn mehrere Büros desselben Unternehmens mit einem Site-to-Site-VPN verbunden sind.

- Extranet-basiertes VPN: Wenn Unternehmen Site-to-Site-VPNs verwenden, um sich mit dem Büro eines anderen Unternehmens zu verbinden.

Wenn ein Site-to-Site-VPN verwendet wird, fungiert ein Router als VPN-Client, und ein anderer Router wird als VPN-Server verwendet, da dieser Typ auf Router-zu-Router-Kommunikation basiert. Wenn die Authentifizierung zwischen den beiden Routern abgeschlossen ist, kann die Kommunikation beginnen.

Wie man das richtige VPN auswählt

Es besteht kein Zweifel, dass der VPN-Markt mit Optionen überfüllt ist, also stellen Sie sich bei der Auswahl einer VPN-Software diese Fragen:

- Warum brauchen Sie ein VPN? Möchten Sie Ihr Zuhause oder Ihren Arbeitsplatz sichern? Welche Art von Online-Aktivitäten werden Sie durchführen, die ein VPN erfordern? Filme streamen? Online arbeiten, während Sie reisen?

- Welche Eigenschaften suche ich in einem VPN? Muss das VPN mehr als eine Verbindung unterstützen? Wollen Sie Geschwindigkeit? Anonymität? Bessere Verschlüsselung?

- Welche VPN-Tools haben diese Punkte auf meiner Wunschliste? Sortieren Sie die Optionen aus, die Ihnen nicht bieten können, was Sie brauchen. Beachten Sie besonders das VPN-Protokoll – es bestimmt die Verschlüsselungs- und Sicherheitsstufen.

- Was ist Ihr Budget? Sehen Sie, was Sie sich leisten können. Je mehr Fähigkeiten ein VPN hat, desto teurer wird es in der Regel sein.

VPN-Protokolle

Die beiden VPN-Typen basieren auf sechs verschiedenen VPN-Sicherheitsprotokollen. Jedes VPN-Protokoll bietet Nutzern je nach ihren Bedürfnissen unterschiedliche Funktionen und Sicherheitsstufen.

- Internet Protocol Security: Auch bekannt als IPSec, wird dieses Protokoll verwendet, um alle Internetkommunikationen über ein IP-Netzwerk zu sichern. Dies geschieht durch die Authentifizierung der Sitzung und die Verschlüsselung jedes Datenpakets während der Verbindung. Dieses Protokoll kann in Verbindung mit anderen verwendet werden, um die Sicherheit zu erhöhen.

- Layer 2 Tunneling Protocol: L2TP ist ein Tunneling-Protokoll, das normalerweise mit IPSec kombiniert wird, um eine extrem sichere VPN-Verbindung zu erstellen. Dies geschieht durch den Aufbau eines Tunnels zwischen zwei L2TP-Verbindungspunkten und dem IPSec-Protokoll, um die Daten zu verschlüsseln und die Kommunikation zwischen dem Tunnel zu schützen.

- Point-to-Point Tunneling Protocol: PPTP ist eines der am häufigsten verwendeten VPN-Protokolle. Es baut einen Tunnel auf und umschließt das Datenpaket. Es verwendet ein Point-to-Point-Protokoll (PPP), um die Daten zwischen der Verbindung zu verschlüsseln.

- Secure Socket Layer und Transport Layer Security: SSL und TLS erstellen eine spezifische VPN-Verbindung, bei der der Webbrowser als Client fungiert und der Benutzerzugriff auf bestimmte Anwendungen anstelle des gesamten Netzwerks beschränkt ist. Dieses Protokoll wird hauptsächlich von Online-Shopping-Websites und Dienstanbietern verwendet.

- OpenVPN: OpenVPN verwendet ein benutzerdefiniertes Sicherheitsprotokoll, das auf SSL- und TLS-Protokollen basiert. Es ist ein Open-Source-VPN, das nützlich ist, um Punkt-zu-Punkt- und Site-to-Site-Verbindungen zu erstellen.

- Secure Shell: SSH erstellt einen VPN-Tunnel, in dem der Datentransfer stattfindet und sicherstellt, dass der Tunnel korrekt verschlüsselt ist. Dieses Protokoll überträgt Daten von einem lokalen Port auf einem Remote-Server durch den verschlüsselten Tunnel.

Beste VPN-Software

Während verschiedene Online-Dienste wie Proxy es Ihnen ermöglichen, Ihre IP-Adresse zu verbergen und den Internetverkehr umzuleiten, bieten VPNs das gesamte Paket, um zusätzliche Sicherheit und Privatsphäre zu gewährleisten.

Ob Sie das Internet für Online-Shopping nutzen oder als Remote-Mitarbeiter auf die Ressourcen Ihres Unternehmens zugreifen, lassen Sie ein VPN das Risiko eines Datenlecks oder einer möglichen Klage, die folgen könnte, mindern.

Um in unsere VPN-Software-Kategorie aufgenommen zu werden, muss ein Produkt:

- Verschlüsselungs- und Sicherheitssysteme verwenden, um Geräte mit privaten Netzwerken zu verbinden.

- Den Zugriff auf private Netzwerke und sensible Daten ausschließlich für autorisiertes Personal einschränken.

- Netzwerkverkehr auf Paketebene identifizieren, um sensible Daten zu codieren.

- Tunneling-Protokolle verwenden, um Verbindungen zu sicheren Netzwerken zu leiten.

* Unten sind die 10 führenden VPN-Software aus dem G2 Winter 2023 Grid® Report. Einige Bewertungen können zur Klarheit bearbeitet worden sein.

1. NordVPN

NordVPN hilft Unternehmen, ihr Netzwerk und ihre Internetverbindungen sicher zu halten, indem es eine zusätzliche Schutzschicht hinzufügt, um alle Kommunikation zu sichern. Dank starker Verschlüsselung, die auf allen eingehenden und ausgehenden Datenverkehr angewendet wird, können keine Dritten auf vertrauliche Informationen zugreifen.

Was Nutzer mögen:

„NordVPN bietet das beste sichere Gateway und hat einen langen Weg zurückgelegt, um uns in diesem Zeitalter des Misstrauens ein Gefühl der Freiheit zu geben. Es bietet nicht nur eine No-Log-Politik, sondern auch vollständigen Schutz beim Surfen im Internet. Ein Konto kann für viele Geräte zum Schutz verwendet werden. Mit einem sehr vernünftigen Paket bietet es Zugang zu jeder verschiedenen Version von geografisch blockierten Inhalten und erweitert die Ansichten.“

- NordVPN-Bewertung, Jeremy P., 07. April 2020

Was Nutzer nicht mögen:

„Gelegentlich habe ich einige Verbindungsprobleme mit bestimmten Servern beobachtet. Auch die Preispläne von NordVPN können teurer sein als die anderer VPN-Anbieter, was für mich ein wenig problematisch erscheint."

- NordVPN-Bewertung, Abhijeet S., 22. März 2023

2. Absolute Secure Access

Absolute Secure Access ist ein Unternehmens-VPN, das Nutzern ermöglicht, sicher auf wichtige Ressourcen in einer öffentlichen Cloud zuzugreifen und vertrauliche Informationen zu sichern. Die Software-Suite umfasst drei Produkte: Absolute VPN zur Sicherung von Daten in Bewegung, Absolute ZTNA zur Abwehr unbefugter Nutzer und Absolute Insights zur Überwachung und Verbesserung der Remote-Arbeitserfahrung.

Was Nutzer mögen:

„Absolute Secure Access macht es unseren Nutzern wirklich einfach, Geschäftsressourcen im Außendienst zuzugreifen. Die meisten unserer Nutzer überwachen kontinuierlich Geschäftssysteme und benötigen ständige Kommunikation mit diesen Systemen. Absolute Secure Access macht diesen Prozess nahtlos und frustfrei.“

- Absolute Secure Access-Bewertung, Micheal W., 09. Februar 2023

Was Nutzer nicht mögen:

„Die anfängliche Lernkurve ist etwas überwältigend, aber ich schlage vor, ihren hervorragenden Zertifikatskurs zu besuchen, der Ihnen in kürzester Zeit das Erstellen von Richtlinien ermöglicht!“

- Absolute Secure Access-Bewertung, Mike S., 10. Februar 2023

3. pfSense

pfSense ist eine Open-Source-Firewall- und Routing-Software. Basierend auf dem FreeBSD-Betriebssystem, this Netzwerk-Sicherheitslösung ist ideal für den persönlichen und professionellen Gebrauch. Es verfügt über eine webbasierte Benutzeroberfläche und mehrere Funktionen wie Netzwerkadressübersetzung (NAT), Anti-Spoofing, Anwendungsblockierung, SSL-Verschlüsselung, mehrsprachige Unterstützung und mehr, was ihm einen Vorteil gegenüber anderen kommerziellen Lösungen verschafft.

Was Nutzer mögen:

„Die Menge an Leistung und Flexibilität, die pfSense Ihrem Netzwerk bietet, ist herausragend. Die integrierte VPN-Fähigkeit bedeutet, dass die Verbindung zu meinem Netzwerk von außen einfach ist und keine zusätzliche Hardware erfordert. Die vollständige Kontrolle darüber, wie Pakete zum und vom Internet und sogar über LANs fließen, bedeutet, dass ich eine Kontrolle habe, die es mir ermöglicht, mein Netzwerk effizient und sicher zu betreiben. Wenn Sie es gewohnt sind, nur mit der Hardware zu arbeiten, die Ihr Anbieter Ihnen gibt, ist pfSense ein bedeutender Schritt nach oben.“

- pfSense-Bewertung, Jay M., 26. Februar 2023

Was Nutzer nicht mögen:

„Der Hauptnachteil für mich ist, dass es ein wenig Zeit braucht, um sich mit dem Tool vertraut zu machen und sich damit wohlzufühlen, aber selbst dies ist ein kleiner Kritikpunkt, da dies bei jeder Technologie der Fall ist. Da die Dokumentation umfangreich und frei verfügbar ist, sind die einzigen Kosten die Zeit, die es braucht, um sie zu lesen und zu verstehen.“

- pfSense-Bewertung, Dorian D., 20. März 2023

4. ExpressVPN

ExpressVPN bietet Nutzern ein einfach zu bedienendes und schnelles VPN, das ultra-sicher ist. Außerdem können Sie mit der sofortigen Einrichtung und unbegrenzter Bandbreite auf bis zu fünf Geräten sicher sein, dass Sie vor Angreifern geschützt sind.

Was Nutzer mögen:

„Es ist einfach, sich darauf einzuloggen, und es läuft im Hintergrund, ohne die Internetgeschwindigkeit zu verlangsamen. Es schaltet sich von selbst ein, sodass Sie nach der Installation nicht einmal mehr daran denken müssen."

- ExpressVPN-Bewertung, Angeline H., 20. Mai 2022

Was Nutzer nicht mögen:

„Gelegentlich gibt es Verbindungsprobleme mit der Laptop-Version. Dies passiert, wenn der Laptop "einschläft". Das VPN hat dann Schwierigkeiten, sich wieder zu verbinden, und muss manchmal über die Funktion "Apps hinzufügen/löschen" in Windows "repariert" werden.“

- ExpressVPN-Bewertung, John S., 5. Juli 2022

5. Perimeter 81

Perimeter 81 ist ein cloud-nativer Sicherheitsdienst, der es Organisationen ermöglicht, sicher auf Ressourcen zuzugreifen, Netzwerke zu verwalten und das Risiko von Datenlecks zu reduzieren. Die Software bietet eine Reihe von Funktionen wie Multi-Faktor-Authentifizierung, Webfilterung, automatische WLAN-Schutz und Identitätsmanagement für ein cybersicheres Erlebnis.

Was Nutzer mögen:

„Einfache und intuitive Benutzeroberfläche, die einfach zu bedienen ist. Selbst ein unerfahrener Benutzer und jemand, der nicht mit Cloud-Sicherheit vertraut ist, kann sein Konto leicht verwalten.“

- Perimeter 81-Bewertung, Himanshu D., 14. November 2022

Was Nutzer nicht mögen:

„Manchmal versuche ich, mich mit einem externen Netzwerk zu verbinden, und es erlaubt mir nicht, ich muss die Maschine neu starten, und dann kann ich mich über Perimeter 81 mit externen Netzwerken verbinden.“

- Perimeter 81-Bewertung, Ronald B., 24. Mai 2022

6. ProtonVPN

ProtonVPN ist mit Sicherheit als Hauptfokus konzipiert. Es sendet Internetverkehr durch einen verschlüsselten Tunnel, sodass Passwörter und vertrauliche Daten sicher bleiben, selbst wenn sie über eine öffentliche oder unzuverlässige Internetverbindung verwendet werden.

Was Nutzer mögen:

„Einfach zu bedienen, sicheres VPN-Tunneling von einem seriösen, datenschutzorientierten Unternehmen mit einem verständlichen Geschäftsmodell, das sich an seinen Nutzern orientiert. Bietet immer noch eine kostenlose Option, um alle zu schützen und auch zu demonstrieren, wie das Produkt funktioniert.“

- ProtonVPN-Bewertung, Richard P. 10. Juni 2022

Was Nutzer nicht mögen:

„Es gibt nicht viele Nachteile bei ProtonVPN; jedoch sind die kostenpflichtigen Pläne auf dem aktuellen Markt etwas teuer. Die auffällig fehlende Funktion ist das Split-Tunneling, bei dem wir nicht auswählen können, welche Apps das VPN verwenden und welche nicht.“

- ProtonVPN-Bewertung, Srivatsa V., 06. März 2023

7. OpenVPN Access Server

OpenVPN bietet Nutzern flexible VPN-Lösungen, um ihre Datenkommunikation zu sichern, sei es für Internet-Privatsphäre, Remote-Zugriff für Mitarbeiter, Sicherung von IoT oder Vernetzung von Cloud-Datenzentren.

Was Nutzer mögen:

„Ich mag, dass es häufige Updates gibt. Die Installation und Einrichtung ist unkompliziert und ziemlich intuitiv. Es gibt auch reichlich Dokumentation, die auf dem Weg hilft. Es kommt mit ein paar kostenlosen Lizenzen für den persönlichen Gebrauch, sodass es meine Bedürfnisse erfüllt. Es hat einen sehr einfachen Client-Installer, der in den Server integriert ist.“

- OpenVPN-Bewertung, Rajat H., 07. März 2023

Was Nutzer nicht mögen:

„Manchmal laufen Client-/Mitarbeiterprofile ab oder funktionieren aus keinem ersichtlichen Grund nicht mehr. Es ist sehr einfach zu beheben, aber es verursacht dennoch von Zeit zu Zeit eine kleine Unannehmlichkeit. Abgesehen davon fällt nichts weiter auf.“

- OpenVPN-Bewertung, Wyatt H., 13. Mai 2022

8. NordLayer

NordLayer, früher bekannt als NordVPN Teams, ist eine cloudbasierte Netzwerksicherheitslösung. Es bietet Unternehmen mehrere Funktionen wie zwei-Faktor-Authentifizierung (2FA), Single Sign-On (SSO), Auto-Connect und Jailbreak-Geräteerkennung, um Geschäftstätigkeiten vor neugierigen Blicken zu schützen. Die Anwendung ist für Windows, Mac, Android, iOS und Linux verfügbar.

Was Nutzer mögen:

„NordLayer war einfach einzurichten und für mein Team zu verwalten. Wir brauchten sowohl die Sicherheit eines VPNs als auch eine statische IP für das gesamte Team, und NordLayer bietet uns beides zu einem Preis, der im Einklang mit der Konkurrenz steht.“

- NordLayer-Bewertung, Steve K., 23. Februar 2023

Was Nutzer nicht mögen:

„Gelegentlich sind einige der Server, mit denen Sie sich verbinden, langsam, möglicherweise haben viele Nutzer eine Verbindung oder es fließt viel Datenverkehr durch diesen Server, aber ein schnelles erneutes Verbinden behebt es sofort.“

- NordLayer-Bewertung, Michael M., 23. Februar 2023

9. Check Point IPsec VPN

Check Point IPsec VPN bietet über 60 innovative Sicherheitsdienste, um mehrstufige Mega-Cyberangriffe zu verhindern. Sie haben eine Reihe von Optionen für kleine, mittlere und unterschiedlich große Unternehmen.

Was Nutzer mögen:

„Check Point ist eine solide VPN-Plattform mit Hardware- und Software-Optimierung und herausragenden Verwaltungsmöglichkeiten. Mit Cross-Features wie Hardware-Beschleunigung und ASIC macht es diese Lösung perfekt für Unternehmensbank-Level hohe Sicherheit.“

- Check Point IPsec VPN-Bewertung, Jose A., 27. Mai 2022

Was Nutzer nicht mögen:

„Es müssen viele Debugging-Befehle verwendet werden, um einige Probleme vollständig zu beheben.“

- Check Point IPsec VPN-Bewertung, Ozan D., 20. Juli 2022

10. Twingate

Twingate ist eine sichere Remote-Zugriffslösung, die auf dem modernen Zero-Trust-Netzwerkmodell basiert. Es verwendet vier Komponenten, nämlich den Controller, Clients, Connectors und Relays, um sicherzustellen, dass nur autorisierte Nutzer Zugriff auf die Ressourcen haben.

Was Nutzer mögen:

„Twingate folgt einem Zero-Trust-Sicherheitsmodell, bei dem Implementierungen mit den geringsten Zugriffsprivilegien für unsere Kundenplattform durchgeführt werden. Es erlaubt nicht, dass eine einzelne Ressource die gesamte Verkehrssteuerung unabhängig übernimmt, um Netzwerkverletzungen zu verhindern, und arbeitet mit Knotenverteilungsstrategien. Wir können die Benutzerzugriffsautorisierung regulieren, indem wir Genehmigungsstufen für sensible Entscheidungsfindungen und Sichtbarkeitsverbesserungen implementieren.“

- Twingate-Bewertung, Rithika G., 16. März 2022

Was Nutzer nicht mögen:

„Es gab einige Schritte, von denen wir zu Beginn nicht wussten, und die Navigation durch die Dokumentation war nicht immer intuitiv. Insbesondere die Einrichtung von nicht-FQDN-Hostnamen/Adressen und auf-Domain (AD) über Twingate war etwas zu lernen und hatte keinen einfachen Weg zur Einrichtung. Auch die Client-Updates mit nicht-Admin-Nutzern sind eher umständlich. Ich lade normalerweise die Installationsdatei erneut herunter, anstatt die integrierte Update-Funktion zu verwenden.“

- Twingate-Bewertung, Bryan V., 07. Juni 2022

Jede Bewegung, die Sie machen, werden sie beobachten

Es gab noch nie einen besseren Zeitpunkt, um Ihr Recht auf Online-Privatsphäre zu schützen, und die Nutzung eines VPNs ist ein guter Anfang. Egal, wo Sie auf das Internet zugreifen und was Sie tun möchten, ein VPN kann sicherstellen, dass niemand zuschaut und dass Ihre Daten vor neugierigen Blicken geschützt sind.

Machen Sie den nächsten Schritt und lernen Sie wie man ein VPN einrichtet, damit Ihre Identität und Daten sicher bleiben.

Dieser Artikel wurde ursprünglich 2019 veröffentlicht. Der Inhalt wurde mit neuen Informationen aktualisiert.

Mara Calvello

Mara Calvello is a Content and Communications Manager at G2. She received her Bachelor of Arts degree from Elmhurst College (now Elmhurst University). Mara writes content highlighting G2 newsroom events and customer marketing case studies, while also focusing on social media and communications for G2. She previously wrote content to support our G2 Tea newsletter, as well as categories on artificial intelligence, natural language understanding (NLU), AI code generation, synthetic data, and more. In her spare time, she's out exploring with her rescue dog Zeke or enjoying a good book.