Software für Schwachstellenscanner wird immer beliebter, da Unternehmen Angriffe von externen Entitäten abwehren wollen, insbesondere da hybride und Remote-Arbeitsszenarien die externen Endpunkte erhöht haben.

Verbessern Sie Patch- und Sicherheitsprozesse mit Schwachstellenscanner-Software

Mit dem erhöhten Netzwerkverkehr zu externen Geräten ist es umso wichtiger geworden, Lösungen zu haben, die Unternehmensnetzwerke auf Bedrohungen oder Schwachstellen überwachen, die von böswilligen Akteuren ausgenutzt werden können. Hier wird Schwachstellenscanner-Software zu einem unverzichtbaren Werkzeug für Unternehmen.

Da Hacker immer hartnäckiger und cleverer werden, ist die nächste Bedrohung nur einen Schritt entfernt. Beispielsweise sind Office-Dateien mit Malware eine gängige Cyber-Taktik von Bedrohungsakteuren, bei der der Angreifer eine Anwendung wie Microsoft Office ausnutzt, um Malware zu verbreiten. Mit Schwachstellenscanner-Software können Organisationen diesen Angreifern einen Schritt voraus sein, die versuchen, Schlupflöcher in Cybersecurity-Updates oder Patches zu finden.

Was ist Schwachstellenscanner-Software?

Schwachstellenscanner-Software überwacht Anwendungen und Netzwerke, um Sicherheitslücken zu identifizieren. Die Software pflegt eine aktuelle Datenbank mit früheren Schwachstellen und führt Scans durch, um potenzielle Exploits zu identifizieren.

Diese Datenbank hilft Unternehmen, Anwendungen und Netzwerke gegen bekannte Schwachstellen zu testen und neue zu identifizieren. Dieses Tool erstellt typischerweise Berichte, die den Sicherheitszustand einer Anwendung oder eines Netzwerks detailliert beschreiben und Empfehlungen zur Behebung identifizierter Probleme geben.

Einige Schwachstellenscanner arbeiten ähnlich wie dynamische Anwendungssicherheitstests (DAST)-Tools, scannen jedoch Tools, anstatt Angriffe zu simulieren oder Penetrationstests durchzuführen.

Möchten Sie mehr über Verwundbarkeits-Scanner-Software erfahren? Erkunden Sie Verwundbarkeitsscanner Produkte.

G2-Daten zeigen steigendes Interesse an Schwachstellenscanner-Software

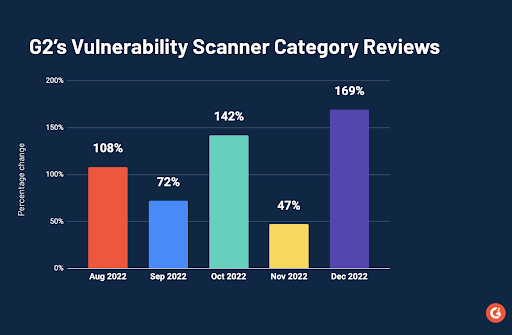

Besucher der G2-Website bestätigen dieses gestiegene Marktinteresse an Schwachstellenscanner-Software. Ende 2022 verzeichnete G2 einen Anstieg der Bewertungen für die Kategorie Schwachstellenscanner-Software um 169 %. Dies spiegelt das gestiegene Interesse der Käufer an dieser Kategorie wider.

Laut G2-Daten für seine Käufer sind die gewünschten Fähigkeiten für Schwachstellensoftware:

- Die Software erfüllt die Compliance, Vorschriften und Standards, die für die Branche und das Geschäft der Organisation relevant sind.

- Das Tool verfügt über ein benutzerfreundliches Dashboard, das Risikobewertungen klar anzeigt und priorisiert, welche internen Teams welche Anstrengungen unternehmen sollten.

- Die Lösung kann alle Systeme und Infrastrukturen scannen und überwachen, die eine Organisation schützen möchte.

Verwendung von Schwachstellenscanner-Software zur Bekämpfung zunehmender externer Bedrohungen

Als Beweis dafür, dass Unternehmen aufgrund hybrider Arbeitsszenarien mehr Netzwerkverkehr mit externen Geräten erleben, haben einige der Kollaborations- und Produktivitäts-Kategorien von G2 ein signifikantes Wachstum verzeichnet. Beispielsweise wuchs die Unterkategorie Virtuelle Arbeitsplätze, die Produkte umfasst, die eine physische Büroumgebung simulieren, im Jahr 2022 um 178 %.

Schwachstellenscanner-Software identifiziert externe Bedrohungen und Schwachstellen, indem sie externe Systeme außerhalb des Unternehmensnetzwerks scannt. Im Fall von hybriden Arbeitsszenarien wären dies Systeme wie ungesicherte Heimnetzwerke oder Geräte wie Laptops. Externe Scans können aufzeigen, wie Hacker Schwachstellen ausnutzen und wie sie Cyberkriminalität begehen. Beispielsweise geben externe Scans Einblick, wie externe Hacker in die IT-Assets und Ports einer Organisation eindringen und ermöglichen es den Benutzern, zu bestimmen, wie mit diesen Schwachstellen umzugehen ist.

Das Ergebnis ist, dass Unternehmen Einblicke erhalten, wie sie ihre Patch- und Sicherheitsprozesse sowie ihre Sicherheitsstandards verbessern können. Mehrere Unternehmen können sich für Schwachstellenscanner-Software entscheiden, da sie Bedrohungen in Echtzeit bewerten kann. Software-Agenten können in jedem Endpunkt einer Organisation installiert werden und tiefe Scans jedes einzelnen durchführen, sodass Endpunktbenutzer jede gescannte Schwachstelle anzeigen und überwachen und bestimmen können, ob die Schwachstelle gepatcht oder behoben werden soll.

Schwachstellenscanner-Software kann auch webbasierte Scans für Websites bereitstellen. Externe Scans helfen Endbenutzern, sich auf die bedeutendsten Bedrohungen und Schwachstellen zu konzentrieren, und dann können sie ein kompromittiertes Gerät unter Quarantäne stellen, bis es gründlich untersucht werden kann.

Was sind die aktuellen Herausforderungen bei Schwachstellenscanner-Software?

Einige der wichtigsten Herausforderungen, denen sich Käufer von Schwachstellenscanner-Software heute gegenübersehen, sind:

Falsch positive: Die größte Herausforderung besteht darin, dass Schwachstellenscanner-Software falsch positive Ergebnisse liefern kann und somit die Reaktionen des Supports verlangsamt.

Skalierung: Neuere Schwachstellenscanner-Lösungen verfügen möglicherweise nicht über ausreichende Fähigkeiten für ein großes Unternehmen. Andererseits kann eine Lösung, die für große Unternehmen entwickelt wurde, für ein mittelständisches bis kleineres Unternehmen zu umfangreich sein.

On-Premises oder nur cloudbasiert: Schwachstellenscanner-Software, die nur für On-Premises entwickelt wurde, erfüllt möglicherweise nicht die Scanner-Bedürfnisse für die Cloud-Anwendungen einer Organisation. Gleichzeitig ist sie, wenn sie nur cloudbasiert ist, möglicherweise nicht die beste Wahl für Organisationen, die ihre gesamte technische Infrastruktur scannen müssen.

Preis: Für einige mittelständische Unternehmen kann der Preis für Schwachstellenscanner-Software, die für große Unternehmen entwickelt wurde, zu teuer sein.

Zukunft der Schwachstellenscanner-Software

Nicht jede Organisation wird Schwachstellenscanner-Software auf die gleiche Weise nutzen. Einige werden sie hauptsächlich für externe Bedrohungen verwenden, während andere sie intern und extern einsetzen werden.

Ein beitragender Faktor zur Nachfrage nach Schwachstellenscanner-Software ist, dass sie hilft, die wachsende Bedrohung durch Datenverletzungen zu mindern, die Organisationen dazu zwingen, regulatorische Standards wie HIPAA, PCI-DSS und GLBA zu erfüllen. Und dank des Trends zu Remote- und Hybridarbeit wird der Bedarf an der Software voraussichtlich in naher Zukunft nicht abnehmen.

Bearbeitet von Shanti S Nair

Sarah Wallace

Sarah is a Research Principal at G2. She has worked as an industry analyst for over 20 years and focuses on cybersecurity for areas such as cloud and networks.