Mitarbeiter und Kunden nutzen die Informationsressourcen eines Unternehmens unterschiedlich.

Einige nutzen sie, um ihre täglichen Aufgaben in Softwareanwendungen auszuführen, während andere möglicherweise Daten oder Informationen benötigen, die in den Repositories des Unternehmens für besondere Zwecke gespeichert sind. In jedem Fall ist es wichtig, ihre Zugriffsberechtigungen auf Informationsressourcen zu regulieren, um die Sicherheit zu gewährleisten und die Einhaltung von Vorschriften sicherzustellen.

Wenn nun eine Zugriffsanfrage an den IT-Administrator gestellt wird, kann das manuelle Überprüfen aller Attribute und Freigaben, um den Zugriff zu gewähren, viel Zeit in Anspruch nehmen. Wenn der IT-Administrator die Zugangsdaten persönlich an einen Benutzer weitergibt, kann dies zu internen Sicherheitsrisiken führen.

Um solche Situationen zu vermeiden, verwenden Unternehmen Benutzerbereitstellungstools, um die Zugriffsrechte der Benutzer zu erstellen, zu verwalten und zu überwachen. Diese Tools nutzen Automatisierung, um die Erstellung von Benutzerkonten zu optimieren und Rechte zu regulieren, was es dem IT-Administrator erleichtert, das Identitäts- und Zugriffsmanagementprogramm seiner Organisation zu verwalten.

Dies spart nicht nur Zeit und Geld, sondern hilft auch der Führungsebene, einen Überblick über die Identitäts- und Zugriffsberechtigungen zu erhalten, die verschiedenen Benutzern von der Einstellung bis zum Austritt gewährt werden.

Was ist Benutzerbereitstellung?

Benutzerbereitstellung ist ein Prozess des digitalen Identitäts- und Zugriffsmanagements, der die Erstellung von Benutzerkonten und die Zuweisung geeigneter Rechte und Berechtigungen zum Zugriff auf die Ressourcen einer Organisation umfasst.

Auch bekannt als Benutzerkontenbereitstellung, umfasst dieser Prozess die Sicherstellung, dass Benutzerkonten erstellt, mit geeigneten Berechtigungen versehen, verwaltet und während des gesamten Lebenszyklus eines Benutzers in einer Organisation überwacht werden.

Es beginnt, wenn neue Benutzer eingestellt werden, wobei ein neues Konto für sie mit den entsprechenden Zugriffsberechtigungen erstellt wird. Das Konto wird verwaltet und geändert, wenn sie befördert oder versetzt werden. Dann wird das Konto beim Offboarding deaktiviert und gelöscht, was Teil des Benutzer-Deprovisioning-Prozesses ist.

Was ist der Zweck der Benutzerbereitstellung und des Benutzer-Deprovisioning?

Der Zweck der Benutzerbereitstellung und des Deprovisioning kann durch die folgenden Phasen im Lebenszyklus eines Benutzers erklärt werden:

Onboarding: Neueinstellungen benötigen ihre Benutzerprofile mit Berechtigungen, die ihrer Rolle und hierarchischen Position entsprechen. Es hilft ihnen, ihre Aufgaben in der Anwendung auszuführen, Informationsressourcen effektiv zu nutzen und sich reibungslos in die neuen Prozesse einzuarbeiten. Es umfasst die Erstellung neuer Benutzerkonten, das Einrichten eines E-Mail-Kontos, das Gewähren von Zugriff auf Anwendungen, Datenrepositorys, Gruppenmitgliedschaften und mehr.

Beförderung: Benutzerberechtigungen und -rechte können sich ändern, wenn Personen in eine neue Rolle wechseln. Die Benutzerbereitstellung ermöglicht ihnen einen reibungslosen Übergang, indem sie ihnen die entsprechenden Zugriffsrechte gewährt. Zum Beispiel, wenn ein IT-Spezialist in eine Führungsrolle befördert wird, benötigt er Zugriff auf ein neues Set von Tools, das ihm hilft, einen Überblick über das gesamte Team zu erhalten.

Einmaliger Zugriff: Es kann Situationen geben, in denen Teams vertragliche Benutzer an Bord nehmen, die möglicherweise vorübergehenden Zugriff auf E-Mails oder andere Ressourcen benötigen. Sie müssen sicherstellen, dass die einmalige Benutzerbereitstellung schnell verwaltet wird und nach dem einmaligen Ereignis sofort das Deprovisioning implementiert wird.

Offboarding: Wenn ein Mitarbeiter ein Unternehmen verlässt, sollte sein Benutzerkonto schnell deaktiviert und nach einem vorher festgelegten Zeitraum aus dem System entfernt werden. Ehemaligen Mitarbeitern Zugriff zu gewähren, kann Ihr Sicherheitskonstrukt gefährden und ist nicht ratsam.

Support- oder technische Probleme: Wenn ein neuer Mitarbeiter sein Passwort vergisst oder ein Problem mit seinem Konto auftritt, müssen solche Benutzerkonten erneut bereitgestellt werden. Danach sollte das alte Konto desselben Benutzers deaktiviert und entfernt werden.

Insgesamt spielt die Benutzerbereitstellung eine entscheidende Rolle bei der Verwaltung von Benutzerkonten und deren Rechten innerhalb eines Unternehmens, während sichergestellt wird, dass Compliance-Standards (wie HIPAA) angemessen erfüllt werden.

Der Zweck der Benutzerbereitstellung in einer Organisation kann besser durch die Fähigkeiten erklärt werden, die sie bietet.

- Verbessert die Effizienz in der Sicherheitsverwaltung: Das Benutzerbereitstellungssystem reduziert die Zeit, die benötigt wird, um Systemzugriffskontrollen einzurichten und zu aktualisieren, während es die Möglichkeit bietet, Zugriffsberechtigungen zu aktualisieren oder einen Benutzer vorübergehend zu sperren. Es ermöglicht dem Sicherheitspersonal, viel Zeit zu sparen und sich auf andere Aufgaben zu konzentrieren, um die Sicherheitsverwaltungsfunktion zu verbessern.

- Bietet rollenbasierten Systemzugriff: Es ist schwierig vorherzusagen, auf welche Systeme ein Benutzer zugreifen kann, ohne eine Person zu haben, die die Nutzung überwacht. Es ist ein häufiges Problem bei der Einrichtung des Benutzerzugriffs, das Benutzerbereitstellungslösungen lösen. Die Lösung stellt sicher, dass Zugriffsberechtigungen ausschließlich basierend auf der Rolle oder dem Jobtitel des Benutzers in der Organisation gewährt werden.

- Ermöglicht zeitsparende Audits: Benutzerbereitstellungssysteme verfügen über ein zentrales Repository aller Benutzerdaten und Informationen über aktive und inaktive Benutzer, was es den Behörden ermöglicht, Audits effizient durchzuführen. Darüber hinaus bieten automatisierte Benutzerbereitstellungssysteme die Möglichkeit, Audits in kürzerer Zeit (einige Stunden) durchzuführen, verglichen mit den traditionellen Methoden, bei denen es Tage dauern könnte, sie abzuschließen.

- Verbessert die Benutzererfahrung: Benutzerbereitstellungssysteme automatisieren die Einrichtung des Benutzerzugriffs und ermöglichen es ihnen, sich schnell in einer neuen Umgebung einzuarbeiten, was viel Zeit spart. Dies verbessert die Benutzererfahrung erheblich und reduziert die Anzahl der Anrufe, die der Helpdesk erhält, um Zugriff auf verschiedene Anwendungen bereitzustellen.

- Ermöglicht die Integration mit Single Sign-On (SSO): Benutzerbereitstellungssysteme können mit SSO integriert werden, vorausgesetzt, beide haben denselben Anbieter. Es spart eine erhebliche Menge an Zeit für die Sicherheitsverwaltung und reduziert manuelle Fehler.

- Erhöht die Effizienz des Helpdesks: Große Mengen an Zugriffsanfragen an den Helpdesk verursachen Verzögerungen und beeinträchtigen die Benutzerzufriedenheit. Mit der Benutzerbereitstellung erhalten Benutzer sofort den entsprechenden Systemzugriff, was die Anzahl der Anfragen an den Support minimiert und es ihnen ermöglicht, sich auf vorrangige Probleme zu konzentrieren.

Das Fehlen eines ordnungsgemäßen Benutzerbereitstellungsprozesses kann unnötige Verwirrung verursachen, wenn neue Benutzer hinzukommen, da sie blind für Endbenutzerobjekte wären, die für ihre Rolle entscheidend sind. Auf der anderen Seite würde die manuelle Zuweisung dieser Zugriffsrechte zu Redundanzen in der Arbeit eines IT-Administrators führen, da sie mit einer Vielzahl anderer Aufgaben überlastet sind. Es würde die Effizienz beider Seiten beeinträchtigen – Administratoren und neue Benutzer.

Ein weiteres Bedürfnis, das die Benutzerbereitstellung befriedigt, ist der Schutz der Informationsressourcen. Sie können Ihre Ressourcen nicht offen für alle im Unternehmen zugänglich machen; dies würde ein großes Fragezeichen auf Ihre Sicherheits- und Compliance-Standards setzen. Für jedes gute Identitäts- und Zugriffsmanagementprogramm ist es wichtig, systematischen Schutz über Informationen und Anwendungen zu haben, die mit den Daten des Unternehmens arbeiten.

Benutzerbereitstellung und Benutzer-Deprovisioning sind Teil des Identitäts- und Zugriffsmanagements (IAM)-Programms und erfüllen solche Bedürfnisse effektiv, indem sie die Zugriffsrechte und -privilegien verschiedener Benutzer verwalten und überwachen.

Möchten Sie mehr über Benutzerbereitstellungs- und Governance-Tools erfahren? Erkunden Sie Benutzerbereitstellungs- und Governance-Tools Produkte.

Arten der Benutzerbereitstellung

Es gibt vier wesentliche Arten der Benutzerbereitstellung:

- Selbstbedienungs-Kontobereitstellung: ermöglicht es Benutzern, an einigen Teilen des Bereitstellungsprozesses teilzunehmen, um IT-Administratoren Zeit zu sparen. Zum Beispiel sind Benutzer allein verantwortlich für das Ändern und Verwalten ihrer Passwörter.

- Diskretionäre Kontobereitstellung: beinhaltet, dass IT-Administratoren allein über den Zugriff eines Benutzers auf mehrere Anwendungen und Informationen entscheiden. Obwohl es in kleinen Unternehmen üblich ist, kann es in großen Unternehmen zu Problemen führen, wenn es manuell durchgeführt wird.

- Workflow-basierte Kontobereitstellung: erfordert Genehmigungen von der Führungsebene, um Zugriff auf Informationen oder Anwendungen zu gewähren. Berechtigungen werden basierend auf den Bedürfnissen und Anforderungen eines Benutzers vergeben.

- Automatisierte Kontobereitstellung: beinhaltet die Verwaltung von Benutzerkonten basierend auf einem vordefinierten Satz von Regeln durch ein zentrales Benutzerbereitstellungstool. Es ermöglicht dem Administrator, Benutzerkonten und Berechtigungen genau zu überwachen, ohne zu viel Zeit zu investieren. Die Software reduziert die Redundanzen des manuellen Prozesses, aber es gibt einige Fälle, in denen Administratoren eingreifen müssen.

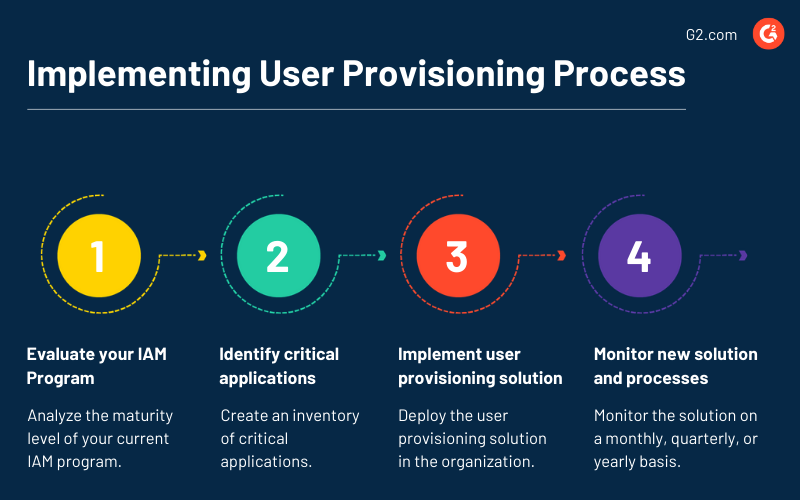

Wie implementiert man einen Benutzerbereitstellungsprozess

Um einen Benutzerbereitstellungsprozess in Ihrem Unternehmen zu implementieren, finden Sie hier eine Schritt-für-Schritt-Anleitung, die Ihnen hilft, den vollständigen Implementierungsprozess zu verstehen.

Bewerten Sie Ihr Identitäts- und Zugriffsmanagementprogramm

Der erste Schritt zur Implementierung eines Benutzerbereitstellungsprozesses besteht darin, das Reifegradniveau Ihres aktuellen IAM-Programms zu identifizieren und zu analysieren. Tauchen Sie tief in das Verständnis ein, wie Ihr Team die Benutzerbereitstellung sieht und welche Verantwortlichkeiten damit verbunden sind. Ihr IT-Team muss ein umfassendes Verständnis des Themas haben, da sie diejenigen sind, die es implementieren werden.

Tipp: Möchten Sie mehr erfahren? Hier ist Ihr detaillierter Leitfaden zu IT-Management.

Überprüfen Sie als Nächstes die Prozesse in Ihrem Unternehmen. Finden Sie die Lücken heraus, die Sie im End-to-End-Prozesslebenszyklus schließen müssen, der sich mit der Erstellung, Verwaltung, Überwachung, Deaktivierung und Löschung von Benutzerkonten befasst. Nehmen Sie Benutzererfahrungsfeedback entgegen und prüfen Sie, wie das aktuelle IAM-Programm den Benutzern hilft, ihre Produktivität und Effizienz zu steigern. Identifizieren Sie die Bereiche, in denen Sie mit der Benutzerbereitstellung Verbesserungen erzielen können.

Überprüfen Sie auch die aktuelle Technologie, die Ihr IAM-Programm aus Sicherheits- und Benutzerfreundlichkeitsperspektive unterstützt. Schließlich erstellen Sie einen Business Case für die Implementierung einer neuen Benutzerbereitstellungslösung. Da Sie Ressourcen und Budget dafür benötigen, ist es ratsam, einen starken Business Case zu entwickeln, der das Risikomanagement und die Kosteneinsparungsmotive Ihrer Organisation unterstützt.

Identifizieren Sie die kritischsten Anwendungen und starten Sie ein Pilotprogramm

Sobald Sie einen Business Case haben, der mit den Standards Ihres Unternehmens übereinstimmt, besteht der nächste Schritt darin, ein Inventar der Anwendungen zu erstellen. Sie können mit einem Cybersicherheitsexperten zusammenarbeiten, um die kritischen Anwendungen zu identifizieren, die das Sicherheitskonstrukt zusammenbrechen lassen und zu Datenverletzungen führen können, wenn sie gehackt werden.

Definieren Sie den Umfang (Benutzer oder Systeme) Ihres Programms zusätzlich zum Zeitrahmen, in dem es durchgeführt werden soll. Es ist ratsam, eine Erfolgsmetrik (Zeiteinsparungen, Kosteneinsparungen usw.) festzulegen, die Sie im Zeitrahmen des Programms verfolgen können.

Machen Sie sich Notizen über die Vorteile und Herausforderungen, die Sie bei der Implementierung des Pilotprogramms beobachtet haben, die später andere schulen können.

Implementieren Sie die Benutzerbereitstellungslösung

Es gibt eine Vielzahl von Faktoren, die Sie berücksichtigen sollten, um die Benutzerbereitstellungslösung erfolgreich in einer Organisation zu implementieren.

1. Zugriffsstandards und Prozess für bestehende Benutzer

Die Implementierung eines Benutzerbereitstellungssystems bietet die Möglichkeit, Ihre bestehenden Geschäftsprozesse für bessere Ergebnisse zu überarbeiten. Sie sollten den gesamten Geschäftsprozess zur Erstellung, Verwaltung, Überwachung und Löschung von Benutzerkonten skizzieren, bevor Sie Ihre Anforderungen an das System auflisten.

Sobald Sie dies getan haben, sollten Sie den Geschäftsprozess entwickeln, bei dem Sie die Lücken mit dem Benutzerbereitstellungssystem schließen und geeignete Ergebnisse aus der Implementierung erzielen können.

2. Teilnahme der Endbenutzer

Für Benutzerbereitstellungssysteme sind Endbenutzer in der Regel das Sicherheitsteam, IT-Administratoren, Kundensupport oder Systemadministratoren. Es ist wichtig, dass alle Endbenutzer an der Überprüfung der Implementierung des neuen Systems teilnehmen.

Sie sollten auch die Sicherheitsteams und andere Endbenutzer über die neuen Geschäftsprozesse informieren, da es sie darüber informiert, wie sie das neue System nutzen werden. Es sollte eine ordnungsgemäße Schulung zur Nutzung des neuen Benutzerbereitstellungssystems und der damit verbundenen Geschäftsprozesse geben.

3. Ressourcenplanung

Die Implementierung von Benutzerbereitstellungslösungen erfordert sowohl technische als auch geschäftliche Ressourcen.

Sie müssen Fachleute in den folgenden Rollen ernennen:

- Projektmanager: zur Verwaltung und Unterstützung der Aktivitäten des Anbieters der Organisation. Es ist ratsam, einen Projektmanager mit einem starken Hintergrund in Sicherheit zu haben.

- Analyst: zur Darstellung der Anforderungen der Endbenutzer.

- Technischer Leiter: um ein starkes Verständnis der Lösung zu erlangen.

- Systemadministrator: zur Verwaltung der Infrastruktur.

- Datenbankadministrator: zur Verwaltung von Datenbanken.

- HR-Analyst: zur Unterstützung der Entwicklung und des Testens von Triggerdateien.

4. Auf dem Weg zur Bereitstellung

Um die Benutzerbereitstellungslösung bereitzustellen, sollten Sie eine Checkliste mit einer Übersicht über alle Aufgaben erstellen, die vom Anbieter und der Organisation erforderlich sind. Halten Sie Statusbesprechungen ab, um sicherzustellen, dass alles im Zeitplan liegt und alle Endbenutzer bereit sind, live zu gehen.

Stellen Sie außerdem sicher, dass die neue Benutzerbereitstellungslösung übernommen wird, und ziehen Sie das bestehende System langsam zurück, da die Bereitstellung nicht erfolgreich sein wird, wenn die Benutzer das neue System nicht nutzen.

5. Sicherstellung der Unterstützung

Unabhängig von all Ihren Tests können nach der Bereitstellung einige Probleme auftreten. Um sicherzustellen, dass diese ordnungsgemäß gelöst werden, stellen Sie sicher, dass Ihr Projektmanager und Analyst in den ersten fünfzehn bis dreißig Tagen verfügbar sind.

Organisationen sollten planen, den Benutzerbereitstellungslösungsanbieter für die Unterstützung nach dem Go-Live zu nutzen. Wenn die Organisation jedoch plant, alles zu unterstützen, müssen sie die Entwicklungsteams in den Lebenszyklus der Projektimplementierung einbeziehen.

Überwachen Sie die neue Lösung und Prozesse

Sobald Sie die Benutzerbereitstellungslösung in der Organisation implementiert haben, stellen Sie sicher, dass Sie sie monatlich, vierteljährlich oder jährlich überwachen. Verfolgen Sie die Anzahl der bearbeiteten Benutzerbereitstellungsanfragen, die benötigte Zeit zur Bearbeitung solcher Anfragen, interne Audit-Ergebnisse und das Benutzererfahrungsniveau, um den Prozess kontinuierlich zu verbessern.

Top 5 Benutzerbereitstellungssoftwarelösungen

Benutzerbereitstellungssoftware ermöglicht es Administratoren, ein zentrales System zu verwenden, um den Benutzerzugriff auf IT-Anwendungen zu pflegen und zu verwalten. Es hilft ihnen, die Informationen in diesen Systemen zu nutzen, um mehrere Aufgaben wie das Erstellen von Benutzerkonten, das Ändern oder Löschen während der Änderungen im Lebenszyklus des Benutzers zu automatisieren.

Um sich als Benutzerbereitstellungs- und Governance-Tools zu qualifizieren, muss ein Produkt:

- Identitätsinformationen auf seiner Infrastruktur speichern

- Relevante Administrator-Tools bereitstellen, um Zugriffsanforderungen zu definieren.

- Automatisierung in Prozessen im Zusammenhang mit der Identitätsverwaltung verwenden.

- Sicherheitsinformationen mit Sicherheits- und Authentifizierungsfunktionen schützen.

* Unten sind die fünf führenden Benutzerbereitstellungssoftware aus dem G2 Fall 2020 Grid® Report. Einige Bewertungen können zur Klarheit bearbeitet sein.

1. Okta

Okta bietet Identitäts- und Zugriffsmanagementlösungen, die die Kraft der Cloud nutzen und es Menschen ermöglichen, auf Anwendungen auf jedem Gerät zuzugreifen, während die strikte Durchsetzung von Sicherheitsrichtlinien gewährleistet wird.

Was Benutzer mögen:

"Okta ist eine außergewöhnlich anpassungsfähige Plattform zur Verwaltung mehrerer Aspekte der Identität für SaaS- und On-Premises-Anwendungen. Okta ist aus Sicht des Endbenutzers eine überaus einfache Authentifizierungslösung. Sie können Single Sign-On integrieren, und es speichert automatisch Ihre Anmeldeinformationen und meldet Sie an, sobald Sie über ihr Portal authentifiziert sind. Wir haben Okta mit einem Großteil unserer Apps integriert.

Mit aktivierter Multi-Faktor-Authentifizierung (MFA) müssen Sie die Okta-App auf Ihr Telefon herunterladen und den Push zur Anmeldung akzeptieren. Das SaaS-Modell ist einfach zu verwalten und unterstützt die am häufigsten genutzten Anwendungen aus Sicht des Zugriffsmanagements und der Katalogintegration. Die Benutzeroberfläche und die Funktionen sind der Konkurrenz um Lichtjahre voraus. Ich hatte nie Probleme mit der Anmeldung oder 2FA bei Okta. Unsere Kunden sparen täglich Minuten, da sie ihr Katalogpasswort nicht mehr eingeben und erneut eingeben müssen."

- Okta Review, Lucas J.

Was Benutzer nicht mögen:

"Es gibt nichts, was störend ist. Die Benutzeroberfläche kann manchmal knifflig sein, aber das Produkt entwickelt sich ständig weiter, und viele UX-Probleme wurden bereits behoben und sind jetzt sehr benutzerfreundlich."

- Okta Review, Xavier R.

2. JumpCloud

JumpCloud verwaltet sicher Benutzer und ihre Systeme, während es Zugriff auf Cloud- und mehrere On-Premise-Ressourcen bietet. Durch die Nutzung cloudbasierter Verzeichnisdienste können IT-Organisationen die besten IT-Ressourcen auswählen, um Benutzern die größtmögliche Produktivität zu ermöglichen.

Was Benutzer mögen:

"JumpCloud ist ein hervorragendes Benutzermanagement-Tool, das es Ihnen ermöglicht, Ihre aktuelle Identitätsanbieter-Infrastruktur auf Ihre Endbenutzer zu erweitern. Mit unserem Remote-Rollout ermöglichte JumpCloud schnell die Bereitstellung von Passwortschutz mit Verschlüsselung und nativer 2FA. Wir haben jetzt eine fast 100%ige Remote-Belegschaft, und wir sind beruhigt, da wir wissen, dass unsere Benutzer geschützt und sicher sind.

Die Richtlinien sind nützlich, um sicherzustellen, dass Benutzer Updates installieren, über geeignete Bildschirmsperren verfügen und Bitlocker-Verschlüsselung erzwingen, wobei der Wiederherstellungsschlüssel in der Benutzeroberfläche verfügbar ist. Wir haben auch die Integration mit Duo für eine super einfache 2FA-Bereitstellung integriert."

- JumpCloud Review, Tyler D.

Was Benutzer nicht mögen:

"Ich habe nicht viele Beschwerden, da es eine gute Software ist. Ich würde mir eine einfachere Möglichkeit wünschen, zwischen meinem normalen Benutzerkonto und meinem Administratorkonto für die Verwaltung von JumpCloud selbst zu wechseln. Es ist einfach genug, einen anderen Browser zu öffnen, aber das ist eine weitere Sache, die ich tun muss."

- JumpCloud Review, Tim R.

3. Rippling

Rippling bietet eine All-in-One-Lösung zur Verwaltung der Gehaltsabrechnung, der Leistungen, des HR und der IT eines Unternehmens. Es hilft Ihnen, alle Mitarbeitersysteme und -daten zusammenzuführen und Workflows zu automatisieren, um Zeit zu sparen.

Was Benutzer mögen:

"Ich bin sehr zufrieden damit, wie schnell die Website lädt und wie einfach es ist, auf alle Informationen zu meinem Gehalt, meiner Position oder meiner Krankenversicherung zuzugreifen. Selbst das Einrichten von versicherungsbezogenen Angelegenheiten dauerte nur wenige Minuten. Weit besser als die Nutzung von ADP bei der aktuellen Firma meiner Frau und meinen vorherigen Firmen. Dies ist das erste Portal, das ich verwendet habe, das auch eine HR-Funktion hat, die ich liebe, da ich normalerweise diese Informationen und zugehörigen Dokumente telefonisch oder per E-Mail anfordern müsste."

- Rippling Review, Daniel V.

Was Benutzer nicht mögen:

"Es gibt sehr wenig, was mir an Rippling nicht gefällt. Eine Sache, die mir nicht gefällt, ist, dass in bestimmten Teilen der Website, wie der Seite zur Integration anderer Anwendungen in Rippling, die Symbole etwas überwältigend erscheinen können, und es ist etwas unklar, wie die Integration mit Rippling funktioniert, insbesondere bei so vielen verschiedenen Optionen."

- Rippling Review, Matthew T.

4. OneLogin

OneLogin ist eine vereinfachte Identitätsmanagementlösung, die einen sicheren, einmaligen Zugriff für Mitarbeiter, Kunden und Partner bietet. Es funktioniert mit allen Gerätetypen, Cloud- und On-Premises-Anwendungen. Außerdem ermöglicht es die Durchsetzung von IT-Identitätsrichtlinien und deaktiviert sofort den App-Zugriff für Mitarbeiter, die das Unternehmen verlassen oder ihre Rolle in Echtzeit ändern, indem sie aus dem Active Directory entfernt werden.

Was Benutzer mögen:

"Großartiger Support, Dokumentation und Ressourcen sind verfügbar. Das Account-Support-Team von OneLogin ist darauf bedacht, sich bei uns zu melden, um sicherzustellen, dass alles weiterhin reibungslos verläuft, mit vierteljährlichen Meetings. Während dieser Meetings gehen sie über unser OneLogin-Konto und halten uns über die Pläne von OneLogin für zukünftige Releases auf dem Laufenden. Sie gehen über alle Support-Tickets, die wir eingereicht haben, und beantworten alle Fragen, die wir haben könnten. Wir schätzen all ihre Kommunikation; sie ist erstklassig."

- OneLogin Review, Jon D.

Was Benutzer nicht mögen:

"Auf der Benutzerseite erfordert OneLogin ein gewisses Maß an Computerkenntnissen, was zu Supportproblemen mit Benutzern führen kann, die weniger technologisch versiert sind. Die erforderliche Verwendung einer Erweiterung stellt ein Problem dar, wenn wir Eltern unterstützen, die von der Arbeit bereitgestellte Laptops verwenden, da oft der Download von Erweiterungen für sie eingeschränkt ist."

- OneLogin Review, Christian W.

5. Auth0

Auth0 bietet eine einfache Plattform, die eine einfache Authentifizierung, Autorisierung und sicheren Zugriff für Anwendungen, Geräte und Endbenutzer ermöglicht. Es macht das Benutzerkontenmanagement für alle mit seiner erweiterbaren und expertenbasierten Lösung, die Sicherheits- und Entwicklungsteams schätzen, einfach. Sicherheits- und Entwicklungsteams verlassen sich auf seine Einfachheit, Erweiterbarkeit und Expertise, um das Identitätsmanagement für alle einfach zu machen.

Was Benutzer mögen:

"Die Schnellstarts sind gut. Sie geben Ihnen einen guten Ausgangspunkt, und die Artikel und der API-Explorer ermöglichen es Ihnen, einige der Fähigkeiten der Bibliotheken auszuprobieren."

- Auth0 Review, Domanic S.

Was Benutzer nicht mögen:

"Manchmal wirkt die Benutzeroberfläche überladen, da es schwierig ist, etwas zu finden. Zum Beispiel das Navigieren zu verschiedenen Registerkarten, während es nur auf der aktuellen Registerkarte sichtbar sein sollte."

- Auth0 Review, Kamal W.

Schützen Sie Ihre Informationsressourcen vor unbefugtem Zugriff

Verwenden Sie die Benutzerbereitstellung, um Benutzer ein- oder auszuloggen, um Zeit zu sparen und eine robuste Sicherheitsschicht um Ihre Informationsressourcen hinzuzufügen. Es wird Ihnen helfen, den Prozess zu beschleunigen und sich auf Aufgaben zu konzentrieren, die aus Sicherheitsgründen entscheidend sind.

Da Sie nun Benutzerkonten mit Zugriff auf das System und die Software bereitgestellt haben, ist es ratsam sicherzustellen, dass diese Software effektiv für jeden Cent verwendet wird, den Sie dafür ausgeben.

Erfahren Sie mehr darüber, wie Sie Software-Assets in Ihrem Unternehmen verwalten und kostspielige Fehler vermeiden können.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.