Sicherheit erfordert manchmal Geschwindigkeit.

Beim Verschlüsseln einer großen Datenmenge benötigen Sie eine Verschlüsselungsmethode, die große Datenvolumen verarbeiten kann, ohne das Netzwerk, den Stromverbrauch oder den Speicher erheblich zu beeinträchtigen. Symmetrische Verschlüsselung ist eine solche Technik, die Ihnen helfen kann, Daten schneller zu verschlüsseln und gleichzeitig erhebliche Sicherheit zu bieten.

Organisationen verwenden im Allgemeinen Verschlüsselungssoftware, um ihre Daten in Nutzung, Übertragung oder im Ruhezustand zu schützen. Diese Software arbeitet je nach Anwendungsfall und Bedarf sowohl mit symmetrischer als auch asymmetrischer Verschlüsselung.

Was ist symmetrische Verschlüsselung?

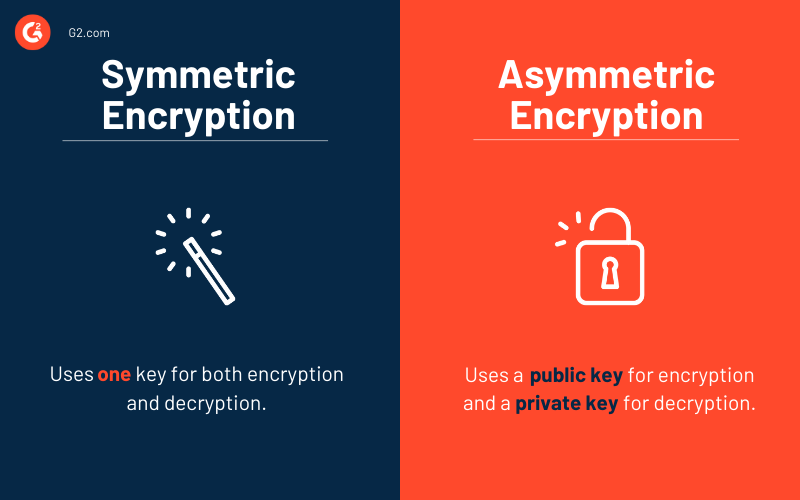

Symmetrische Verschlüsselung ist eine Technik, bei der sowohl der Verschlüsselungs- als auch der Entschlüsselungsprozess mit einem einzigen Schlüssel durchgeführt werden. Ein Benutzer, der eine Nachricht mit einem geheimen Schlüssel verschlüsselt, muss diesen mit dem Empfänger teilen, um die Entschlüsselung durchzuführen.

Im Gegensatz zur asymmetrischen Verschlüsselung, die ein Schlüsselpaar verwendet, verwendet die symmetrische Verschlüsselung einen geheimen Schlüssel und hat einen einfacheren Verschlüsselungsmechanismus. Jeder, der den geteilten Schlüssel nicht besitzt, kann theoretisch die mit dem geheimen Schlüssel verschlüsselte Nachricht nicht entschlüsseln. Praktisch jedoch, wenn ein Benutzer Informationen mit einem Mechanismus verschlüsselt, der schwache Verschlüsselungsalgorithmen verwendet, können diese entschlüsselt werden. Angreifer können Brute-Force-Angriffe mit Systemen mit hoher Rechenleistung durchführen, um unbefugten Zugriff auf Ihre Informationen zu erlangen.

Symmetrische Verschlüsselung benötigt weniger Rechenleistung und ist relativ einfacher in Organisationen umzusetzen und zu skalieren. Der größte Nachteil ist, dass die beiden an der Kommunikation beteiligten Parteien einen privaten Schlüssel austauschen müssen, den Angreifer abfangen können.

Symmetrische Verschlüsselung ist schneller und benötigt weniger Rechenleistung im Vergleich zur Public-Key-Kryptographie. Daher ist sie eine bevorzugte Wahl für Benutzer, die eine Massenverschlüsselung durchführen müssen. Sie wird verwendet, um Datenbanken zu verschlüsseln und zu entschlüsseln. Da der private Schlüssel der Datenbank selbst zur Verfügung steht, können Sie ihn verwenden, um große Datenmengen zu verschlüsseln oder zu entschlüsseln.

Bevor wir tiefer in Verschlüsselungsalgorithmen und Anwendungsfälle eintauchen, lassen Sie uns eine bedeutende Herausforderung ansprechen, der Benutzer bei der Verwendung symmetrischer Verschlüsselung gegenüberstehen – das Schlüsselmanagement.

Symmetrische Verschlüsselung und Schlüsselmanagement

Schlüsselmanagement ist eine Herausforderung, die nicht ganz neu ist. Obwohl es viele Vorteile der symmetrischen Verschlüsselung gibt, ist ein unsachgemäßes symmetrisches Schlüsselmanagement ein Problem, das seine weit verbreitete Nutzung verhindert.

Es gibt viele andere Probleme im Zusammenhang mit dem Schlüsselmanagement, mit denen Menschen bei der Implementierung symmetrischer Verschlüsselung konfrontiert sind:

- Schlüsselausnutzung: Wenn Sie dieselben Verschlüsselungsschlüssel mehrfach verwenden, besteht die Möglichkeit eines Informationslecks. Angreifer können diese Informationen nutzen, um den Schlüssel zu rekonstruieren. Sie müssen eine Schlüsselhierarchie aufrechterhalten und eine ordnungsgemäße Schlüsselrotation sicherstellen, um Ihre Verschlüsselungsschlüssel vor Angreifern zu schützen. Die Implementierung eines Verschlüsselungsschlüssel-Managementsystems wird Ihnen helfen, sie zu speichern und gleichzeitig ein Backup zu behalten, falls ein Schlüssel verloren geht.

- Attribution: Symmetrische Schlüssel enthalten keine eingebetteten Metadaten, die Informationen wie Zugriffskontrolle oder Ablaufdatum aufzeichnen. Der ANSI X9-31-Standard adressiert dieses Problem, indem er die vorgeschriebenen Nutzungsinformationen mit dem Schlüssel verknüpft. Sie benötigen jedoch ein Schlüsselmanagementsystem, um die vollständige Kontrolle darüber zu haben, wofür und wann ein Schlüssel verwendet werden kann.

- Skalierbarkeit: Ob es sich um Dutzende oder Hunderte von Schlüsseln handelt, Sie können sie manuell verwalten. Aber wenn es eine Bereitstellung im großen Maßstab gibt, wird die effektive Schlüsselrotation und das Verfolgen des Ablaufs zu einem Puzzle.

Das Management der symmetrischen Schlüsselverschlüsselung im großen Maßstab kann herausfordernd sein, insbesondere wenn Sie eine robuste Cybersicherheit in einem dezentralisierten Unternehmensumfeld sicherstellen möchten. Sie benötigen leistungsstarke Schlüsselmanagement-Software, um eine ordnungsgemäße Sichtbarkeit und Kontrolle über registrierte Schlüssel zu erlangen. Sie können mit einer kostenlosen Version der Schlüsselmanagement-Software beginnen und entdecken, wie nahtlos Ihr Schlüsselmanagementprozess werden kann.

Möchten Sie mehr über Verschlüsselungssoftware erfahren? Erkunden Sie Verschlüsselung Produkte.

Wie funktioniert symmetrische Verschlüsselung?

Bevor wir in den technischen Prozess eintauchen, sollten Sie mit einigen Komponenten vertraut sein, die am Prozess beteiligt sind.

Diese Komponenten der symmetrischen Schlüsselverschlüsselung sind:

- Klartext: Eine Nachricht, die Sie verschlüsseln möchten

- Symmetrischer Verschlüsselungsalgorithmus: Ein mathematischer Algorithmus, der eine Nachricht in ein unverständliches Format umwandelt

- Geheimer Schlüssel: Ein Schlüssel, der zur Verschlüsselung oder Entschlüsselung von Daten verwendet wird

- Chiffretext: Eine verschlüsselte Nachricht, die man nicht verstehen kann, wenn man sie mit einem geheimen Schlüssel entschlüsselt

Nehmen wir ein Beispiel, um eine symmetrische Chiffre (Algorithmus) zu verstehen. Angenommen, Sie müssen eine Nachricht verschlüsseln, die lautet: „Wir treffen uns im Einkaufszentrum.“ Verwenden wir zum Beispiel einen einfachen Verschiebungsverschlüsselungsalgorithmus, auch bekannt als Caesar-Chiffre. Hier wird der Chiffretext erstellt, indem der dritte Buchstabe alphabetisch aus der gegebenen Zeichenfolge im Klartext gewählt wird.

In unserem Beispiel wird „W“ im Klartext zu „Z“ im Chiffretext, „e“ im Klartext wird zu „h“ im Chiffretext und so weiter. Dieser Verschlüsselungsprozess wird mit einem geheimen Schlüssel durchgeführt, den der Empfänger verwenden wird, um die Nachricht zu entschlüsseln.

Wenn wir also den Verschiebungsalgorithmus (mit drei Leerzeichen) verwenden, um „Wir treffen uns im Einkaufszentrum“ zu verschlüsseln, wird der Chiffretext zu „ze duh phhxlqj lq xkh pdoo“. Der Nachrichtenempfänger kann nun denselben geheimen Schlüssel verwenden, um den Chiffretext in Klartext umzuwandeln.

So funktioniert die symmetrische Verschlüsselung. Wir haben einen einfachen Verschlüsselungsalgorithmus (Chiffre) verwendet, um Ihnen den Prozess schnell zu verdeutlichen. Die symmetrischen Verschlüsselungsalgorithmen der Industrie erfordern komplexere Berechnungen, um Chiffretext zu erstellen, und sind schwer vorherzusagen.

Anwendungsfälle der symmetrischen Verschlüsselung

Symmetrische Verschlüsselung ist in vielen Branchen sehr beliebt und hat zahlreiche Anwendungsfälle. In der realen Welt wird sie häufig im Bankwesen, im Hypertext Transfer Protocol Secure (HTTPS) und zur Verschlüsselung von Daten im Ruhezustand verwendet.

Sie können symmetrische Verschlüsselung als eine der wesentlichen Komponenten in den folgenden Sektoren finden:

- Bankwesen: Symmetrische Verschlüsselung ist eine der Schlüsselkomponenten der Payment Card Industry (PCI) Compliance. Sie ermöglicht es Unternehmen, Daten im Ruhezustand zu schützen.

- Datenspeicherdienste: Viele Dienste, die Daten speichern, verwenden symmetrische Verschlüsselung, um sich gegen absichtliche oder versehentliche Offenlegung zu schützen. Dienste wie Microsoft Azure, Google Suite und andere verwenden symmetrische Verschlüsselung, um die Daten zu schützen.

- Websicherheit durch HTTPS: Symmetrische Verschlüsselung ist ein integraler Bestandteil der Website-Sicherheit. Obwohl asymmetrische Verschlüsselung die Authentifizierung für zwei Parteien durchführt, erfolgt der eigentliche Verschlüsselungsprozess durch symmetrische Verschlüsselung.

Viele Anwendungsfälle verwenden symmetrische und asymmetrische Verschlüsselung zusammen, um maximale Sicherheit zu gewährleisten. Sie verschlüsseln die Daten in großen Mengen mit symmetrischer Verschlüsselung und verschlüsseln dann den symmetrischen Verschlüsselungsschlüssel mit asymmetrischer Verschlüsselung.

Symmetrische vs. asymmetrische Verschlüsselung

Beide Arten der Verschlüsselung, symmetrisch oder asymmetrisch, haben ihre Vor- und Nachteile. Benutzer können eine bestimmte Art der Verschlüsselung wählen, die am besten zu ihren Bedürfnissen passt, oder beide kombinieren, um eine robuste Sicherheit zu realisieren.

Es gibt verschiedene Punkte, anhand derer wir zwischen symmetrischer und asymmetrischer Verschlüsselung unterscheiden können.

|

Unterschiedsbereiche |

Symmetrische Verschlüsselung |

Asymmetrische Verschlüsselung |

|

Geschwindigkeit |

Sie ist schnell |

Sie ist vergleichsweise langsamer |

|

Sicherheit |

Bietet weniger Sicherheit, da Benutzer denselben geheimen Schlüssel teilen müssen |

Bietet mehr Schutz mit separaten Schlüsseln für Verschlüsselung und Entschlüsselung |

|

Datenvolumen |

Wird für die Übertragung großer Datenvolumen verwendet |

Wird für die Übertragung kleiner Datenvolumen verwendet. |

|

Ressourcenverbrauch |

Arbeitet mit geringerem Ressourcenverbrauch |

Arbeitet mit hohem Ressourcenverbrauch |

|

Anzahl der Schlüssel |

Verwendet einen Schlüssel für sowohl symmetrische als auch asymmetrische Verschlüsselung |

Verwendet zwei verschiedene Schlüssel für Verschlüsselung und Entschlüsselung. |

|

Schlüssellängen |

128-Bit oder 256-Bit |

RSA 2048-Bit oder höher |

|

Algorithmen |

DES, 3DES, AES, RC4 und mehr |

RSA, Diffie-Hellman, Elliptische Kurven-Kryptographie (ECC) und mehr |

Die bedeutendsten Kompromisse bei symmetrischer und asymmetrischer Verschlüsselung

Obwohl asymmetrische Verschlüsselung eine fortschrittliche Verschlüsselungstechnik ist, wird symmetrische Verschlüsselung aufgrund ihrer Vorteile immer noch verwendet. Manchmal ziehen es Benutzer vor, symmetrische und asymmetrische Verschlüsselung zu verwenden (zum Beispiel Secure Socket Layers/Transport Layer Security oder mobile Chatsysteme).

Bei der Wahl zwischen symmetrischer und asymmetrischer Verschlüsselung werden Sie auf eine Situation stoßen, die Sie dazu zwingt, einen Kompromiss zwischen Sicherheit und Geschwindigkeit einzugehen.

Sicherheit

Asymmetrische Verschlüsselung bietet im Vergleich zur symmetrischen Verschlüsselung eine bessere Sicherheit. Dies liegt daran, dass Sie in der symmetrischen Kryptographie den geheimen Schlüssel mit einem Empfänger teilen müssen, da sowohl die Verschlüsselung als auch die Entschlüsselung mit demselben Schlüssel erfolgen. Dies eröffnet Angreifern die Möglichkeit, den geheimen Schlüssel während der Übertragung abzufangen und die Nachricht zu entschlüsseln.

Im Gegensatz zur symmetrischen Verschlüsselung verwendet die asymmetrische Verschlüsselung zwei Schlüssel: einen öffentlichen Schlüssel und einen privaten Schlüssel. Hier generiert der Empfänger der Nachricht das Schlüsselpaar. Der öffentliche Schlüssel ist für alle verfügbar, aber der private Schlüssel ist nur beim Empfänger. Jede Nachricht, die mit einem öffentlichen Schlüssel verschlüsselt wurde, kann nur mit dem entsprechenden privaten Schlüssel im Besitz des Empfängers entschlüsselt werden. Da bei der asymmetrischen Verschlüsselung keine Schlüssel geteilt oder übertragen werden müssen, sind die Chancen, dass ein Angreifer sie abfängt, geringer, was sie zu einer sichereren Verschlüsselungsmethode macht.

Daher wäre in Situationen, in denen Sie eine höhere Sicherheit benötigen und die Geschwindigkeit der Verschlüsselung keine hohe Priorität hat, die asymmetrische Verschlüsselung eine günstige Wahl.

Geschwindigkeit

Symmetrische Verschlüsselung ist viel schneller als asymmetrische Verschlüsselung. Symmetrische Verschlüsselung arbeitet mit kleineren Schlüssellängen und einem geheimen Schlüssel, was ihr einen Vorteil verschafft, wenn die Verschlüsselungsgeschwindigkeit Priorität hat.

Im Gegensatz dazu ist die asymmetrische Kryptographie ein langsamerer Prozess und manchmal ineffizient, da sie Leistungsprobleme im Netzwerk verursachen kann. Asymmetrische Verschlüsselung arbeitet mit großen Schlüssellängen, die möglicherweise zu höherem Stromverbrauch und Speicherproblemen führen können.

Einfach ausgedrückt, wenn Sie mit großen Datenmengen arbeiten müssen und Geschwindigkeit Priorität hat, wäre die symmetrische Schlüssel-Kryptographie die bevorzugte Wahl.

Beispiele für symmetrische Verschlüsselung

Symmetrische Verschlüsselung verwendet mehrere Algorithmen basierend auf Komplexität, Rechenleistung und anderen Faktoren. Diese Algorithmen konvertieren Klartext in Chiffretext unter Verwendung eines geheimen Schlüssels.

Advanced Encryption Standard (AES)

AES gehört zur Rijndael-Familie von Blockchiffre-Algorithmen. Es hat eine feste Blockgröße von 128-Bit mit variierenden Schlüssellängen von 128, 192 oder 256 Bit.

Wussten Sie schon? AES führt alle seine Berechnungen in Bytes statt in Bits durch. Daher wird ein 128-Bit-Klartextblock als 16 Bytes behandelt.

Es gibt viele Möglichkeiten, wie AES-Verschlüsselung verwendet wird. Sie können ihre weit verbreitete Verwendung in Prozessor-Sicherheit, Dateiverschlüsselung, drahtloser Sicherheit und an verschiedenen anderen Orten finden. Der Hauptgrund für die Popularität von AES ist das Schutzniveau bei schneller Rechengeschwindigkeit. Es bietet eine effektive und effiziente Form der Verschlüsselung, die weltweit von Regierungen und Unternehmen bevorzugt wird.

Der Advanced Encryption Standard basiert auf einem Substitutions-Permutations-Netzwerk. Der Klartext durchläuft eine bestimmte Anzahl von Iterationen basierend auf der Schlüssellänge, um den Chiffretext zu erzeugen.

Wie AES funktioniert

Lassen Sie uns in die Grundlagen eintauchen, um zu verstehen, wie AES funktioniert. Der symmetrische Verschlüsselungsprozess beinhaltet das Verschlüsseln von Klartext in unverständliche Informationen und einen Schlüssel, um die verschlüsselten Daten zu entschlüsseln. Wenn Sie Klartext in AES eingeben, durchläuft er vier Verschlüsselungsoperationen in einer Runde. Basierend auf der Länge des Verschlüsselungsschlüssels variiert die Anzahl der Runden.

Die Anzahl der Runden, die ein Verschlüsselungsprozess in AES durchläuft, sind:

- 10 Runden für 128-Bit AES-Verschlüsselungsschlüssel

- 12 Runden für 192-Bit AES-Verschlüsselungsschlüssel

- 14 Runden für 256-Bit AES-Verschlüsselungsschlüssel

Einfach ausgedrückt, wenn der Klartext X ist, wird der AES-Algorithmus in Runde eins Y erzeugen, in Runde zwei Z. Er wird die Ausgabe verschlüsseln, bis er die Gesamtanzahl der Runden abgeschlossen hat und die endgültige Ausgabe als Chiffretext erzeugt. Denken Sie daran, dass in jeder Runde vier Verschlüsselungsoperationen durchgeführt werden.

Mit den modernen Rechenfähigkeiten würde es fast ewig dauern, bis ein Angreifer die AES 256-Bit-Verschlüsselung knackt.

Data Encryption Standard und Triple Data Encryption Standard

Data Encryption Standard (DES) hat eine phänomenale Rolle in der frühen Entwicklung der Kryptographie gespielt. Es hatte eine kurze Schlüssellänge von 64 Bit, die jetzt unsicher ist, aber in der jüngeren Vergangenheit (den 1970er Jahren) recht günstig war.

DES ist ein Blockchiffre-Algorithmus, der eine 64-Bit-Blockgröße verwendet. Es nimmt eine Klartextzeichenfolge fester Länge und konvertiert sie in eine Chiffretextzeichenfolge derselben Länge unter Verwendung komplexer mathematischer Funktionen.

Obwohl DES eine Schlüssellänge von 64 Bit hatte, verwendete der Verschlüsselungsalgorithmus nur 56 Bit. Die verbleibenden 8 Bit fungierten als Prüfbits. Die DES-Verschlüsselung bot keinen ausreichenden Schutz gegen Brute-Force-Angriffe und wurde später durch den Triple Data Encryption Standard (3DES) und dann durch AES ersetzt.

3DES wurde eingeführt, um die zunehmenden Fälle von Brute-Force-Angriffen auf DES zu bekämpfen. Frühere DES-Benutzer waren nicht bereit, den Verschlüsselungsalgorithmus zu ändern, da die hohen Kosten und die umfangreiche Zeit, die für den Übergang erforderlich wären, abschreckend wirkten. 3DES ermöglichte es solchen Benutzern, ihre Daten besser zu sichern, ohne eine vollständige Änderung der Chiffre vorzunehmen.

3DES wendet die DES-Verschlüsselung dreimal an, um ihre Stärke zu erhöhen, während eine Gesamtschlüssellänge von 168 Bit verwendet wird.

Neben AES, DES und 3DES sind andere beliebte symmetrische Verschlüsselungsalgorithmen Twofish, Blowfish, IDEA, RC4 und viele andere.

Geschwindigkeit vs. Sicherheit: Was ist Ihre Wahl?

Symmetrische Verschlüsselung ist dort günstig, wo die Verschlüsselungsgeschwindigkeit Priorität hat, und asymmetrische Verschlüsselung ist für Zwecke geeignet, bei denen Sicherheit eine höhere Priorität als Geschwindigkeit hat.

Das Verschlüsseln einer Nachricht bietet Sicherheit, unabhängig davon, welche Verschlüsselung Sie verwenden, symmetrisch oder asymmetrisch. Es ist nur so, dass das Sicherheitsniveau (Schwierigkeit beim Knacken des Verschlüsselungsschlüssels) variieren kann.

Sie können sowohl symmetrische als auch asymmetrische Verschlüsselung verwenden, um die Informationen besser zu schützen. Zum Beispiel wird bei SSL/TLS asymmetrische Verschlüsselung verwendet, um digitale Signaturen zu überprüfen, und der eigentliche Verschlüsselungsprozess erfolgt durch symmetrische Verschlüsselung.

Erfahren Sie mehr über SSL- und TLS-Zertifikatssoftware und wie Sie sie nutzen können, um eine robuste Sicherheit zu gewährleisten und den aktuellen Suchmaschinenstandards zu entsprechen.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.