In einer zunehmend datenzentrierten digitalen Welt darf die Sicherheit nicht gefährdet werden.

Remote-Zugriff erweist sich weiterhin als Retter für IT-Operationen in der post-pandemischen Landschaft. Trotz seiner vielen Vorteile kommt die Technologie jedoch nicht ohne Herausforderungen. Die größte Herausforderung ist die Gefahr von Cyberangriffen bei der Interaktion mit Systemen über ungesicherte Netzwerke. Secure Shell (SSH) hat sich als bahnbrechend erwiesen, um dieses Problem zu überwinden.

Was ist SSH?

Secure Shell (SSH) ist ein Remote-Netzwerkprotokoll, das Systemadministratoren ermöglicht, Server über ungesicherte Netzwerke zuzugreifen, zu steuern und zu modifizieren. Es stellt sicher, dass alle Kommunikation verschlüsselt ist, indem es sicheren Zugriff beim Einloggen in ein Remote-System bietet, um Befehle auszuführen.

Terminal-Emulator-Software kommt mit automatischem SSH-Dateiübertragungsprotokoll (SFTP) und unterstützt Benutzer beim gesicherten Dateizugriff und der Remote-Dateiverwaltung.

Während SSH für Unix-ähnliche Betriebssysteme wie Linux und macOS entwickelt wurde, funktioniert es auch auf Windows. Sie benötigen lediglich einen SSH-Client wie PuTTy, um SSH-Verbindungen auf Ihrem System zu öffnen.

Wie funktioniert SSH?

Vor SSH gab es keine sichere Möglichkeit, Computer remote zu verbinden.

Angenommen, Sie haben ein vertrauliches Dokument, das Sie mit Ihrem Kollegen teilen möchten. Wenn Sie es über die lange Kette von Kontakten weitergeben, die Sie verbinden, besteht das Risiko, dass jemand den Inhalt liest. Die einzige Möglichkeit, diese Verletzung der Privatsphäre zu vermeiden, besteht darin, dass diese Dokumente mit einem einzigartigen Schlüssel verschlossen sind, auf den nur Ihr Kollege zugreifen kann.

Die 3 Schichten des SSH-Protokolls:

- Transportschicht: Sichert den Kontakt zwischen Server und Client, bietet Datenverschlüsselung und stellt die Datenintegrität sicher.

- Authentifizierungsschicht: Führt die Client-Authentifizierung für den Server durch und bestätigt die Identität des Betriebsmittels.

- Verbindungsschicht: Multiplexiert den SSH-Tunnel in logische Kanäle nach der Authentifizierung.

Das Secure Shell-Protokoll arbeitet nach einem Client-Server-Modell und verwendet Public-Key-Kryptographie, um den Client zu verifizieren. Es bietet ein verschlüsseltes Medium zum Informationsaustausch, unabhängig von der zugrunde liegenden Netzwerk-Infrastruktur.

.png)

Es gibt zwei Schritte, um eine SSH-Verbindung herzustellen. Zuerst sollten die Systeme sich auf Verschlüsselungsstandards einigen, um zukünftige Kommunikationen zu schützen. Dann muss sich der Benutzer authentifizieren. Wenn die Anmeldedaten übereinstimmen, wird der Zugriff gewährt.

SSH arbeitet mit Verbindungen wie dem Transmission Control Protocol (TCP), um Daten als Pakete zu senden. Sobald die Verbindung hergestellt ist, verwendet es verschiedene SSH-Verschlüsselungsalgorithmen, um die Datenprivatsphäre und -integrität zwischen Client und Server sicherzustellen.

Die Informationen in diesen Datenpaketen werden vom Server mit einem Nachrichten-Authentifizierungscode entschlüsselt, der nur dem Server und dem Client zur Verfügung steht. Und so werden die Daten sicher über ungesicherte Netzwerke übertragen, weil SSH die Daten verschlüsselt, nicht die Verbindung zwischen den Systemen.

Sehen Sie sich meine Bewertung der besten Terminal-Emulatoren an, um die perfekte Lösung für Ihre SSH-Sitzungen zu finden, egal ob Sie Windows, Mac oder Linux verwenden.

Möchten Sie mehr über Terminalemulator-Software erfahren? Erkunden Sie Terminalemulator Produkte.

Eine kurze Geschichte von SSH

Vor SSH wurde das Teletype Network Protocol (Telnet) verwendet, um Dateien zuzugreifen und zu modifizieren, indem man sich remote mit Computern verband. 1995 entwarf Tatu Ylönen, ein Forscher an der Technischen Universität Helsinki in Finnland, SSH, um unsichere Protokolle wie Telnet zu ersetzen. SSH stellte sicher, dass externe Kräfte keine privaten Daten abfangen konnten, was eine der größten Sicherheitsbedrohungen von Telnet war.

Die erste Version der Secure Shell wurde als SSH-1 bekannt und war bald ein beliebtes Werkzeug in vielen Branchen. Bald darauf begann die Internet Engineering Task Force (IETF) mit der Entwicklung eines Nachfolgers für dieses Protokoll. 2006 wurde SSH-2 mit Sicherheitsverbesserungen eingeführt und wurde zum neuen Standard.

SSH-2 verwendet verschiedene Verschlüsselungs- und Authentifizierungsalgorithmen. Es ist eine vollständige Neufassung des ursprünglichen Protokolls und enthält integrierte Schutzmaßnahmen gegen die bekannten Herausforderungen von SSH1.

Kernfunktionen von SSH

Im Allgemeinen wird SSH verwendet, um eine sichere Verbindung zu einem Remote-Server herzustellen. Es wird aber auch für die sichere Übertragung von Dateien, das Weiterleiten von Ports, das Einbinden von Remote-Verzeichnissen, das Umleiten von GUI und das Proxying von beliebigem Datenverkehr verwendet.

Werfen Sie einen Blick auf einige der Kernfunktionen von SSH.

SSHD

Um eine Verbindung herzustellen, muss der Remote-Computer den SSH-Daemon (SSHD) ausführen. Dieses Programm findet und authentifiziert Verbindungsanfragen. Es verwendet das SSH-Protokoll, um den Datenaustausch zwischen lokalen Hosts über ungesicherte Netzwerke zu verschlüsseln.

Es gibt auch einen Secure Shell Fingerprint Record (SSHFP), der die öffentlichen Host-Schlüsselfingerabdrücke ausstattet, um die Authentizität des Hosts zu überprüfen.

SSH-Tunneling und Port-Weiterleitung

Die Technologie der Port-Weiterleitung oder des Tunneling leitet unverschlüsselten Datenverkehr in einem Netzwerk durch einen verschlüsselten Kanal um. OpenSSH, ein beliebter Open-Source-SSH-Server, unterstützt drei Arten der Port-Weiterleitung: lokal, remote und dynamisch. Es kann auch virtuelle private Netzwerke (VPNs) implementieren, um auf geografisch eingeschränkte Inhalte über Firewalls zuzugreifen.

SSH-Schlüssel und Agenten

Von den verschiedenen Authentifizierungsmechanismen in SSH ist die Verwendung von Schlüsseln die sicherste im Vergleich zu Passwörtern. Ein Schlüssel ist verschlüsselt für verbesserte Sicherheit und kann nur nach der Entschlüsselung durch Eingabe einer geheimen Passphrase verwendet werden. Außerdem können SSH-Schlüssel in Kombination mit einem Authentifizierungsagenten Ihre Computer-Konten schützen, ohne dass Sie sich Passwörter merken oder sie wiederholt eingeben müssen.

4,88 Millionen US-Dollar

wird als die durchschnittlichen globalen Kosten pro Datenverletzung im Jahr 2024 gemeldet.

Quelle: Statista

Verschlüsselungstechnologien, die von SSH verwendet werden

Was SSH auszeichnet, ist, dass es Verschlüsselungssoftware-Technologie verwendet, um Informationen sicher zu übertragen. Es schützt den gesamten Datenverkehr zwischen dem Client und dem Server, was es Cyberangreifern erschwert, auf die verschlüsselten Daten zuzugreifen. Es gibt drei SSH-Verschlüsselungsmethoden:

1. Symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung wird ein geheimer Schlüssel verwendet, um Daten vom Client und Server zu verschlüsseln und zu entschlüsseln. Jeder, der Zugriff auf den Schlüssel hat, kann die geteilten Daten verschlüsseln. Jeder Schlüssel ist einzigartig für einzelne SSH-Sitzungen und wird vor der Client-Authentifizierungsphase generiert.

Dieser Prozess ist sehr sicher, da er durch einen einzigartigen Schlüsselaustauschalgorithmus durchgeführt wird. Selbst wenn ein externes System auf die Datei zugreift, kann es die Informationen nicht entschlüsseln, da der Schlüsselaustauschalgorithmus unbekannt bleibt.

2. Asymmetrische Verschlüsselung

Diese Methode unterscheidet sich von der symmetrischen Verschlüsselung, da sie zwei SSH-Schlüssel verwendet: privat und öffentlich. Diese Schlüssel werden mit komplexen mathematischen Algorithmen gepaart und arbeiten zusammen, um Nachrichten zu verschlüsseln und zu entschlüsseln.

Jeder kann den öffentlichen Schlüssel zum Verschlüsseln verwenden, aber nur der Empfänger des privaten Schlüssels kann diese Nachricht entschlüsseln. Der Mechanismus hinter der Verschlüsselung und Entschlüsselung ist vollständig automatisiert.

3. Hashing

Diese Methode ist nicht dasselbe wie Verschlüsselung, sondern eine andere Form der Kryptographie, die in SSH-Verbindungen verwendet wird. Hashing ist einseitig und irreversibel, was bedeutet, dass es nicht entschlüsselt werden kann.

Der Hashing-Algorithmus liefert einen einzigartigen hexadezimalen Wert einer festen Länge, der alles auf der Datei überprüft. SSH verwendet Hashing, um die Authentizität einer Nachricht zu überprüfen und sicherzustellen, dass sie nicht manipuliert wurde.

Top 5 Terminal-Emulator-Software

*Dies sind die fünf führenden Terminal-Emulator-Software aus dem G2 Fall 2024 Grid® Report.

Bedeutung von SSH-Schlüsseln

Das SSH-Protokoll ist eine der sichersten Verschlüsselungsmethoden heute. Es bietet mehr Sicherheit, stärkt die Glaubwürdigkeit und bietet praktische Möglichkeiten, mit sensiblen Daten umzugehen.

Eines der Hauptprobleme, mit denen Unternehmen in verschiedenen Sektoren konfrontiert sind, ist der Mangel an Mitteln, um die Sicherheit vor Ort zu erweitern. Mit SSH können Administratoren die Datenintegrität und die Änderungen am Server schützen. Durch seine Verschlüsselungsmethoden bietet das SSH-Protokoll den höchsten Schutz vor böswilligen Aktionen wie dem Abfangen von Daten oder dem Eindringen in Server mit vertraulichen Informationen.

SSH-Schlüssel beschränken den Datenzugriff nur auf den authentifizierten Benutzer und bieten einem Unternehmen mehr Kontrolle. Dieses SSH-Sicherheitsprotokoll kontrolliert auch den Zugriff auf Remote-Maschinen oder Server, indem es unbefugten Zugriff auf diese Systeme blockiert.

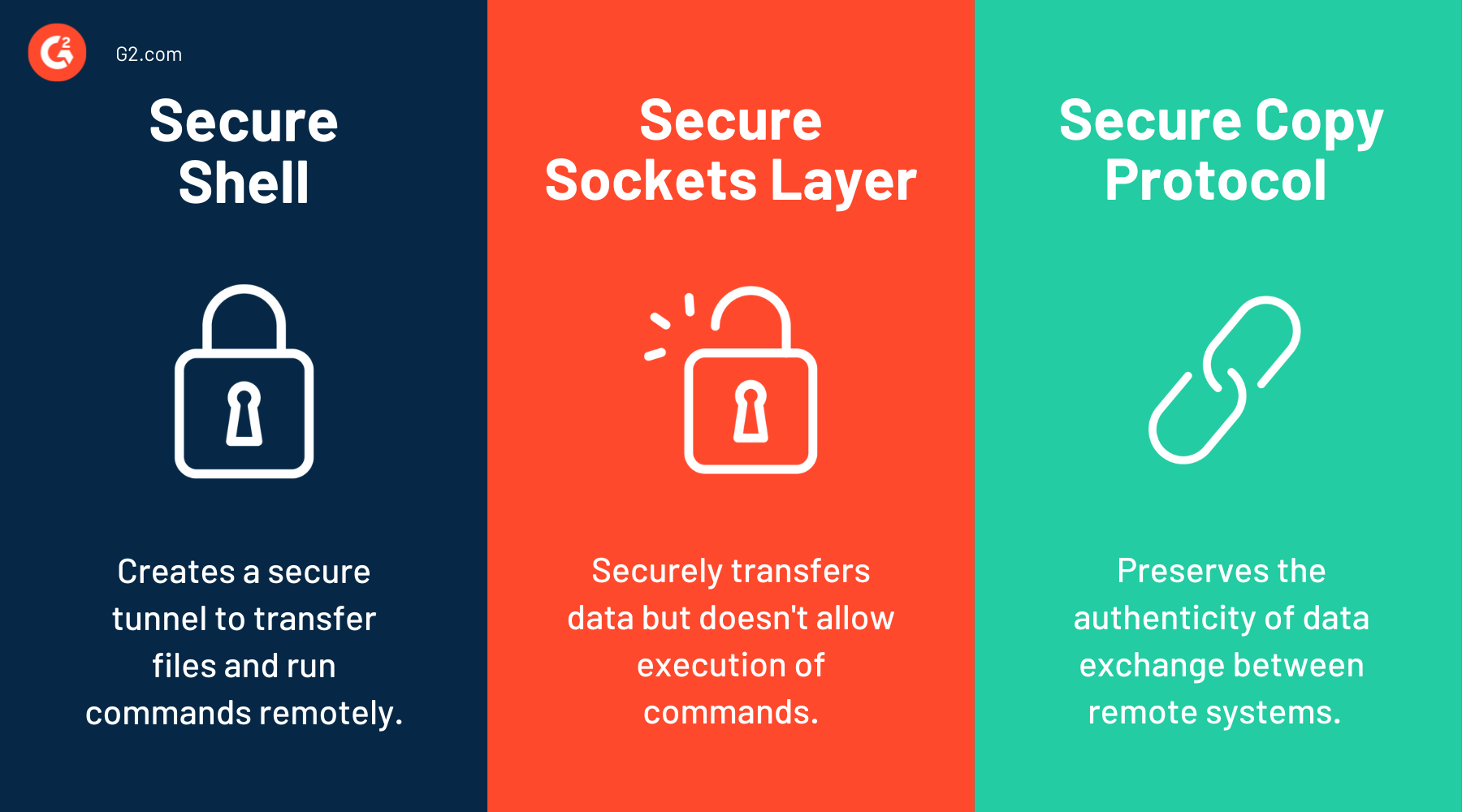

SSH vs. SSL vs. SCP

Obwohl alle drei Mechanismen verwendet werden, um Verbindungen zwischen Systemen zu verschlüsseln und zu sichern, gibt es einige wesentliche Unterschiede.

SSH ist ein kryptografisches Netzwerkprotokoll. Es ermöglicht den sicheren Dateitransfer, den Zugriff und die Konfiguration von Remote-Systemen, um Befehle sicher auszuführen. Secure Sockets Layer (SSL) ist ein Sicherheitsprotokoll, das es nicht erlaubt, Befehle remote auszuführen wie SSH.

Secure Copy Protocol (SCP) ist ein Netzwerkprotokoll, das die SSH-sichere Verbindung verwendet, um Dateien zu übertragen. SCP konzentriert sich jedoch auf die Sicherung der Integrität des Datenaustauschs und kann nicht verwendet werden, um Geräte remote zuzugreifen oder zu steuern wie SSH.

Häufige SSH-Befehle

Während SSH-Befehle auch grafische Implementierungen haben, werden sie normalerweise mit Terminal-Emulatoren ausgeführt oder als Teil eines Skripts mit Befehlszeilenschnittstellen (CLI) ausgeführt.

Hier sind einige Beispiele für SSH-Befehle und ihre Funktionalität.

| SSH-Befehl | Funktion |

| ssh-keygen | Erstellt ein neues Authentifizierungsschlüsselpaar für SSH |

| ssh-copy-id | Wird verwendet, um einen SSH-Schlüssel zu kopieren, zu installieren und zu konfigurieren |

| ssh-agent | Verfolgt Identitätsschlüssel und ermöglicht das Einloggen in einen Server ohne erneute Passworteingabe |

| ssh-add | Fügt einen Schlüssel zum SSH-Authentifizierungsagenten hinzu und erzwingt SSO |

| scp | SSH-Version von rcp (Remote Copy), kopiert Dateien von einem Computer zu einem anderen |

| sftp | SSH-Version von File Transfer Protocol (FTP) Lösungen, kopiert Dateien von einem System zu einem anderen |

SSH-Anwendungsfälle

SSH ermöglicht es Organisationen, sicher über das Internet zu kommunizieren. Es kommt nicht mit den Komplikationen traditioneller Prozesse wie Telnet oder FTP und bietet einfachen Zugang durch automatisierte Mechanismen. Systemadministratoren verwenden SSH, um:

- Kommunikationskanäle zwischen lokalen Maschinen und Remote-Hosts zu etablieren

- Befehle auf einem Remote-Server mit einer Befehlszeilenschnittstelle auszuführen

- Automatisch zu Servern zu verbinden, um Konfigurationen zu ändern

- Remote-Management-Aufgaben wie Backups, Softwareinstallation, Updates und Fehlerbehebung durchzuführen

- Single Sign-On-Optionen bereitzustellen, um auf mehrere Benutzerkonten ohne Passwörter zuzugreifen

- Einen sicheren Authentifizierungsprozess für Datenbankmanagement zu schaffen

- Schlüsselbasierte Authentifizierung für sichere Automatisierung zu ermöglichen

Wie sicher ist SSH?

Eines der Hauptfragen bezüglich SSH ist: "Welchen Sicherheitsvorteil bietet SSH?" SSH hat viele Sicherheitsmerkmale, die hervorheben, wie es sensible Daten schützt, die Benutzer-Authentifizierung verbessert und vor verschiedenen Cyber-Bedrohungen schützt:

- Starke Verschlüsselung: SSH verwendet robuste Verschlüsselungsalgorithmen wie AES, um Daten während der Übertragung zu schützen und Vertraulichkeit gegen Abhören zu gewährleisten.

- Public-Key-Authentifizierung: Es nutzt Public-Key-Kryptographie zur Authentifizierung, sodass Benutzer sich verbinden können, ohne Passwörter zu übertragen, was das Risiko von Anmeldeinformationen-Diebstahl reduziert.

- Sitzungsintegrität: SSH enthält Mechanismen, um zu überprüfen, dass gesendete und empfangene Daten nicht verändert wurden, was vor Manipulation schützt.

- Schutz vor Cyber-Bedrohungen: Es schützt vor Angriffen wie Man-in-the-Middle-Angriffen, IP-Spoofing und Datenmanipulation.

- Zugriffskontrolle: SSH ermöglicht Administratoren, den Benutzerzugriff effektiv zu verwalten und Berechtigungen bei Bedarf zu widerrufen.

- Weit akzeptierte Standards: Es nutzt gut etablierte kryptografische Praktiken, die in der Cybersicherheitsgemeinschaft anerkannt sind, was das Vertrauen in seine Sicherheit erhöht.

- Regelmäßige Updates: Laufende Updates und Sicherheitspatches helfen, gegen aufkommende Bedrohungen zu schützen und eine sichere Umgebung aufrechtzuerhalten.

Ist SSH sicherer als VPN?

Ein Virtual Private Network (VPN) wird über öffentliche Netzwerk-Infrastruktur wie das Internet aufgebaut. Es maskiert Ihre IP-Adresse, indem es den Datenverkehr durch einen Remote-Server verschlüsselt und leitet. Es schützt Ihre persönlichen Informationen beim Zugriff auf öffentliches WLAN und stellt sicher, dass niemand Ihre Daten ausspionieren oder Ihren Standort durch Überprüfung Ihrer IP-Adresse oder Ihres Hostnamens verfolgen kann.

VPN-Software ist einfach zu bedienen und bietet erstklassige Verschlüsselung und Datenschutz. Auf den ersten Blick scheint SSH ähnlich wie VPN-Dienste zu sein, aber es gibt einige Unterschiede.

Während beide Technologien eine zusätzliche Sicherheitsschicht beim Surfen im Internet bieten, funktioniert SSH auf Systemen, während ein VPN Ihr Netzwerk sichert. Zwischen SSH und VPN bietet letzteres einen höheren Schutz und ist einfacher als Geschäftslösung einzurichten.

Vorteile und Herausforderungen von SSH

Wie jedes andere Sicherheitsprotokoll ist SSH ein gemischtes Paket, das hervorragende Vorteile und einige Herausforderungen bietet. Ein tieferes Verständnis beider Faktoren hilft Unternehmen, das Beste aus ihren SSH-Protokollimplementierungen herauszuholen.

Vorteile von SSH

Die überlegenen Verschlüsselungsmechanismen von SSH machen es zur besten Wahl für Geschäftsanwendungen. Hier sind einige der Hauptvorteile der Verwendung von SSH.

- Bietet sicheren Zugriff ohne Passwörter mit mehreren Benutzern zu teilen

- Führt Shell-Befehle auf einem Remote-Computer aus

- Vereinfacht das Berechtigungsmanagement, indem alle Parteien sich als derselbe Benutzer einloggen können

- Erleichtert die Remote-Dateiverwaltung für Administratoren

- Erlaubt den Widerruf von Zugriffsrechten nach Bedarf

- Schützt vor Cyberangriffen wie IP-Quellrouting, Spoofing und Datenmanipulation

- Erlaubt das Tunneln anderer Protokolle wie FTP und DNS-Sicherheit

- Verwendet einzigartige Schlüsselpaar anstelle traditioneller Anmeldeinformationen

Herausforderungen von SSH

Obwohl SSH als Allrounder in Bezug auf Sicherheit gilt, ist es bekannt, einige Schwachstellen zu haben, wie zum Beispiel:

- Verletzung von Sicherheitsvorschriften aufgrund unbeschränkter ausgehender SSH-Transaktionen

- Schlechtes SSH-Schlüsselmanagement kann zu Schlüsselverbreitung führen, was zu Cyberangriffen führen kann

- Langsame Reaktion auf hochbandbreitige Befehle über langsamere SSH-Netzwerke

- Verzögerung im Incident-Response-Prozess gibt Hackern mehr Zeit, auf vertrauliche Daten zuzugreifen

- Mangel an Überwachungsoptionen für verschlüsselte Daten aufgrund zusätzlicher Schwierigkeiten und Kosten

- Exposition von SSH-Ports kann als Hintertür für Malware-Angriffe dienen

SSH Best Practices

Obwohl SSH sich als Industriestandard für Sicherheit etabliert hat, ist es nur so sicher wie die Konfigurationen, die auf den Server und den Client angewendet werden. Die Berücksichtigung der Best Practices von Secure Shell ist grundlegend, um Cybersecurity-Bedrohungen zu verhindern.

Zwei-Faktor-Authentifizierung aktivieren

Ein System mit Zwei-Faktor-Authentifizierung erfordert zwei verschiedene Formen der Verifizierung, um Zugriff zu gewähren. Da Organisationen SSH verwenden, um eine sichere Verbindung zu Remote-Systemen herzustellen, ist es wichtig, eine weitere Sicherheitsschicht von SSH zu erzwingen, um vollständigen Schutz zu bieten.

Systemadministratoren sollten sicherstellen, dass Benutzer, die sich über SSH in ein Remote-System einloggen, sich mit mehr als einem Anmeldedaten authentifizieren. Diese Praxis macht diese Authentifizierungsmethode sicherer als ein Passwort, das gehackt werden kann, oder ein einzelner SSH-Schlüssel.

Root-Benutzer-Login deaktivieren

Der SSH-Root-Zugriff kann riskant sein, da er vollen Zugriff und Kontrolle über das gesamte System gibt. Das Deaktivieren des Root-Benutzer-Logins ist notwendig, da es standardmäßig aktiviert ist, was es Hackern ermöglicht, leicht nach Anmeldedaten zu suchen.

Tipp: Administratoren können die Root-Benutzer-Login-Einstellungen ändern, indem sie die SSH-Konfigurationsdatei (/etc/ssh/sshd_config) aktualisieren und die Option „PermitRootLogin“ auf „no“ setzen.

Der beste Weg, dies zu bewältigen, besteht darin, individuelle Logins zu erstellen. Dies ermöglicht die Kontrolle darüber, auf was jeder Benutzer zugreifen kann, und erleichtert das Verfolgen und Überprüfen jeder Aktivität.

SSH-Zertifikate für die Client-Authentifizierung verwenden

Die SSH-Schlüssel-Authentifizierung ist regulären Passwörtern überlegen. Aber beim Sichern eines Remote-Login-Prozesses müssen Sie die Komplexitäten des SSH-Schlüsselmanagements berücksichtigen.

SSH-Schlüssel sind textbasiert und bergen das Risiko, kopiert oder gehackt zu werden. Deshalb ist die Authentifizierung mit SSH-Zertifikaten eine mächtigere Option, da sie den Login-Prozess mit öffentlichen Schlüsseln sichern und ein Zertifikat bereitstellen kann, um die Authentizität jedes Schlüssels zu überprüfen.

Firewall erzwingen

Eine Firewall überprüft nicht nur den eingehenden und ausgehenden Datenverkehr, sondern überwacht auch den Datenverkehr innerhalb eines Netzwerks, was hilft, den Server zu sichern. Sie arbeitet nach einem Satz vordefinierter Regeln und kann die Chancen von Cyberangriffen reduzieren.

Durch die Konfiguration Ihrer Firewall können Sie Paketfilterung aktivieren, was bedeutet, dass sie Datenpakete akzeptieren oder ablehnen kann und die beste Entscheidung trifft, um Ihr System zu sichern. Sie können auch den Benutzerzugriff filtern und mit der richtigen Firewall-Software Benachrichtigungen über unbefugte Zugriffsversuche erhalten.

Die Standard-Portnummer ändern

Auf Linux-Systemen läuft der Standard-SSH-Server auf Portnummer 22. Bei der Suche nach offenen SSH-Servern ist der Standard-Port das Erste, worauf Hacker achten.

Obwohl es die allgemeine Sicherheit nicht unbedingt erhöht, wird durch das Ändern des Standard-Ports Ihr Server gesichert, indem der SSH-Port vor Angriffen wie Brute-Force geschützt wird. Es verbirgt Sie auch vor Bots, die nach offenen SSH-Servern suchen, um anzugreifen und Zugriff zu erhalten.

Es ist nicht die Frage, ob, sondern wann.

Es steckt viel Wahrheit in dem alten Sprichwort: „Vorbeugen ist besser als heilen.“ Cybersicherheit sollte in der aktuellen Geschäftsumgebung, in der digitale Vermögenswerte so viel Wert für ein Unternehmen haben, nicht auf die leichte Schulter genommen werden.

SSH ist ein mächtiges Werkzeug für IT-Administratoren, um Unternehmen vor unbefugtem Zugriff und Datendiebstahl zu schützen. Die richtige Mischung aus Sicherheitslösungen kann helfen, ein robustes System zu schaffen, das frei von Cyberangriffsrisiken ist.

Sehen Sie sich die beste Verschlüsselung-Schlüsselmanagement-Software an, um Sicherheitsrichtlinien für Ihre Schlüsselaufbewahrung und -verteilung durchzusetzen.

Dieser Artikel wurde ursprünglich 2023 veröffentlicht. Er wurde mit neuen Informationen aktualisiert.

Washija Kazim

Washija Kazim is a Sr. Content Marketing Specialist at G2 focused on creating actionable SaaS content for IT management and infrastructure needs. With a professional degree in business administration, she specializes in subjects like business logic, impact analysis, data lifecycle management, and cryptocurrency. In her spare time, she can be found buried nose-deep in a book, lost in her favorite cinematic world, or planning her next trip to the mountains.