Viele Menschen und Unternehmen gehen mit Ihren persönlichen Informationen um.

Aber die überwiegende Mehrheit von ihnen würde sie niemals auf eine Weise verwenden, die schwerwiegende Konsequenzen haben könnte. Sie stehen normalerweise hinter Ihnen. Andere hingegen sammeln und speichern Ihre Informationen möglicherweise ohne Ihr Wissen – sei es, dass sie Tastenanschläge kopieren, während Sie eine Forschungsarbeit schreiben, oder dass sie Ihre Kreditkarteninformationen von einer großen Marke wie Target stehlen.

Diese feindlichen Personen verwenden Programme wie Spyware, um Benutzeraktivitäten aufzuzeichnen und zu speichern. Um dies zu verhindern, verwenden Menschen Antivirensoftware, um Spyware zu erkennen und zu entfernen, da sie letztendlich die Online-Privatsphäre der Benutzer gefährden kann.

Was ist Spyware?

Spyware ist Software, die Ihre Aktivitäten auf einem Computer oder Mobilgerät verfolgt, Informationen sammelt und aufzeichnet und diese Informationen dann an eine andere Partei übermittelt.

Spyware wird für viele Zwecke verwendet, ist aber fast immer bösartig. Sie kann Screenshots Ihres Computerbildschirms, Videoaufnahmen von Ihnen über Ihre Webcam und sogar Audioaufnahmen über Ihr Mikrofon machen.

Manchmal sammelt sie Informationen von Ihrer Festplatte, wie geöffnete Dokumente und besuchte Websites. Spyware kann Ihre E-Mail-Adressen, Passwörter für Websites oder Apps, Kreditkartennummern, Bankkontoinformationen und andere sensible Daten wie Ihr WLAN-Passwort sammeln. Beispielsweise können Strafverfolgungsbehörden Spyware verwenden, um Kriminelle zu lokalisieren, während Betrüger sie nutzen können, um ahnungslose Benutzer auszunutzen, die es nicht besser wissen.

Da Spyware keine Zustimmung zur Informationssammlung erfordert, wird sie oft als Eingriff in die Privatsphäre angesehen. Viele Menschen denken, dass Spyware Malware ist, weil so viele bösartige Programme darauf ausgelegt sind, sensible Informationen auf die gleiche Weise zu sammeln: still, unsichtbar und ohne Wissen oder Zustimmung des Benutzers.

Arten von Spyware

Bevor Sie sich eingehend mit den Arten von Spyware befassen, werfen Sie einen Blick auf drei bedeutende Kategorien:

- Hardwarebasierte Spyware verfolgt Aktivitäten mithilfe eines physischen Geräts, das auf Ihrem Laptop oder Desktop installiert ist. Die häufigste Art von hardwarebasierter Spyware ist eine Kamera, die im Rahmen eines Laptops versteckt ist.

- Softwarebasierte Spyware ist eine Anwendung, die auf Ihrem Gerät installiert ist und alles aufzeichnet, was Sie tun. Die meisten Menschen wissen nichts über diese Art, da sie gut versteckt ist.

- Web-Tracker sind heimliche Pakete, die Websites in ihren Code einfügen, um Benutzeraktivitäten zu verfolgen.

Es gibt verschiedene Arten von Spyware, die jeweils für unterschiedliche Zwecke verwendet werden. Im Folgenden finden Sie eine Übersicht über einige der häufigsten Typen:

Passwortdiebe

Passwortdiebe stehlen Ihre Anmeldedaten von verschiedenen Websites und versuchen möglicherweise, Ihre Kreditkartennummern zu erhalten, wenn Sie online einkaufen. Passwortdiebe sind eine Art Trojaner, der installiert wird, um Passwörter von beliebten Webbrowsern und Programmen wie Internet Explorer, Google Chrome, Opera und Mozilla Firefox zu stehlen.

Diese bösartigen Programme verstecken sich in anderen Programmen und bleiben oft unentdeckt. Sie können auf einem Computer als einfaches Stück Code arbeiten oder das Erscheinungsbild eines Programms annehmen, das der Benutzer möglicherweise vernünftigerweise installieren würde. Passwortdiebe können auch andere Malware auf den Computer herunterladen, ohne dass der Benutzer es weiß.

Anzeichen dafür, dass Ihr Computer möglicherweise mit einem Passwortdieb kompromittiert ist:

- Seltsame Fehlermeldungen beim Verwenden von Websites und Apps

- Die Unfähigkeit, sich bei bestimmten Websites anzumelden

- Downloads von Websites, die Sie nicht initiiert haben

- Ungewöhnliche Pop-ups und Anzeigen, die auf Ihrem Bildschirm erscheinen

Banking-Trojaner

Banking-Trojaner ermöglichen es Hackern, die Kontrolle über Ihr Online-Bankkonto zu übernehmen, Geld direkt davon zu stehlen oder Ihr Guthaben zu ändern, sodass Sie den Unterschied nicht bemerken. Diese können schwer zu erkennen sein, da sie oft als angepasste Versionen von Antivirensoftware erscheinen, die möglicherweise nicht leicht als gefälscht erkannt werden.

Infostealer

Infostealer arbeiten, indem sie Informationen von Ihrem Computer sammeln – sie sammeln alle möglichen Dinge, einschließlich Finanzdokumenten und persönlicher Fotos. Sie können diese Informationen auch an denjenigen zurücksenden, der die Spyware ursprünglich installiert hat.

Infostealer verwenden Phishing-E-Mails, um Sie dazu zu bringen, auf Links zu klicken, die versteckte Malware enthalten. Wenn Sie eine infizierte Datei öffnen, beginnt die Malware, Ihren Computer mit Spyware zu infizieren, die Ihre Tastatureingaben, Passwörter, Kreditkartennummern, Bankkontoinformationen und andere persönliche Informationen ohne Ihr Wissen aufzeichnen kann.

Keylogger

Keylogger sind im Wesentlichen eine Suchmaschine für Hacker auf Ihrem Computer - diese Programme zeichnen alles auf, was Sie auf Ihrer Tastatur eingeben, einschließlich Benutzernamen und Passwörter für Dienste wie E-Mail und Online-Banking.

Keylogger sammeln Informationen über die Aktivitäten eines Computers, einschließlich Tastenanschlägen, besuchten Websites, Suchverlauf, E-Mail-Diskussionen, Chatroom-Dialogen und Systemanmeldeinformationen. Diese Programme können Mitarbeiteraktivitäten überwachen oder die Internetaktivitäten von Kindern im Auge behalten.

Adware

Adware ist Software, die Anzeigen anzeigt, um Einnahmen für ihre Betreiber zu generieren. Einige Sicherheitsexperten betrachten sie als Vorläufer moderner unerwünschter Programme. Bösartige Adware verwendet hinterhältige Methoden, um sich als legitim auszugeben oder sich an ein anderes Programm anzuhängen, um Sie dazu zu bringen, sie auf Ihrem Computer, Tablet oder Mobilgerät zu installieren.

Adware ist eher ein lästiges Ärgernis als eine schädliche Malware-Bedrohung für Ihre Cybersicherheit. Wenn die Adware-Autoren Ihr Surfverhalten und Ihre Informationen an Dritte verkaufen, können diese sie verwenden, um Sie mit individuelleren Anzeigen zu versehen.

Mobile Spyware

Mobile Spyware ist darauf ausgelegt, die Aktionen der Endbenutzer auf einem Mobilgerät ohne deren Wissen oder Erlaubnis zu überwachen und aufzuzeichnen. Sobald sie heruntergeladen wurde, hört mobile Spyware Gespräche ab, die auf oder in der Nähe des Smartphones geführt werden. Sie kann auch auf Daten zugreifen, die auf dem Gerät gespeichert oder von ihm übertragen werden, einschließlich Anrufprotokollen, Textnachrichten, GPS-Standortinformationen und Fotos.

Möchten Sie mehr über Antivirensoftware erfahren? Erkunden Sie Antivirus Produkte.

Beispiele für Spyware

Obwohl einige Spyware harmlos ist und einfach Dinge wie das Surfverhalten eines Benutzers verfolgt, sind andere speziell für bösartige Zwecke entwickelt.

CoolWebSearch

Eines der bekanntesten Malware-Programme mit Spyware-Funktionen ist CoolWebSearch (CWS). Diese Malware wurde 2006 erstellt und ist im Internet weit verbreitet, wobei sie fast 10 Millionen Computer weltweit infiziert.

CWS stiehlt sensible Informationen von Benutzern, einschließlich Passwörtern und Bankkontodaten. Es betrifft Computer in fast 100 Ländern und wird mit anderen Arten von bösartiger Software vorinstalliert.

Hawkeye

Forscher von Kaspersky Labs entdeckten Hawkeye im Jahr 2012. Es stiehlt sensible Informationen von Android-basierten Mobilgeräten. Die Entwickler hinter diesem Programm verwenden gefälschte Sicherheitszertifikate, um die Sicherheitsmechanismen von Google Play zu umgehen, sodass sie die bösartige Software installieren können, ohne dass die Benutzer wissen, dass sie auf ihren Geräten existiert.

Hawkeye sammelt Telefonnummern, Textnachrichten und Aufzeichnungen von Anrufen, die auf dem infizierten Gerät getätigt oder empfangen wurden. Es sendet diese Daten dann an seine Ersteller zurück.

Agent Tesla

Agent Tesla (AT) ist eines der komplexeren und schwerer zu erkennenden Spyware-Programme, die Hackern zur Verfügung stehen. AT gelangt typischerweise als Trojaner oder bösartiges Programm, das als etwas anderes getarnt ist, auf ein Gerät. Sobald es sich auf dem Gerät befindet, aktiviert sich AT als Remote-Access-Tool (RAT), was bedeutet, dass es nicht nur Ihre Daten stehlen, sondern auch Ihr System vollständig kontrollieren kann.

Pegasus

Pegasus ist eine von der israelischen Cyberwaffenfirma NSO Group entwickelte Spyware. Sie zielt auf Mobiltelefone und andere Geräte ab, die die meisten Versionen von Apples iOS und Googles Android-Betriebssystem ausführen. Pegasus kann Schwachstellen ausnutzen, einschließlich Zero-Day-Exploits.

Seit 2018 kann Pegasus Textnachrichten lesen, Anrufe verfolgen, Passwörter sammeln, den Standort verfolgen, auf das Mikrofon und die Kamera des Zielgeräts zugreifen und Informationen aus Apps sammeln. Die Spyware hat ihren Namen von Pegasus, dem geflügelten Pferd der griechischen Mythologie, das Zeus zur Erde trug.

Wie funktioniert Spyware?

Wenn Sie eine Benachrichtigung von Ihrem Betriebssystem erhalten, dass Daten an eine unbekannte Drittpartei gesendet wurden, sind Sie auf Spyware gestoßen. Streng genommen ist Spyware Software, die ohne Ihr Wissen über ein App-Installationspaket, einen Dateianhang oder eine bösartige Website auf Ihr Gerät gelangen kann.

Spyware kann auf verschiedene Weise auf Ihr Gerät gelangen:

- Herunterladen einer kostenlosen App, die einen Virus enthält

- Klicken auf den falschen Link beim Surfen

- Kauf eines Telefons oder Computers, der es bereits hat

Böse Akteure können Spyware in die Firmware von Geräten einbetten. Das bedeutet, dass sie auch dann vorhanden ist und funktioniert, wenn das Betriebssystem auf die Werkseinstellungen zurückgesetzt wird. Regierungen oder große Unternehmen verwenden normalerweise diese Art von Spyware, um Einblicke in die Handlungen ihrer Mitarbeiter zu gewinnen, aber auch Einzelpersonen können sie verwenden, um ihre Partner oder Mitarbeiter zu überwachen.

Spyware kann auch Ihren Bildschirm übernehmen. Beispielsweise könnte sie auftauchen und fragen, ob Sie einen Videoanruf von einem Freund annehmen möchten, der derzeit nicht online ist.

Wie man Spyware erkennt

Spyware ist ein häufiges Problem für Laptop- und Computernutzer und kann schwer zu erkennen sein. Es gibt jedoch einige Anzeichen, die darauf hindeuten, dass Sie infiziert sein könnten.

- Laptop oder Computer wird langsamer: Wenn Ihr Computer plötzlich unglaublich langsam läuft oder einfriert oder wenn Programme oder Apps ungewöhnlich reagieren, könnte Ihr Computer mit Spyware infiziert sein. Sie neigt dazu, Computer zu verlangsamen oder abstürzen zu lassen, indem sie Rechenleistung und Speicher nutzt.

- Zufällige Websites öffnen sich im Browser: Wenn Sie sicher sind, dass niemand sonst Zugriff auf Ihren Computer hat und Sie bemerken, dass etwas nicht stimmt, schadet es nicht, den Verlauf und die Cookies Ihres Webbrowsers zu überprüfen, um zu sehen, welche bösartigen Websites möglicherweise lauern. Oftmals bleiben diese Programme in sozialen Medien eingeloggt, um Ihre Gewohnheiten und Informationen weiterhin zu verfolgen, auch wenn sie nicht aktiv laufen.

Sie werden Spyware nicht an prominenten Orten wie dem Apple App Store oder Google Play finden. Stattdessen kann sie in weniger seriösen App-Stores gefunden werden, in denen Entwickler nicht die Zeit investieren, um sicherzustellen, dass ihre Apps sicher sind.

Mobile Benutzer merken oft nicht, dass sie Spyware verwenden, bis sie bemerken, dass etwas mit ihrem Telefon nicht stimmt. Hier sind einige Warnzeichen für Spyware:

- Der Akku entlädt sich schnell und hält nicht länger als ein paar Stunden

- Der Bildschirm dimmt und hellt sich zufällig auf

- Das Telefon macht seltsame Geräusche, auch wenn es nicht in Gebrauch ist

- Der Hintergrundbildschirm hat sich von dem normalen Bild zu einem Bild von einem Sonnenuntergang, Strand oder etwas Ähnlichem geändert

Wie man Spyware entfernt

Im besten Fall müssen Sie sich nie mit Spyware auseinandersetzen. Aber wenn Sie hier sind, ist das wahrscheinlich nicht der Fall.

Es gibt jedoch mehrere Schritte, die Sie unternehmen können, um den Schaden, den Spyware verursachen kann, zu minimieren.

- Überprüfen Sie Ihr System und stellen Sie sicher, dass es frei von Infektionen ist – aktive Spyware, Viren und andere Malware. Wenn noch etwas auf Ihrem System verbleibt, könnte es später weitere Probleme verursachen.

- Kommunizieren Sie mit Ihren Finanzinstituten, um sie vor potenziellen betrügerischen Aktivitäten zu warnen. Dies mag wie ein unnötiger Schritt erscheinen, aber oft erfahren Menschen erst von einem Verstoß, wenn sie seltsame Kreditkartenbelastungen sehen oder ihr Bankkonto vollständig geleert ist.

- Kontaktieren Sie die Strafverfolgungsbehörden. Sie sind gesetzlich verpflichtet, alle Betrugsfälle in Ihrer Region zu melden, also versuchen Sie nicht, dies alleine zu bewältigen oder zu ignorieren. Es ist besser, die Profis damit umgehen zu lassen, als langfristig Geld zu verlieren.

- Besorgen Sie sich ein robustes Cybersicherheitsprogramm mit einem guten Ruf für die Entfernung von Malware. Dies wird dazu beitragen, dass Sie nie wieder mit so etwas zu tun haben müssen – oder zumindest nicht für eine lange Zeit.

Wenn Ihr Telefon Opfer einer Spyware-Infektion wird, gibt es Möglichkeiten, sie zu entfernen. Gehen Sie zuerst zu Einstellungen, dann tippen Sie auf Apps. Tippen Sie dann auf die Registerkarte Heruntergeladen. Suchen Sie als Nächstes die App, die nicht dazugehört oder verdächtig aussieht, und tippen Sie auf Deinstallieren.

Falls das nicht funktioniert, gehen Sie zurück zum Hauptmenü Einstellungen und tippen Sie erneut auf Apps. Drücken Sie dann auf Stopp erzwingen, gefolgt von Updates deinstallieren. Gehen Sie schließlich zurück zur Registerkarte Heruntergeladen und deinstallieren Sie alle anderen Apps, die nicht auf Ihrem Telefon sein müssen. Wenn diese Schritte die Malware nicht entfernen, wird ein Zurücksetzen auf die Werkseinstellungen Ihres Geräts jede verbleibende Infektion entfernen.

Wie man sich vor Spyware schützt

Seien Sie vorsichtig beim Herunterladen kostenloser Apps. Wenn eine App zu gut erscheint, um wahr zu sein, dann ist sie es wahrscheinlich auch.

Bevor Sie eine App herunterladen, lesen Sie die Bewertungen und stellen Sie sicher, dass andere Benutzer nicht über Spam-E-Mails oder Spam-Anrufe klagen – ein klares Zeichen für Spyware. Der beste Weg, sich vor Spyware zu schützen, besteht darin, immer aktuelle Spyware-Entfernungssoftware auf Ihrem Computer und Telefon zu haben.

Angreifer verbreiten Spyware normalerweise über bösartige Links und Anhänge in Phishing-E-Mails. Seien Sie vorsichtig beim Öffnen von Links und Anhängen in E-Mails und sozialen Mediennachrichten von unbekannten oder verdächtigen Quellen.

Spyware kann schwer zu vermeiden sein, insbesondere wenn Sie nicht wirklich wissen, was es ist oder wie es verwendet wird. Im Folgenden finden Sie einige Schritte, die Sie unternehmen können, um sich zu schützen.

Seien Sie vorsichtig, wenn Sie Cookies zustimmen

Wenn Sie eine neue Website besuchen, stoßen Sie oft auf ein Pop-up, das fragt, ob Sie Cookies von der Website akzeptieren möchten. Cookies sind kleine Dateien, die Websites auf Ihrem Computer ablegen können, um Ihre Surfaktivitäten zu verfolgen. Dadurch können sie eine detaillierte Historie darüber erstellen, wohin Sie im Internet gehen, was Sie kaufen und mit wem Sie sprechen.

Cookies verfolgen Ihre Bewegungen online, damit Websites wissen, wer Sie sind und ihre Inhalte in Zukunft für Sie anpassen können.

Installieren Sie eine Anti-Tracking-Browsererweiterung

Anti-Tracking-Browsererweiterungen verhindern, dass Websites Ihre Aktivitäten verfolgen und Ihre Daten ohne Ihr Wissen weitergeben. Diese Erweiterungen sind nicht nur für Menschen gedacht, die sich vor Spyware schützen möchten – sie sind auch gut für alle, die mehr Privatsphäre im Internet wünschen.

Sie können sogar Anti-Tracking-Browsererweiterungen auf öffentlichen Computern verwenden, um zu verhindern, dass andere die Informationen sammeln, die Sie in ein Formular auf einer Website eingeben.

Verwenden Sie Multi-Faktor-Authentifizierung

Multi-Faktor-Authentifizierung verwendet drei oder mehr Authentifizierungsmethoden, um die Identität des Benutzers zu überprüfen. Beispielsweise könnten Sie ein Passwort als einen Faktor verwenden, einen Fingerabdruck als einen anderen Faktor und den Standort als dritten Faktor. Dies hält Benutzerkonten sicher, wenn Benutzerpasswörter aufgrund einer Spyware-Infektion kompromittiert werden.

Software aktualisieren

Softwareunternehmen veröffentlichen oft Patches, nachdem sie Schwachstellen entdeckt haben, die Ihren Computer Hackern oder anderen böswilligen Akteuren aussetzen können, die Ihre Informationen stehlen möchten. Stellen Sie sicher, dass alle Ihre Software auf dem neuesten Stand mit den neuesten Sicherheitspatches ist, damit Hacker keine bekannten Schwachstellen ausnutzen können.

Dies wird Ihnen helfen, sich gegen potenzielle Verstöße oder Angriffe zu schützen, die Dritten den Zugriff auf Ihre sensiblen Informationen ermöglichen könnten.

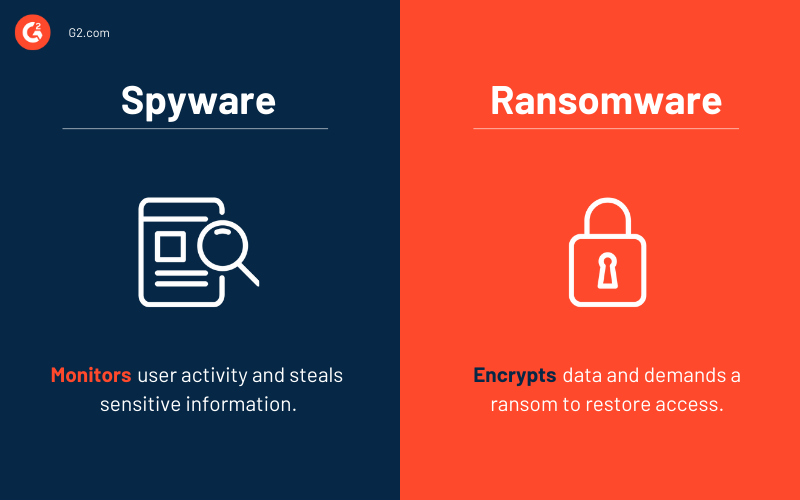

Spyware vs. Ransomware

Spyware sammelt Informationen über Benutzer ohne deren Wissen und installiert sich ohne deren Zustimmung. Viele Menschen installieren versehentlich Spyware, wenn sie ein kostenloses Programm herunterladen oder einen E-Mail-Anhang öffnen.

Ransomware wird ebenfalls ohne das Wissen der Benutzer installiert, verschlüsselt jedoch Ihre Dateien und sperrt sie. Das bedeutet, dass Sie keinen Zugriff darauf haben, es sei denn, Sie zahlen den Hackern ein Lösegeld, das normalerweise ein paar hundert oder tausend Dollar beträgt, je nach Schwere des Angriffs. Manchmal ist das Lösegeld viel höher – einige Hacker verlangen sogar Millionen von Dollar.

Lassen Sie es nicht mit seinem kleinen Auge spionieren

Spyware ist gefährlich für die Privatsphäre der Verbraucher, aber noch schlimmer für Unternehmen. Spyware kann die wertvollen Informationen eines Unternehmens stehlen und ihnen ihren Wettbewerbsvorteil rauben.

Der beste Weg, dieses Problem zu vermeiden, besteht darin, beim Herunterladen von Software auf seriöse Websites zu achten. Installieren Sie nur Programme, die von professionellen Bewertungsseiten gründlich geprüft wurden, und lesen Sie immer die Nutzungsbedingungen, wenn Sie Anwendungen installieren.

Erfahren Sie mehr über Malware-Entfernung, um eine robuste Sicherheitslage aufrechtzuerhalten.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.