Moderne Unternehmen verstehen den Wert von Daten und deren Sicherheit.

Sie sind bestrebt, sichere Software und Webanwendungen zu erstellen. Viele Organisationen schulen Entwickler darin, sicheren Code zu schreiben und das Bewusstsein für Datensicherheit zu schärfen. Dennoch treten Schwachstellen auf.

Trotz der Entwicklung sicherer Anwendungen treten Fehler auf. Solche Fehler oder Sicherheitslücken führen zu schwerwiegenden Datenverletzungen, die den Ruf des Unternehmens untergraben und erhebliche finanzielle Verluste verursachen.

Trotzdem kann man den Entwicklern nicht die Schuld für diese Schwachstellen und Lücken geben. Sie haben viel zu tun mit dringenden Veröffentlichungen und anderen Prioritäten und können potenzielle Fehler machen. Um Sicherheitsverletzungen zu identifizieren und zu vermeiden, müssen Anwendungen getestet werden. Es ist besser, dies früh im Softwareentwicklungslebenszyklus (SDLC) mit Static Application Security Testing (SAST) Software zu tun. Es hilft, Schwachstellen im Quellcode zu erkennen und ermöglicht es Entwicklern, diese frühzeitig zu beheben.

Was ist SAST?

Die Static Application Security Testing (SAST) Methodik analysiert den Quellcode einer Anwendung, um Schwachstellen zu erkennen. Sie wird in den frühen Phasen des Softwareentwicklungslebenszyklus durchgeführt, sodass Entwickler Sicherheitsrisiken im Code mindern können.

SAST erfordert keine voll funktionsfähige Anwendung zum Testen. Es bietet eine kostengünstige Möglichkeit, Probleme zu beheben, und gibt Entwicklern Echtzeit-Feedback, das ihnen hilft, Schwachstellen zu mindern, bevor sie zum nächsten Schritt im SDLC übergehen.

SAST ist eine White-Box-Sicherheitstestmethode, die das Framework, die Dateien und den Quellcode verfügbar und zugänglich macht. Es untersucht den Quellcode, um Schwachstellen wie SQL-Injection und andere Open Web Application Security Project (OWASP) Top Ten Schwachstellen zu finden.

Warum ist SAST wichtig?

SAST untersucht Quellcode, Dateien und das zugrunde liegende Framework mit höchster Präzision. Diese Scans werden basierend auf einem vordefinierten Satz von Regeln konfiguriert, um Fehler im Code zu finden und zu beheben.

SAST-Tools identifizieren die genaue anfällige Zeile oder Datei, was es Softwareentwicklern erleichtert, diese Schwachstellen zu beheben. Diese Tools bieten auch eine kurze Beschreibung des Problems und eine Einschätzung seiner Schwere. SAST-Software skaliert gut, wenn Unternehmen wachsen, und ermöglicht es dem Team, letztendlich Geld zu sparen.

Die genaue Lokalisierung des Fehlers mag keine große Sache sein, aber aus der Perspektive eines Entwicklers spart es viel Zeit. Entwickler verbringen Zeit damit, den genauen Ort des Problems zu finden, und SAST-Tools ermöglichen ihnen eine schnelle und einfache Erkennung. Es hilft Unternehmen, zu skalieren und sensible Daten gegen Cyberangriffe zu sichern und automatisierte Prüfungen durchzuführen, um Sicherheitslücken zu identifizieren.

Möchten Sie mehr über Statische Anwendungssicherheitstest-Software (SAST) erfahren? Erkunden Sie Statische Anwendungssicherheitstests (SAST) Produkte.

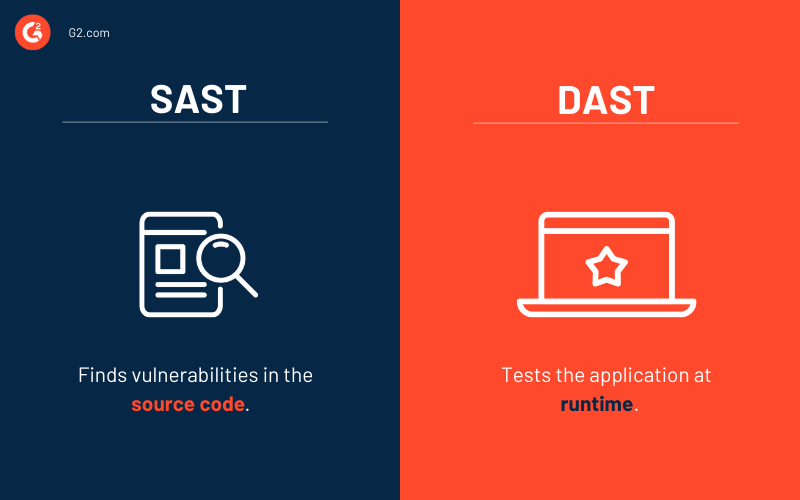

SAST vs. DAST

Es ist ein Dilemma für Organisationen, eine Methode für Anwendungssicherheitstests zu wählen, ob SAST oder DAST. Einfach ausgedrückt bieten SAST und dynamische Anwendungssicherheitstests (DAST) zusammen eine bessere Sicherheit. Beide haben ihre einzigartigen Zwecke und Anwendungsfälle.

Dynamische Anwendungssicherheitstests (DAST) testen die Anwendung zur Laufzeit. Es ist eine Black-Box-Testmethode, die das Programm untersucht, um Wege zu identifizieren, wie böswillige Hacker es ausnutzen könnten.

DAST benötigt eine funktionale Anwendung, um Sicherheitstests durchzuführen. Es ähnelt einem realen Hacking-Versuch und ist vergleichsweise teuer, da die Behebung einer während DAST gefundenen Schwachstelle erfordert, dass Softwareentwickler die Anwendung neu bewerten.

Top 5 DAST-Tools umfassen:

*Dies sind die fünf führenden dynamischen Anwendungssicherheitstest-Software aus dem G2 Fall 2021 Grid® Report.

Sowohl SAST als auch DAST helfen, die Anwendungssicherheit zu gewährleisten. Herausforderungen, die von einem gestellt werden, werden oft vom anderen adressiert.

Wesentliche Unterschiede zwischen SAST und DAST

Die Unterschiede in SAST und DAST bestimmen den günstigsten Ansatz je nach Situation und Umgebung. Organisationen übernehmen in der Regel beide für umfassende Sicherheitstests.

|

Unterschiedsbereich |

SAST |

DAST |

|

Voraussetzungen |

Erfordert Quellcode und analysiert ihn, um Schwachstellen zu erkennen. |

Erfordert eine voll funktionsfähige Anwendung, um Schwachstellen zu erkennen und zu beheben. |

|

Zeit |

Hilft den Beteiligten, Schwachstellen in den frühen Phasen der Softwareentwicklung zu identifizieren. |

Findet Schwachstellen, nachdem der Softwareentwicklungslebenszyklus abgeschlossen ist. |

|

Kosten |

Ist weniger teuer, da Schwachstellen in den frühen Phasen des SDLC erkannt werden, bevor die Anwendung in die Qualitätssicherung geht. |

Ist teurer, da Schwachstellen am Ende des SDLC erkannt werden und die Behebung verschoben wird. |

|

Erkennung |

Kann keine Laufzeitprobleme finden, da es den Quellcode analysiert. |

Kann Laufzeitprobleme erkennen, da es eine voll funktionsfähige Anwendung analysiert. |

|

Kompatibilität |

Unterstützt Webanwendungen, Dienste und Thick Clients. |

Unterstützt keine anderen Softwaretypen. |

|

Ansatz |

Folgt dem White-Box-Sicherheitstest (Entwickleransatz), der die Anwendung von innen nach außen testet. |

Folgt dem Black-Box-Sicherheitstest (Hackeransatz), der die Anwendung von außen nach innen testet. |

SAST-Herausforderungen

Unternehmen können bei der Einführung von SAST oder DAST auf einige Herausforderungen stoßen. Diese informieren die Beteiligten über den am besten geeigneten Ansatz basierend auf ihrem einzigartigen Anwendungsfall.

SAST verlässt sich auf statischen Quellcode, um Schwachstellen zu erkennen. Es kann bestimmte Schwachstellen identifizieren, aber andere Probleme übersehen, die zur Laufzeit ausgenutzt werden können.

SAST kann manchmal mehrdeutige Ergebnisse basierend auf vordefinierten Regeln liefern. Dies kann zu einem falsch positiven oder negativen Fehler beitragen.

Vorteile der gemeinsamen Nutzung von SAST und DAST

SAST und DAST zusammen bieten verbesserte Sicherheit und eine Reihe von Vorteilen. SAST-Tools scannen jede Zeile des Quellcodes, um Schwachstellen zu erkennen. Sie bestimmen den genauen Ort des Problems und helfen Entwicklern, die Schwachstellen leicht zu finden und zu beheben.

DAST hingegen behandelt komplexe Teile der Anwendungssicherheit. DAST-Tools scannen miteinander verbundene Elemente außerhalb des Quellcodes zur Laufzeit, um Schwachstellen zu erkennen. Dies hilft DevOps-Teams, über Fehlkonfigurationen in der Anwendungsumgebung und Bedrohungen außerhalb des Codes Bescheid zu wissen. DAST ergänzt SAST mit einem externen Anwendungsframework, das für eine umfassende Anwendungssicherheit effektiv ist.

Wie man ein SAST-Tool auswählt

Berücksichtigen Sie verschiedene Parameter bei der Auswahl einer SAST-Software, die am besten zu Ihren Bedürfnissen passt. Beim Vergleich von SAST-Software können Sie ein Auswahlkriterium verwenden, das Folgendes umfasst:

- Kompatibilität: Überprüfen Sie, ob das SAST-Tool Ihre Programmiersprache und das zugrunde liegende Framework in der Softwareentwicklung unterstützt.

- Erkennung: Stellen Sie sicher, dass die SAST-Software mindestens die oben genannten OWASP-Top-10-Schwachstellen findet.

- Genauigkeit: Messen Sie die Rate von falsch positiven und negativen Ergebnissen, um die Genauigkeit des SAST-Tools zu bestimmen, das Sie in Betracht ziehen.

- Integration: Überprüfen Sie, ob das SAST-Tool gut mit einer integrierten Entwicklungsumgebung (IDE) und anderen Tools in Ihrer DevOps-Pipeline funktioniert.

- Skalierbarkeit: Stellen Sie sicher, dass das SAST-Programm für größere Projekte skaliert und in Zukunft mehr Entwickler unterstützt.

Überprüfen Sie außerdem, ob das Tool, das Sie in Betracht ziehen, einfach einzurichten, zu verwenden ist und in Ihr Budget passt. Sie können Softwarebewertungen von tatsächlichen Nutzern auf G2 lesen, um Ihre Kaufentscheidung weiter zu informieren.

Static Application Security Testing Software

Static Application Security Testing (SAST) Software analysiert den Quellcode einer Anwendung und ermöglicht es Entwicklern, Schwachstellen zu beheben, ohne den Code auszuführen, was ihnen hilft, Probleme vor der Bereitstellung zu beheben.

Um in die Kategorie Static Application Security Testing (SAST) aufgenommen zu werden, muss ein Produkt:

- Schwachstellen durch Testen von Anwendungen identifizieren

- Statische Tests durchführen, ohne den Code auszuführen

- Relative Exploits und Schwachstellen erkennen

*Dies sind die fünf führenden Static Application Security Testing Software aus dem G2 Fall 2021 Grid® Report.

1. GitHub

GitHub ist eine beliebte Softwareentwicklungs- und Internet-Hosting-Plattform unter Entwicklern. Es hilft, Schwachstellen im Quellcode zu erkennen und ermöglicht es Entwicklern, diese frühzeitig zu beheben.

Was Benutzer mögen:

„Das Gute daran ist, dass es auf Windows, Linux, Mac usw. funktioniert. Es bietet eine kostenlose Testversion, Code-Berechtigungen, Debugging-Tool, Fehlerverfolgung, Codesicherheit, Meilensteinverfolgung, Versionskontrolle und vieles mehr. Es bietet Unterstützung für fast alle gängigen Sprachen. Es ist ein Open-Source-Projekt, und sogar große Unternehmen nutzen es. Seine Fähigkeit, Code zu committen und zusammenzuarbeiten, ist sehr einfach und liefert schnelle Ergebnisse.“

- GitHub Review, Ankit S.

Was Benutzer nicht mögen:

„Da die Projekte keine Online-Kompilierungsfunktionen haben, ist es nicht möglich zu wissen, ob der falsche Quellcode gesendet wurde oder nicht, ohne die Quellcodes herunterzuladen und auszuprobieren.“

- GitHub Review, Şükrü O.

2. GitLab

GitLab ist eine DevOps-Plattform, die die Entwicklung, Sicherung und den Betrieb von Software in einer einzigen Anwendung kombiniert. Es hilft, die Kosten des Entwicklungsprozesses zu senken, die Zykluszeit von Wochen auf Minuten zu verkürzen und die Markteinführungszeit zu verkürzen, während die Produktivität der Entwickler verbessert wird.

Was Benutzer mögen:

„GitLab ist ein hervorragendes Medium zum Klonen eines Repositories auf einem Webportal. Sie können hier eine beliebige Anzahl von Projekt-Repositories erstellen und deren Berechtigungen steuern. Das Tool dient als hervorragende DevOps-Plattform und bietet die Möglichkeit, ein Snippet sofort hochzuladen. Die hochgeladene Datei (en) kann von einer beliebigen Anzahl von Personen im Team abgerufen und bei Bedarf geändert werden. GitLab enthält auch die Option, Probleme zu erheben und zu verfolgen. Das CI/CD-Feature bietet Funktionen und Pipelines, Editoren, Jobs und Zeitpläne, um die Integrationen zu automatisieren.“

- GitLab Review, Giridhar P.

Was Benutzer nicht mögen:

„Angenommen, wir fügen einen Feature-Branch zum Entwickeln zusammen. Und viele Mitglieder des Teams haben ihren Code in den bestimmten Feature-Branch beigetragen. Während der Zusammenführungs- und Überprüfungsphase können wir die Änderungen zwischen den beiden Branches sehen. Es wäre großartig, wenn wir auch den Namen der Person sehen könnten, wenn wir über die Änderungen schweben, die in der grünen Farbe hervorgehoben sind. Es hilft, wenn wir als Team überprüfen. Wir können die Änderungen in diesem Moment klären, anstatt zurückzugehen und zu sehen, wer die Änderungen in welchem Commit hinzugefügt hat.“

- GitLab Review, Debnita G.

3. Coverity

Coverity bietet umfassende Sicherheits- und Qualitätsprüfungen für viele Sprachen, Frameworks und häufig verwendete Infrastruktur-als-Code-Plattformen und Dateiformate. Es integriert nahtlos automatisierte Sicherheitstests in Ihre kontinuierlichen Integrations- und Bereitstellungspipelines (CI/CD) und unterstützt Ihre vorhandenen Entwicklungstools und Workflows.

Was Benutzer mögen:

„Die Möglichkeit, den Coverity-Server zu clustern, war sehr hilfreich. Wir hatten 3 Entwicklungszentren auf der ganzen Welt, und mit Clustering konnten wir die Auswirkungen auf die Remote-Entwickler verringern und die Issue-IDs konsolidieren. Dies ermöglichte es uns, zentrale Berichte über den Status der Projekte zu haben.“

- Coverity Review, Matt B.

Was Benutzer nicht mögen:

„Dies ist eine Analyse auf Compiler-Ebene, daher dauert es bei 50 Millionen Codezeilen Zeit. Die Ergebnisse sind es wert.“

- Coverity Review, Glenn D.

4. Snyk

Snyk findet und behebt automatisch Schwachstellen in Ihrem Code, Open-Source-Abhängigkeiten, Containern und Infrastruktur als Code. Es unterstützt viele Programmiersprachen und integriert sich mühelos in Ihre Tools, Pipelines und Workflows.

Was Benutzer mögen:

„Snyk ist unverzichtbar, um frisch gebackene und ältere Images auf Schwachstellen zu scannen. Wenn Sie denken, eine neu installierte App hat Sie abgedeckt: Denken Sie noch einmal nach. Snyk wird diese langjährigen, noch ungepatchten Schwachstellen in Apps und Bibliotheken finden, die Ihr Distro nicht oder noch nicht gefunden hat.“

- Snyk Review, Aryan B.

Was Benutzer nicht mögen:

„Die Art und Weise, wie die verschiedenen Projekte in der Benutzeroberfläche gruppiert und präsentiert werden, könnte verbessert werden (insbesondere wenn Sie viele davon haben und mehrere Funktionen verwenden, kann es schnell verwirrend werden). Es kann auch problematisch sein, herauszufinden, wie man eine bestimmte Funktion verwendet, da die Dokumentation oft schwer zu navigieren ist.“

- Snyk Review, Jean-Alexandre B.

5. Appknox

Appknox ist eine automatisierte mobile Anwendungssicherheitslösung, die Unternehmen und Entwicklern hilft, Sicherheitsprobleme zu erkennen und zu lösen. Es bietet flexible Bereitstellungsmodelle und eine Vielzahl von Engagement-Ansätzen, die Ihre Sicherheitsanforderungen kristallisieren.

Was Benutzer mögen:

„Das Team hat sich um all unsere Bedürfnisse für Web, mobiles Web und native Apps gekümmert. Darüber hinaus gibt es nicht viele Unternehmen da draußen, die Scans und Pen-Tests für SDKs durchführen können. Appknox macht alles. Vom ersten Scan bis zu den Minderungsvorschlägen und dem erneuten Scan sind sie ein One-Stop-Shop. Sie helfen auch, alle Nachfragen von Leuten zu beantworten, die mehr Details wünschen. Dies war für uns sehr wertvoll.“

- Appknox Review, Amod S.

Was Benutzer nicht mögen:

„Wir hatten bisher keinen Grund zur Beschwerde. Sie sind super proaktiv und immer offen für Feedback.“

- Appknox Review, Piyush R.

Entwickeln Sie sichere Anwendungen

SAST hilft Ihnen, Schwachstellen im Quellcode in den frühen Phasen des SDLC zu finden, sodass Sie sie zu geringeren Kosten beheben können. Sie können die Automatisierungsfähigkeiten von SAST-Tools nutzen, um einen robusten Schwachstellenerkennungsprozess zu implementieren und saubere und sichere Programme zu entwickeln.

Erfahren Sie mehr über DAST-Software und wie Sie sie mit SAST-Tools verwenden können, um sichere Anwendungen zu entwickeln und bereitzustellen.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.