Hacker entwickeln sich kontinuierlich weiter, ebenso wie ihre Methoden.

Mit der sich verändernden Cybersicherheitslandschaft haben Hacker ihre Kreativität angeregt, um neue Strategien für Cyberangriffe zu entwickeln. Sicherheitsverletzungen sind heute häufiger und technologisch besser ausgestattet als noch vor einem Jahrzehnt.

Die wachsende Beliebtheit moderner Hacking-Tools befeuert solche Vorfälle. Wenn Angreifer Spitzentechnologie einsetzen, um den Ruf Ihrer Organisation zu schädigen, müssen Sie entsprechend reagieren und handeln. Der Penetrationstestprozess hilft Ihnen, blinde Flecken zu entdecken, die Hacker nutzen können, um Ihr Cybersicherheitsframework zu durchbrechen.

Was ist Penetrationstesting?

Penetrationstesting (oder Pen-Testing) ist eine Methode, um in Ihre IT-Umgebung einzutauchen und herauszufinden, wie ein Hacker die aufgedeckten Schwachstellen ausnutzen kann. Es wird allgemein als ethisches Hacking bezeichnet, da Ihre Pen-Tester den Hackerakt nachahmen, jedoch mit Erlaubnis.

Aber damit es effektiv ist, müssen Sie proaktiv und konsequent sein. Der Einsatz von Technologien wie Penetrationstesting-Tools und Schwachstellenscanner-Software hilft Ihnen, die Schwachstellen zu verwalten, auf die Sie stoßen werden.

Der erste Schritt besteht darin, Ihre IT-Infrastruktur auf Sicherheitslücken zu scannen. Sobald die Schwachstellenbewertung abgeschlossen ist, können Sie Pen-Testing nutzen, um Wege zu identifizieren, wie ein Hacker die Schwächen Ihrer Umgebung ausnutzen kann, und ein robustes Schwachstellenmanagementprogramm aufbauen.

Es hilft Ihnen nicht nur, Ihre Sicherheitslage zu verbessern, sondern ermöglicht es Ihnen auch, Schwachstellen basierend auf den möglichen Risiken zu priorisieren, die mit ihnen verbunden sind. Darüber hinaus stellt es sicher, dass Ihr Testframework die Anforderungen verschiedener Compliance-Vorgaben erfüllt.

Warum benötigen Sie Penetrationstesting?

Pen-Testing beinhaltet die Untersuchung aller möglichen Angriffsflächen, bevor ein echter Cyberangriff stattfindet. Es ist unerlässlich, es in kontinuierlichen Zyklen durchzuführen, da es Ihr Sicherheitsframework davor schützt, zu einer kostspieligen Haftung zu werden. Sie haben vielleicht schon einmal das beliebte Sprichwort gehört: Die beste Verteidigung ist ein guter Angriff; Pen-Testing ergänzt dies in der Cybersicherheitslandschaft.

Ermöglicht es Ihnen, kritische Sicherheitslücken aufzudecken

Der beste Weg, Ihre IT-Umgebung vor Angreifern zu schützen, besteht darin, Ihre Schwächen zu erkennen, bevor sie es können. Penetrationstesting tut dies, indem es zuerst die Schwachstellen identifiziert und dann Wege findet, sie auszunutzen, genau wie ein Hacker es tun würde. Dies ermöglicht es Ihnen, Ihre IT-Assets vor möglichen Angriffen zu schützen.

Da es das Scannen Ihres Netzwerks, Ihrer Systeme, Ihres Betriebssystems (Mac OS, Microsoft Windows, Linux usw.) und Ihrer Anwendungen umfasst, deckt es die kritischen Schwachstellen auf, die Ihre Sicherheit gefährden könnten. Es befähigt Sie nicht nur, Sicherheitslücken besser zu erkennen, sondern deckt auch die versteckten auf, wie die in Menschen durch Social-Engineering-Techniken.

Sie können das Ausmaß vorhersagen, in dem die Schwachstellen Ihrer Organisation ausgenutzt werden können, und entsprechende Maßnahmen ergreifen.

Ermöglicht es Ihnen, die Behebung schwerwiegender Schwachstellen zu priorisieren

Da Penetrationstesting das Ausmaß eines möglichen Angriffs untersucht, hilft es Ihnen, die Behebung zu priorisieren und ermöglicht es Ihnen, kurz- und langfristige Pläne zu entwickeln. Nach einem gut durchgeführten Penetrationstest werden Sie nicht blind für die Auswirkungen und die Leichtigkeit, mit der die Sicherheitslücken Ihrer Organisation ausgenutzt werden können. Dies würde es Ihnen ermöglichen, die schwerwiegendsten Schwachstellen strategisch zu beheben und Ihr Team zu leiten, wodurch Sie ein besserer Führer in Ihrer Organisation werden.

Hilft Ihnen, robuste Sicherheitsmaßnahmen zu entwickeln

Beim Testen Ihres Netzwerks, Systems und Ihrer Anwendungen stoßen Sicherheitsforscher auf viele Lücken in Ihren Sicherheitsmaßnahmen und -protokollen. Eine Zusammenfassung dieser hilft Ihnen, diese Lücken proaktiv zu schließen und zum Aufbau von Cyber-Resilienz beizutragen.

Penetrationstesting-Experten werden Ihnen auch umsetzbare Einblicke und Empfehlungen zur Beseitigung solcher Sicherheitslücken geben, sodass Sie Ihre bestehenden Sicherheitsprotokolle und -prozesse überarbeiten können.

Hilft Ihnen, Sicherheitsvorschriften einzuhalten

Da Datensicherheit ein weit verbreitetes Anliegen ist, müssen Sie Sicherheitsstandards wie PCI, HIPAA, GDPR, ISO 27001 und andere einhalten, während Sie Endbenutzern in ihrem Geltungsbereich dienen. Die Aufsichtsbehörden erwarten, dass Sie regelmäßig Audits durchführen, um die Einhaltung sicherzustellen, und im Falle der Nichteinhaltung wären Sie verpflichtet, hohe Geldstrafen zu zahlen.

Penetrationstesting hilft Ihnen, diese Vorschriften einzuhalten, indem es Ihre IT-Asset-Management-Praktiken bewertet und die Integrität der gespeicherten Daten schützt. Es würde Hacker daran hindern, die gespeicherten Daten zu plündern, und ein unüberwindbares Sicherheitsframework schaffen, das den Compliance-Standards entspricht.

Möchten Sie mehr über Penetrationstest-Tools erfahren? Erkunden Sie Penetrationstest Produkte.

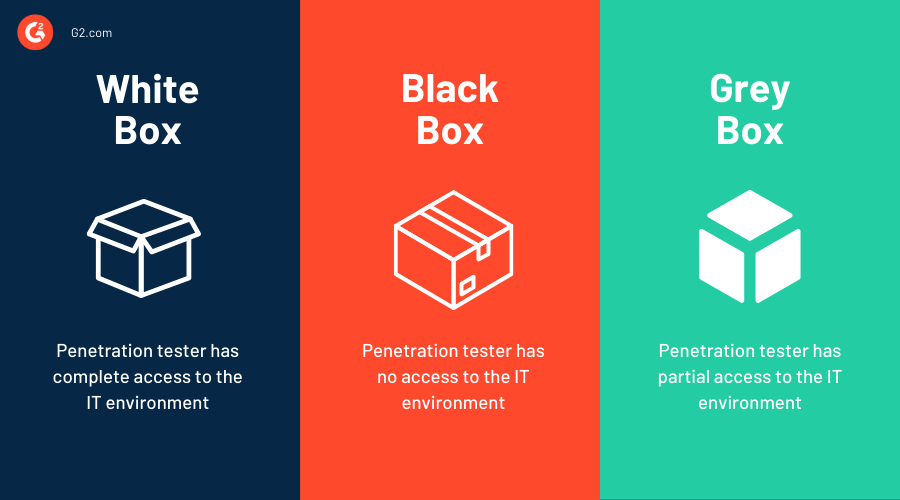

Wichtige Ansätze für Penetrationstesting

Es gibt drei Hauptansätze zur Durchführung von Penetrationstests. Diese sind wie folgt:

White-Box-Penetrationstesting

White-Box-Tests sind solche, bei denen die Organisationen die Informationen einer Anwendung oder eines Systems teilen und Sicherheitsforscher bitten, ausnutzbare Schwachstellen zu identifizieren. Hier hat der Penetrationstester vollständigen Zugriff auf den Quellcode und die Umgebung, was ihm hilft, eine eingehende Analyse durchzuführen und detaillierte Ergebnisse zu liefern.

Diese Tests dauern in der Regel etwa zwei bis drei Wochen, abhängig von der Breite der IT-Infrastruktur Ihrer Organisation. Auch wenn es eine detaillierte Analyse liefert, kann es manchmal kompliziert sein, den Fokusbereich zu identifizieren, unter Berücksichtigung des gegebenen Zugriffslevels.

Black-Box-Penetrationstesting

Bei Black-Box-Tests teilen Organisationen ihre Sicherheitsinformationen nicht mit Sicherheitsforschern und erlauben ihnen, eigenständig in ihr Netzwerk einzudringen und Schwachstellen zu identifizieren. Das Hauptziel dieses Ansatzes ist es, einen realen Cyberangriff zu simulieren, bei dem der ethische Hacker die Rolle eines anonymen Hackers übernimmt.

Black-Box-Penetrationstests erfordern ein hohes Maß an technischer Expertise und können normalerweise bis zu sechs Wochen dauern. Sie sind in der Regel kostspielig, da der Sicherheitsprofi den Test planen, ausführen und das Testergebnis ohne Ausgangspunkt berichten muss.

Grey-Box-Penetrationstesting

Bei Grey-Box-Pen-Tests hat der Sicherheitsprofi teilweise Zugriff auf das Netzwerk oder die Webanwendung. Der Hauptvorteil der Durchführung eines Grey-Box-Pen-Tests ist der Fokus und die Effizienz, die Sie in den Sicherheitsbewertungen erhalten. Es ist gezielt und effektiver beim Schließen der Sicherheitslücken und der Priorisierung der bevorstehenden Sicherheitsbehebung.

6 Arten von Penetrationstests

Es gibt sechs Arten von Penetrationstests, die gemeinsam eine 360-Grad-Sicherheit für die IT-Infrastruktur Ihrer Organisation bieten. Lassen Sie uns tiefer in das Verständnis jedes einzelnen von ihnen eintauchen.

1. Netzwerkdienste-Penetrationstest

Netzwerkdienste-Penetrationstests beinhalten die Untersuchung Ihrer Netzwerkgeräte wie LANs, Switches und Router. Es ist möglicherweise der häufigste Penetrationstest in der Branche. Experten empfehlen, sowohl interne als auch externe Netzwerktests mindestens einmal jährlich durchzuführen.

2. Webanwendung-Penetrationstest

Der Webanwendung-Penetrationstest untersucht webbasierte Anwendungen auf aufgedeckte Schwachstellen, die Ihre Cybersicherheit gefährden können. Neben dem Testen von Anwendungen findet der Test auch Schwachstellen in Datenbanken, Browsern und deren Komponenten wie Plugins, Java-Scriptlets und mehr. Diese Tests sind gezielt und detailliert und werden durchgeführt, indem jeder Berührungspunkt der Anwendung mit dem Benutzer identifiziert und auf Schwachstellen untersucht wird.

3. Client-seitiger Penetrationstest

Sie können diese Tests durchführen, um mögliche Angriffe auf clientseitige Anwendungen oder Programme wie Webbrowser, E-Mail-Clients, Multimedia-Flash-Player und andere zu identifizieren. Diese erkennen Angriffsvektoren wie Cross-Site-Scripting, HTML-Injektion, offene Umleitungen und andere.

4. Social-Engineering-Penetrationstest

Sie können einen Social-Engineering-Penetrationstest durchführen, indem Sie den Akt eines Hackers nachahmen, um sensible Informationen von internen Benutzern durch Phishing, Tailgating oder andere Methoden zu erhalten. Diese Tests ermöglichen es Ihnen, Ihr internes Team besser zu schulen und immer ein Auge auf Malware und betrügerische Aktivitäten zu haben.

5. Drahtloser Penetrationstest

Diese Tests beinhalten die Untersuchung Ihrer IT-Assets, die miteinander und mit dem Internet verbunden sind. Der Umfang dieser Tests umfasst die Untersuchung Ihres Laptops, PCs und anderer IoT-fähiger Geräte in Ihrer IT-Infrastruktur. Sie sollten diese Tests im Büro durchführen, damit Sie Zugriff auf das WiFi-Netzwerk haben.

6. Physischer Penetrationstest

Bei solchen Tests versucht der Sicherheitsprofi, physische Barrieren zu überwinden, um die IT-Assets und Mitarbeiter Ihrer Organisation zu erreichen. Diese Tests decken Schwachstellen in den physischen Barrieren (wie Schlösser, Sensoren usw.) auf und empfehlen geeignete Maßnahmen zur Stärkung der Sicherheitslage Ihres Unternehmens.

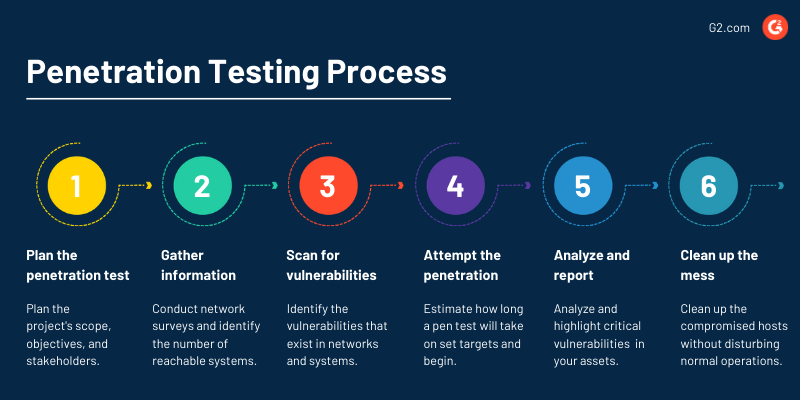

Wie führt man Penetrationstests durch?

Die Durchführung eines Penetrationstests in einer Organisation ist ein sechsstufiger Prozess. Sie können diese Schritte ausführen, um einen skalierbaren und wiederholbaren Penetrationstestprozess in Ihrem Unternehmen aufzubauen.

Planen Sie den Penetrationstest

Die Durchführung eines Penetrationstests erfordert eine gründliche Vorbereitung. Es ist ratsam, ein Kickoff-Meeting mit den Sicherheitsprofis einzuberufen, um den Umfang, die Ziele und die Stakeholder des Projekts zu bestimmen. Es wäre auch hilfreich, einen Zeitplan für diese Tests festzulegen, da Sie den täglichen Betrieb des Unternehmens während der Tests nicht stören möchten.

Während der Tests besteht die Möglichkeit, dass einige Systeme aufgrund von erhöhtem Netzwerkverkehr abstürzen. Sie können diese Systeme aus dem Umfang ausschließen, um solche Vorfälle zu verhindern. In der Planungsphase ist es wichtig zu entscheiden, ob das Personal informiert werden muss.

Ein vollständiger Penetrationstest beinhaltet das illegale Eindringen in ein Netzwerk/System. Sie müssen sicherstellen, dass Sie die rechtliche Freigabe des Unternehmens erhalten haben, bevor Sie den Test durchführen, da dies die Interessen des Unternehmens schützt und den Tester vor rechtlichen Schritten bewahrt.

Sammeln Sie Informationen

Nach der Planung des Penetrationstests ist der nächste Schritt das Sammeln von Informationen. Sie können Netzwerkerhebungen durchführen und die Anzahl der erreichbaren Systeme identifizieren. Hier können Sie die Domainnamen, Datenbankservernamen, ISPs, Host-IP-Adressen und eine Netzwerkkarte als Ergebnis der Erhebung erwarten.

Sobald Sie die Netzwerkerhebung abgeschlossen haben, können Sie mit dem Port-Scanning fortfahren. Jetzt müssen Sie die offenen und geschlossenen Ports im Netzwerk erkennen. Dies ist auch der Ort, an dem Sie die Ports ausschließen, die die Organisation nicht testen möchte.

Scannen Sie nach Schwachstellen

Jetzt, da Sie genügend Informationen über die Systeme gesammelt haben, besteht der nächste Schritt darin, die Schwachstellen zu identifizieren, die in diesen Systemen existieren. Sie können Schwachstellenscanning-Tools verwenden, um diesen Prozess zu automatisieren und eine Liste von Schwachstellen zu erstellen, die Sie genau anvisieren können.

Schwachstellenscanner erstellen die Liste der Schwachstellen automatisch und priorisieren sie basierend auf dem Risikoscore. Dies ermöglicht es Ihnen, diejenigen zu priorisieren, die einen höheren Einfluss auf Ihre Cybersicherheit haben können oder die leichter auszunutzen sind.

Versuchen Sie den Penetrationstest

Sobald Sie die Schwachstellen identifiziert haben, besteht der nächste Schritt darin, den Penetrationstest zu versuchen. Bevor Sie damit fortfahren, müssen Sie abschätzen, wie lange ein bestimmter Pen-Test dauern wird und was die Ziele sein werden.

Selbst wenn Schwachstellen existieren, bedeutet dies nicht, dass sie leicht ausgenutzt werden können. Es könnte viel Aufwand und Zeit erfordern, um dem Angreifer Vorteile zu verschaffen. Sie können sie im langfristigen Plan verwalten, während Schwachstellen, die leicht auszunutzen sind und ein erhebliches Risiko darstellen, als Priorität behandelt werden sollten.

Heutzutage ist das Knacken von Passwörtern eine normale Praxis bei Penetrationstests. Sie haben Dienste wie Telnet und File Transfer Protocol (FTP), die auf Systemen laufen, was es zu einem guten Ausgangspunkt macht, um einen Passwort-Cracker zu verwenden. Sie können einen Wörterbuchangriff (Verwendung einer Wortliste von Wörterbuchdateien), einen hybriden Crack (Verwendung einer Variation von Wörtern in einer Wörterbuchdatei) oder Brute-Force (Testen von Passwörtern, die aus Zeichen bestehen, indem alle möglichen Kombinationen durchgegangen werden) verwenden.

Es endet nicht hier. Sie haben zwei weitere Bereiche, mit denen Sie die Sicherheit des Unternehmens durchdringen können. Sie können dies durch Social Engineering oder durch Umgehen der physischen Sicherheit tun. Sie müssen diese ebenfalls überprüfen, um einen umfassenden Penetrationstest durchzuführen.

Analysieren und berichten

Sobald Sie alle oben genannten Schritte abgeschlossen haben, besteht der nächste Schritt darin, zu berichten. Ihr Bericht beginnt mit einem Überblick über das Penetrationstesting. Im weiteren Verlauf können Sie die kritischsten Schwachstellen hervorheben, die erhebliche Auswirkungen auf das Unternehmen haben könnten. Dann nennen Sie die weniger kritischen.

Der einzige Grund, die Schwachstellen in kritisch und weniger kritisch zu unterteilen, besteht darin, den Organisationen bei der Entscheidungsfindung zu helfen. Insgesamt sollte Ihr Bericht eine Zusammenfassung des Prozesses, eine umfassende Liste der gesammelten Informationen, eine Liste der Schwachstellen, deren Beschreibung und Vorschläge sowie Empfehlungen für den Behebungsprozess enthalten.

Aufräumen

Der letzte Schritt des Penetrationstestprozesses ist das Aufräumen. Sie müssen das Chaos beseitigen, das während des Pen-Tests entstanden sein könnte. Dann sollten Sie das Aufräumen der kompromittierten Hosts sicher ausführen, damit Sie den normalen Betrieb der Organisation nicht beeinträchtigen. Es liegt in der Verantwortung des Penetrationstesters, die Organisation über die während des Penetrationstests vorgenommenen Änderungen zu informieren und sie wieder in den Normalzustand zu versetzen.

Tipp: Für effektives Penetrationstesting sollten Sie in Betracht ziehen, jemanden ohne vorherige Kenntnisse Ihres Systems den Test durchführen zu lassen. Dieser Ansatz kann helfen, blinde Flecken aufzudecken, die Entwickler möglicherweise übersehen haben. Deshalb werden ethische Hacker engagiert, um das System absichtlich zu durchbrechen - mit Erlaubnis - mit dem Ziel, die allgemeine Sicherheit zu verbessern.

Was passiert nach einem Penetrationstest?

Nach Abschluss eines Pen-Tests wird der ethische Hacker seine Ergebnisse mit dem Sicherheitsteam des Zielunternehmens teilen. Diese Informationen können dann verwendet werden, um Sicherheitsupgrades zu implementieren, um die während des Tests entdeckten Schwachstellen zu beheben.

Für Webanwendungen können diese Upgrades die Ratenbegrenzung zur Steuerung des Anforderungsflusses, neue Web Application Firewall (WAF)-Regeln zur Filterung von bösartigem Datenverkehr und DDoS-Minderungsstrategien zum Schutz vor Denial-of-Service-Angriffen umfassen. Darüber hinaus können strengere Formularvalidierungen und Datenbereinigungspraktiken helfen, Injektionsangriffe zu verhindern und sicherzustellen, dass Benutzereingaben sicher sind.

Für interne Netzwerke können Upgrades den Einsatz eines sicheren Web-Gateways zur Überwachung und Steuerung des Internetverkehrs oder den Übergang zu einem Zero-Trust-Sicherheitsmodell umfassen, das davon ausgeht, dass Bedrohungen sowohl intern als auch extern sein können und eine strenge Identitätsüberprüfung für jede Person und jedes Gerät erfordert, das versucht, auf Ressourcen zuzugreifen.

Wenn der ethische Hacker Social-Engineering-Taktiken verwendet hat, um das System zu durchbrechen, muss das Unternehmen möglicherweise die Schulungsprogramme für Mitarbeiter verbessern, um das Personal besser über die Erkennung von Phishing-Versuchen und anderen Täuschungspraktiken zu informieren. Darüber hinaus kann die Überprüfung und Aufrüstung von Zugangskontrollsystemen die seitliche Bewegung innerhalb des Netzwerks verhindern und sicherstellen, dass selbst wenn ein Konto kompromittiert wird, es nicht leicht ausgenutzt werden kann, um auf andere kritische Systeme zuzugreifen.

Die Einbindung von Lösungen von Anbietern wie Cloudflare kann die Verteidigung weiter stärken. Cloudflare sichert die Anwendungen, Netzwerke und das Personal von Unternehmen durch eine Kombination aus Webanwendungssicherheitslösungen und einer Zero-Trust-Sicherheitsplattform, die einen robusten Schutz vor sich entwickelnden Cyberbedrohungen bietet. Durch die Nutzung dieser Strategien und Tools können Organisationen ihre allgemeine Sicherheitslage verbessern und das Risiko zukünftiger Verstöße minimieren.

Arten von Penetrationstesting-Tools

Penetrationstesting-Tools sind technologische Interventionen, die Sicherheitsprofis benötigen, um verschiedene Arten von Penetrationstests durchzuführen. Ob Open-Source oder lizenziert, Sie können diese Pentest-Tools je nach Art des durchgeführten Tests verwenden.

Werfen wir einen Blick auf die verfügbaren Arten von Penetrationstesting-Tools.

Port-Scanner

Port-Scanner sind Sicherheitstools, die entwickelt und ausgestattet sind, um einen Server oder Host auf offene Ports zu überprüfen. Diese können von Administratoren verwendet werden, um die Netzwerksicherheitsrichtlinien zu identifizieren und zu überprüfen. Außerdem können Angreifer sie verwenden, um die Art der Netzwerkdienste zu erkennen, die auf dem Ziel laufen, und ihre Angriffe entsprechend zu planen.

Port-Scanner sammeln in der Regel Informationen und Daten über den Host in der Netzwerkumgebung aus der Ferne. Dieses Tool kann sowohl TCP (Transmission Control Protocol) als auch UDP (User Datagram Protocol) Ports erkennen.

Es gibt Ihnen auch die Freiheit, Sondierungsaktivitäten wie die SYN-, SYN-ACK-, ACK-Sequenz (Drei-Wege-Handshake in TCP-Ports), Halbscans und mehr durchzuführen.

Port-Scanning-Techniken

- Ping-Scan: Dies ist die einfachste aller Port-Scanning-Techniken. Es umfasst eine automatisierte Explosion von Pings (ICMP - Internet Control Message Protocol) an verschiedenen Ports, um diejenigen zu identifizieren, die antworten. Administratoren deaktivieren normalerweise den Ping auf der Firewall oder dem Router, aber dann wird es schwierig, Netzwerkprobleme zu beheben.

- TCP-Halb-Öffnen-Scan: Diese Technik wird manchmal als SYN-Scan bezeichnet. Hier sendet der Scan eine SYN-Nachricht und erwartet eine SYN-ACK-Antwort von den offenen Ports. Aber der Scanner schließt die Verbindung nicht ab, sobald er die Antwort erhält. Diese Methode wird häufig von Angreifern verwendet, um die Ziele zu identifizieren.

- TCP-Connect: Diese Technik ähnelt dem Halb-Öffnen, aber die Verbindung wird abgeschlossen, sobald der Scan eine Antwort vom offenen Port erhält. Da die Verbindung abgeschlossen ist, würden Sie das Rauschen im Netzwerk erhöhen und möglicherweise einen Alarm auslösen, im Gegensatz zu einem Halb-Öffnen-Scan.

- Stealth-Scan: Diese Technik ist noch leiser als andere. Der Scan sendet Datenpakete an Ports mit einem FIN-Flag und erwartet keine Antwort (offener Port). Wenn Sie ein RST erhalten, könnte der Port geschlossen sein. Firewalls suchen nach SYN-Paketen, daher bleibt FIN oft unentdeckt.

Schwachstellenscanner

Schwachstellenscanning-Tools erkennen und identifizieren die bekannten Schwachstellen in Ihrer IT-Umgebung. Sie identifizieren die CVEs (Common Vulnerabilities and Exposures) und gleichen sie mit einer oder mehreren Schwachstellendatenbanken wie der NVD (National Vulnerability Database) ab.

Schwachstellenscanning-Tools helfen Ihnen, Schwachstellen mit ihrem Risikomaß, das durch das Common Vulnerability Scoring System (CVSS) quantifiziert wird, zu erkennen, sodass Sie die Behebung effizient priorisieren können. Der Scan hilft Ihnen sicherzustellen, dass Ihre IT-Assets den Compliance-Vorgaben und den neuesten Sicherheitsrichtlinien der Organisation entsprechen, während er Ihnen hilft, Cyberangriffe zu mindern.

Anwendungsscanner

Anwendungsscanner bewerten Sicherheitslücken in Webanwendungen. Sie helfen Ihnen, Cookie-Manipulation, Cross-Site-Scripting, SQL-Injektionen und andere Hintertüren und Bedrohungen zu identifizieren, die ein Angreifer nutzen kann, um die Schwachstelle Ihrer Anwendung auszunutzen.

Webanwendungs-Bewertungsproxies

Sie können dieses Tool zwischen dem Browser des Penetrationstesters und dem Ziel-Webserver platzieren, um den Informationsaustausch in Echtzeit genau zu sehen und zu bewerten. Damit können Sie die versteckten HTML-Felder manipulieren, um Zugriff auf das System zu erhalten.

Insgesamt ermöglicht Ihnen das Tool, den Fokus auf den Informations- und Datenfluss auf einer viel näheren Ebene zu halten und zu pflegen.

Beste Penetrationstesting-Tools

Penetrationstesting-Tools helfen Ihnen, einen Cyberangriff zu simulieren, indem sie Schwachstellen und Sicherheitslücken in Ihrer IT-Infrastruktur ausnutzen. Sie ermöglichen es Ihnen, verschiedene Wege zu erkunden, wie ein Hacker Schwachstellen in Ihrem Netzwerk oder System ausnutzen kann, und befähigen Sie, diese zu beheben, bevor sie illegal genutzt werden können.

Die folgende Liste enthält echte Benutzerbewertungen der besten Penetrationstesting-Tools auf dem Markt. Um in diese Liste aufgenommen zu werden, muss ein Produkt:

- Cyberangriffe auf Computersysteme oder Anwendungen simulieren

- Informationen über potenzielle bekannte Schwachstellen sammeln

- Exploits analysieren und über Testergebnisse berichten

* Unten sind die fünf führenden Penetrationstesting-Tools aus dem G2 Fall 2024 Grid® Report. Einige Bewertungen können zur Klarheit bearbeitet worden sein.

1. vPenTest

vPenTest ist eine automatisierte Netzwerk-Penetrationstesting-Plattform, die es Ihnen ermöglicht, die Schwachstellen in Ihrem Netzwerk zu sehen, bevor es die Hacker tun. Es macht es Organisationen einfach, ihre Cybersicherheitsrisiken in Echtzeit kontinuierlich zu überwachen und zu bewerten.

Was Benutzer am meisten mögen:

"Vonhai vPEN hat mir eine Multi-Tenant-Lösung der Spitzenklasse für eine einfache Plattform geboten, die sowohl interne als auch externe Ports testet, von denen Kunden nie wussten, und Netzwerkänderungen, die ohne unser Wissen vorgenommen wurden! Die Zeit, die ich benötige, um dies zu planen, meine Ergebnisse zu erhalten und unsere Ergebnisse den Kunden zu präsentieren. Es schafft einen phänomenalen Prozess, der eine schnelle und effiziente Informationssammlung und Berichterstattung ermöglicht.

Mit dieser Lösung können Sie auch die Gesamtanzahl der IPs testen und berechnen, bevor Sie echte Scans durchführen, um zu wissen, wie viele IPs Sie testen würden, um sich am besten auf die Nutzung Ihrer verfügbaren IP-Anzahl vorzubereiten. Ich würde vPen als führend in diesem Service betrachten und freue mich definitiv darauf, zu sehen, welche neuen Tools sie für die Zukunft haben!

- vPenTest Review, John H.

Was Benutzer nicht mögen:

"Das größte Problem, das ich bei vPenTest nicht mag, ist die manuelle Einrichtung von Agenten. Die Dokumentation ist sehr klar, wie man Agenten intern einrichtet, aber bei der Einfachheit des gesamten Tools ist es etwas überraschend, dass sie den Prozess nicht einfacher gestalten."

- vPenTest Review, Nick M.

2. Pentera

Pentera ist eine automatisierte Sicherheitsvalidierungsplattform, die es jeder Organisation ermöglicht, die Integrität aller Cybersicherheitsschichten einfach zu testen und jederzeit und in jedem Maßstab echte, aktuelle Sicherheitslücken aufzudecken. Tausende von Sicherheitsprofis und Dienstleistern auf der ganzen Welt nutzen Pentera, um die Behebung zu leiten und Sicherheitslücken zu schließen, bevor sie ausgenutzt werden. Zu den Kunden gehören Casey's General Stores, Emeria, LuLu International Exchange und IP Telecom.

Was Benutzer am meisten mögen:

"Einfach zu bedienen und zu konfigurieren. Die Benutzeroberfläche ist großartig und das Dashboard gibt Ihnen alle notwendigen Informationen an einem Ort. Sie können tief in die Scans eintauchen und erhalten nicht nur die Details, sondern auch Links zu den CVEs. Sie können Scans nach Belieben planen und der Dienst scannt auch automatisch neue Zero-Day-Schwachstellen. Es generiert automatisch Berichte, die Ihnen per E-Mail zugesandt werden. Diese Berichte können verwendet werden, um zu beweisen, dass Sie aktiv nach externen Bedrohungen und Fehlkonfigurationen suchen, die Sie anfällig machen können. Funktioniert in Cloud-, Hybrid- und Standalone-Hardware-Netzwerken. Wir verwenden dies jeden Tag!"

- Pentera Review, Jerry H.

Was Benutzer nicht mögen:

"Es vervollständigt immer noch nicht alle Black-Box-Phasen, da es mit Sicherheit im Hinterkopf entwickelt wurde und derzeit Techniken fehlen, die erhebliche Auswirkungen haben könnten, wie Pufferüberlaufangriffe und andere ähnliche Methoden, die ein echter Black-Hat verwenden würde."

- Pentera Review, Felipe E.

3. Bugcrowd

Bugcrowd ist mehr als nur ein Crowdsourcing-Sicherheitsunternehmen, sie sind eine Gemeinschaft von Cybersicherheits-Enthusiasten, die durch einen gemeinsamen Zweck vereint sind: Organisationen vor Angreifern zu schützen. Indem sie Kunden über eine KI-gestützte Plattform mit den richtigen vertrauenswürdigen Hackern verbinden, befähigen sie sie, die Kontrolle zurückzugewinnen und den am meisten gefährdeten Bedrohungen einen Schritt voraus zu sein.

Was Benutzer am meisten mögen:

"Ihr Account-Team war maßgeblich an der Entwicklung unseres Offenlegungsprogramms beteiligt, mit dem Ziel, es zu einem umfassenden Bug-Bounty-Programm zu entwickeln. Sie identifizieren und engagieren effektiv die richtigen Forscher, um Offenlegungen zu bearbeiten, während sie durch ihr Triage-Team doppelte Einreichungen minimieren. Das Account-Team ist auch flexibel und großzügig in ihrer Preisgestaltung, was eine starke Partnerschaft fördert und sicherstellt, dass sie langfristig unser bevorzugter Anbieter bleiben."

- Bugcrowd Review, Jack E.

Was Benutzer nicht mögen:

"Ein Bereich zur Verbesserung für Bugcrowd ist die Verbesserung der Kommunikation und des Feedback-Loops zwischen Forschern und Programmverantwortlichen. Gelegentlich können die Antwortzeiten und die Klarheit des Feedbacks inkonsistent sein, was Forscher frustrieren kann, die rechtzeitige und detaillierte Anleitungen zu ihren Einreichungen suchen."

- Bugcrowd Review, Jitmanyu S.

4. Die NetSPI-Plattform - Penetration Testing as a Service (PTaaS)

NetSPI's PTaaS (Penetration Testing as a Service) ist eine umfassende Lösung, die erfahrenes Personal, bewährte Prozesse und fortschrittliche Technologie kombiniert, um Echtzeit-, kontextualisierte Sicherheitsbewertungen bereitzustellen. Es ermöglicht Organisationen, auf über 250 interne Sicherheitsexperten zuzugreifen und die NetSPI-Plattform ein ganzes Jahr lang zu nutzen, um eine Vielzahl von Pen-Testing-Diensten anzubieten.

Was Benutzer am meisten mögen:

"Was wir am meisten schätzten, war die umfangreiche Anleitung und Unterstützung durch das Personal und die Führung bei NetSPI. Wir hatten zahlreiche Diskussionen über den Umfang unserer Initiativen und erhielten wertvolle Einblicke von Richard Booth und seinem Team. Die Resolve-Plattform und das Dashboard werden die Branche revolutionieren; es ist benutzerfreundlich und bietet alle notwendigen Informationen für ein effektives Management. Das Dashboard enthält sogar eine Chat-Funktion, die direkt mit Testern für sofortige Unterstützung verbindet. Insgesamt ist es eine fantastische Plattform, die von einem großartigen Unternehmen unterstützt wird."

- NetSPI PTaaS Review, Timothy L

Was Benutzer nicht mögen:

"Obwohl die Integrationen wichtig sind, fehlt ihnen etwas Funktionalität, insbesondere in Bezug auf Exportoptionen."

- NetSPI PTaaS Review, Zane G.

5. Cobalt

Cobalt bietet eine moderne Pentest-as-a-Service (PtaaS)-Plattform, die sowohl in eigenständigen als auch in komplexen Umgebungen verwendet werden kann. Mit seiner exklusiven Community von Testern bietet Cobalt Echtzeiteinblicke zur Risikominderung. Es ist eine datengesteuerte Schwachstellenmanagement-Engine, die es Unternehmen ermöglicht, Software-Schwachstellen zu identifizieren, zu verfolgen und zu beheben.

Was Benutzer am meisten mögen:

"Cobalt konnte uns sehr schnell einen Pen-Test-Bericht liefern, da wir Tests mit sehr kurzer Vorlaufzeit benötigten. Wir fanden sie sehr gründlich, die Tests waren von hoher Qualität und die Reaktionsfähigkeit war ausgezeichnet, um unsere einzigartige Situation zu verstehen."

- Cobalt Review, Taylor J.

Was Benutzer nicht mögen:

"Ich wünschte, es gäbe einfachere Möglichkeiten, APIs für alle unsere Planungs-/Verwaltungsanwendungen hier bei ISS zu implementieren. Auch Möglichkeiten, automatisch einen Slack-Kanal mit der Schaltfläche 'Pentest-Review einreichen' zu erstellen, wären erfreulich, um Mitglieder vorzubereiten, bevor der Test live geht."

- Cobalt Review, Sean T.

Gehen Sie der Sache auf den Grund

Penetrationstests emulieren einen 'realen' Cyberangriff und zeigen so das Ausmaß auf, in dem ein Hacker Schwachstellen ausnutzen könnte. Sie würden Sie auch auf die Sicherheitslücken aufmerksam machen, die geschlossen werden müssen, um Ihre Cybersicherheit zu schützen, vorausgesetzt, Sie sind regelmäßig und proaktiv dabei.

Hacker benötigen nur eine Lücke, um ihre oberflächlichen Motive zu erfüllen; stellen Sie sicher, dass Sie sie nicht unbedeckt lassen. Sie sollten Maßnahmen ergreifen, um diese Schwachstellen zu beheben und Ihre Sicherheitslage effektiv zu verwalten.

Erfahren Sie mehr über statisches Anwendungssicherheitstesting (SAST) und wie es Ihnen helfen kann, die Sicherheit Ihrer Anwendungen zu verbessern.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.