Es dauert zwanzig Jahre, um einen Ruf aufzubauen, und nur wenige Minuten eines Cybervorfalls, um ihn zu ruinieren. Diese Aussage trifft heute mehr denn je zu.

Unternehmen sind sehr anfällig für Cyberangriffe, und ein einziger Verstoß kann sensible Daten offenlegen, betriebliche Störungen verursachen und den Ruf schädigen. Deshalb müssen Unternehmen eine starke Cybersicherheitsstrategie haben, und ein Intrusion Detection System (IDS) ist eines der entscheidenden Werkzeuge, um dies zu erreichen.

Was ist ein Intrusion Detection System?

Ein Intrusion Detection System (IDS) ist ein Sicherheitssystem, das Netzwerk- oder Systemaktivitäten überwacht, um unbefugten Zugriff, verdächtiges Verhalten oder Sicherheitsverletzungen in Echtzeit zu identifizieren und zu melden, um so vor Cyberbedrohungen zu schützen.

IDS fungiert als Frühwarnsystem, das bereit ist, Alarm zu schlagen, wenn es etwas Verdächtiges im System findet, ähnlich wie ein Feueralarm, der bei einem Brand anschlägt. Es wird oft zusammen mit einem Intrusion Prevention System (IPS) verwendet, das darauf ausgelegt ist, die von IDS aufgeworfenen Bedrohungen aktiv abzuwehren.

Viele Unternehmen nutzen die Stärke von IDS und IPS, indem sie ein Intrusion Detection and Prevention System (IDPS) einsetzen, um Cyberangriffe zu erkennen und proaktiv abzuwehren.

Warum sind Intrusion Detection Systeme wichtig?

Heutzutage steigen die Cyberrisiken rasant an und verursachen Schäden in Billionenhöhe für Unternehmen.

Mit der zunehmenden Cloud-Nutzung und dem Aufstieg einer hybriden Arbeitskultur, die durch Praktiken wie "Bring Your Own Device" (BYOD) und Remote-Arbeit gekennzeichnet ist, ist der traditionelle Sicherheitsperimeter nicht mehr so klar definiert wie früher. Dies hat Millionen von Angriffsmöglichkeiten geschaffen. Und wenn Hacker eine Schwachstelle sehen, nutzen sie sie aus.

Dies zeigt sich an der zunehmenden Anzahl von Sicherheitsvorfällen. Im Jahr 2022 stieg das globale Volumen der Cyberangriffe um 38%. Allein Ransomware-Angriffe stiegen im selben Jahr um 13%, was den letzten fünf Jahren zusammen entspricht. Es ist nicht die Frage, ob Cyberkriminelle ein Unternehmen angreifen werden, sondern wann.

Solche Angriffe verbrauchen direkt die Ressourcen eines Unternehmens und führen zu erhöhten Geschäftskosten. Die Kosten umfassen die Behebung, entgangene Einnahmen aufgrund von Geschäftsausfällen, Lösegeldzahlungen sowie Rechts- und Prüfungsgebühren. Die Auswirkungen gehen über diese Ausgaben hinaus und führen zu einem Verlust des Kundenvertrauens und des Rufs.

In dieser Situation, so klischeehaft es auch klingen mag, ist es besser, auf Nummer sicher zu gehen. IDS kommt in diesem kritischen Moment als zuverlässiges Sicherheitsnetz ins Spiel. Es zielt darauf ab, verschiedene Arten von Malware, bösartigen Netzwerkverkehr und Computerverwendung so früh wie möglich zu identifizieren und das Sicherheitsteam über jeden Versuch zu informieren, in ein System einzudringen oder es zu stören.

Indem es Eindringlinge im ersten Moment erkennt und markiert, identifiziert IDS Angriffsversuche auf das System lange bevor ein erfolgreicher Angriff wahrscheinlich ist.

IDS schützt vor einer Reihe von Cyberangriffen, darunter

- Unbefugter Zugriff

- Datenpannen

- Datenexfiltration

- Distributed Denial-of-Service (DDoS) Angriffe

- Malware-Infektionen

- DNS-Poisoning

- Bösartiger Verkehr und Nutzlasten wie SQL-Injection und Cross-Site-Scripting (XSS)

- Insider-Bedrohungen

- Verstöße gegen Richtlinien

Heute wird IDS, das durch maschinelles Lernen (ML) unterstützt wird, auch zur Prävention von Zero-Day-Angriffen eingesetzt.

Möchten Sie mehr über Datensicherheitslösungen für Rechenzentren erfahren? Erkunden Sie Datensicherheitslösungen für Rechenzentren Produkte.

Wie funktioniert ein Intrusion Detection System?

Einbruch ist, wenn eine Person Zugang zu einem System oder einer Systemressource erlangt oder zu erlangen versucht, zu der sie nicht berechtigt ist. Einmal drinnen, können solche Eindringlinge tun, was sie wollen, bis sie entdeckt werden - Daten stehlen, Geschäftsschäden verursachen, indem sie ein Netzwerk, System oder eine Softwareanwendung unbrauchbar machen, oder es als Mittel für weitere Einbrüche anderswo nutzen.

So oder so ist das Unternehmenssystem kompromittiert, sobald ein Eindringling drinnen ist, und die Folgen können unangenehm sein, wenn es so bleibt.

Ein IDS arbeitet daran, solche Einbrüche in der IT-Infrastruktur des Unternehmens zu erkennen, indem es das Netzwerk und die Aktivitäten am Endpunkt auf verdächtige Muster überwacht. Hier ist eine vereinfachte Version, wie es funktioniert:

- Datensammlung: IDS sammelt Daten wie Netzwerkverkehr von Routern, Firewalls und einzelnen Systemprotokollen von Endpunkten wie Servern und Arbeitsstationen.

-

Datenanalyse: Es analysiert dann die gesammelten Daten mit verschiedenen Methoden wie vordefinierten Regeln, signaturbasierter Analyse und Anomalieerkennungsalgorithmen.

Für Netzwerkdaten vergleicht es die gesammelten Daten mit der Basislinie des normalen Netzwerkverhaltens und gibt Warnungen aus, wenn es Abweichungen von der Basislinie gibt. Ebenso verfolgt es Änderungen an Einstellungen, kritischen Systemkonfigurationen und Dateien in den einzelnen Systemprotokollen auf unbefugte Änderungen. Viele IDSs ermöglichen es den Analysten des Security Operations Center (SOC), die Basislinien für Netzwerkverkehr und Systemaktivitäten über Intrusion Detection Policy anzupassen und festzulegen. -

Alarmgenerierung: Wenn die Analyse verdächtige oder unbefugte Aktivitäten identifiziert, die gegen benutzerdefinierte Regeln oder Standardgrenzwerte verstoßen, protokolliert IDS dies als Einbruchsereignis und sendet eine Benachrichtigung per Nachricht oder E-Mail.

Die meisten IDSs führen Aufzeichnungen über Einbruchsereignisse in ihren Dashboards oder in einem Security Information and Event Management (SIEM) Tool, mit dem sie integriert sind. - Reaktion und Minderung: Sobald ein Alarm ausgelöst wird, analysieren Systemadministratoren die Einbruchsereignisse, um zu bestimmen, welche Sicherheitsmaßnahmen ergriffen werden sollen. Einige IDSs haben Abwehrmechanismen wie Paketfilterung, variable dynamische Drosselung, Trennung kompromittierter Server usw.

Zum Beispiel haben Sie eine Netzwerkverkehrsregelungspolitik, die Sie benachrichtigt, wenn die Anzahl der Transmission Control Protocol (TCP)-Verbindungen 10% der Gesamtverbindungen zu Ihrem System in einem kurzen Zeitintervall überschreitet. Wenn IDS feststellt, dass die TCP-Verbindungen den festgelegten Schwellenwert überschreiten, benachrichtigt es Sie mit E-Mail- und Nachrichtenbenachrichtigungen.

Da eine solche ungewöhnliche Verbindungsanforderung auf einen möglichen DDoS-Angriff hinweist, können Sie den eingehenden Verkehr für einen bestimmten Zeitraum drosseln und ihn eindämmen. Sobald der Vorfall beendet ist, können Sie die Protokolle analysieren, um festzustellen, woher der ungewöhnliche Verkehr stammt.

Heute gibt es sogar cloud-native IDS-Software, um sowohl lokale als auch Cloud-Assets im Rahmen einer Cloud-Sicherheitsstrategie zu überwachen.

Zwei Hauptmethoden zur Einbruchserkennung in IDS

Aus der Funktionsweise von IDS wird deutlich, dass die in IDS eingesetzten Erkennungsmethoden eine entscheidende Rolle bei der Identifizierung verdächtiger Aktivitäten spielen. Lassen Sie uns nun die beiden Hauptmethoden zur Einbruchserkennung erkunden.

1. Signaturbasierte Erkennung

Die Signaturerkennung basiert auf vordefinierten Signaturen oder Mustern bekannter Angriffe, einschließlich Viren, Würmern, Trojanern und spezifischer Angriffstechniken. Sie vergleicht den Netzwerkverkehr oder das Systemverhalten mit einer Datenbank bekannter Angriffssignaturen und löst einen Alarm aus, wenn es eine Übereinstimmung gibt.

Während die signaturbasierte Erkennungsmethode gegen bekannte Bedrohungen wirksam ist, ist sie gegen Zero-Day-Schwachstellen und neue Angriffstechniken unwirksam.

2. Anomaliebasierte Erkennung

Auch bekannt als verhaltensbasierte Erkennung, konzentriert sich die Anomalieerkennungstechnik darauf, Abweichungen von etablierten normalen System- oder Netzwerkverhaltensgrundlagen zu identifizieren. Das System erstellt ein normales Verhaltensprofil, indem es Netzwerkaktivitäten, Systemprozesse, Benutzeraktivitäten oder andere relevante Parameter über die Zeit überwacht. Wenn es eine signifikante Abweichung von der Basislinie gibt, löst es einen Alarm aus.

Anomaliebasierte Erkennungsmethoden, unterstützt durch ML, können gegen Zero-Day-Angriffe und aufkommende und neue Bedrohungen recht effektiv sein. Allerdings kann es oft zu Fehlalarmen kommen.

Die meisten IDS- und IDPS-Systeme verfolgen einen hybriden Ansatz, der als hybride Einbruchserkennung bezeichnet wird. Diese Methode kombiniert signatur- und anomaliebasierte Methoden, um ein breiteres Spektrum an Sicherheitsbedrohungen zu erkennen und gleichzeitig die Fehlerraten zu minimieren.

Fünf Arten von Intrusion Detection Systemen

Basierend darauf, wo sie in einem System platziert sind und welche Art von Aktivität sie überwachen, werden IDSs in fünf Haupttypen eingeteilt:

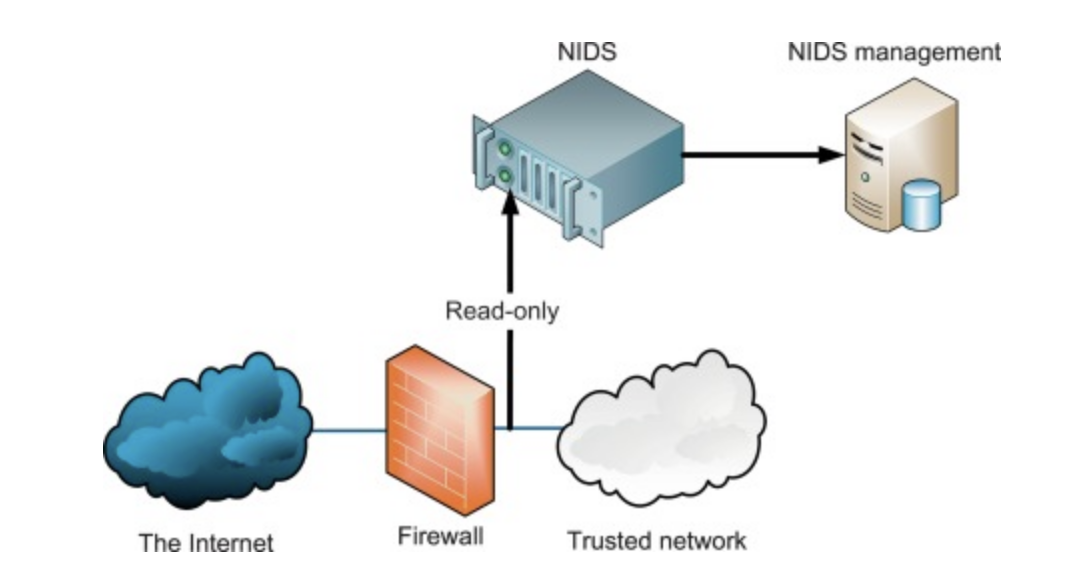

1. Netzwerkbasiertes Intrusion Detection System (NIDS)

NIDS wird an strategischen Punkten eingesetzt, um den Netzwerkverkehr und die Pakete zu und von allen Geräten zu untersuchen, um abnormales Verhalten zu erkennen, sei es vor Ort in einem Rechenzentrum oder in der Cloud. Es wird "out-of-band" platziert, d.h. der Verkehr läuft nicht direkt durch es hindurch. Stattdessen wird eine Kopie der Netzwerkpakete zur Analyse an es gesendet, damit die Inspektion den legitimen Verkehr nicht beeinträchtigt.

Ist NIDS eine Firewall?

NIDS ist keine Firewall. Eine Firewall überwacht und filtert den Netzwerkverkehr aktiv. NIDS hingegen überwacht den Verkehr passiv und gibt Alarm, wenn es einen Verdacht auf schädlichen Eintritt gibt.

NIDS ist besonders nützlich, da es einen Einbruch erkennt, bevor er die internen Systeme erreicht. Es hat zwei Hauptvarianten, je nachdem, ob das Tool signaturbasierte und anomaliebasierte Erkennungsmethoden verwendet.

Quelle: ScienceDirect

2. Host-basiertes Intrusion Detection System (HIDS)

Wie Rechenzentrumssicherheitslösungen Server und Endpunkte in einem Rechenzentrum schützen, schützt HIDS Server und Endpunkte in der gesamten IT-Infrastruktur. Es wird auf einzelnen Geräten und Servern installiert, um kompromittierte Systeme zu erkennen.

HIDS scannt Aktivitäten auf dem einzelnen Gerät und überwacht Änderungen an kritischen Betriebssystemdateien und Systemprozessen. Wenn es etwas Ungewöhnliches bemerkt, wie wiederholte fehlgeschlagene Anmeldeversuche, Änderungen an der Systemregistrierung oder die Installation einer Hintertür, informiert es die Sicherheitsadministratoren.

Einfache Verbraucherversionen von HIDS überwachen einzelne Systeme, und komplexe Unternehmensversionen ermöglichen eine zentrale Überwachung und Verwaltung von Netzwerksystemen.

Quelle: GeeksforGeeks

3. Protokollbasiertes Intrusion Detection System (PIDS)

PIDS wird in Webservern eingesetzt, um die Protokolle zu überwachen, die verwendet werden, um Geräte mit den Webservern zu verbinden. Typischerweise überprüft PIDS die am häufigsten verwendeten Hypertext Transfer Protocol (HTTP) und HTTPS-Verbindungen, um Protokollebene-Anomalien zu erkennen.

4. Anwendungsprotokollbasiertes Intrusion Detection System (APIDS)

APIDS ist ein spezifisches IDS, das zwischen dem Webserver und dem Datenbankmanagementsystem von Webanwendungen platziert wird. Es überwacht Verbindungen zu Structured Query Language (SQL)-Datenbanken auf Bedrohungen wie SQL-Injection.

Beachten Sie, dass APIDS und PIDS nicht als eigenständige Lösung arbeiten können, um alle Einbrüche zu erkennen, und ergänzend zu NIDS und HIDS wirken.

5. Hybrides Intrusion Detection System

Wie die hybride Einbruchserkennungsmethode kombiniert dieses System zwei oder mehr Arten von IDS, um eine umfassende Lösung zu schaffen. Es verbessert die Gesamteffektivität und Genauigkeit von IDS.

Vorteile von IDS

Der Einsatz von IDS bietet Sicherheitsteams, Netzwerkadministratoren und Organisationen mehrere Vorteile, um effektiv auf Cyberbedrohungen zu reagieren, Risiken zu minimieren und die Integrität ihrer IT-Infrastruktur zu wahren. Es hilft:

- Sicherheitsbedrohungen und Angriffe in Echtzeit zu identifizieren, was eine schnelle Reaktion auf Vorfälle ermöglicht.

- Netzwerk- oder Systemausfallzeiten und damit verbundene finanzielle Verluste zu minimieren.

- Wertvolle Daten für die forensische Nachbearbeitung zu sammeln, die Organisationen helfen, zu verstehen, wie ein Angriff stattgefunden hat.

- Regulatorische und Compliance-Anforderungen zu erfüllen, indem Sicherheitsereignisse überwacht und gemeldet werden.

- Die allgemeine Sicherheitslage einer Organisation zu stärken.

Herausforderungen von IDS

Obwohl sie effektiv bei der Erkennung potenzieller Bedrohungen sind, ist IDS nicht ohne Einschränkungen. Hier sind einige häufige Herausforderungen im Zusammenhang mit IDS:

- Fehlalarme und Fehlalarme: IDS-Lösungen neigen dazu, Fehlalarme zu erzeugen, d.h. Alarme, die für harmlosen Netzwerkverkehr ausgelöst werden. Die Fehlalarme führen zu unnötigen Untersuchungen. Andererseits treten Fehlalarme auf, wenn ein IDS eine tatsächliche Sicherheitsverletzung nicht erkennt, wodurch das gesamte Netzwerk potenziell gefährdet bleibt.

- Fehlender Kontext: IDS kann Alarme ohne detaillierte Informationen über das Motiv oder die potenziellen Konsequenzen generieren, da es an Verständnis für die Absicht und die Auswirkungen der erkannten Ereignisse mangelt.

- Einschränkungen der signaturbasierten Erkennung: Wie bereits erwähnt, haben signaturbasierte IDS Schwierigkeiten, neue und sich entwickelnde Bedrohungen zu identifizieren, da sie die Signaturmuster nicht in ihrer Datenbank haben.

- Umgehungstechniken: Hacker, die fortschrittliche Umgehungstechniken wie DNS-Spoofing, Verschlüsselung und absichtliche Ablenkungsbedrohungen verwenden, um das Sicherheitsteam abzulenken, sind eine der größten Herausforderungen von IDS. Solche Fehlalarme können zu Ermüdung der Bediener führen und die Sicherheitsteams von tatsächlichen Angriffen ablenken.

Einige dieser Herausforderungen, wie Fehlalarme, können durch Feinabstimmung der Sicherheits- und IDS-Richtlinien überwunden werden, um den Bedürfnissen der Organisation zu entsprechen, wann sie alarmiert werden muss. Es erfordert jedoch Zeit und Mühe, es richtig zu machen.

IDS vs. IPS: Was ist der Unterschied und welches benötigen Sie?

Oftmals zerbrechen sich Sicherheitsteams den Kopf darüber, ob sie IDS oder IPS als Teil ihrer Sicherheitsarchitektur benötigen. Verstehen Sie die Unterschiede zwischen ihnen, um fundierte Entscheidungen darüber zu treffen, was Sie benötigen.

IDS wird eingesetzt, um das Netzwerk und das System passiv zu überwachen, um Eindringlinge zu erkennen und zu alarmieren. Die Sicherheitsteams müssen den Alarm untersuchen und entscheiden, ob weitere Maßnahmen erforderlich sind.

IPS wird in der Linie eingesetzt, um Eindringlinge aktiv zu verhindern, indem es sofortige Maßnahmen gegen verdächtige Aktivitäten ergreift. Es geht einen Schritt weiter als IDS, da es Bedrohungen aktiv abmildert.

Hier sind ihre wichtigsten Unterschiede in Bezug auf Zweck, Funktionalität und ihre Auswirkungen auf die Netzwerkinfrastruktur.

| Intrusion Detection System (IDS) | Intrusion Prevention System (IPS) | |

| Zweck | Überwachen von Netzwerk und System auf Sicherheitsvorfälle und unbefugte Zugriffsversuche. | Überwachen von Netzwerk und System auf Sicherheitsvorfälle und unbefugte Zugriffsversuche, aber auch sofortige Maßnahmen ergreifen, um erkannte Bedrohungen zu blockieren oder zu mindern. |

| Funktionalität | Passives Monitoring. Generiert Alarme oder Benachrichtigungen, wenn bösartige Aktivitäten erkannt werden. | Aktives Monitoring. Ergreift sofortige Maßnahmen, wie das Herunterfahren von Systemen, das Blockieren von Verkehr oder das Trennen von Verbindungen in Echtzeit. |

| Auswirkungen auf die Netzwerkleistung | Minimale Auswirkungen auf die Netzwerkleistung, da es im passiven Modus arbeitet. | Hat größere Auswirkungen auf die Netzwerkleistung aufgrund der aktiven Blockierung und Bedrohungsminderung. |

IDS und IPS können als eigenständige Lösung oder als Teil eines größeren Sicherheitsrahmens eingesetzt werden.

Wenn Ihr Hauptziel darin besteht, Netzwerktransparenz zu erhalten und den Netzwerkverkehr zu überwachen, ist IDS geeignet. Wenn Ihr Sicherheitsbedarf jedoch die sofortige Bedrohungsminderung erfordert, ist IPS die beste Option. Wenn Ihr Unternehmen kritische Infrastrukturen wie Finanzsysteme unterstützt und in Sektoren mit strengen Sicherheitsanforderungen tätig ist, ist es besser, IPS zu wählen.

Die meisten Organisationen implementieren jedoch beide Lösungen mit IDPS in einem mehrschichtigen Sicherheitsansatz, da es einen umfassenderen Schutz von Netzwerk und System bietet. Lassen Sie uns ein wenig mehr über IDPS erkunden.

IDPS: Die All-in-One-Lösung

Während Firewalls und andere Sicherheitslösungen die Grundlage für Netzwerk- und Systemsicherheit bilden, ist IDPS die zusätzliche Verteidigungslinie, die sich um Bedrohungen kümmert, die die erste Verteidigungslinie durchdringen.

IDPS informiert IT-Administratoren und Sicherheitspersonal über Anomalien und Angriffe auf die IT-Infrastruktur und bietet präventive Einbruchsschutzfähigkeiten.

Eine schnelle Checkliste von Funktionen, die bei der Auswahl von IDPS-Software zu berücksichtigen sind

Basierend auf G2-Daten konzentrieren sich unsere Benutzer auf die folgenden beliebten Funktionen bei der Auswahl eines IDPS-Tools:

- Vorfallalarme

- Workload-Schutz

- Aktivitätsüberwachung

- Automatisierung

Die häufigsten Branchen, die IDPS-Software basierend auf der Zusammenfassung von Bewertungen auf G2 verwenden, sind Informationstechnologie und Dienstleistungen, die Computer- und Netzwerksicherheitsbranche, Computer-Software-Dienstleistungen und Finanzdienstleistungen sowie Banken.

Top 5 Intrusion Detection and Prevention (IDPS) Systeme

- Trend Micro Hybrid Cloud Security

- Trend Micro TippingPoint

- ExtraHop

- AlienVault USM (von AT&T Cybersecurity)

-

Palo Alto VM-Serie

*Oben sind die fünf führenden IDPS-Software aus dem G2 Fall 2023 Grid® Report.

Erkennen und besiegen

IDS ist ein Muss für die Sicherheit von Netzwerken und IT-Infrastrukturen im Zeitalter steigender Cyberbedrohungen. Es befähigt Sicherheitsteams sowie Netzwerk- und Systemadministratoren, die Sicherheitslage der Organisation zu stärken und kritische digitale Vermögenswerte zu schützen.

Lassen Sie IDS Ihr Wächter sein und gewinnen Sie die Oberhand im andauernden Kampf gegen Cyberkriminelle.

Jetzt, da Sie über IDS informiert wurden, erkunden Sie unseren ausführlichen Leitfaden zur Vorfallreaktion, um sicherzustellen, dass Sie bereit sind, Bedrohungen effektiv zu bekämpfen.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.