Was legitim erscheint, ist in der Realität, besonders im Internet, möglicherweise nicht so.

Betrüger erstellen gefälschte Websites, die den Eindruck von Legitimität erwecken, indem sie echte Websites nachahmen. Diese betrügerischen Seiten locken Sie dazu, sensible Informationen preiszugeben, und ehe Sie sich versehen, sind Sie Opfer von Betrug und Angriffen geworden.

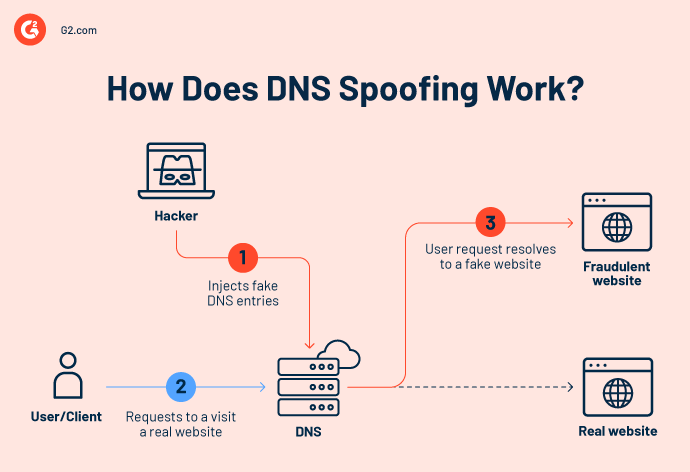

Computer verwenden ein Domain Name System (DNS), um IP-Adressen abzurufen und Internetressourcen zu laden. DNS-Spoofing tritt auf, wenn Betrüger DNS-Einträge ändern oder „spoofen“, um den Datenverkehr auf eine gefälschte Website umzuleiten, die das ursprüngliche Ziel imitiert. Dieser Cyberangriff zielt darauf ab, Anmeldedaten zu stehlen, Malware zu verbreiten oder sogar lokale Netzwerke anzugreifen.

Einzelpersonen und Organisationen verwenden DNS-Sicherheitssoftware, um die von ihnen besuchten Websites zu filtern und Endgeräte zu schützen.

Was ist DNS-Spoofing?

DNS-Spoofing ist ein Cyberangriff, der DNS-Servereinträge korrumpiert, sodass ein Nameserver eine bösartige Website anstelle der korrekten IP-Adresse zurückgibt.

Die illegitime Website fordert Benutzer auf, sich in ihre Konten einzuloggen. Benutzer tun dies in gutem Glauben, da sie denken, sie seien auf der offiziellen Website. Leider teilen sie beim Einloggen ihre Anmeldedaten mit Hackern. Bösartige Websites können auch Viren auf Ihrem Gerät installieren oder sensible Informationen preisgeben.

Hacker zielen im Allgemeinen auf öffentliche WLAN-Umgebungen für DNS-Spoofing-Angriffe ab. Sie können diese Angriffe auch in Umgebungen starten, in denen sie die Address Resolution Protocols (ARP) korrumpieren können. Das Ziel ist es, sicherzustellen, dass ein Endbenutzer die Maschine des Angreifers als Server für den Besuch einer Website verwendet.

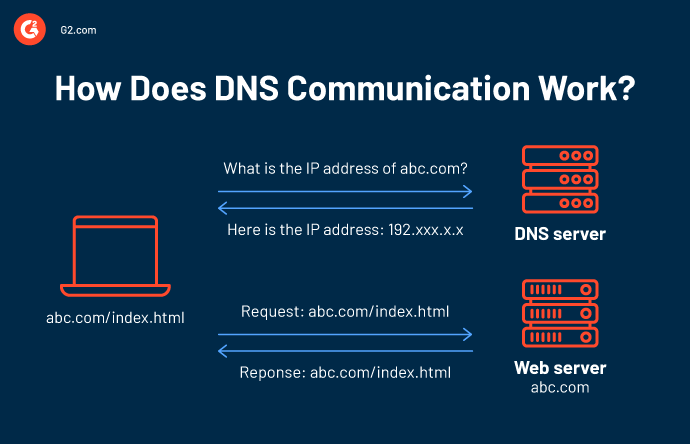

Wie funktioniert die DNS-Kommunikation?

Bevor wir uns eingehend mit den Details des DNS-Spoofings befassen, schauen wir uns an, wie DNS funktioniert, wenn Sie eine legitime Website besuchen oder darauf navigieren.

Normale DNS-Kommunikation ordnet Domainnamen den zugehörigen Internetprotokoll- (IP-)Adressen zu, um relevante Web-Ergebnisse zu liefern.

Sie geben also einen Domainnamen in Ihren Computer-Webbrowser ein. Ihr Computer fordert dann einen DNS-Server auf, die mit dem gesuchten Domainnamen verbundene IP-Adresse zu finden. Der DNS-Server sucht die IP-Adresse und teilt sie Ihrem Computer mit. Nun erhält Ihr Browser die Daten vom Server der Website und lädt den Seiteninhalt.

Der DNS-Server speichert auch die Domain-zu-IP-Übersetzung im Cache, um nachfolgende DNS-Abfragen schneller zu bearbeiten. Betrüger injizieren gefälschte DNS-Einträge, um den DNS-Server-Cache zu vergiften. Infolgedessen landen Sie auf einer gefälschten Website, die diejenige replizieren soll, die Sie besuchen wollten.

DNS-Spoofing vs. DNS-Poisoning

Obwohl sie austauschbar verwendet werden, sind DNS-Spoofing und -Poisoning nicht dasselbe. DNS-Poisoning oder DNS-Cache-Poisoning ist die Methode, DNS-Serverdaten mit bösartigen Umleitungen zu ersetzen. DNS-Spoofing verwendet einen vergifteten Cache, um Benutzer auf fragwürdige Websites umzuleiten. Der Hauptunterschied besteht darin, dass DNS-Poisoning die Methode ist, während DNS-Spoofing das Endergebnis ist.

Nun, lassen Sie uns darüber sprechen, wie Hacker DNS-Cache-Poisoning und andere Methoden für DNS-Spoofing verwenden.

Möchten Sie mehr über DNS-Sicherheitslösungen erfahren? Erkunden Sie DNS-Sicherheitslösungen Produkte.

Wie funktioniert DNS-Spoofing?

DNS-Spoofing funktioniert, indem der DNS-Resolver-Cache oder die Domain-Name-Server-Daten manipuliert werden, um den Internetverkehr auf einen vom Angreifer kontrollierten Server umzuleiten. Der gesamte Prozess umfasst drei Phasen: Einrichten des DNS-Serverzugriffs, Umleiten von Verbindungen und Zugriff auf sensible Informationen.

Phase 1: Einrichten des DNS-Serverzugriffs

Hacker bereiten die Bühne für den Zugriff auf den DNS-Server oder den Resolver-Cache vor. Der Prozess beginnt mit dem Erkennen der Media Access Control (MAC)-Adresse und der Softwareversion eines DNS-Servers.

Dann finden sie heraus, ob ein Server DNS-Verschlüsselung oder Domain Name System Security Extensions (DNSSEC) verwendet. Sobald sie die Schwachstellen des DNS-Servers kennen, bereiten sie sich darauf vor, ungeschützte DNS-Abfragen und -Antworten anzugreifen.

Phase 2: Umleitung der Verbindung

An diesem Punkt ersetzen Angreifer die ursprünglichen DNS-Server- oder Resolver-Einträge durch gefälschte. Die meisten DNS-Systeme sind von Natur aus vertrauensvoll und können nicht zwischen bösartigen und legitimen IP-Adressen unterscheiden. Angreifer nutzen diese Schwachstelle, um gefälschte IP-Adressen zu injizieren und falsche DNS-Antworten zurückzugeben. Der gefälschte Eintrag bleibt im System und leitet Besucher auf fragwürdige Websites um.

Phase 3: Zugriff auf sensible Daten

Wenn Besucher auf der Phishing-Website landen, werden sie aufgefordert, sich einzuloggen. Da die Besucher denken, die Seiten seien legitim, tun sie dies und die Angreifer erhalten Zugriff auf ihre Daten. Danach können die Betrüger Daten stehlen, infektiöse Malware installieren oder sogar Systemupdates verhindern.

DNS-Spoofing-Methoden

Nachfolgend sind die gängigen Arten von Angriffen aufgeführt, die Hacker starten, um Einträge zu spoofen.

- DNS-Server-Kompromittierung tritt auf, wenn Cyberkriminelle Zugriff auf DNS-Server erhalten und gefälschte DNS-Einträge in sie injizieren. Die gefälschten IP-Adressen leiten den Datenverkehr auf von Angreifern kontrollierte Websites um.

- Man-in-the-Middle-Angriffe (MITM) sind Cyberangriffe, die Hacker starten, um während der Datenübertragung zwischen zwei Parteien, Geräten oder Apps sensible Informationen zu kapern. Betrüger fangen DNS-Anfragen ab, bevor sie die Server erreichen. Infolgedessen sehen Benutzer gespoofte Ergebnisse.

- DNS-Cache-Poisoning infiziert den DNS-Resolver-Cache von Benutzergeräten, der IP-Adressen speichert, um nachfolgende Anfragen schneller zu bearbeiten. Diese Infektion beinhaltet, dass Hacker gespeicherte IP-Adressen ändern. Infolgedessen verwenden Benutzergeräte die gefälschten Daten und landen auf gefälschten Websites.

Beispiel für einen DNS-Cache-Poisoning-Angriff

Dieses Beispiel für DNS-Cache-Poisoning wird Ihnen zeigen, wie ein Angreifer die Kommunikation zwischen einem Client-Benutzer und einer Original-Website unterbricht.

- MAC-Adressänderung: Ein Täter verwendet ein ARP-Spoofing-Tool, um die MAC-Adresse eines Servers in der ARP-Tabelle zu ändern. Durch die Änderung dieser MAC-Adresse wird der Server getäuscht, dass der Computer des Angreifers tatsächlich der des Clients ist.

- IP-Paketweiterleitung: Der Angreifer gibt einen weiteren Befehl aus, um IP- und Serverkommunikations-IP-Pakete zu empfangen.

- Host-Datei-Erstellung: Nun erstellt der Betrüger eine lokale Computer-Host-Datei, um die Original-Website auf seine IP-Adresse abzubilden.

- Erstellung einer gefälschten Website: Betrüger erstellen eine Website, die die Originale imitiert. Sie richten auch einen Webserver auf den IP-Adressen ihrer lokalen Computer ein.

- Umleitung von DNS-Anfragen: Angreifer verwenden DNS-Spoofing-Tools, um DNS-Anfragen auf ihre lokalen Host-Dateien umzuleiten.

- Anzeigen der gefälschten Website: Besucher landen auf der gefälschten Website und geben bei der Interaktion sensible Informationen preis.

Ein reales Beispiel für DNS-Spoofing ist der Angriff auf MyEtherWallet, eine Kryptowährungs-Wallet-Plattform. Sie erlebte 2018 eine DNS-Entführung als Folge eines Poisoning-Angriffs auf ihre DNS-Registrierungsserver.

Hacker nutzten Border Gateway Protocol (BGP) und DNS-Schwachstellen, um Benutzer auf eine gefälschte Website umzuleiten. Benutzer, die sich auf der gefälschten Website einloggten, gaben ihre Anmeldedaten an Angreifer weiter. Betrüger nutzten diese Anmeldedaten, um Ether im Wert von 152.000 US-Dollar zu stehlen.

Wussten Sie schon? Im Jahr 2022 erlebten 88% der Organisationen DNS-Angriffe, die 942.000 US-Dollar an Bedrohungsminderung, Geschäftsschäden und in Vollzeitäquivalenten (FTE) aufgewendeten Stunden kosteten.

Risiken von DNS-Spoofing und -Poisoning

Zu den häufigen Risiken von DNS-Spoofing und -Poisoning gehören Datendiebstahl, Zensur und Malware-Infektionen, um nur einige zu nennen. Lassen Sie uns jedes dieser Risiken näher betrachten.

- Datenverletzung oder Datendiebstahl tritt auf, wenn Hacker Zugriff auf vertrauliche und sensible Informationen erhalten. DNS-Spoof-Angriffe imitieren in der Regel Bank- und Online-Einzelhandelswebsites, um Ihr Passwort, Ihre Kreditkartendaten oder andere persönliche Daten zu sammeln.

- Malware-Infektion ist eine weitere häufige Spoofing-Bedrohung. In diesem Fall leiten Hacker Sie auf eine Website mit seltsamen Downloads um. Ihr Gerät wird infiziert, sobald Sie etwas von ihnen herunterladen. Außerdem besteht das Risiko, Spyware, Keylogger oder Tastenanschlag-Logger ausgesetzt zu werden – Tools, die aufzeichnen, was Sie auf Ihrem Gerät eingeben.

- Gestoppte Sicherheitsupdates treten auf, wenn Spoofing Internet-Sicherheitsanbieter-Websites betrifft. Benutzer können Opfer eines Trojaners werden, der sich als Standardprogramm auf einem Gerät tarnt.

- Zensur tritt auf, wenn Betrüger DNS hacken, um Web-Ergebnisse einzuschränken. Einige Regierungen verwenden auch DNS-Cache-Poisoning, um ihren Bürgern den Zugriff auf bestimmte Informationen zu verwehren. Zum Beispiel verwendet die Volksrepublik China DNS-Hacking als Teil der Great Firewall – ein landesweites DNS-Filtersystem, um Einwohner vor nicht genehmigten Websites zu schützen.

Wie man DNS-Spoofing erkennt und verhindert

Der beste Weg, um DNS-Spoofing zu erkennen und zu verhindern, ist die Verwendung von verschlüsselungsbasierten Sicherheitsprotokollen wie Secure Sockets Layer (SSL) und Spoofing-Erkennungstools.

DNS-Spoofing-Erkennung

Website-Überwachungssoftware kann nicht vernachlässigt werden. Diese Lösungen verfolgen nicht nur Web-Verfügbarkeitsmetriken, sondern alarmieren auch Administratoren im Falle von Leistungsverschlechterungen oder verdächtigem DNS-Verhalten. Häufige DNS-Poisoning-Signale umfassen:

- Mehrere Domainnamen-Abfragen. Zum Beispiel kann eine einzelne Quelle einen DNS-Server für mehrere Domainnamen abfragen, ohne Rückgaben zu erhalten. Sie können dieses Problem erkennen, indem Sie sich DNS-Aktivitäten von einer einzelnen Quelle ansehen.

- Erhöhte DNS-Aktivitäten zu einer einzelnen Domain. Ein weiteres Beispiel ist, wenn eine einzelne Domain einen schnellen Anstieg der DNS-Aktivitäten von einer einzelnen Quelle erfährt.

Profi-Tipp: Wenn Sie vermuten, dass Ihre Website Opfer von DNS-Spoofing ist, greifen Sie mit kostenloser virtueller privater Netzwerk- (VPN-)Software auf Ihre Website zu. Wenn Sie auf eine gefälschte Website umgeleitet werden, wissen Sie, dass Ihr Cache vergiftet ist.

DNS-Spoofing-Prävention

DNS-Spoofing ist eher eine reaktive Maßnahme. Verwenden Sie die folgenden Mechanismen, um DNS-Spoofing-Versuche zu erkennen und zu verhindern.

- Wählen Sie Ihren Managed-DNS-Anbieter sorgfältig aus. Unternehmen verwenden DNS-Anbieter, um Besucher zu authentifizieren und DNS-Daten für Websites und Anwendungen zu verwalten. Diese Anbieter können verschiedene Failover- und Distributed Denial of Service (DDoS)-Angriff-Präventionsfunktionen bieten. Stellen Sie sicher, dass Ihr DNS-Anbieter über diese wesentlichen Sicherheitsfunktionen verfügt.

- Richten Sie DNS-Spoofing-Erkennungssoftware ein. Diese Tools kennzeichnen ARP-Cache-Poisoning, indem sie eingehende Daten vor der Übertragung überprüfen.

- Implementieren Sie verschlüsselte Protokolle. SSL- & Transport Layer Security (TLS)-Zertifikat-Tools schützen DNS-Serverdaten mit End-to-End-Verschlüsselung. Darüber hinaus verwenden Benutzer diese Tools, um die Gültigkeit eines Server-Digitalzertifikats und dessen Eigentümerschaft zu überprüfen.

- Überprüfen Sie die Datenauthentizität mit DNSSEC. Domain Name System Security Extensions verwenden öffentliche Schlüsselverschlüsselung und digitale Signaturen zur Authentifizierung.

- Reduzieren Sie Software-Schwachstellen durch regelmäßige Updates des Betriebssystems und der Webbrowser-Software Ihres Geräts.

- Vermeiden Sie verdächtige E-Mails oder Spear-Phishing, die Sie auf gefälschte Websites führen, die darauf ausgelegt sind, sensible Daten zu stehlen.

- Vermeiden Sie das Klicken auf URLs, die Sie nicht erkennen. Stattdessen können Sie die URLs manuell in die Adressleiste eingeben. Und überprüfen Sie die Legitimität einer besuchten Website, indem Sie das Vertrauenssiegel der Website, das Vorhängeschloss in der Adressleiste und die Überprüfung über Google Safe Browsing überprüfen.

- Verwenden Sie Antivirensoftware, um Malware, bösartige Programme, Spyware und Viren auf Ihrem Computer aufzudecken. Verwenden Sie ein lokal installiertes Antivirus, da DNS-Poisoning webbasierte Ergebnisse ändern kann.

- Leeren Sie den DNS-Cache mit Flush-Optionen. Sie können einfach das Ausführungsprogramm öffnen und den Befehl ipconfig /flushdns eingeben, um den DNS-Cache zu leeren und infizierte Daten zu entfernen. Flush-Optionen sind auf Apple iOS, Android, Mac und Windows 10 verfügbar. Einige Systeme verfügen über eine Option zum Zurücksetzen der Netzwerkeinstellungen, die dieselbe Aufgabe erfüllt.

- Verwenden Sie VPN-Software, um von einem verschlüsselten Tunnel beim Zugriff auf das Internet zu profitieren.

DNS-Sicherheitssoftware

DNS-Sicherheitssoftwarelösungen sichern Server, indem sie Malware-Signaturen und andere Bedrohungsarten erkennen. Die Top-Auswahlen sind:

- DNSFilter

- Palo Alto Networks URL Filtering Web Security

- BloxOne DDI

- DNSSense DNSEye

- Open DNS Personal Internet Security

Lassen Sie sich nicht von der Aura der Legitimität täuschen

Hacker korrumpieren DNS-Einträge, um Sie auf eine echt aussehende, aber betrügerische Website umzuleiten. Dieser Cyberangriff korrumpiert Benutzerdaten und bedroht die Datensicherheit. Keine Rüstung kann Sie schützen, es sei denn, Sie sind wachsam, um DNS-Poisoning-Signale mit DNS-Cache-Leerung, Antivirensoftware und VPN-Tools zu identifizieren.

Geben Sie digitalen Schurken den Laufpass mit diesen kostenlosen Antivirensoftware, die Sie davor schützt, Daten, Geld und wertvolle Informationen zu verlieren.

Sudipto Paul

Sudipto Paul is an SEO content manager at G2. He’s been in SaaS content marketing for over five years, focusing on growing organic traffic through smart, data-driven SEO strategies. He holds an MBA from Liverpool John Moores University. You can find him on LinkedIn and say hi!