Eine Website ist normalerweise der Ort, an dem Sie Ihre Kunden zum ersten Mal treffen.

Sogar eine geringe Ausfallzeit führt zu einer schlechten Benutzererfahrung und wirkt sich negativ auf den Umsatz aus. Stellen Sie sicher, dass Ihre Website bereit ist, potenzielle Kunden auf Ihrer Plattform willkommen zu heißen.

Ein Distributed Denial-of-Service (DDoS) Angriff ist wie ein Stau, der durch eine Herde Büffel verursacht wird, die mitten auf der Straße stehen. Er stört Ihren Weg und macht die Straße für den Verkehr unzugänglich. Ähnlich bombardieren böswillige Hacker eine Website mit massivem Traffic und Anfragen, wodurch sie für legitime Benutzer unzugänglich wird.

Viele Organisationen verwenden DDoS-Schutzsoftware, um Angriffe auf ihr Netzwerk oder ihre Systeme zu verhindern und abzumildern. Vermeiden Sie es, Opfer von DDoS-Angriffen zu werden, indem Sie zuverlässige Abwehrmechanismen einsetzen.

Was ist ein DDoS-Angriff?

Ein Distributed Denial-of-Service (DDoS) Angriff stört den normalen Datenverkehr eines Zielservers, Netzwerks oder Dienstes, indem er das Ziel oder seine umgebende Infrastruktur mit massivem Traffic oder Anfragen überflutet, die seine Kapazität übersteigen.

Dies führt zu Anomalien in der Funktionalität einer Website und stört ihre Verfügbarkeit für das Geschäft.

DDoS-Definition

Distributed Denial-of-Service (DDoS) ist ein Cyberangriff, den böswillige Hacker nutzen, um einen Server, ein Netzwerk oder einen Dienst mit mehreren Anfragen zu bombardieren, wodurch er vorübergehend oder dauerhaft für die beabsichtigten Benutzer unzugänglich wird.

Stellen Sie sich DDoS wie eine Menge Müll vor, die in einen Abfluss geworfen wird und zu einer Verstopfung führt. Während eines Angriffs versuchen böswillige Hacker, eine Flut von Datenverkehr an das Ziel zu senden, um dessen regulären Betrieb zu stören. Hacker erhöhen die Effektivität von DDoS, indem sie den Angriffsdatenverkehr über mehrere kompromittierte Systeme senden.

Was passiert während eines DDoS-Angriffs?

Wenn Ihr Server unter einem DDoS-Angriff steht, erlebt er einen hohen Datenverkehrsfluss aus einer böswilligen Quelle, was den Server zum Absturz bringt. Ein Hacker muss keinen Code auf dem Computer eines Opfers installieren. Sie nutzen einfach mehrere kompromittierte Maschinen in ihrem Botnetz, die mehrere Pings an das Ziel senden. Dies lässt es so erscheinen, als ob viele Systeme gleichzeitig versuchen, eine Verbindung zu einem Dienst herzustellen.

Botnetz: Ein Netzwerk von gehackten Systemen, die mit Malware infiziert sind. Böswillige Hacker können Botnetze aus der Ferne steuern und sie zum Spammen oder Starten von DDoS-Angriffen verwenden.

Unternehmen haben Schwierigkeiten, sich gegen DDoS-Angriffe zu verteidigen, die über kompromittierte Systeme mit mehreren IP-Adressen durchgeführt werden. Organisationen benötigen ausgeklügelte DDoS-Schutztools, um sich gegen solche Angriffe zu verteidigen.

Nachfolgend sind einige berühmte Beispiele für DDoS-Angriffe aufgeführt.

- Im Oktober 2020 berichtete das Security Reliability Engineering Team von Google über einen rekordverdächtigen User Datagram Flood (UDP) Verstärkungsangriff, der von mehreren chinesischen Internetdienstanbietern ausging.

- Im Februar 2020 wurde Amazon Web Services (AWS) von einem gigantischen DDoS-Angriff getroffen, der extremsten jüngsten Version. Diese Version zielte auf einen nicht identifizierten AWS-Kunden ab und nutzte das Connectionless Lightweight Directory Access Protocol (CLDAP) Reflection, das auf anfällige Drittanbieter-CLDAP-Server angewiesen war, um die Menge der an die IP-Adresse des Opfers gesendeten Daten um das 56- bis 70-fache zu verstärken. Der Angriff dauerte drei Tage und erreichte einen Spitzenwert von 2,3 Terabyte pro Sekunde.

- Am 20. September 2016 traf ein DDoS-Angriff den Cybersicherheitsexperten Brian Krebs' Blog mit über 620 Gbps. Es war dreimal größer als alles, was seine Website oder das Internet zuvor gesehen hatte. Die Quelle des Angriffs war das Mirai-Botnetz, das aus mehr als 600.000 kompromittierten Internet of Things (IoT) Geräten wie IP-Kameras und Heimroutern bestand.

Wie funktioniert DDoS?

Für einen erfolgreichen DDoS-Angriff sind einige Elemente erforderlich.

Es erfordert, dass ein Hacker mehrere Online-Maschinen kontrolliert. Computer und andere Maschinen, wie IoT-Geräte, werden dann mit Malware infiziert, die sie in einen Bot unter der Kontrolle des Hackers verwandelt.

Sobald die Maschinen aus der Ferne unter der Kontrolle des Hackers stehen, kann der Hacker mehrere feindliche Handlungen ausführen. Zum Beispiel, während er die IP-Adresse eines Opfers anvisiert, antwortet jeder Bot, indem er Anfragen an das Ziel sendet. Dies führt dazu, dass das Zielnetzwerk oder der Server überlastet wird, was zu einer Dienstverweigerung für den normalen Datenverkehr führt.

Cyberkriminelle profitieren vom üblichen Verhalten zwischen Netzwerkgeräten und Servern. Sie konzentrieren sich auf Edge-Netzwerkgeräte wie Router und Switches anstelle einzelner Server.

Angenommen, Sie erhalten ständig Spam-Anrufe auf Ihrem Handy. Während dieser Zeit wäre Ihr Telefon nicht in der Lage, Anrufe von Personen zu empfangen, die Sie kennen. Dasselbe passiert während eines DDoS-Angriffs. Das Opfer wird nicht in der Lage sein, auf echten Datenverkehr zu reagieren, während es mit der eingehenden Datenverkehrsflut von kompromittierten Systemen zu tun hat.

Da jedes kompromittierte System oder jeder Bot ein legitimes Gerät im Internet ist, sieht der Datenverkehr normal aus und ist schwer von echtem Datenverkehr zu unterscheiden, der von beabsichtigten Benutzern stammt.

Advanced Persistent Denial-of-Service (APDoS)

Ein APDoS-Angriff bezieht sich auf fortgeschrittene persistente Bedrohungen, die wochenlang andauern und Petabits an Datenverkehr auf primäre oder sekundäre Opfer lenken. Hacker wechseln oft zwischen mehreren Zielen, um DDoS-Abwehrmaßnahmen zu umgehen. Organisationen benötigen spezialisierte DDoS-Gegenmaßnahmen, um sich gegen solche Angriffe zu schützen.

Obwohl Angreifer mehrere Geräte anvisieren, liegt ihr Hauptaugenmerk auf einem einzigen Opfer. Sie haben die Kontrolle über leistungsstarke Netzwerkressourcen, die ihnen helfen, einen langanhaltenden Angriff durchzuführen, während sie eine Vielzahl von Datenverkehr auf primäre und sekundäre Ziele lenken.

Distributed Denial-of-Service als Dienstleistung

Viele Anbieter bieten Booter- oder Stresser-Dienste mit einer einfachen Benutzeroberfläche an, die als Stresstest-Tools beworben werden. Bedrohungsakteure, insbesondere diejenigen, die nicht so technisch versiert sind, können sie nutzen, um einen DDoS-Angriff auf Ihre Systeme zu konzentrieren.

Solche Dienste verwenden Botnetze, die Datenverkehr von fünf bis 50 Gigabit pro Sekunde erzeugen können, was den Zugang eines durchschnittlichen Heimnutzers zum Internet stören kann.

Warum führen Angreifer DDoS durch?

DDoS-Angriffe können erhebliche Auswirkungen auf die Verfügbarkeit einer Website für das Geschäft haben. Sie behindern die Fähigkeit einer Website, betriebsbereit und produktiv zu sein, was zu erheblichen Verlusten an echtem Datenverkehr führt.

Angreifer tun dies aus vielen Gründen. Nachfolgend sind einige der häufigsten DDoS-Motivationen aufgeführt, die böswillige Hacker inspirieren.

Hacktivismus

Hacktivismus beinhaltet, dass Hacker ihre Kritik an Regierungs- oder privaten Einrichtungen zeigen, mit denen sie nicht einverstanden sind. Sie führen einen DDoS-Angriff auf deren Website durch, um sie zum Absturz zu bringen.

Weniger technisch versierte Hacker sind oft die Hauptverdächtigen solcher Angriffe, bei denen sie DDoS-Angriffstools verwenden, um ihre Ziele anzugreifen.

Anonymous, eine der bekanntesten Hacktivistengruppen, war im Februar 2015 für einen Cyberangriff gegen den Islamischen Staat im Irak und in Syrien (ISIS) verantwortlich.

Cyberkrieg

Einige DDoS-Angriffe werden von der Regierung gesponsert, um Kritiker oder interne Opposition zum Schweigen zu bringen. Regierungen nutzen sie auch, um die Finanz-, Gesundheits- oder Verwaltungsinfrastruktur rivalisierender Länder oder Verbände zu stören.

Da die Regierung sie unterstützt, beschäftigen sie technisch versierte Fachleute, um die Kampagne durchzuführen, unterstützt durch ausreichende Finanzierung und Autorität.

Persönliche Rivalität

Einige Angreifer oder Organisationen nutzen DDoS unethisch, um die Verfügbarkeit von Konkurrenzwebsites zu beeinträchtigen und in unfairem Wettbewerb Rechnungen zu begleichen. Gaming-Websites beobachten oft solche Angriffe auf ihren Server oder andere Spieler.

Ein DDoS-Angriff gegen einen Spieler wird wahrscheinlich durch bösartige Software ausgeführt. Stressoren und Booter sind die Hauptverdächtigen bei Angriffen auf Gaming-Server.

Cybervandalismus

Teenager oder gelangweilte Erwachsene führen auch DDoS-Angriffe durch, um ihren Ärger zu entladen. Sie zielen oft auf Personen oder Institutionen ab, die sie ihrer Meinung nach belästigt oder ihnen Unrecht getan haben. Aufmerksamkeitssuche kann auch ein Motivationsfaktor sein, um DDoS zu nutzen, was den Angreifern Respekt und Anerkennung von ihren Gleichaltrigen einbringt.

Diese Angriffe verwenden oft vorgefertigte Skripte und Tools oder Denial-of-Service als Dienstleistung und sind für so wenig wie 10 $ von mehreren Anbietern online erhältlich.

Cybervandalismus kann auch zu Erpressung führen, wenn ein Angreifer Geld oder einen Gewinn im Austausch für das Stoppen eines DDoS-Angriffs fordert.

Arten von DDoS-Angriffen

Angreifer haben im Laufe der Jahre mehrere Techniken entwickelt, um DDoS-Angriffe durchzuführen. Diese Techniken werden grob in drei Kategorien eingeteilt:

Volumetrische Angriffe

Volumetrische DDoS-Angriffe erzeugen massiven Datenverkehr und leiten ihn auf das System oder den Dienst des Opfers. Das Hauptziel böswilliger Hacker ist es, die Bandbreite einer Website zu sättigen und den legitimen Datenverkehrsfluss zu verhindern. Das Ausmaß dieser Angriffe wird in Bits pro Sekunde (BPS) gemessen.

Nachfolgend sind einige häufige volumetrische Angriffe aufgeführt.

- UDP-Flood: Ein DDoS-Angriff überflutet ein Opfer mit User Datagram Protocol (UDP) Paketen. Er überflutet zufällige Ports auf einem Remote-Host und fordert den Host auf, nach einer App zu suchen, die auf den Port hört. Der Host antwortet mit einem ICMP-Paket „Ziel unerreichbar“.

- ICMP (Ping) Flood: Diese DDoS-Angriffe funktionieren genauso wie UDP-Floods. Der erstere überwältigt das Ziel mit ICMP-Echoanforderungen (Pings) Paketen.

- DNS-Amplifikation: Dieser Angriff verwendet eine Technik, die allgemein als Supercharged Reflection bekannt ist. Er stellt Informationsanfragen an den Server, die eine große Datenmenge erfordern, und leitet die Informationen an denselben DNS weiter, indem er die Antwortadresse fälscht. Angreifer senden kleine Pakete an den Server, der mit umfangreichen Informationen antwortet, die wiederum an denselben DNS gebunden sind.

- NTP-Amplifikation: Angreifer nutzen die Funktionalität des Network Time Protocol (NTP) Servers mit einer auf Reflexion basierenden DDoS-Technik aus, um das Zielnetzwerk oder den Server mit hohem UDP-Datenverkehr zu überwältigen. Es macht das Netzwerk oder den Server für legitimen Datenverkehr unzugänglich.

Anwendungsschicht-Angriffe

Anwendungsschicht-DDoS-Angriffe sind ausgefeilter und nutzen Schwachstellen in der Anwendungsschicht aus. Sie öffnen Verbindungen und initiieren Prozesse und Transaktionsanfragen, die viel Speicherplatz und Speicher nutzen.

Diese Angriffe umfassen scheinbar legitime Anfragen, die darauf abzielen, einen Webserver zum Absturz zu bringen. Anwendungsschicht-Angriffe umfassen GET/POST-Floods, langsame Angriffe. Diese zielen auf Schwachstellen in Windows, Apache oder OpenBSD ab. Das Ausmaß solcher Angriffe wird in Anfragen pro Sekunde (RPS) gemessen.

Diese Angriffe werden manchmal als Layer-7 (Open Systems Interconnection Model) Angriffe bezeichnet. Sie arbeiten langsamer als andere DDoS-Angriffe. Da sie langsamer sind, erscheinen sie dem Benutzer wie eine tatsächliche Anfrage, bis es zu spät ist und das Opfer zu überfordert ist, um zu reagieren.

Anwendungsangriffe sind oft schwerwiegend und führen zu maximalem Datenverlust, da sie kostengünstig zu betreiben und für Unternehmen schwerer zu erkennen sind.

HTTP-Flood: Ein Hypertext Transfer Protocol (HTTP) Flood ist ein Beispiel für einen Anwendungsschicht-Angriff. Angreifer nutzen scheinbar echte HTTP-, GET- und POST-Anfragen, um eine Anwendung oder einen Server anzugreifen.

Sie benötigen weniger Bandbreite, um eine Website im Vergleich zu anderen Spoofing- oder Reflexionstechniken zum Absturz zu bringen. Wenn ein Server oder eine Anwendung maximale Ressourcen auf eine einzelne Anfrage zuweist, erhöht dies die Effektivität eines DDoS-Angriffs.

Protokollangriffe

Protokollangriffe nutzen vorhandene Serverressourcen oder die von Firewalls, Lastverteilern und anderen Zwischenkommunikationen. Die Angriffe verbrauchen die Kapazität der Netzwerk-Infrastrukturressourcen, indem sie die Protokollkommunikation der Schichten drei und vier mit böswilligen Anfragen anvisieren.

Ein Synchronize (SYN) Flood ist eine Art von Protokollangriff. Die Transmission Control Protocol (TCP) Verbindung wird durch einen Drei-Wege-Handshake-Prozess hergestellt. SYN-Flood-Angriffe umgehen diesen Prozess und überlasten die Ressourcen des Servers, was zu einem Absturz führt.

In TCP-Verbindungen stellt der Client eine anfängliche SYN-Anfrage und der Server antwortet mit einer Bestätigungsantwort (SYN-ACK). Der Client vervollständigt den Handshake mit einer endgültigen Bestätigung (ACK).

SYN-Flood stellt mehrere SYN-Anfragen und lässt den Server hängen, ohne die endgültige Bestätigung zu geben. Da diese halb-offenen Verbindungen zunehmen, steigt auch die Last des Servers.

Wie erkennt man einen DDoS-Angriff?

Es gibt nur begrenzte Warnzeichen, die bestätigen können, ob das abnormale Verhalten einer Website mit DDoS zusammenhängt. Die Warnzeichen können auch Probleme sein, die Sie möglicherweise bereits mit Ihrem Computer haben, wie ein Virus oder eine langsame Internetverbindung.

Böswillige Hackergruppen können Drohungen über einen potenziellen DDoS-Angriff auf Ihre Website senden, aber es gibt keine Warnungen. Oft erkennen Website-Besitzer einen DDoS-Angriff erst, wenn ihre Kunden ein Problem melden.

Es dauert eine beträchtliche Zeit, um einen DDoS-Angriff zu erkennen und zu mildern, was zu erheblichen Ausfallzeiten der Website und Einkommensverlusten führt.

Häufige Anzeichen eines DDoS-Angriffs sind:

- Mehrere Anfragen von einer einzigen IP-Adresse

- Server antwortet mit einem 503-Fehler

- Time to Live (TTL) bei einer Ping-Anfrage läuft ab

- Langsamere Verbindung, wenn dieselbe intern verwendet wird

- Enorme Verkehrsspitzen in Log-Monitoring-Software

Distributed Denial-of-Service-Angriffe können für Administratoren schwierig zu handhaben sein. Mit der Unterstützung einiger Automatisierung, Warnungen und proaktiver Benachrichtigung können Sie die Zeit minimieren, die benötigt wird, um einen DDoS-Angriff zu identifizieren.

Wie stoppt man einen DDoS-Angriff?

Bevor Sie eines der oben genannten Anzeichen erleben, gibt es bestimmte Maßnahmen, die Sie ergreifen können, um sich vor einem DDoS-Angriff zu schützen.

Je früher ein DDoS-Angriff erkannt wird, desto besser, damit Sie sich weiter schützen können, indem Sie schnell auf diese Warnungen reagieren. Wenn Sie unter einem Angriff stehen, benachrichtigen Sie sofort Ihren Internetdienstanbieter, um zu sehen, ob er den böswilligen Datenverkehr umleiten kann.

Ihre Firewalls und Router sollten auch so konfiguriert sein, dass sie schädlichen Datenverkehr, der an Ihren Server und die Front-End-Hardware Ihrer Anwendung gesendet wird, ablehnen.

Schließlich, als Verbraucher, um zu verhindern, dass Ihre Geräte in ein Botnetz verwandelt werden, stellen Sie sicher, dass Sie nur vertrauenswürdige Software verwenden, die mit den neuesten Sicherheitspatches aktualisiert ist. Wenn Sie häufig IoT-Geräte verwenden, stellen Sie sicher, dass sie mit maximalem Schutz formatiert sind. Und natürlich, wenn es um Anmeldeinformationen geht, verwenden Sie ein starkes Passwort, das kein Roboter oder Hacker knacken kann.

DDoS-Angriffe können Ihr Netzwerk oder Ihren Server ernsthaft gefährden. Wenn sie nicht ordnungsgemäß behandelt werden, können sie mehrere Tage andauern, was zu Verlusten an legitimen Datenverkehr und Einnahmen führt. Es gibt verschiedene Techniken, die Unternehmen verwenden, um sich gegen DDoS-Angriffe zu schützen.

Minimieren Sie die Angriffsfläche

Das Begrenzen der Angriffsfläche setzt Schutzmechanismen an Orten ein, die anfälliger für DDoS sind. Stellen Sie sicher, dass Ihre Anwendungen, Ports, Protokolle oder andere Ressourcen nicht an Orten exponiert sind, an denen Sie keinen eingehenden Datenverkehr erwarten.

Sie können Ihre Ressourcen auch hinter Content-Distribution-Netzwerken (CDN) oder Lastverteilern platzieren. Kritische Infrastrukturen wie Datenbankserver sollten daran gehindert werden, direkten Internetverkehr zu empfangen. Es ist ratsam, eine Firewall oder eine Zugriffskontrollliste (ACL) auszustatten, um den eingehenden Datenverkehr auf Ihren Anwendungen zu regulieren und zu kontrollieren.

Planen Sie für Skalierung

Stellen Sie sicher, dass Ihr Hosting-Anbieter ausreichend redundante Internetverbindungen bietet, während Sie Anwendungen entwerfen. Dies hilft, ein hohes Verkehrsaufkommen während eines volumetrischen DDoS-Angriffs zu bewältigen.

Die überwiegende Mehrheit der DDoS-Angriffe verbraucht viele Ressourcen. Wenn Sie schnell auf- oder abskalieren können,

werden Sie in der Lage sein, solche Angriffe zu mildern. Rüsten Sie größere Rechenressourcen aus oder nutzen Sie deren Funktionen, wie umfangreiche Netzwerkschnittstellen oder erweiterte Netzwerkkapazitäten, die eine höhere Ressourcennutzung unterstützen.

Unterscheiden Sie zwischen normalem und abnormalem Datenverkehr

Wenn Sie hohe Verkehrsvolumina beobachten, akzeptieren Sie nur das maximale Volumen, das Ihr Host ohne Beeinträchtigung der Verfügbarkeit verarbeiten kann. Fachleute erkennen dieses Konzept als Ratenbegrenzung an.

Obwohl die Ratenbegrenzung eine wertvolle Technik in einer DDoS-Minderungsstrategie ist, wäre es schwierig, einen komplexen Angriff ohne Unterstützung durch andere Minderungsmaßnahmen zu bewältigen.

Fortschrittliche Schutztechniken analysieren die Pakete, um festzustellen, ob der Datenverkehr legitim oder böswillig ist. Sie sollten in der Lage sein, zwischen gutem und schlechtem Datenverkehr zu unterscheiden, um sie zu trennen.

Verstehen Sie die Merkmale von gutem Datenverkehr und machen Sie es zu einer Basislinie. Dann können Sie jedes Paket mit dieser Basislinie vergleichen, um legitimen Datenverkehr zu filtern.

Webanwendungs-Firewall (WAF) bereitstellen

Eine Webanwendungs-Firewall (WAF) bietet eine starke Verteidigung gegen SQL-Injection oder Cross-Site-Request-Forgery und verhindert, dass böswillige Hacker bekannte Schwachstellen ausnutzen. Administratoren verwenden WAF, um den Datenverkehr zu kontrollieren und Minderungsmaßnahmen anzupassen, um sich gegen illegitimen Datenverkehr zu schützen, der als guter Datenverkehr aus unerwarteten geografischen Regionen oder schlechten IPs getarnt ist.

Blackhole-Routing

Das Erstellen einer Blackhole-Route ohne spezifische Einschränkungen schützt vor einem DDoS-Angriff. Sowohl legitimer als auch Angriffsdatenverkehr durchläuft diese Route in ein Blackhole, wo er aus dem Netzwerk entfernt wird. Internetdienstanbieter (ISP) können Datenverkehr in ein Blackhole senden, während sie einen DDoS erleben.

In den meisten Situationen ist dies möglicherweise nicht ideal, da es das Ziel der Angreifer erfüllt, ein Netzwerk für legitime Benutzer unzugänglich zu machen.

Anycast-Netzwerkdiffusion

Anycast-Netzwerk verteilt den eingehenden Website-Datenverkehr auf verteilte Server, die die Auswirkungen eines DDoS-Angriffs absorbieren können. Die Zuverlässigkeit dieser Minderungsstrategie hängt von der Größe eines Angriffs und der Effizienz des Netzwerks ab.

Dieser Ansatz verteilt die Auswirkungen eines DDoS-Angriffs so, dass er handhabbar wird und die Verfügbarkeit eines Systems oder Servers nicht stört.

Verwenden Sie DDoS-Schutzsoftware

DDoS-Schutztools sichern Websites und Anwendungen gegen diese Arten von Angriffen, indem sie den Webdatenverkehr überwachen und eine Basislinie für normale Datenverkehrslasten festlegen. Unternehmen verwenden DDoS-Schutztools, um die Funktionalität der Website proaktiv aufrechtzuerhalten und plötzliche Ausfälle der Website-Lieferung zu verhindern, die durch den schnellen Zustrom von Datenverkehr verursacht werden.

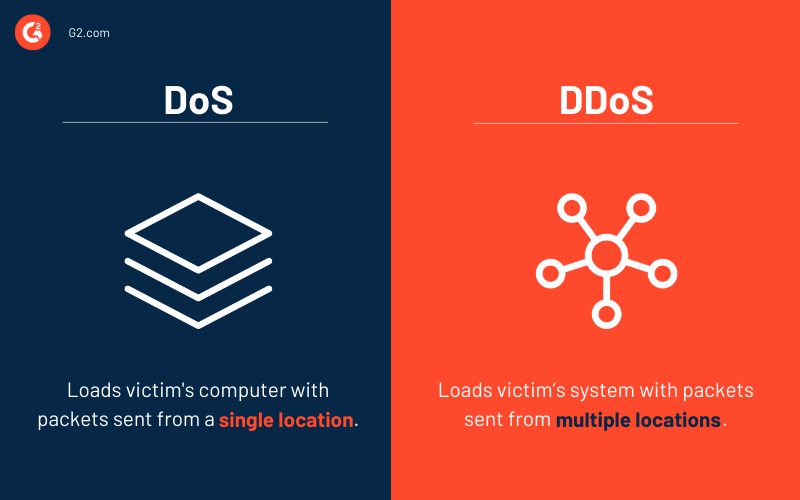

DoS vs. DDoS

Denial-of-Service (DoS) Angriffe überfluten ein Zielsystem oder einen Dienst mit Datenverkehr, der von einer einzigen Quelle stammt.

Andererseits führen Angreifer DDoS durch, indem sie Angriffsdatenverkehr von mehreren Systemen auf das System oder den Dienst eines Opfers lenken.

Der Hauptunterschied zwischen DoS und DDoS besteht darin, dass der erstere ein System-auf-System-Angriff ist. Der letztere beobachtet einen Angriff von mehreren Systemen auf ein Zielsystem oder einen Dienst.

Typischerweise verwenden Hacker ein Skript oder ein Tool, um einen DoS-Angriff durchzuführen, während DDoS-Angriffe die Koordination mit mehreren kompromittierten Hosts mit Malware erfordern. Sie erstellen ein Botnetz, das von einem zentralen Command-and-Control (C&C) Server verwaltet wird.

|

Denial-of-Service |

Distributed Denial-of-Service |

|

Einzelnes System zielt auf das Opfer |

Mehrere Systeme greifen das Opfer an |

|

Lädt den Computer des Opfers mit Paketen, die von einem einzigen Standort gesendet werden |

Lädt das System des Opfers mit Paketen, die von mehreren Standorten gesendet werden |

|

Angriffe sind langsam |

Angriffe sind schneller |

|

Einfach zu blockieren |

Schwer zu blockieren |

|

Kann leicht zurückverfolgt werden |

Kann Schwierigkeiten beim Zurückverfolgen verursachen |

|

Verkehrsvolumen ist niedrig |

Verkehrsvolumen ist hoch |

| Beispiele: Buffer Overflow Angriffe, Ping of Death oder Internet Control Message Protocol (ICMP) Flood, oder Teardrop Angriff |

Beispiele: Volumetrische, Fragmentierungs- und Anwendungsschicht-Angriffe. |

Top 5 DDoS-Schutzsoftware

Distributed Denial-of-Service-Schutzsoftware hilft Websites, Angriffe zu verhindern und sie sicher zu halten. Diese Software überwacht den Website-Datenverkehr und legt Baselines gemäß den normalen Datenverkehrslasten fest.

Wann immer Webfilter ungewöhnliche Verkehrsspitzen bemerken, leiten sie den Datenverkehrsfluss zu einer kontrollierten Quelle um, wodurch Störungen aufgrund des schnellen Zustroms von Datenverkehr verringert werden.

Um in die Liste der DDoS-Schutzsoftware aufgenommen zu werden, muss ein Produkt:

- Eingehenden Datenverkehr überwachen und filtern

- Datenverkehrsbaselines festlegen und den Datenverkehrsfluss begrenzen

- DDoS-Angriffe erkennen und eingehenden böswilligen Datenverkehr verhindern

- Ein Datenverkehrsmanagement-Dashboard anbieten

* Nachfolgend sind die fünf führenden DDoS-Schutzsoftware aus dem G2 Spring 2022 Grid® Report aufgeführt. Einige Bewertungen können zur Klarheit bearbeitet sein.

1. Webroot DNS Protection

Webroot DNS Protection arbeitet auf der DNS-Ebene, um Malware-Infiltration zu blockieren und den Zufluss von böswilligem Datenverkehr zu verhindern. Es kontrolliert Netzwerke und gewährleistet Sicherheit, Privatsphäre und Sichtbarkeit, um die IT-Infrastruktur und Benutzer zu schützen, auch diejenigen, die remote arbeiten.

Was Benutzer mögen:

„Webroot DNS Protection ist einfach zu implementieren und zu warten, es wurde viel darüber nachgedacht, die Benutzererfahrung zu optimieren. Sobald es implementiert ist, ist der Schutz unkompliziert. Ein Administrator hat viel Flexibilität darüber, was und wie Benutzer blockiert werden und wer verschiedenen Benutzern unterschiedliche Fähigkeiten zuweisen kann. Die massive Datenbank von Webroot mit schädlichen IP-Adressen wird kontinuierlich aktualisiert, und DNS Protection greift auf diese riesige Wissensbasis zurück, um mit maschinellem Lernen/AI Sicherheitseinstellungen in Echtzeit zu gestalten.“

- Webroot DNS Protection Review, David Y.

Was Benutzer nicht mögen:

„Die Hauptbeschwerde, die ich habe, ist, dass ich mit der DNS-Konfiguration kämpfen muss, wenn ich versuche, eine statische IP-Adresse auf meinem Computer einzurichten. Ein Techniker-Modus oder etwas, das verwendet werden kann, um die DNS-Einstellungen vorübergehend zu überschreiben, wäre eine fantastische Ergänzung.“

- Webroot DNS Protection Review, Koby D.

2. FortiDDoS

FortiDDoS schützt Unternehmensrechenzentren vor DDoS-Angriffen. Es nutzt einen umfangreichen Cluster bekannter DDoS-Methoden und mildert Angriffe mit einem mehrschichtigen Ansatz. Es analysiert auch das Verhalten von Daten, um neue Angriffe zu erkennen, sodass es Zero-Day-Bedrohungen stoppen kann.

Was Benutzer mögen:

„Ich mag FortiDDoS, weil es eine Software mit einem Satz von Funktionen mit hohem Potenzial ist, die Unternehmen jeder Größe täglich geschützt hält. Es ist einfach zu implementieren, zu verwalten und bietet dynamischen Schutz, der in der Lage ist, mehrere zu bewältigen, was unser Unternehmen nicht von Inaktivität bei Angriffen betroffen macht, sondern stattdessen damit umgeht.

Es ist eine leistungsstarke Software, die sich weiterentwickelt, um ihren Benutzern die besten Lösungen zu bieten, um mit möglichen Angriffen umzugehen und so vor Zero-Day- und bekannten Angriffen zu schützen. Darüber hinaus ist es ziemlich flüssig und hat eine geringe Latenz. Das Beste ist, dass es ständig Bedrohungen analysiert, um falsche Positive zu verhindern. Im Falle von Unannehmlichkeiten bietet es effizienten und aufmerksamen Support, was es zu einer vollständigen und idealen Software für den Geschäftsschutz macht.“

- FortiDDoS Review, Emma J.

Was Benutzer nicht mögen:

„Obwohl FortiDDoS eine hervorragende Leistung bietet, da es fortschrittliche, leistungsstarke und schnelle Schutzmerkmale mitbringt, kann die Verwendung etwas komplex sein. Dies zeigt sich vor allem, wenn der Benutzer keine technischen Kenntnisse in dieser Art von Software hat.“

- FortiDDoS Review, Zaid T.

3. DefensePro

DefensePro bietet automatisierten DDoS-Schutz vor schnell bewegenden, hochvolumigen, verschlüsselten oder sehr kurzzeitigen Bedrohungen. Es nutzt einen dynamischen Quantile-DoS-Algorithmus und ermöglicht es Dienstanbietern mit großen Netzwerken, versteckte Phantom-Flood-Angriffe und Verkehrsabweichungen zu erkennen und zu mildern.

Was Benutzer mögen:

„Der Hauptvorteil ist die fortschrittliche Prävention von DDoS-Angriffen und die Minderung von Angriffen durch Botnetze, die darauf abzielen, Dienste zu deaktivieren und unzugänglich zu machen. Dieses Tool tut, was es verspricht. Wir haben im vergangenen Jahr Angriffe erlitten und das Tool hat geschützt und verhindert, dass die Website ausfällt.“

- DefensePro Review, Carlos S.

Was Benutzer nicht mögen:

„Langsamkeit im Netzwerk, die während der Implementierung einiger Richtlinien auftritt.“

- DefensePro Review, Harsh P.

4. DataDome

DataDome bietet Echtzeit-, vollständige Sichtbarkeit, 360° Client-seitige und Server-seitige Bot-Erkennung, die gegen Sicherheitsbedrohungen an allen Endpunkten schützt, einschließlich Verteidigung gegen Layer-7-DDoS-Angriffe und Kartenbetrug.

Was Benutzer mögen:

„DataDome bietet mir ein intuitives Dashboard, das Verkehrsinformationen unserer durch seine umfangreichen Module geschützten Webanwendungen erhält. Es gibt einen Überblick über alle überwachten aktuellen Bedrohungen, zugehörige Anfragen und Risikostufen der Anwendung. Ihre Vergleichsprotokolle zu Bedrohungsanfragen und durchschnittlichem Bedrohungsverkehr trennen automatisch Risikostufen. Es bietet Cloud-DDoS-Schutz, der alle DDoS-Angriffe verhindert, noch bevor sie unser Zielnetzwerk erreichen.“

- DataDome Review, Ravi C.

Was Benutzer nicht mögen:

„Nicht viel zu bemängeln; wir sind ziemlich zufrieden mit der Plattform. Wir möchten API-Anfragen an Datadome von unseren SIEM-Systemen wie Splunk ausführen, um die IP-Daten zu erweitern, können es jedoch noch nicht ‚out-of-box‘ tun.“

- DataDome Review, Siddharth H.

5. Imperva DDoS Protection

Imperva DDoS Protection sichert alle Assets am Rand für einen ununterbrochenen Betrieb. Es blockiert Angriffsdatenverkehr am Rand – ohne die Notwendigkeit, die Bandbreite zu erhöhen, um dafür zu bezahlen. Die Software gewährleistet Geschäftskontinuität, mit garantierter Betriebszeit und ohne Leistungseinbußen.

Was Benutzer mögen:

„Mein Unternehmen verwendet Imperva DDOS-Schutz zusammen mit WAF und Advanced Bot-Schutz. Bisher hatten wir keine Probleme mit DDoS-Angriffen, was bedeutet, dass die DDoS-Schutzmaßnahmen funktionieren, da wir wissen, dass wir als Finanzorganisation ein ständiges Ziel sind.“

- Imperva DDoS Protection Review, Robert H.

Was Benutzer nicht mögen:

„Das Audit-Logging zu SIEM war schwierig zu konfigurieren, und sie sind nicht sicher. Manchmal sind Daten vollständig sichtbar, was zu Datenlecks führen kann. Es sollte die Audit-Logging-Funktion verbessern.“

- Imperva DDoS Protection Review, Berater in der Regierungsverwaltung

Es gibt keine Zeit für Ausfallzeiten

Implementieren Sie DDoS-Minderungsstrategien und Abwehrmechanismen, um die Verfügbarkeit Ihrer Website aufrechtzuerhalten und sicherzustellen, dass Sie für das Geschäft bereit sind. Verwenden Sie DDoS-Schutzsoftware, um einen mehrschichtigen Ansatz zu erzwingen, um DDoS zu verwalten und zu mildern, ohne zusätzliche Kosten für die Erhöhung der Bandbreite zu zahlen.

Erfahren Sie mehr über Netzwerküberwachungssoftware und messen Sie die Gesamtleistung Ihres Netzwerks im Vergleich zu den erwarteten Leistungsbaselines.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.