Die Welt der Datensicherheit ist ein gefährlicher Ort.

Millionen von Hackern und Betrügern warten nur darauf, die Daten in die Hände zu bekommen, die Sie so hart arbeiten, um sie zu schützen. Die Grenzen zwischen Gut und Böse verschwimmen, da Mitarbeiter ihren Zugang nutzen, um Daten zu verletzen, die sie stattdessen schützen sollten.

In dieser Welt, in der niemand genau das zu sein scheint, was er vorgibt zu sein, müssen Sie sich immer auf ein Abenteuer vorbereiten! Die Bedeutung der Datensicherheit kann für Unternehmen jeder Größe nicht hoch genug eingeschätzt werden.

Die permanente Datenlöschung ist in den letzten Jahren immer relevanter geworden. Es gibt viele Möglichkeiten, Daten zu sichern. Einige der heute verwendeten Datensicherheitstools beseitigen jedoch nicht dauerhaft alle Spuren von Informationen auf Speichermedien.

Datenlöschungswerkzeuge, auch bekannt als Datenvernichtungssoftware, vernichten sensible Materialien dauerhaft von Speichermedien und werden typischerweise von Regierungsbehörden, Anwaltskanzleien und privaten Unternehmen mit sensiblen oder vertraulichen Daten verwendet.

Was ist Datenlöschung?

Datenlöschung, auch bekannt als Datenbereinigung oder Datenlöschung, ist eine softwarebasierte Technik zum effektiven Überschreiben elektronisch gespeicherter Daten mit zufälligen binären Informationen gemäß einem bestimmten Standard. Dies ist ein notwendiger Bestandteil jedes sicheren Hardware-Entsorgungs- oder Stilllegungsprozesses.

Datenlöschung ist eine technische und zeitlich spezifische Aufgabe, die interne IT-Sicherheitsteams durchführen, um Datenbereinigung zu erreichen. Im Vergleich zu anderen häufig verwendeten Datenbereinigungstechniken bietet die Datenlöschung unbefugten Personen eine minimale Chance, auf sensible Unternehmensdaten zuzugreifen.

Die Gesetze und Vorschriften zur Datenkonformität sind strenger geworden, mit neuen Strafgeldern und Richtlinien, die in den letzten Jahren eingeführt wurden. Dies, angetrieben durch die Häufigkeit von Cyberangriffen, die zunehmende Exposition gegenüber kriminellen Bedrohungen und die verstärkte Prüfung der regulatorischen Konformität, hat es für Unternehmen unvermeidlich gemacht, ihre Daten ernsthafter zu sichern.

Datenlöschung ist die bevorzugte Methode der Datenbereinigung. Sie kann sowohl in aktiven als auch in inaktiven Umgebungen durchgeführt werden, um den Anforderungen verschiedener Technologien und Nutzungsszenarien im Laufe der Zeit gerecht zu werden.

Vor der Stilllegung oder Spende sollten Unternehmen Daten auf Servern, PCs, Festplatten und mobilen Geräten bereinigen. Das Zerstören von Wechseldatenträgern, bevor sie verloren gehen oder gestohlen werden, ist unerlässlich.

Warum ist Datenlöschung wichtig?

Datenverletzungen sind häufig, und Hacker suchen immer nach neuen Wegen, um persönlich identifizierbare Informationen (PII), geistiges Eigentum und Geschäftsgeheimnisse zu stehlen. Die steigende Speicherung sensibler Daten, beschleunigte technologische Fortschritte und die begrenzte Lebensdauer von IT-Assets haben die Notwendigkeit einer dauerhaften Datenlöschung von elektronischen Geräten, wenn sie ausgemustert oder aufbereitet werden, vorangetrieben.

In den letzten Jahren wurden in verschiedenen Branchen mehrere Gesetze erlassen, die Organisationen zur Datenprotektion und -löschung anleiten, um die regulatorische Konformität sicherzustellen.

Datenlöschung ist keine neue Technologie, wird aber aufgrund von Datenschutz-, Privatsphäre- und Informationssicherheitsrisiken immer beliebter. Angesichts beispielloser Datenleak-Skandale und Cyberangriffe, einschließlich Ransomware-Angriffen, müssen Regierungsbehörden und Organisationen aktualisierte Schutzstrategien für das Management sensibler Daten durchsetzen.

Echte Löschung hilft, Datenverletzungen zu verhindern, vielen Datensicherheits-Vorschriften zu entsprechen, Ressourcen optimal zu nutzen und grüne Praktiken zu implementieren, während ein komplexes Portfolio von IT-Assets verwaltet wird.

Das Löschen von Daten bietet Unternehmen manipulationssichere Löschzertifikate, um die Einhaltung der sich ausweitenden Datenschutzstandards zu gewährleisten, die Datenminimierung, das Recht auf Löschung oder das Recht auf Löschung erfordern.

Es ermöglicht Unternehmen auch, von weniger umweltfreundlichen Daten- und Geräteentsorgungstechniken zu nachhaltigeren zirkulären Geschäftsmodellen überzugehen. Mit der Datenlöschung können Unternehmen Geräte weiterverkaufen oder wiederverwenden, ohne Angst vor der Offenlegung sensibler Daten zu haben, was zu einer erheblichen Reduzierung von Elektroschrott führt.

Was Datenlöschung nicht ist

Viele Menschen glauben fälschlicherweise, dass Datenlöschung und verschiedene unvollständige Datenbereinigungsansätze identisch sind. Diese unzureichenden Datenbereinigungstechniken sind nicht bewiesen, um Daten auf geeigneten Speichermedien unwiederherstellbar zu machen. Sie bieten auch nicht die erforderlichen Verifizierungs- und Zertifizierungsstufen für die Datenbereinigung.

Hier ist eine Liste von teilweisen Datenbereinigungsmethoden:

- Datenlöschung

- Neuformatierung

- Werksreset

- Datei-Schreddern

Möchten Sie mehr über Datenvernichtungssoftware erfahren? Erkunden Sie Datenvernichtung Produkte.

Merkmale der Datenlöschung

Im Gegensatz zu traditionellen Datenvernichtungs-Techniken, die das Speichermedium beschädigen können, ist die Datenlöschung softwarebasiert. Sie kann sowohl auf physische als auch auf virtuelle Geräte in einer isolierten oder unbeaufsichtigten Umgebung angewendet werden.

Das Löschen von Daten auf einem digitalen Speichermedium bedeutet, dass alle Gerätesektoren nachweislich mit Nullen und Einsen ersetzt werden. Während die Funktionalität des Geräts erhalten bleibt, sind alle Daten unwiderruflich nicht wiederherstellbar.

- Das Löschen von Daten auf einem digitalen Speichermedium impliziert, dass alle Sektoren nachweislich mit Nullen und Einsen überschrieben werden. Dies zerstört die Daten dauerhaft, während das Gerät weiterhin funktioniert.

- Bei gezielter Bereinigung wird eine bestimmte Datei, ein Ordner oder ein Ort, wie eine logische Einheitennummer (LUN), nachweislich überschrieben. Gleichzeitig bleiben nicht gezielte Bereiche intakt und funktionsfähig.

Sichere Datenlöschung gibt Ihnen die Gewissheit, dass vertrauliche Daten über die Wiederherstellung und den Zugriff hinaus entfernt wurden.

Datenlöschungssoftware

Datenlöschungssoftware überschreibt Informationen auf allen Sektoren eines Speichermediums, wie Festplattenlaufwerken (HDDs), mit einer Zeichenfolge nutzloser pseudozufälliger Daten. Ein gutes Löschwerkzeug überprüft gelöschte Daten, um die dauerhafte Datenvernichtung zu bestätigen.

Datenlöschungssoftware kann auch sensible Daten aus der Ferne zerstören, wenn ein falsches Passwort verwendet wird, um sich anzumelden. Diese Technik ist bei mobilen Geräten üblich, um Diebstahl zu verhindern und persönliche Daten im Falle eines Geräteverlusts zu schützen.

Um eine vollständige Datenlöschung zu erreichen, muss eine Softwarelösung:

- Die Auswahl bestimmter Standards basierend auf den Anforderungen Ihrer Branche und Ihres Unternehmens ermöglichen.

- Bestätigen, ob der Überschreibvorgang Daten vom gesamten Gerät oder von Ziel-Daten effektiv entfernt hat.

- Ein manipulationssicheres Zertifikat erstellen, das Details enthält, die bestätigen, dass die Löschung erfolgreich war und auf allen Teilen des Geräts geschrieben wurde, zusammen mit anderen Informationen über das Gerät und den verwendeten Standard.

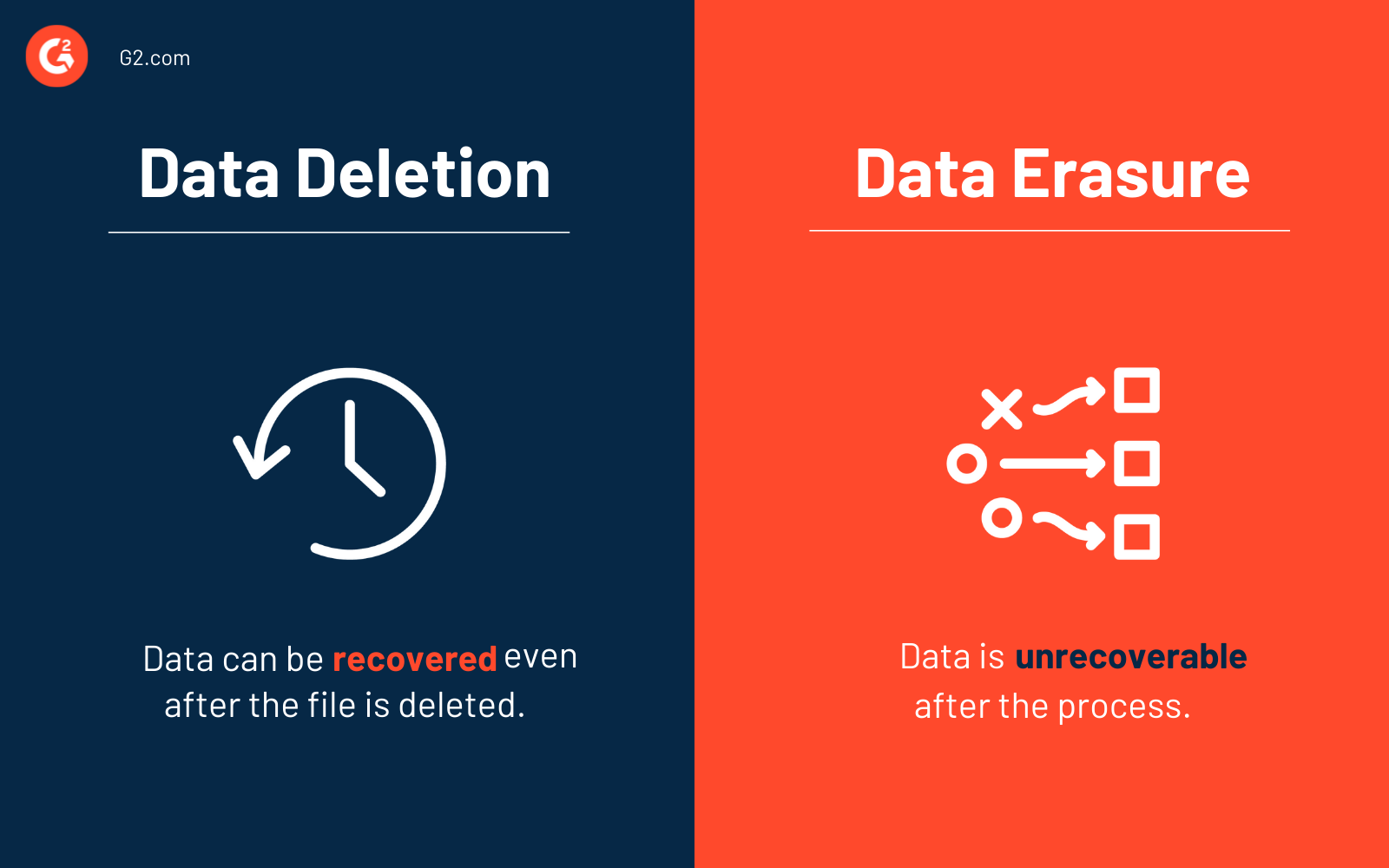

Was ist der Unterschied zwischen Datenlöschung und Datenlöschung?

Datenlöschung und -löschung entfernen beide Daten, aber sie sind radikal unterschiedlich, von ihren Zielen und Techniken bis zu den Endergebnissen.

Datenlöschung

Ein Betriebssystem (OS) verwendet ein Dateisystem, das im Wesentlichen eine Tabellenstruktur ist, um Aufzeichnungen über alle logischen Speichereinheiten oder Cluster auf der Festplatte zu führen und wie diese Cluster Daten speichern und abrufen. File Allocation Table (FAT) und New Technology File System (NTFS) Laufwerke in Windows sowie Apple File System (APFS) Volumes in macOS sind einige bekannte Dateisysteme zum Speichern und Abrufen von Informationen.

Die Dateizuordnungstabelle speichert die Adressen der auf den Clustern gespeicherten Daten, die allgemein als Zeiger (oder Knoten in macOS) bezeichnet werden. Das Betriebssystem entfernt die Zeiger der Datei während der Datenlöschung und bezeichnet den zugehörigen Cluster in FAT oder der Master-Dateitabelle (MFT) als 'verfügbar' für neue Dateien oder Datenspeicherung.

Datenlöschung löscht nicht die Datei oder deren Inhalt, sondern lediglich den Zeiger (den Speicherort der Datei), wodurch sie unsichtbar und für den normalen Gebrauch unzugänglich wird. Die gelöschte Datei existiert jedoch weiterhin auf dem Speichermedium. Benutzer können sie schnell mit Datenwiederherstellungssoftware wiederherstellen.

Datenlöschung

Datenlöschung überschreibt vorhandene Daten auf einem Speichermedium mit binären Mustern wie '1s' und '0s' oder bedeutungslosen pseudozufälligen Mustern, um sie zu löschen oder zu bereinigen. Dies löscht oder bereinigt die Daten, um sie völlig unbrauchbar zu machen. Einfach ausgedrückt, wenn Daten gelöscht oder durch binäre Muster ersetzt werden, werden sie unverständlich.

Die Überschreibungstechniken zur Löschung von Daten auf Speichermedien variieren in Bezug auf die verwendeten Muster und Durchgänge und wie das Ergebnis einer bestimmten Überschreibungsmethode auf einem Laufwerk überprüft wird. Zum Beispiel verwendet die DoD 5220.22-M Technik drei Durchgänge von 0s, 1s und zufälligen Zeichen für die vollständige Datenvernichtung mit einem Löschbericht.

Hier ist eine kurze Zusammenfassung der Unterschiede zwischen Datenlöschung und Datenlöschung.

| Datenlöschung | Datenlöschung |

| Löscht die Adresse der Datei aus der MFT | Zerstört Daten, indem sie mit Einsen und Nullen überschrieben werden |

| Gelöschte Daten können mit einem Datenwiederherstellungstool wiederhergestellt werden | Gelöschte Daten können mit keiner Technik wiederhergestellt werden |

Datenlöschungsmethoden

Laut dem National Institute of Standards and Technology (NIST) kann die Datenlöschung auf folgende Weise durchgeführt werden:

- Überschreiben: Veraltete oder verworfene Daten werden mit nicht sensiblen Daten (0's und 1's) mithilfe von Datenlöschungssoftware überschrieben.

- Blocklöschung: Ein Datenlöschungswerkzeug zielt auf logische Blockadressen auf dem Speichermedium ab, einschließlich solcher, die derzeit nicht auf aktive Adressen abgebildet sind, um alle Daten auf dem Gerät zu löschen.

- Kryptografische Löschung: Diese Datenlöschtechnik wird für Geräte mit eingebauten Datenverschlüsselungsmerkmalen verwendet, wie selbstverschlüsselnde Laufwerke (SEDs). Eine erfolgreiche Datenlöschplattform kann den Schlüssel zerstören, der zum Dekodieren der Daten auf SEDs benötigt wird, wodurch sie nicht wiederherstellbar sind.

Datenlöschungsstandards

Verschiedene Datenlöschstrategien weltweit löschen vertrauliche, sensible und privilegierte Informationen vollständig von verschiedenen Speichermedien. Einige dieser Löschalgorithmen werden von den weltweit renommiertesten Militärbehörden, wie dem Verteidigungsministerium der Vereinigten Staaten, Regierungen und kommerziellen Unternehmen, erstellt.

Diese Methoden stellen sicher, dass die geheimen und privaten Dateien nicht durchsickern oder in die Hände einer unbefugten Entität oder eines Feindes gelangen und mit keiner allgemein verfügbaren Technik abgerufen werden können. Nachfolgend sind die effektivsten Datenlöschungsstandards aufgeführt, um Daten zu löschen und die Privatsphäre und Datensicherheit zu festigen.

1. Das Verteidigungsministerium der Vereinigten Staaten (DoD 5220.22-M)

Der Defense Security Service (DSS) hat DoD 5220.22-M für sichere Datenbereinigung erstellt. Es ist auch einer der fortschrittlichsten, sichersten und am weitesten verbreiteten Löschstandards für die Datenbereinigung. Es wird in drei und sieben Durchgängen mit variablen Verifizierungsfrequenzen implementiert.

Andere prominente Versionen des Standards sind:

- DoD 5220.22-M (ECE): Überschreibt Daten 7 Mal (7 Durchgänge)

- DoD 5220.22-M (E): Überschreibt Daten 3 Mal (3 Durchgänge)

- DoD 5220.28-M (STD): Überschreibt Daten 7 Mal (7 Durchgänge)

Der Unterschied besteht darin, dass jeder ein anderes Zeichen und sein Komplement in verschiedenen Verifizierungsintervallen und Anzahl der Durchgänge verwendet.

2. US Army AR 380-19

Der US Army AR 380-19 Datenlöschansatz wird von der US Army in der Army Regulation 380-19 definiert und veröffentlicht. Diese Datenlöschtechnik eliminiert die Daten in drei Durchgängen.

- Durchgang 1: Es wird ein zufälliges Zeichen generiert

- Durchgang 2: Ein bestimmtes Zeichen wird über die Daten geschrieben (zum Beispiel 1)

- Durchgang 3: Das Komplement des bereitgestellten Zeichens (das Null ist) wird überschrieben und dann der Überschreibvorgang überprüft

3. US Air Force AFSSI-5020

Die United States Air Force (USAF) definierte die AFSSI-5020 in der Air Force System Security Instruction 5020. Diese Datenlöschtechnik verwendet Nullen, Einsen und pseudozufällige Werte, jedoch in einer anderen Reihenfolge und Anzahl von Durchgängen. Sie ist der DoD 5220.22-M sehr ähnlich.

- Durchgang 1: Überschreibt Null auf dem Datensatz

- Durchgang 2: Überschreibt Eins auf dem Datensatz

- Durchgang 3: Überschreibt eine pseudozufällige Zahl und validiert dann die überschriebenen Daten

4. Kanadische RCMP TSSIT OPS-II

Die Royal Canadian Mounted Police (RCMP) entwickelte die TSSIT OPS-II Datenlöschmethode. Sie verwendet sechs Durchgänge von komplementären Wiederholungswerten, bevor ein pseudozufälliges Zeichen mit Validierung im siebten Durchgang überschrieben wird.

- Durchgang 1: Überschreibt einen festgelegten Wert auf den Daten (wie Null)

- Durchgang 2: Überschreibt das Komplement von Durchgang 1 (in diesem Fall Eins)

- Durchgang 3: Überschreibt das Komplement von Durchgang 2 (Null)

- Durchgang 4: Überschreibt das Komplement von Durchgang 3 (Eins)

- Durchgang 5: Überschreibt das Komplement von Durchgang 4 (Null)

- Durchgang 6: Überschreibt das Komplement von Durchgang 5 (Eins)

- Durchgang 7: Überschreibt einen pseudozufälligen Wert und validiert den Datenlöschprozess

Im Gegensatz zu DoD 5220.22-M, das die Überschreibung nach jedem Überschreibungsschritt validiert, überprüft diese Technik die Überschreibung einfach im siebten Durchgang.

5. Britischer HMG IS5

Das britische HMG IS5 Löschprotokoll verwendet zwei oder drei Durchgänge, um eine Mischung aus Null, Eins und zufälligen Daten mit Verifizierung zu schreiben. Die britische HMG IS5 3-Durchgangs-Methode ist der 2-Durchgänge-Methode weit überlegen.

6. Peter Gutmann

Peter Gutmann erfand die Gutmann-Datenbereinigungsmethode im Jahr 1996. Es ist einer von mehreren softwarebasierten Datenbereinigungsstandards in Datenlöschungswerkzeugen, um vorhandene Daten auf Festplatten und anderen Speichermedien zu überschreiben. Der Algorithmus funktioniert, indem einige pseudozufällige Daten 35 Mal (35 Durchgänge) überschrieben werden.

Der entscheidende Punkt, den man hier beachten sollte, ist, dass die Gutmann-Methode zufällige Werte für die ersten und letzten vier Durchgänge verwendet und dann einen ausgeklügelten Algorithmus von Durchgang 5 bis Durchgang 31 verwendet.

7. Russischer Standard (GOST-R-50739-95)

GOST-R-50739-95 ist eine Reihe russischer Datenlöschregeln, die entwickelt wurden, um unerwünschten Zugriff auf Daten zu verhindern. Nachfolgend einige Beispiele für diesen Datenbereinigungsalgorithmus.

- Methode 1: Überschreibt Null im ersten Durchgang und ersetzt zufällige Zeichen durch dieselben Zeichen aus dem ersten Durchgang

- Methode 2: Überschreibt zufällige Zeichen mit dem ersten Durchgang

Vorteile der Datenlöschung

Die beliebtesten Medienbereinigungstechniken umfassen Datenlöschlösungen oder IT-Asset-Disposition-Vendoren (ITADS) für die Datenvernichtung. Der ITAD-Ansatz ist aus mehreren Gründen beliebter.

Zum Beispiel erfordert die Entsorgung von Hardware-Assets Infrastruktur und Kapazität, kann auch zusätzliche Bereinigungsoptionen bieten und ist eine etablierte Geschäftslinie für den Umgang mit alten oder ausgemusterten Assets.

Einige Vorteile der Datenlöschung sind:

- Datenlöschung ermöglicht es Unternehmen, ihre Speichermedien vor Ort zu bereinigen. Dies ist ein starkes Argument für die Durchsetzung von Datensicherheitsstandards für die regulatorische Konformität am Arbeitsplatz. Datenlöschung ergänzt oft traditionelle Datenvernichtungsmethoden wie Schreddern und Entmagnetisieren. Unabhängig vom physischen Zustand und den Umständen in der Kette der Obhut bietet softwarebasierte Datenlöschung einen ausfallsicheren Datenschutz.

- Moderne Datenlöschsoftware bereinigt Medien erfolgreich, während sie globale Löschstandards einhält. Dies hilft Unternehmen, Datensicherheits- und Datenschutzstandards wie SOX, GLB, HIPAA, ISO27001, EU-GDPR und PCI-DSS zu erfüllen. Darüber hinaus erstellt Datenlöschsoftware manipulationssichere automatische Löschberichte und Zertifikate, die als vertrauenswürdige Prüfpfade für Compliance-Anforderungen dienen.

- Datenlöschung ermöglicht das Recycling, die Neuverteilung oder Umverteilung von Geräten. Es erhöht die Effizienz und senkt die Kosten.

Herausforderungen der Datenlöschung

Datenlöschung ist möglicherweise nicht effektiv auf flashbasierten Medien wie Solid-State-Laufwerken (SSDs) und USB-Flash-Laufwerken. Diese Geräte können Restdaten enthalten, die dem Löschalgorithmus nicht zur Verfügung stehen, und Daten können von den speziellen Flash-Speicherchips im Gerät wiederhergestellt werden.

Datenlöschung durch Überschreiben ist nur für funktionierende Festplatten effektiv, die auf allen Sektoren schreiben. In den meisten Fällen kann die Software fehlerhafte Sektoren nicht überschreiben, aber sie können wiederherstellbare Daten enthalten.

Beschädigte Sektoren können jedoch für das Hostsystem und damit für die Löschanwendung nicht erkennbar sein. Dieses Problem kann vermieden werden, indem das Gerät vor der Verwendung verschlüsselt wird. Bösartige Malware kann potenziell softwaregesteuerte Datenlöschung beeinträchtigen.

Datenlöschung ist ein zeitaufwändigerer Prozess als andere Formen der Datenbereinigung. Außerdem erfordert die Datenlöschung, dass Unternehmen Richtlinien und Praktiken für alle Datenspeichergeräte erstellen.

Gehen Sie keine Risiken ein. Überschreiben Sie diese Daten!

Die Anforderungen an den Datenschutz, einschließlich Datenaufbewahrung und -löschung, sind für Organisationen zu einem Anliegen geworden, da die Datenschutzbestimmungen strenger geworden sind. Während der Datenschutz entscheidend ist, ist das Löschen von Daten nach der Nutzung ein wesentlicher Bestandteil des Datenlebenszyklus.

Nicht zufrieden mit nur Datenlöschung? Erfahren Sie, wie verschiedene Datenbereinigungsmethoden helfen können, Daten dauerhaft zu zerstören.

Keerthi Rangan

Keerthi Rangan is a Senior SEO Specialist with a sharp focus on the IT management software market. Formerly a Content Marketing Specialist at G2, Keerthi crafts content that not only simplifies complex IT concepts but also guides organizations toward transformative software solutions. With a background in Python development, she brings a unique blend of technical expertise and strategic insight to her work. Her interests span network automation, blockchain, infrastructure as code (IaC), SaaS, and beyond—always exploring how technology reshapes businesses and how people work. Keerthi’s approach is thoughtful and driven by a quiet curiosity, always seeking the deeper connections between technology, strategy, and growth.