Kein Tag vergeht, ohne dass Nachrichten über eine weitere Organisation, die von Cyber-Sicherheitsbedrohungen getroffen wird, bekannt werden. Es könnte Ihre Lieblingsmarke sein, die von einem Datenleck betroffen ist. Es könnte ein multinationales Unternehmen sein, das Opfer eines lähmenden Ransomware-Angriffs wird. Es könnte sogar Ihr leichtsinniger Kollege sein, der eine verdächtige E-Mail von unserem alten Freund, dem nigerianischen Prinzen, öffnet, der um etwas Geld bittet.

Diese Cyber-Bedrohungen sind überall. Sie sind unsichtbar und leise, aber sehr gefährlich. Ihre Auswirkungen auf Menschen, Unternehmen und Regierungen sind verheerend, und sie werden von Tag zu Tag ausgefeilter.

Sie müssen die Grundlagen von Cyber-Bedrohungen verstehen, um zu wissen, wie Sie sich und Ihre Organisation schützen können.

Was ist eine Cyber-Bedrohung?

Eine Cyber-Sicherheitsbedrohung ist jeder böswillige Versuch oder Akt, der Ihrem Computer oder Netzwerk schaden, Informationen stehlen oder den Betrieb stören kann. Die Bedrohungen reichen von einfachen Viren, Malware und Phishing-Angriffen bis hin zu komplexen Ransomware- und Lieferkettenangriffen.

Organisationen, die Cyber-Bedrohungen ernst nehmen, verfügen über einen mehrschichtigen Sicherheitsstack, um ihr Netzwerk, ihre Daten und ihren Betrieb zu schützen. Sie setzen Netzwerksicherheitssoftware, Endpunktschutz-Tools, Cloud-Sicherheitslösungen und Internet-of-Things (IoT) Sicherheitssysteme für eine robuste Verteidigung ein.

Um herauszufinden, was Sie für die Cybersicherheit Ihrer Organisation priorisieren sollten, schauen wir uns die aufkommende Cyber-Bedrohungslandschaft genauer an. Wir werden die Quelle, die häufigsten Bedrohungen und die aufkommenden Bedrohungen, auf die Sie sich vorbereiten sollten, untersuchen.

Quellen von Cyber-Bedrohungen

Heute verursachen Bedrohungsakteure mit unterschiedlichen Motivationen, Fähigkeiten und Methoden Cyber-Sicherheitsvorfälle. Die folgenden sind die häufigsten Quellen von Cyber-Bedrohungen.

Cyberkriminelle

Hacker, sowohl Einzelpersonen als auch Gruppen, begehen Cyberkriminalität aus wirtschaftlichem Nutzen. Sie greifen auf Malware, Ransomware und Phishing-Betrügereien zurück, um Geld zu erpressen oder private oder sensible Informationen von Menschen und Unternehmen zu stehlen.

Der Casino-Betreiber Caesars zahlte Millionen von Dollar Lösegeld an die Cybercrime-Gruppe Roasted 0ktapus, nachdem es den Hackern gelungen war, die Systeme des Veranstaltungsortes im September 2023 zu infiltrieren und zu stören.

Laut PWC stellen Hacker und organisierte Kriminalitätsgruppen die größten externen Bedrohungen dar und begehen 60 % der externen Betrugsfälle gegen Unternehmen.

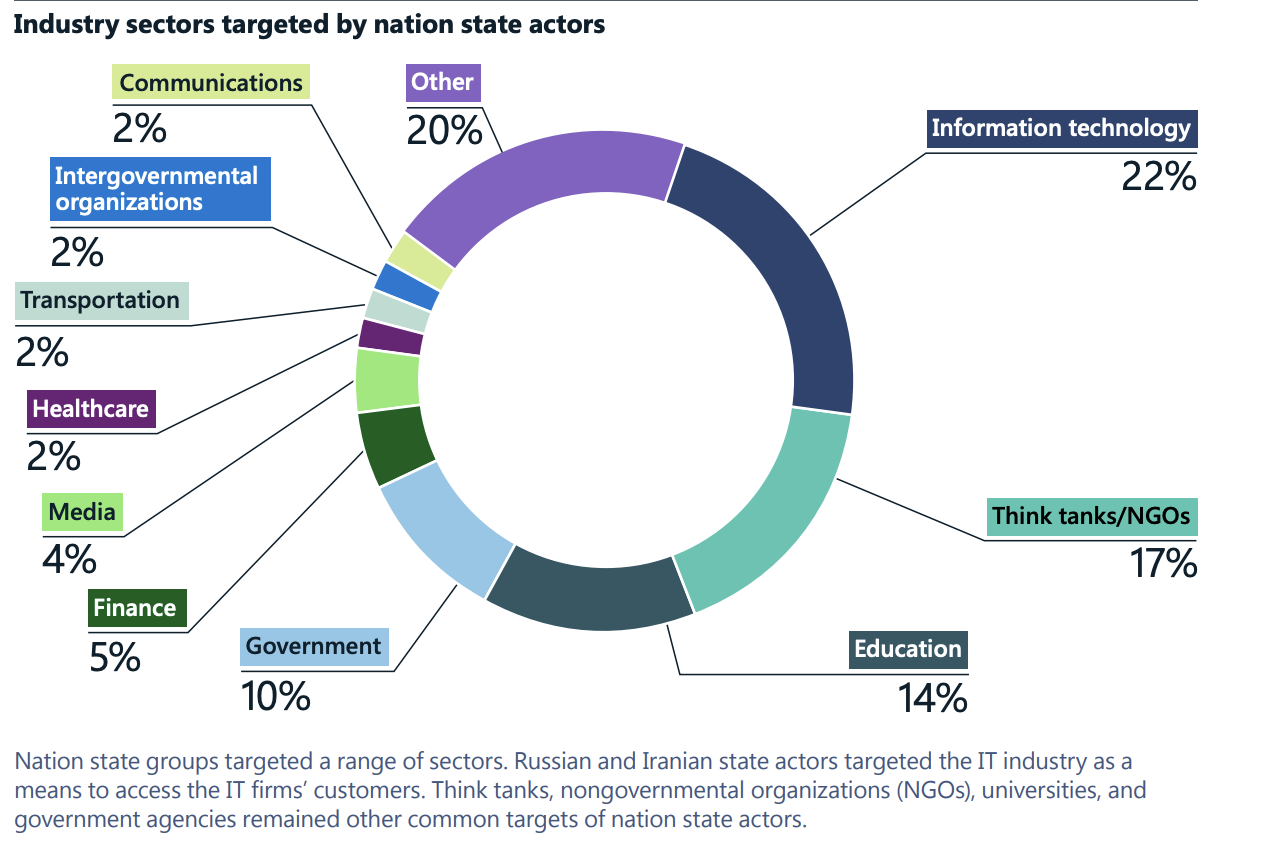

Nationalstaaten

Nationalstaaten und Regierungen starten Cyberangriffe, indem sie Hacker und Bedrohungsgruppen finanzieren, um ihre nationalen Interessen zu fördern. Die staatlich geförderten Hacker stehlen sensible Daten, sammeln vertrauliche Informationen oder stören die kritische Infrastruktur einer anderen Regierung. Da die Gruppen gut bezahlt werden, sind ihre Operationen oft einige der fortschrittlichsten Cyber-Bedrohungen.

Seit Beginn des Ukraine-Russland-Krieges haben russisch unterstützte Hacker die kritische digitale Infrastruktur der Ukraine ins Visier genommen.

Quelle: Microsoft Digital Defense Report 2022

Hacktivisten

Hacktivisten sind Privatpersonen, die Cyber-Bedrohungen für politische oder soziale Ziele nutzen, wie die Aufdeckung von Menschenrechtsverletzungen oder die Verbreitung der freien Meinungsäußerung. Sie nutzen ihre Fähigkeiten, um Einzelpersonen, Organisationen oder Regierungsbehörden zu hacken, die gegen ihre Moralvorstellungen stehen. Sobald die Hacktivisten in das richtige Netzwerk eingedrungen sind, stehlen und leaken sie sensible Informationen oder stören den Betrieb.

Anonymous ist ein bekanntes Hacker-Kollektiv, das einige der größten Cyberangriffe in den frühen 2010er Jahren organisiert hat.

Insider-Bedrohungen

Insider-Bedrohungen kommen von Mitarbeitern, Partnern, Auftragnehmern, Anbietern, Lieferanten oder jedem, der Zugang zu den Ressourcen der Organisation hat.

Im Gegensatz zu anderen Quellen von Cyber-Bedrohungen haben nicht alle Insider-Probleme schädliche Absichten. Es kann auf unbeabsichtigte menschliche Fehler zurückzuführen sein, wie Mitarbeiter, die unwissentlich nicht autorisierte Software installieren, auf einen Phishing-Betrug hereinfallen oder ein von der Firma ausgegebenes Gerät verlieren.

Zum Beispiel hat ein 18-jähriger Hacker Uber Technologies im Jahr 2022 gehackt, indem er Social-Engineering-Techniken nutzte, um Authentifizierungsdaten von einem Unternehmensauftragnehmer zu erhalten.

56%

der Insider-Bedrohungen entstehen durch Nachlässigkeit von Mitarbeitern oder Auftragnehmern.

Quelle: Ponemon Institute

Aber böswillige Insider existieren. Solche Verräter missbrauchen ihre Zugangsprivilegien, um Daten für finanziellen Gewinn zu stehlen oder Schaden an Daten oder Anwendungen zu verursachen. Datenlecks, die durch böswillige Insider verursacht werden, sind mit 4,90 Millionen Dollar teurer als die durchschnittlichen Kosten eines Datenlecks von 4,45 Millionen Dollar.

Cyberterroristen

Terrororganisationen starten politisch oder ideologisch motivierte Cyberangriffe, die Gewalt androhen oder verursachen. Einige Cyberterroristen werden vom Staat unterstützt, andere handeln auf eigene Faust oder im Auftrag einer nichtstaatlichen Gruppe.

Ziele von Cyberangriffen: Wer und was wird von Cyberkriminellen ins Visier genommen?

Hacker werden oft von scheinbar verwundbaren und wertvollen Zielen angezogen. Sie greifen normalerweise an

- Einzelpersonen

- Unternehmen unterschiedlicher Größe und verschiedener Sektoren, die wertvolle Daten haben oder reich an Bargeld sind

- Regierungs- und Militärbehörden

- Kritische Infrastrukturen wie Stromnetze, Gesundheitswesen und Notdienste

- Bildungs- und Forschungseinrichtungen

- Non-Profit-Organisationen (NGOs)

Möchten Sie mehr über IoT-Sicherheitslösungen erfahren? Erkunden Sie IoT-Sicherheitslösungen Produkte.

12 Arten von Cyber-Sicherheitsbedrohungen mit realen Beispielen

Bedrohungsakteure starten Cyberangriffe mit einer Vielzahl von Taktiken, um unbefugten Zugriff auf ihre Zielsysteme zu erlangen. Hier ist ein Überblick über die verschiedenen Arten sowie einige reale Beispiele.

1. Malware

Malware, kurz für bösartige Software, ist jede Art von Code oder Software, die absichtlich entwickelt wurde, um Computersystemen Schaden zuzufügen. Malware kann die Sicherheit und Privatsphäre eines Systems gefährden, indem sie unbefugten Zugriff erlangt, Daten stiehlt, verändert, verschlüsselt oder zerstört.

Eine neue Malware namens DogeRAT, die die Kontrolle über betroffene Geräte übernimmt, wurde im September 2023 entdeckt, als sie Android-Mobilnutzer in Indien ins Visier nahm.

Malware tritt in vielen Formen auf:

- Viren sind sich selbst replizierende Malware-Tools, die sich an legitime Dateien anhängen und sich auf andere Dateien und Systeme ausbreiten, wenn sie ausgeführt werden.

- Würmer replizieren sich exponentiell über Netzwerke oder Geräte, ohne dass eine Host-Datei benötigt wird.

- Rootkits sind bösartige Programme, die ihre Anwesenheit verbergen und Administratorzugriff auf das Betriebssystem eines Computers oder andere Ressourcen erhalten.

- Trojanische Pferde sind als legitime Software-Tools getarnt, die sich mit Social-Engineering-Techniken verbreiten.

- Ransomware ist eine ausgeklügelte Malware-Plattform, die die Daten oder das System des Opfers verschlüsselt. Sie wird verwendet, um ein Lösegeld im Austausch für den Entschlüsselungsschlüssel zu verlangen.

- Spyware überwacht heimlich Benutzeraktivitäten und überträgt sensible Daten an Hacker, ohne dass das Opfer davon weiß oder zustimmt.

- Dateilose Malware arbeitet im Arbeitsspeicher eines Computers anstatt auf der Festplatte eines Geräts, was es schwierig macht, sie zu erkennen und zu beseitigen.

- Scareware ist täuschende Software, die Benutzer dazu bringt, zu glauben, dass ihr Computer infiziert ist oder ernsthafte Probleme hat, und sie dazu veranlasst, gefälschte oder unnötige Sicherheitssoftware zu kaufen.

- Adware zeigt unerwünschte Werbung in Webbrowsern an, um Einnahmen für die Adware-Ersteller zu generieren.

- Keylogger zeichnet heimlich die Tastenanschläge eines Benutzers auf, um sensible Daten wie Anmeldeinformationen zu erfassen.

- Cryptojacking-Malware wird verwendet, um illegal Kryptowährungen im System eines Opfers zu schürfen.

Allein im Jahr 2022 gab es 5,5 Milliarden Malware-Angriffe, angetrieben durch Cryptojacking-Malware und Malware, die IoT-Geräte ins Visier nimmt. Beacon, Systembc, hivelocker, Qakbot und Metaspoilt sind einige der beliebtesten Malware-Tools, die 2022 verwendet wurden.

Verwandt: Erfahren Sie mehr über Anti-Malware-Software, die Sie vor Malware auf Windows-, iOS- und Android-Geräten schützt.

2. Social-Engineering-Angriffe

Social-Engineering-Angriffe nutzen psychologische Manipulation gegen Menschen anstelle von technischen Schwächen in Systemen. Hacker geben sich als Personen aus, die Sie kennen, oder als jemand von einer vertrauenswürdigen Organisation, um Ihr Vertrauen zu gewinnen und Sie dazu zu bringen, Ihre Wachsamkeit freiwillig zu senken. Sie wecken Angst, Gier, Dringlichkeit und andere Emotionen, um Sie dazu zu bringen, Kreditkartendaten preiszugeben oder auf einen bösartigen Link zu klicken.

Zum Beispiel fand das Identitäts- und Zugangsmanagement-Unternehmen Okta heraus, dass Bedrohungsakteure Social-Engineering-Taktiken verwendeten, um mehrere IT-Dienstmitarbeiter ihrer Kunden ins Visier zu nehmen. Hacker ließen die Kunden von Okta die Multi-Faktor-Authentifizierung (MFA) von hochprivilegierten Benutzern in jedem Unternehmen zurücksetzen. Sie nutzten dann dieses Privileg, um legitime Mitarbeiter zu imitieren und auf private Anwendungen zuzugreifen.

Häufige Social-Engineering-Techniken sind hier erwähnt.

- Phishing beinhaltet das Senden von täuschenden E-Mails oder Nachrichten, die darauf abzielen, Empfänger dazu zu bringen, vertrauliche Daten wie Passwörter oder finanzielle Details preiszugeben.

- Baiting macht falsche Versprechungen, die Neugier oder Gier wecken, um Empfänger dazu zu bringen, Malware zu installieren oder persönliche Informationen zu teilen.

- Pretexting manipuliert Benutzer mit einem gefälschten Szenario, um sie dazu zu bringen, wichtige Daten preiszugeben.

3. Phishing

Stellen Sie sich vor, Sie wachen zu einer Notfallnachricht von Ihrem Freund auf, der Sie per E-Mail dringend um Geld bittet, weil er in Paris festsitzt, nachdem er seine Brieftasche verloren hat. Außer dass Ihr Freund friedlich in Ihrem Gästezimmer schläft. Das liegt daran, dass die Person, die die Notfallnachricht gesendet hat, nicht Ihr Freund ist, sondern ein Hacker.

Wir nennen dies Phishing, einen der häufigsten Social-Engineering-Angriffe. Die Cyber-Bedrohung beinhaltet, dass Hacker betrügerische E-Mails, Nachrichten, Telefonanrufe oder Websites verwenden, um Benutzer dazu zu bringen, persönliche Daten preiszugeben oder Maßnahmen zu ergreifen, die das Opfer oder seine Organisation Cyberkriminalität aussetzen. Phishing führt oft zu Daten- oder Geldverlust.

Zum Beispiel wurden die Technologieriesen Facebook und Google zwischen 2013 und 2015 um fast 100 Millionen Dollar betrogen durch einen Phishing-Angriff. Der Betrüger gab sich als Anbieter aus und schickte gefälschte Rechnungen, die so legitim wirkten, dass beide Unternehmen zahlten.

Phishing verursacht 16 % aller Datenlecks und ist damit der häufigste anfängliche Angriffsvektor. Lesen Sie weiter für weitere Informationen über verschiedene Techniken.

- Spear Phishing umfasst hochgradig gezielte Phishing-Angriffe gegen Personen mit privilegiertem Zugriff.

- Whaling greift die Führungskräfte eines Unternehmens oder wertvolle öffentliche Persönlichkeiten an.

- Business Email Compromise (BEC) ist eine Art von Spear Phishing, das Unternehmen für äußerst wertvolle Unternehmensinformationen oder Geld ins Visier nimmt.

- Voice Phishing oder Vishing erfolgt über Telefonanrufe. Dank Voice-over-Internet-Provider (VoIP) Tools machen Betrüger heute Millionen von Vishing-Versuchen.

- SMS-Phishing oder Smishing bezieht sich auf Phishing über Textnachrichten oder SMS.

- Social Media Phishing erfolgt über soziale Netzwerke wie Facebook, LinkedIn, Twitter, TikTok und Instagram.

4. Ransomware

Obwohl Ransomware eine Art von Malware ist, verdient sie einen eigenen Abschnitt wegen der Gefahr, die sie darstellt.

Kriminelle verwenden Malware, um den Zugriff auf Daten zu blockieren. Sie drohen, sie gesperrt zu halten oder zu veröffentlichen, es sei denn, das Opfer zahlt ein hohes Lösegeld.

Das Colonial Pipeline Company, das für den Transport von Gas im Südosten der USA verantwortlich ist, musste den Betrieb einstellen, nachdem ein Ransomware-Angriff die Systeme des Unternehmens im Jahr 2021 gesperrt hatte. Die Angreifer stellten das System erst wieder her, nachdem sie 4,4 Millionen Dollar in Bitcoin erhalten hatten.

Ransomware-Angriffe gewannen an Bedeutung unter Kriminalitätsgruppen nach den äußerst erfolgreichen und berüchtigten Wannacry-Angriffen im Jahr 2017. Heute zielen die Angriffe auf kritische Infrastrukturen, Unternehmen aller Größen und Regierungen ab. Hacker bieten auch Ransomware als Dienstleistung an, was die Eintrittsbarrieren für angehende Cyberkriminelle senkt.

5. Lieferkettenangriffe

Lieferkettenangriffe nutzen Schwachstellen in vertrauenswürdiger Software, Anwendungsprogrammierschnittstellen (APIs) und den von einem Unternehmen genutzten Standarddiensten der Softwarelieferkette aus. Die Täter nutzen dann diesen kompromittierten Link, um eine Hintertür zu installieren und Zugriff auf die Systeme der Organisation zu erlangen.

Sobald sie drin sind, nutzen sie ihren Zugriff, um weitere Angriffe zu orchestrieren oder sich aufwärts oder abwärts zu bewegen, um von anderen Anbietern, Lieferanten oder den Kunden der Organisation in der Lieferkette zu stehlen. Ein einziger Angriff kompromittiert mehrere Punkte, was ihn viel gefährlicher macht als andere Arten von Cyber-Bedrohungen.

Tatsächlich war der SolarWinds-Hack (2020-2021) – einer der größten Cyberangriffe aller Zeiten – das Ergebnis eines Lieferkettenangriffs. Die Diebe lieferten eine Hintertür-Malware als eines der Software-Updates von SolarWinds in der Orion-Plattform. 18.000 Kunden, von Technologieriesen wie Microsoft bis hin zu US-Regierungsbehörden, waren betroffen, indem sie unwissentlich das Update herunterluden.

6. Man-in-the-Middle-Angriffe (MITM)

Bei MITM belauschen oder ändern die Angreifer die Kommunikation zwischen zwei legitimen Parteien, indem sie sich dazwischen – oder "in der Mitte" – einfügen, ohne entdeckt zu werden. MITM zielt oft auf Benutzer von Finanz-Apps, Software-as-a-Service (SaaS)-Unternehmen, E-Commerce-Websites und andere Websites ab, bei denen eine Anmeldung erforderlich ist.

Häufige MITM-Angriffstechniken sind unten aufgeführt.

- WLAN-Abhören fängt den gesamten unverschlüsselten Datenverkehr in einem ungesicherten WLAN-Netzwerk ab, das vom Hacker in öffentlichen Räumen eingerichtet wurde.

- E-Mail-Spoofing fälscht E-Mails von einer legitimen Quelle, um den Empfänger zu täuschen und ihn dazu zu bringen, persönliche Daten wie Anmeldeinformationen zu teilen.

- Domain Name System (DNS) Spoofing manipuliert Antworten von DNS-Servern, um Benutzer auf unzuverlässige Websites zu leiten.

- Internet Protocol (IP) Spoofing gibt sich als vertrauenswürdige IP-Adresse aus, um Netzwerkdatenpakete abzufangen oder zu manipulieren und unbefugten Zugriff auf ein Gerät oder Netzwerk zu erlangen.

- Hypertext Transfer Protocol Secure (HTTPS) Spoofing imitiert legitime Websites, um Benutzer dazu zu bringen, sie für Betrug oder Phishing zu besuchen.

- Cache Poisoning manipuliert Cache-Inhalte mit schädlichen Daten, um Benutzer auf gefälschte Websites umzuleiten.

Kürzlich nutzten Hacker einen MITM-Angriff, um Spyware auf iOS- und Android-Mobiltelefonen zu installieren.

7. Distributed Denial of Service (DDoS)-Angriffe

DDoS-Angriffe, wie der Name schon sagt, versuchen buchstäblich, den Dienst zu verweigern. Sie machen eine Systemressource oder eine Website für legitime Benutzer unzugänglich, indem sie sie mit Verkehr von mehreren Punkten überfluten. DDoS ist hochgradig störend und verursacht Geschäftsausfallzeiten und monetäre Verluste.

DDoS-Angriffe werden auch als Rauchwand verwendet, um komplexere Cyberangriffe zu verbergen, die gleichzeitig stattfinden, wie Erpressung oder Datendiebstahl. Wie Ransomware bieten Kriminelle DDoS-Angriffe als Dienstleistung an, mit Preisen von 20 Dollar pro Tag bis 10.000 Dollar pro Monat.

Es gibt drei Kategorien von DDoS-Angriffen:

- Volumetrische Angriffe erzeugen massiven Verkehr zu einer angegriffenen Website mit Techniken wie User Datagram Protocol (UDP)-Fluten oder Internet Control Message Protocol (ICMP)-Fluten.

- Protokollbasierte Angriffe beeinträchtigen tatsächliche Serverressourcen oder andere dazwischenliegende Netzwerkausrüstung wie Firewalls oder Lastenausgleicher mit Synchronize (SYN)-Fluten oder Ping of Death.

- Anwendungsschicht-Angriffe überfluten Webserver mit einem hohen Volumen scheinbar legitimer Anfragen, was zu einem Serverabsturz führt.

Im Juni 2023 startete ein Bedrohungsakteur namens Anonymous Sudan einen Anwendungsschicht-DDoS-Angriff auf Microsoft 365, OneDrive und Azure-Dienste, was zu vorübergehenden Ausfällen führte.

8. SQLi-Angriffe

Structured Query Language Injection (SQLi) ist eine der häufigsten Arten von Code-Injektionsangriffen, die auf Webanwendungen abzielen. Angreifer injizieren bösartigen Code in die SQL-Abfrage der Datenbank der Zielanwendung. Ein erfolgreicher SQLi-Angriff führt zu Fehlern in der Anwendung, unbefugtem Zugriff, Datenlecks und kompromittierten Systemen – all dies können Hacker nutzen, um andere Systeme im Netzwerk anzugreifen.

Zum Beispiel war der MoveIT-Lieferkettenangriff das Ergebnis einer SQL-Injektionsschwachstelle in der Software.

Abgesehen von SQLi sind Cross-Site-Scripting (XSS)-Angriffe und Cross-Site-Request-Forgery (CSRF) weitere häufige Bedrohungen für Webanwendungen.

10. Zero-Day-Exploits

Ein Zero-Day-Exploit nutzt Zero-Day-Schwachstellen oder unbekannte Sicherheitslücken in Software, Hardware oder Firmware aus. Da die Ziele oft nicht einmal von diesen Schwachstellen wissen, können Zero-Day-Exploits tagelang unentdeckt bleiben, bevor eine ordnungsgemäße Untersuchung und Minderung erfolgt.

Zum Beispiel wurde der WannaCry-Ransomware-Angriff von 2017, der über 200.000 Systeme in mehr als 150 Ländern betraf, gegen das Betriebssystem Microsoft Windows mit einem Zero-Day-Exploit namens EternalBlue gestartet.

Zero-Day-Schwachstellen sind eine so bedrohliche Cyber-Bedrohung, dass selbst wenn eine Schwachstelle öffentlich gemacht wird, damit Organisationen ihre Sicherheit aktualisieren können, es nur 14 Tage dauert, bis Kriminelle einen Exploit in freier Wildbahn erstellen. Bis die betroffene Organisation alle ihre Systeme ordnungsgemäß gepatcht hat, suchen Hacker nach Möglichkeiten, die Schwachstellen auszunutzen. Zum Beispiel scannen Hacker immer noch nach der bekannten Zero-Day-Schwachstelle in Log4j, die 2021 bekannt gegeben wurde.

Verwandt: Erfahren Sie die besten Praktiken zur Verhinderung von Zero-Day-Angriffen von Sicherheitsexperten.

10. IoT-Schwachstellen

Bedrohungen, die von Sicherheitslücken in Geräten wie Smart-TVs, Smart-Thermostaten und Sicherheitskameras ausgehen, sind Hauptziele für Hacker. IoT-Geräte sind aufgrund ihrer begrenzten Hardware- und Rechenkapazitäten nicht von Natur aus sicher. Hacker nutzen die IoT-Schwachstellen leicht aus, um Befehle zu erlangen, Daten zu stehlen oder die Geräte Teil eines Botnets zu machen.

Ein IoT-Botnet ist ein Netzwerk von internetverbundenen IoT-Geräten, die von Angreifern ferngesteuert werden. Es stellt eine erhebliche Bedrohung dar, da es oft für ausgeklügelte und umfangreiche DDoS-Angriffe verwendet wird.

1 Million

IoT-Geräte waren 2023 an botnet-gesteuerten DDoS-Angriffen beteiligt, gegenüber nur 200.000+ im Vorjahr.

Quelle: Nokia

Um ein Beispiel zu geben, das Mirai-Botnet, das 2016 gegründet wurde, zielte auf IoT-Geräte wie Kameras und Router ab, verwandelte sie in Bots und nutzte sie, um einen der größten DDoS-Angriffe zu starten. Es legte vorübergehend hochkarätige Websites wie Netflix, Twitter und Github lahm.

11. Brute-Force-Angriffe

Ein Brute-Force-Angriff ist eine einfache, aber effektive Hacking-Methode, die Passwörter, Anmeldeinformationen und Verschlüsselungsschlüssel knackt. Kriminelle nutzen Rechenleistung, um unermüdlich alle möglichen Kombinationen von Passwörtern auszuprobieren, bis die richtigen Anmeldeinformationen gefunden werden. So sehr Ihr Passwort "password@123" auch Milliarden von Kombinationen hat, die ausprobiert werden müssen, Hacker können es mit einem Brute-Force-Angriff in Sekundenschnelle erraten.

Kürzlich hat die Akira-Ransomware-Bande sich in einen der VPN-Dienste von Cisco eingehackt, 11 Kunden kompromittiert und andere Systeme in ihrem Netzwerk kompromittiert.

12. Advanced Persistent Threats (APT)

APTs sind besonders bösartige Cyber-Bedrohungen. Der Angreifer erlangt unbefugten Zugriff auf ein Computersystem und bleibt über einen längeren Zeitraum unentdeckt. Sie operieren heimlich, infiltrieren Computersysteme, führen Spionage und Aufklärung durch, eskalieren Privilegien und Berechtigungen und exfiltrieren sensible Daten.

APTs erfordern sorgfältige Planung und mehr Ressourcen als eine Standard-Cyber-Bedrohung wie ein SQLi- oder Malware-Angriff. Aus diesem Grund werden sie oft von staatlich geförderten Akteuren oder organisierten Kriminalitätsgruppen gestartet.

China-basierte APT-Gruppen haben seit Dezember 2022 europäische Regierungsbotschaften ins Visier genommen, um an sensible Informationen im Zusammenhang mit Außenpolitik zu gelangen.

Wie man sich vor Cyber-Bedrohungen schützt: Cybersicherheits-Best Practices

Kein Zweifel, Cyber-Bedrohungen sind verheerend, also lassen Sie uns darüber sprechen, was Sie jetzt tun sollten, um Ihre Organisation zu schützen.

- Implementieren Sie eine Cybersicherheitsrichtlinie, die die Anforderungen und Verfahren Ihrer Organisation umreißt. Dies hilft Ihnen, zu priorisieren, in welche Sicherheitslösungen Sie zuerst investieren müssen.

- Schulen Sie Ihre Mitarbeiter über Cybersicherheits-Best Practices, damit sie sich der Risiken und der Schritte, die sie zum Schutz unternehmen müssen, bewusster sind.

- Verwenden Sie starke Passwörter mit MFA und Zugriffskontrolle. Begrenzen Sie den Zugriff von Mitarbeitern nach dem Prinzip des geringsten Privilegs.

- Halten Sie Ihre Software und Systeme auf dem neuesten Stand. Software-Updates enthalten oft Sicherheitspatches, die Sie vor Schwachstellen schützen. Nutzen Sie Vulnerability-Management-Software, um sicherzustellen, dass alle Komponenten in Ihrem Software- und Hardware-Stack aktuell sind.

- Verschlüsseln und sichern Sie Daten. Verbergen Sie sensible Daten während der Übertragung und im Ruhezustand, um sie vor unbefugtem Zugriff zu schützen. Verwenden Sie Backup-Software, um Daten im Falle eines Verlusts oder Ransomware-Angriffen wiederherzustellen.

- Investieren Sie in einen robusten Sicherheitsstack. Weisen Sie Ressourcen zu, um einen umfassenden Sicherheitsstack aufzubauen, der Netzwerksicherheitssoftware, Endpoint-Detection-and-Response-Tools, Cloud-Sicherheitslösungen und IoT-Sicherheitssysteme umfasst.

- Überwachen Sie Ihre Netzwerke und Systeme auf verdächtige Aktivitäten. Intrusion-Detection-Systeme und Netzwerküberwachungstools helfen, frühzeitig auf Cyberangriffe zu reagieren. Cyber-Bedrohungsintelligenzlösungen helfen auch in diesem Fall.

- Erstellen Sie einen Vorfallreaktionsplan. Dieser Plan sollte Schritte zur Eindämmung des Angriffs, zur Untersuchung des Vorfalls und zur Wiederherstellung Ihrer Daten enthalten.

- Bewerten Sie die Sicherheitspraktiken von Drittanbietern, um Lieferkettenangriffe zu verhindern.

- Führen Sie regelmäßige Sicherheitsüberprüfungen durch, um Schwachstellen zu identifizieren und zu beheben und sicherzustellen, dass Ihr Sicherheitssystem ordnungsgemäß funktioniert.

12 unverzichtbare Lösungen in Ihrem Sicherheitsstack:

3 aufkommende Trends in der Cyber-Bedrohungslandschaft

Während bekannte Cyber-Sicherheitsbedrohungen uns weiterhin plagen, verändert sich die Bedrohungslandschaft schnell. Lassen Sie uns einen Blick auf die aufkommenden Trends werfen, um zu wissen, worauf Ihre Sicherheitsteams achten sollten, wenn sie Ihre Verteidigung stärken.

1. Steigende Ransomware- und BEC-Bedrohungen

Etablierte Bedrohungen wie Ransomware und Business Email Compromises werden in den kommenden Jahren die Liste der Top-Cybersicherheitsbedrohungen dominieren. Warum sollten Sie sich darum kümmern? BEC ist das teuerste Finanzverbrechen, das heute begangen wird, und kostet Organisationen 2,7 Milliarden Dollar im Jahr 2022. Ransomware holt schnell zu BEC auf, mit Schäden, die bis 2031 einen Verlust von 265 Milliarden Dollar verursachen sollen.

Angreifer nutzen Plattformen wie BulletProftLink, das einen End-to-End-Service für BEC verkauft, und Locky und Goliath, die Ransomware als Dienstleistung für groß angelegte Kampagnen verkaufen.

Es gibt auch den aufkommenden Trend von doppelten Ransomware-Angriffen, einem zweiten Ransomware-Angriff auf dasselbe Opfer innerhalb von 10 Tagen nach dem ersten Angriff mit anderer Malware. Dies, kombiniert mit eskalierenden Lieferkettenangriffen und doppelter Erpressung, macht Ransomware viel gefährlicher.

2. Zunehmende Cloud-Komplexität

Unternehmen benötigen heutzutage die Cloud für ihre IT-Infrastruktur. Allerdings stellt die wachsende Cloud-Nutzung aufgrund der Komplexität der Cloud-Dienste und der zunehmenden Angriffsfläche einzigartige Sicherheitsherausforderungen dar.

Angreifer zielen häufig auf Cloud-Dienste ab, weil sie skalierbare Rechenressourcen bieten, die missbraucht werden können, und die wertvollen Daten, die die Cloud enthält. Die Hacker nutzen kompromittierte Cloud-Dienste, um andere groß angelegte Angriffe wie Cryptojacking oder DDoS-Angriffe zu starten.

Cloud-Sicherheitsrisiken wie Fehlkonfigurationen, unsichere Drittanbieterdienste und APIs sowie schlechtes Zugangsmanagement führen oft zu Datenlecks. Tatsächlich waren im Jahr 2022 82 % der Informationslecks mit in der Cloud gespeicherten Daten verbunden, laut IBM-Daten. Angesichts der schnellen Migration werden die Sicherheitsprobleme im Zusammenhang mit Cloud-Diensten zunehmen.

3. Bedrohungen durch künstliche Intelligenz (KI) und maschinelles Lernen (ML)

Durch die Nutzung von KI und ML auf so viele verschiedene Arten haben Unternehmen unabsichtlich neue Ausnutzungskanäle für Kriminelle eröffnet, insbesondere für diejenigen, die die Datensicherheit bedrohen.

Bedrohungsakteure verursachen auch Besorgnis, weil sie ihre Nutzung von KI zur Durchführung von Cyberangriffen erhöhen. Unter anderem schreiben sie Phishing-E-Mails mit generativen Tools und wenden sich an KI, um Social-Engineering-Betrügereien auf Mobiltelefonen zu automatisieren.

135%

war der Anstieg von Social-Engineering-Angriffen mit generativen KI-Tools wie ChatGPT zwischen Januar und Februar 2023.

Quelle: Darktrace

Deep Fakes für Vishing-Betrügereien, betrügerische Websites, Desinformationskampagnen, betrügerische Social-Media-Profile und KI-gestützte Malware – die Liste der mit KI-Tools verstärkten Cyberkriminalität wächst und wächst. KI- und ML-Algorithmen verstärken auch die Auswirkungen anderer Cyber-Bedrohungen wie Brute-Force- und DDoS-Angriffe und helfen ihnen, von traditionellen Sicherheitstools unentdeckt zu bleiben.

Immer auf der Hut

Cyber-Bedrohungen richten bei Einzelpersonen, Unternehmen und Regierungen großen Schaden an. Sie entwickeln sich ständig weiter, werden größer und besser, aber wir haben Schritte, um uns vor ihren Gefahren zu schützen. Nutzen Sie die Cybersicherheits-Best Practices, investieren Sie in umfassende Lösungen zur Prävention von Cyber-Bedrohungen und bleiben Sie wachsam. Sie werden die Bösewichte erwischen, bevor sie Sie erwischen.

Machen Sie den ersten Schritt zum Schutz Ihres Unternehmens. Entdecken Sie Sicherheitssoftware, die Ihre Organisation verteidigen kann.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.