In einer Prise Ironie wurde in derselben Woche, in der das Coronavirus Schlagzeilen machte, bekannt gegeben, dass der erste neue Computervirus seit Jahren in Europa, Russland und Indien Verwüstungen anrichtete.

Mit Millionen von Malware-Varianten, die heute im Umlauf sind, ist es nicht die zerstörerischste Form von Malware, aber es ist einzigartig in der globalen Bedrohungslandschaft als der einzige „Computervirus“, der heute Systeme infiziert.

Es ist ein weit verbreitetes Missverständnis, dass Malware und Computerviren dasselbe sind.

Malware vs. Computerviren

Malware bezieht sich auf jede Software, die entwickelt wurde, um Computerumgebungen zu stören, Systeme zu infizieren, Daten zu stehlen oder Aktionen ohne Zustimmung des Benutzers auszuführen. Viren, die immer noch eine Form von Malware sind, sind einzigartig in ihrer Fähigkeit, sich selbst zu replizieren und sich vollständig eigenständig zu verbreiten, wobei sie alle Dateien oder Daten beschädigen, mit denen sie interagieren.

Im Gegensatz zu anderer Malware, die einen Hacker benötigt, um Befehle auszuführen, verhalten sich Viren wie ein Parasit, der sich vom Computer ernährt und sich verbreitet, wann immer Dateien geteilt oder Verbindungen zwischen Geräten hergestellt werden.

Heute gibt es mehr als eine Milliarde einzigartige Malware-Varianten. Laut AV-Test, einem unabhängigen Sicherheitsforschungsinstitut, wurden allein im Jahr 2020 fast 30 Millionen neue Malware-Varianten entdeckt.

Der Tod des Computervirus

Computerviren sind die älteste Form von Malware und reichen mehr als 40 Jahre zurück. In den mittleren 2000er Jahren schienen Hacker jedoch Computerviren zugunsten ausgefeilterer Malware aufzugeben.

Moderne Computer und Anwendungen haben sich über den Punkt der Wirksamkeit für die meisten Computerviren hinaus entwickelt. Neue Systeme sind mit Funktionen vorinstalliert, die Geräte vor Infektionen schützen und verhindern, dass sich der Virus ohne Zustimmung des Benutzers verbreitet. Einige Malware-Varianten, einschließlich Würmer und Ransomware, werden umgangssprachlich als Viren bezeichnet, haben jedoch nicht die gleiche „lebende“, parasitäre Natur. Der Begriff „lebend“ impliziert seine Abhängigkeit von einem Wirt zur Speicherung und Ausführung. Diese Viren sind typischerweise an Dateien angehängt und bleiben inaktiv, bis das Hostgerät den Anhang öffnet und somit den Virus ausführt.

Phishing, das technisch gesehen eine Handlung und keine wörtliche Malware ist, war schon immer eine der einfachsten und häufigsten Methoden für Hacker, Anmeldeinformationen und andere persönliche Informationen zu stehlen, indem sie das Vertrauen des Benutzers ausnutzen.

| Verwandt: Was ist Fileless Malware und wie erfolgen Angriffe? → |

Darüber hinaus sind Phishing-Techniken großartige Mittel zur Verbreitung von Ransomware. Wenn Benutzer einen bösartigen E-Mail-Anhang öffnen, der in einem Phishing-Angriff gesendet wurde, wird ihr Gerät sofort infiziert. In diesem Szenario wird das betroffene Gerät gesperrt und der Benutzer sieht eine Nachricht, die eine Zahlung oder ein Lösegeld fordert, wenn er nicht möchte, dass seine Daten gelöscht werden.

BotNets wurden ebenfalls riesig, als die Leute erkannten, wie einfach sie durch die Infektion unsicherer Smart-Geräte zu erstellen sind. Sobald sie infiziert sind, arbeiten Tausende von Geräten im Einklang, um gemeinsam Websites, Anwendungen und Netzwerke lahmzulegen. Fileless Malware ist eine der neuesten Formen von Malware, die sich auf die internen Komponenten eines Computers stützt, um das System gegen sich selbst zu wenden. Neue Bedrohungen wie diese entstehen weiterhin, da Hacker und institutionelle Bedrohungsakteure weiterhin Wert darin sehen, selbst die neuesten Schutzlösungen zu umgehen.

Die Rückkehr des „lebenden“ Virus: Einführung von „KBOT“

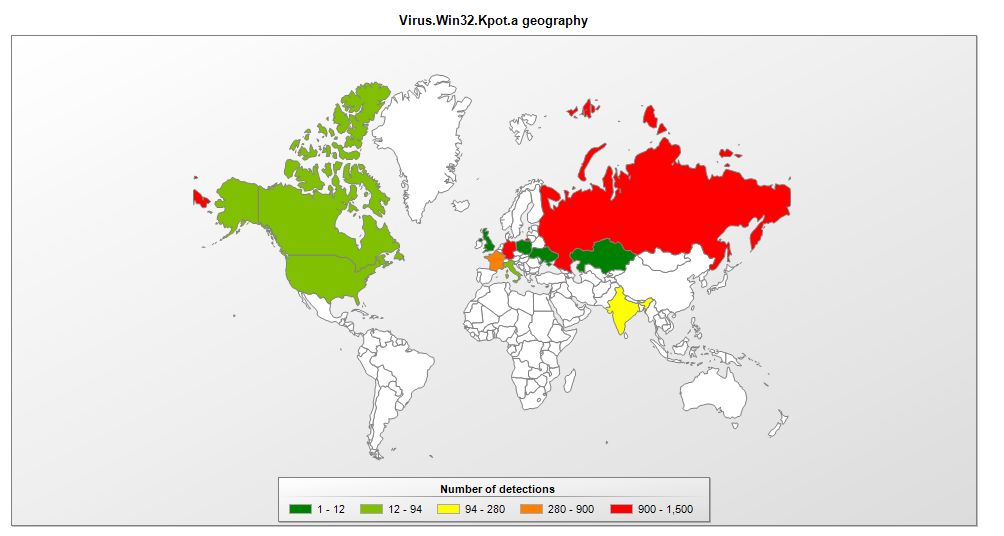

Mit der Fähigkeit, Systeme zu stören, Dateien zu zerstören und die Fernsteuerung von Geräten zu erlangen, ist der Computervirus „KBOT“ der am weitesten verbreitete echte „lebende“ Virus, der in den letzten Jahren entdeckt wurde.

Der Name KBOT wurde von Bedrohungsforschern bei Kaspersky Labs geprägt, die den wiederbelebten Computervirus entdeckten. Der KBOT-Virus infiziert ausführbare Dateien ohne Chance auf Wiederherstellung und verlangsamt Computersysteme, indem er Code in Systemprozesse injiziert, was es Hackern ermöglicht, die Kontrolle über kompromittierte Systeme aus der Ferne zu übernehmen.

KBOT ist für einen Computervirus einzigartig raffiniert. Es infiziert alle verbundenen Geräte und fügt Dateien dynamischen, polymorphen Code hinzu. Daten werden dann auf einem virtuellen Dateisystem mit dem RC6-Algorithmus verschlüsselt, der den Virus im Klartext versteckt. Es kann sogar zusätzliche Module herunterladen, um gestohlene Informationen über einen Command-and-Control-Server zu sammeln und zu übertragen.

Bild mit freundlicher Genehmigung: Kaspersky Labs

Bild mit freundlicher Genehmigung: Kaspersky Labs

Entwicklung des Malware-Schutzes

Während KBOT eine interessante Anomalie in der Bedrohungslandschaft darstellt, ist es nicht die oberste Priorität der meisten hochmodernen Malware-Schutztechnologien. Anti-Malware, Antivirus und Advanced Threat Protection (ATP) Lösungen entwickeln sich weiter und spiegeln die Bedrohungen um sie herum wider.

Vor einiger Zeit hat sich Antivirus über den lokalen Endpunkt-Virenschutz hinaus entwickelt. Unternehmen können sich die Risiken nicht mehr leisten, Antivirus-Software auf ein Gerät zu installieren und anzunehmen, dass es geschützt ist. Glücklicherweise sind die neuesten Lösungen so konzipiert, dass sie selbst gegen ausgefeiltere Malware schützen können, die alle Arten von Geräten, Netzwerken, Anwendungen und Websites infizieren kann.

Endpunktsicherheit ist der ursprüngliche und wahrscheinlich häufigste Anwendungsfall von Antivirus-Software heute, aber moderne Unternehmen müssen viel mehr als nur Endpunkte sichern. Cloud-Umgebungen, Websites und Anwendungen erfordern alle einen einzigartigen Schutz. Mit den neuesten Malware-Varianten, insbesondere Fileless Malware, haben Unternehmen die Erkennungstechnologie gegenüber dem Schutz priorisiert.

Cloud-Workload-Schutzplattformen haben sich als der effektivste Weg erwiesen, um Daten und Workloads zu schützen, die auf Cloud-Diensten laufen. Diese workload-zentrierten Tools helfen, Cloud-Umgebungen zu schützen, indem sie automatisierten und kontinuierlichen Schutz, Compliance und Sichtbarkeit bieten.

Die rasante Entwicklung von Malware hat deutlich gemacht, dass es unüberschaubar ist, jede einzelne Bedrohung von einem Ziel fernzuhalten. Stattdessen wäre es effektiver, einen Basisschutz beizubehalten und kontinuierliche Überwachungsfähigkeiten hinzuzufügen, um automatisch auf Bedrohungen zu reagieren, sobald sie auftreten.

Wenn Sie nach einer dieser Lösungen suchen, schauen Sie sich unsere Endpoint Detection and Response (EDR) und Security Orchestration, Automation, and Response (SOAR) Kategorien an.

Antivirus sollte ein Kernbestandteil des Virenschutzplans eines Unternehmens bleiben. G2s beste kostenlose Antivirus Rankings listen die besten Produkte auf, die Unternehmen helfen können, ihre Systeme mit kostenlosen Lösungen zu sichern. Dennoch erfordern neue Bedrohungen neue Technologien. Bleiben Sie auf dem neuesten Stand der neuesten Sicherheitstechnologien mit G2s Technologietrends 2020 für Cybersicherheit.

Möchten Sie mehr über Endpoint-Sicherheitsdienstleister erfahren? Erkunden Sie Endpunktsicherheitsdienste Produkte.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.