Um Käufern zu helfen, sich im Bereich der Datenschutz-Software zurechtzufinden, werde ich mehrere Artikel über verschiedene Funktionen von Datenschutz-Software schreiben. Mein Ziel ist es, unseren Lesern einen Überblick und praktische Ratschläge beim Kauf von Datenschutz-Software aller Art zu geben. Unser erster Beitrag ist ein Überblick über Datenschutz-Management-Software.

Was ist Datenschutz-Management-Software?

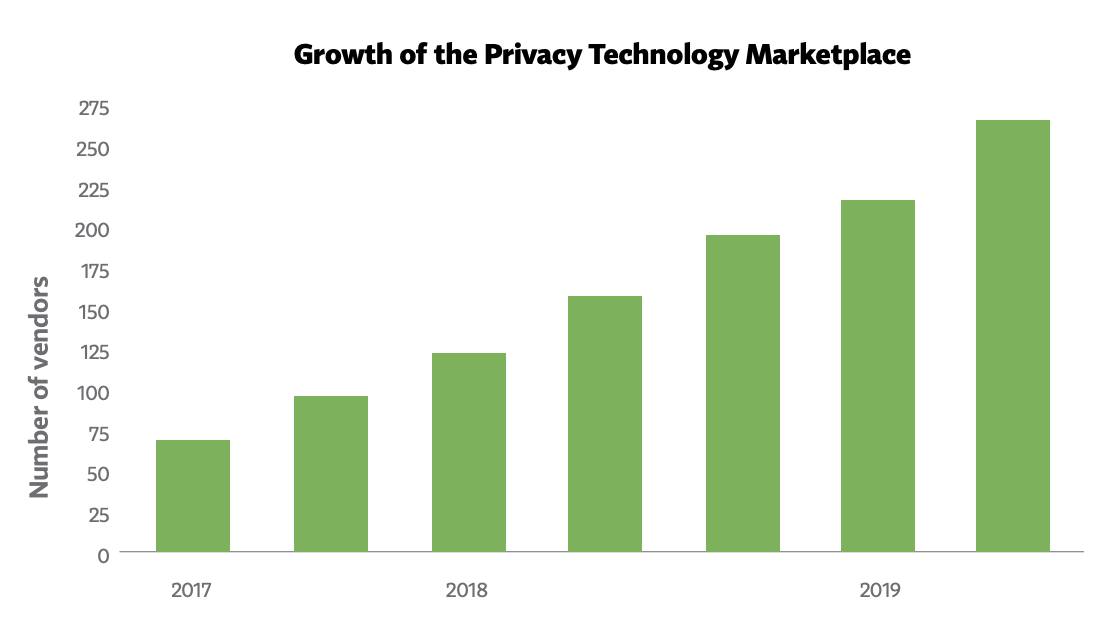

Es gibt noch keinen Standard, der für Datenschutz-Management-Software entwickelt wurde, und die Produkte erweitern schnell ihr Angebot mit einer Menge an frischem Investitionskapital, das in die Weiterentwicklung dieser Funktionalität fließt. Zum Beispiel kündigten im Januar 2020 allein zwei große Anbieter von Datenschutz-Software, Securiti.ai und BigID, jeweils Investitionen von 50 Millionen Dollar an. Ganz zu schweigen von der Flut an Investitionen, die Ende 2019 vor Inkrafttreten des CCPA stattfand, wie das Start-up DataGrail, das im Rahmen von Oktas 50-Millionen-Dollar-Venture-Fonds unterstützt wurde, oder die Konsolidierung in diesem Bereich mit Übernahmen wie TrustArcs Übernahme von Nymity oder OneTrusts Übernahme der IAPPs Privacy Core eLearning-Lösung.

Quelle: 2019 IAPP Tech Vendor Report

Quelle: 2019 IAPP Tech Vendor Report

Nach der Überprüfung zahlreicher derzeit verfügbarer Software in diesem dynamischen Bereich definieren wir bei G2 diese Kategorie von Software vorerst wie folgt.

Datenschutz-Management-Software:

Datenschutz-Management-Software hilft Unternehmen, ihre Datenschutzprogramme zu verwalten, um globale Datenschutzgesetze wie die EU-Datenschutz-Grundverordnung (DSGVO) oder den California Consumer Privacy Act (CCPA) sowie andere Vorschriften einzuhalten. Die Hauptfunktionen der Datenschutz-Management-Software umfassen:

1. Entdeckung und Kartierung sensibler Daten

2. Verwaltung von Anfragen zu Betroffenenrechten (DSAR) (oder Verwaltung von Verbraucheranfragen) und

3. Einwilligungsmanagement-Plattform

Diese Softwarelösungen bieten oft zusätzliche Funktionen wie (oder integrieren sich mit anderen Anwendungen, um) Lieferantenbewertungsmanagement, Cookie-Compliance, Datenverletzungsbenachrichtigung, Identitätsüberprüfung, Datenanonymisierung oder Pseudonymisierung, Datenschutz-Folgenabschätzungen (PIA) bereitzustellen.

Möchten Sie mehr über Datenschutzmanagement-Software erfahren? Erkunden Sie Datenschutzverwaltung Produkte.

Hauptmerkmale der Datenschutz-Management-Software

Werfen wir einen genaueren Blick auf die grundlegendsten Merkmale der Datenschutz-Management-Software, die drei Hauptmerkmale umfassen:

-

- Entdeckung und Kartierung sensibler Daten

- Verwaltung von Anfragen zu Betroffenenrechten (DSAR)

- Einwilligungsmanagement

Allgemeine Fragen, die bei der Auswahl einer Datenschutz-Management-Softwarelösung zu berücksichtigen sind:

-

- Ist diese Software gesetzesunabhängig? Funktioniert sie für DSGVO, CCPA oder eine Vielzahl der kommenden Datenschutzgesetze?

- Erfüllt sie sowohl Ihre als auch die Sprachbedürfnisse Ihrer Endbenutzer?

- Erfüllt diese Lösung die Bedürfnisse Ihrer Kollegen in verschiedenen Abteilungen? Wer wird sie hauptsächlich an der Frontend nutzen? Datenschutzbeauftragte? Rechtsteams? Wer wird sie hauptsächlich im Backend verwalten? IT-Teams? InfoSec-Teams? Werden ihre Bedürfnisse mit dieser Softwarelösung erfüllt?

Entdeckung und Kartierung sensibler Daten

Können Sie mit Sicherheit sagen, dass Sie wissen, wo sich alle persönlich identifizierbaren Informationen (PII) und sensiblen Daten Ihres Unternehmens befinden? Was ist mit Daten in Ihren Datenbanken, Anwendungen, E-Mail-Plattformen oder sogar Endgeräten wie Mitarbeiter-Laptops oder Mobiltelefonen? Wie sieht es mit sensiblen Informationen aus, die in alten E-Mails gespeichert sind? Weiter gefragt, wissen Sie, woher Sie diese Daten haben und von wem? Und wohin gehen die Daten jetzt? Um die Datenschutzgesetze einzuhalten, müssen Unternehmen wissen, wo sich ihre sensiblen Daten befinden und wie sie verwendet werden.

Datenschutz-Management-Softwarelösungen unterstützen Unternehmen heute auf drei Arten dabei, zu verstehen, wo sich ihre sensiblen Daten befinden, nämlich durch:

-

- Manuelle Umfragen - Dies erfordert, dass Kollegen manuell Umfragen oder Excel-Tabellen ausfüllen, in denen angegeben wird, wo sensible Daten gespeichert sind. Dieser Prozess kann mühsam sein, daher bieten einige Anbieter von Datenschutz-Management-Software vorgefertigte Umfragevorlagen und Workflow-Tools an, um diese mühsame Aufgabe zu verwalten.

- Automatisierte Entdeckung sensibler Daten - Automatisierte Tools zur Entdeckung sensibler Daten verbinden sich mit Ihren Datenbanken, Anwendungen und anderen Datenrepositorien und durchsuchen, identifizieren und klassifizieren sensible Daten automatisch. Viele dieser Tools bieten visuelle Darstellungen Ihrer Daten, sodass Sie sehen können, wo die Gesamtdaten geografisch gespeichert sind, aber auch eine Karte eines einzelnen Datensubjekts erstellen können.

- Eine Kombination aus beiden Methoden.

Es gibt Vor- und Nachteile sowohl der umfragebasierten als auch der automatisierten Entdeckungsmethode. Bei der umfragebasierten Entdeckung handelt es sich nicht um eine technologische Herausforderung, sondern um eine prozessuale. Da Mitarbeiter, die die Daten verwalten, diese Umfragen ausfüllen, können Benutzerfehler oder Unvollständigkeiten ein kritisches Problem darstellen. Darüber hinaus sind die Ergebnisse dieser Übung statisch, da sie sich auf den Zeitpunkt beziehen, zu dem die Daten gemeldet wurden. Wir wissen, dass jeden Tag neue Daten erstellt werden, sodass die Informationen ab dem Zeitpunkt ihrer Erstellung veraltet sind.

Bei der automatisierten Datenerkennung liegen die Vorteile darin, dass es sich um einen automatischen Prozess handelt, der keine Mitarbeiter erfordert, um sensible Daten zu finden, und die Ergebnisse dynamisch und aktuell sind. Die Grenzen der automatisierten Datenerkennung bestehen darin, dass sie nicht nur mit Ihrem Cloud-Speicher und Ihren Cloud-Anwendungen, sondern auch mit Ihren On-Premise-Datenbanken und Legacy-Anwendungen verbunden sein muss. Einige Anbieter, die automatisierte Entdeckung anbieten, sind bereit, benutzerdefinierte APIs zu erstellen, um sich mit Legacy-Speichern zu verbinden, um dieses Problem zu lösen.

Fragen, die bei der Auswahl eines automatisierten Datenerkennungstools zu berücksichtigen sind:

-

- Welche vorgefertigten Verbindungen bietet der Anbieter an?

- Kann ihre Lösung sowohl strukturierte als auch unstrukturierte Daten finden?

- Welche Dateiformate kann ihre Lösung finden? Bieten sie OCR für gescannte Dokumente an?

- Werden sie benutzerdefinierte Verbindungen für nicht standardisierte oder Legacy-Datenrepositorien erstellen?

- Lassen Sie die IT-Teams Ihres Unternehmens die Lösung überprüfen, um sicherzustellen, dass sie ihren Anforderungen entspricht.

Für kleine Unternehmen oder Unternehmen mit einer geringen Menge an sensiblen Daten kann die umfragebasierte Methode derzeit ausreichend sein. Die umfragebasierte Entdeckung sensibler Daten ist auch eine Möglichkeit, Daten zu finden, die möglicherweise auf Legacy-Systemen oder in Anwendungen leben, die nicht mit einer automatisierten Methode entdeckt werden können, wie z. B. buchstäblich Papierakten. Für große Unternehmen und Unternehmen, die die digitale Transformation angenommen haben oder digitale Eingeborene sind, wäre die automatisierte Entdeckung jedoch einfach zu Ihrer Mischung aus anderen SaaS-Produkten hinzuzufügen. Aus einer Branchenperspektive habe ich eine Reihe von Investitionen in die automatisierte Datenerkennung gesehen, daher glaube ich, dass diese Methode langfristig der Weg der Zukunft ist.

Verwaltung von Anfragen zu Betroffenenrechten (DSAR)

Was passiert also, wenn Sie eine Anfrage von einem Datensubjekt (einem Verbraucher, Mitarbeiter oder anderen Endbenutzer) erhalten, der Zugriff auf seine Daten, deren Übertragung oder Löschung verlangt? Wie verwalten Sie diese Anfragen innerhalb der gesetzlich festgelegten Antwortfristen?

| Verwandt:Erfahren Sie mehr über die Bearbeitung von Anfragen zur Datenübertragbarkeit, hier.→ |

Software für Anfragen zu Betroffenenrechten (DSAR) umfasst in der Regel die Bereitstellung eines DSAR-Eingabeformulars oder -portals, um die Anfrage des Datensubjekts zum Zugriff, zur Übertragung oder Löschung seiner persönlich identifizierbaren Informationen anzunehmen; Identitätsüberprüfungsmethoden; Bereitstellung einer zentralen Ansicht aller in Bearbeitung befindlichen DSARs; Benachrichtigungen an Administratoren, wenn es nahe an die gesetzlich vorgeschriebene Antwortzeit kommt; Bereitstellung von Workflow-Tools zur Bearbeitung von DSARs in Ihrem Unternehmen; und Bereitstellung von Berichtstools und Protokollen. Einige Tools bieten auch ein verschlüsseltes Kommunikationsportal, um sicher mit dem Datensubjekt zu kommunizieren und DSAR-Daten zu übertragen.

Fragen, die Sie Anbietern zu ihrer Funktionalität zur Verwaltung von Anfragen zu Betroffenenrechten (DSAR) stellen sollten:

- Haben Sie Vorlagen für Online-Formulare für Anfragen zu Betroffenenrechten (DSAR), um Anfragen entgegenzunehmen?

- Bieten Sie eine gebührenfreie Telefonnummer an, um DSAR-Anfragen telefonisch entgegenzunehmen, was von einigen Unternehmen verlangt wird?

- Können die DSAR-Formulare mit dem Unternehmensbranding für Marken-Kontinuität versehen werden oder muss es das Branding des Datenschutzanbieters beibehalten?

- Wie überprüfen Sie die Identität von Datensubjekten? Bieten Sie Identitätsfunktionalität nativ an oder ist dies ein Plug-in für einen anderen Anbieter und damit eine weitere Softwarelizenz?

- Wenn Identitätsüberprüfung angeboten wird, welche Methoden zur Bestätigung von Identitäten gibt es? Beispiele sind Identitätskartenüberprüfung, Sprachüberprüfung, E-Mail-Verifizierung, SMS-Verifizierung, Mobile-Push, biometrische Authentifizierung, Sicherheitsfragen, kontobasierte Fragen oder andere Formen der Identifikation und Authentifizierung.

- Wenn Ihr Datenerkennungsprozess manuell ist:

Bieten Sie Workflow-Tools an, um den Prozess zu verwalten, andere Mitarbeiter zu bitten, die angeforderten Daten zu finden, darauf zuzugreifen oder zu löschen? - Wenn Ihr Datenerkennungsprozess automatisiert ist:

Nachdem die Daten automatisch entdeckt wurden, senden Sie einen Bericht an einen Datenschutzadministrator zur Überprüfung, bevor der Bericht an das Datensubjekt gesendet wird?

- Bieten Sie ein verschlüsseltes Kommunikationsportal an, um auf DSARs zu antworten?

Einwilligungsmanagement

Ein wichtiges Merkmal, das in Datenschutz-Management-Software immer häufiger vorkommt, ist das Einwilligungsmanagement, da viele Datenschutzvorschriften entweder eine Opt-in- oder Opt-out-Einwilligung von Benutzern erfordern, bevor ihre Benutzerdaten gesammelt, verwendet, geteilt oder verkauft werden. Die Einholung der Benutzereinwilligung ist entscheidend. Um Benutzereinwilligungen und -präferenzen einzuhalten, können Unternehmen Einwilligungsmanagement-Tools einsetzen.

Mit Einwilligungsmanagement-Tools können Benutzer einer Vielzahl von Datennutzungen durch Unternehmen zustimmen, einschließlich des Rechts auf Datenerfassung, Standortverfolgung, Kontaktpräferenzen einschließlich SMS, E-Mail, Telefon und mehr. Endbenutzer können sogar Erfassungs- und Nutzungsberechtigungen für ihre IoT-Geräte festlegen. Der Einsatz von Einwilligungsmanagement-Tools erleichtert die Einhaltung von Datenschutzvorschriften erheblich.

Was kommt als Nächstes

Dieser Artikel bietet einen Überblick über Datenschutz-Management-Software auf hoher Ebene. Mein Ziel ist es, detailliertere Informationen über die Funktionalität von Datenschutz-Management-Plattformen sowie Inhalte über andere datenschutzbezogene Software zu schreiben. Folgen Sie meinen Inhalten auf der Forschungsseite von G2 für Updates. Sie können mir auch auf LinkedIn folgen.

Haftungsausschluss: Ich bin kein Anwalt und gebe keine Rechtsberatung. Wenn Sie rechtliche Fragen haben, konsultieren Sie einen zugelassenen Anwalt. Ich gebe auch keine Modeberatung, Beziehungsratschläge oder Filmempfehlungen. Vertrauen Sie mir, das ist das Beste.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.