Haben Sie sich jemals gefragt, wo all Ihre E-Mails, Social-Media-Posts, Fotos oder sogar der Netflix-Film, den Sie gerade schauen, gespeichert sind? Die einfache Antwort ist die Cloud.

Heute speichern wir alles in der Cloud, von persönlichen Dateien bis hin zu kritischen Unternehmensdaten. Die E-Mail, die Sie gerade überprüft haben? Der Tweet, den Sie heute Morgen gepostet haben? Die Playlist, die Ihnen Ihr bester Freund geschickt hat? Sie sind alle in der Cloud. Da die Daten exponentiell wachsen, nimmt auch die Nutzung von Cloud-Speicher zu. Unternehmen übernehmen schnell mehrere Cloud-Speicher und hybride Cloud-Speicher für die Geschwindigkeit, den Umfang und die Flexibilität, die sie bieten.

Aber die schnelle Einführung von Cloud-Speicher öffnet auch die Büchse der Pandora, wenn es darum geht, die Daten in der Cloud zu sichern. Eine G2-Umfrage ergab, dass fast ein Viertel der Nutzer von Hybrid-Cloud-Speichern Sicherheit als ein großes Problem ansieht. Fehlkonfigurationen, Datenverlust und regulatorische Compliance, die Liste der Sicherheitsherausforderungen ist lang und entwickelt sich ständig weiter.

24%

betrachten Sicherheit, Compliance und DDoS-Prävention als große Probleme des hybriden Cloud-Speichers

Quelle: G2-Umfrage

Unternehmen suchen nach zusätzlicher Hilfe durch Cloud-Sicherheitssoftware, da neue Bedrohungen den Cloud-Speicher durchdringen.

Was ist Cloud-Speichersicherheit?

Cloud-Speichersicherheit umfasst eine Reihe von Richtlinien, Technologien, Werkzeugen und Praktiken, um Daten, die in Cloud-Speichersystemen gespeichert sind, vor Lecks, Cyberangriffen, unbefugtem Zugriff und anderen Bedrohungen zu schützen.

Cloud-Speichersicherheit ist grundlegend für den Schutz von Cloud-Daten, der Datenzugänglichkeit, Datenschutz und Datenintegrität umfasst. Der Schutz von Cloud-Speichern beinhaltet die Verstärkung der Cloud-Speicherinfrastruktur, den Schutz von Netzwerken und Endpunkten, die Sicherung von Cloud-Daten im Ruhezustand und in Bewegung sowie die Überwachung auf Schwachstellen und Risiken.

Aber bevor wir uns mit den sich entwickelnden Risiken des Cloud-Speichers und deren Minderung befassen, werfen wir einen Blick auf die Grundlagen des Cloud-Speichers. Dies ist wichtig, da einige Schwachstellen des Cloud-Speichers von einigen seiner besten Eigenschaften herrühren.

Möchten Sie mehr über Cloud-Sicherheitssoftware erfahren? Erkunden Sie Cloud-Sicherheit Produkte.

Was ist sicherer Cloud-Speicher?

Cloud-Speicher ist ein Cloud-Computing-Dienstmodell, bei dem digitale Daten über mehrere entfernte Server eines Cloud-Anbieters gespeichert, verwaltet und gesichert werden, die über das Internet oder ein privates Netzwerk zugänglich sind.

Wie funktioniert Cloud-Speicher?

Unternehmen kaufen Cloud-Speicher von Drittanbietern, die Rechenzentren mit massiven Servern an externen Standorten besitzen und betreiben. Der Cloud-Speicheranbieter hostet, wartet und verwaltet Rechenzentren und macht Daten über das Internet für Unternehmen zugänglich.

Es gibt drei Arten von Cloud-Speichermodellen: öffentlich, privat, und hybrid.

Öffentlicher Cloud-Speicher: Dieser Cloud-Speicher wird von Drittanbietern gehostet und verwaltet, die die Speicherressourcen mit mehreren Kunden teilen. Google Cloud, Amazon Web Services, Microsoft Azure und IBM Cloud sind einige der beliebten Anbieter von öffentlichem Cloud-Speicher.

Privater Cloud-Speicher: Diese Art von Cloud-Speicherdienst wird von einer Organisation besessen, gehostet und betrieben oder exklusiv von einem externen Cloud-Speicheranbieter für deren Nutzung gekauft. Hier gibt es keine gemeinsame Nutzung von Speicherressourcen.

Hybrider Cloud-Speicher: Dieser Cloud-Speicher kombiniert und ermöglicht den Datenaustausch zwischen öffentlichem und privatem Cloud-Speicher. Organisationen, die privaten und öffentlichen Cloud-Speicher nutzen, nutzen hybride Cloud-Speicherdienste, um beide mit nahtloser Interoperabilität zu verwenden.

.png)

Warum Cloud-Speicher verwenden?

Cloud-Speicher eliminiert die Notwendigkeit für Unternehmen, eigene Rechenzentren vor Ort zu kaufen und zu verwalten. Es hat fünf wesentliche Merkmale, die sich von traditionellen Rechenzentren unterscheiden:

- Skalierbarkeit und Elastizität

- On-Demand-Service

- Ressourcenteilung

- Zugänglichkeit

- Pay-as-you-go-Modell

Unternehmen skalieren ihre Cloud-Speicherkapazität, wenn die Datenmengen zunehmen, oder reduzieren die Kapazität, wenn das Volumen abnimmt. Anstatt also in den Aufbau und die Wartung eines Speichernetzwerks zu investieren, zahlen Unternehmen für die Speicherkapazität, die sie nutzen, während der Anbieter diese für sie verwaltet.

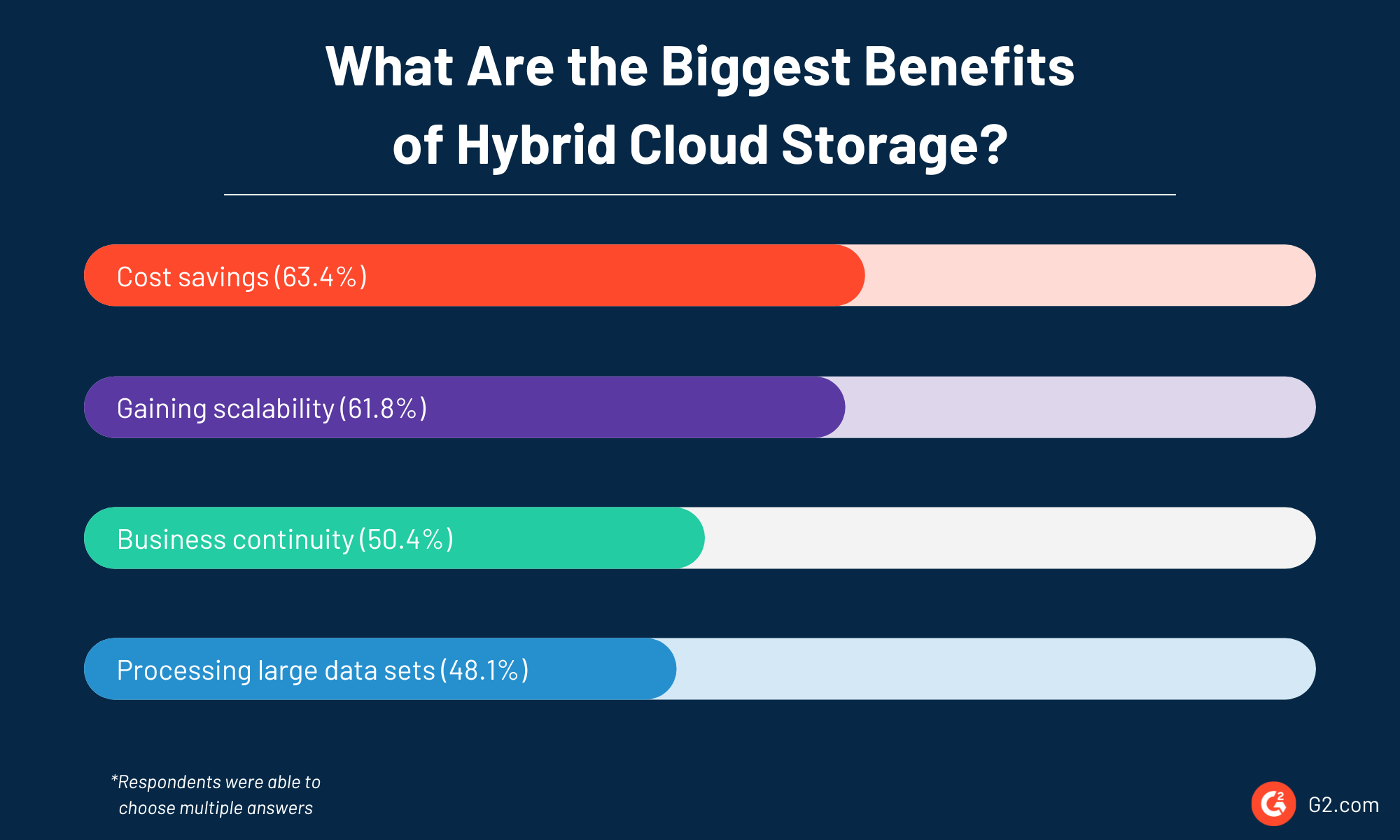

Mehr als die Hälfte der Nutzer von Hybrid-Cloud-Speichern profitieren von den Kosteneinsparungen (63,4%), Skalierbarkeit (61,8%) und Geschäftskontinuität (50,4%), die es bietet, laut einer G2-Umfrage.

Anbieter speichern auch mehrere Kopien derselben Daten auf verschiedenen Servern und, falls erforderlich, an verschiedenen Standorten. Selbst im Falle einer Unterbrechung durch kurzfristige Hardwareausfälle, Netzwerk- oder Stromausfälle oder eine Naturkatastrophe bietet die Cloud einen ununterbrochenen Service und Geschäftskontinuität.

Die Fähigkeit, massive Datenmengen im großen Maßstab mit Cloud-Speicher zu verarbeiten, macht es unerlässlich, da mehr Unternehmen Big Data für künstliche Intelligenz (KI), maschinelles Lernen (ML) und prädiktive Analysen nutzen möchten. Tatsächlich wird diese Fähigkeit von 48% der Nutzer von Hybrid-Cloud-Speichern als einer der größten Vorteile angesehen.

Viele Cloud-Anbieter wie Google Cloud, Microsoft Azure, AWS, und IBM Cloud bieten auch ergänzende Dienste an, die Daten im großen Maßstab sammeln, verwalten, sichern und analysieren. Aber Cloud-Speicher hat ein einzigartiges Problem.

Sicherheit - das spezielle Cloud-Problem

Cloud-Speicheranbieter hosten, verwalten und warten die Server und die zugehörige Infrastruktur im Namen ihrer Nutzer. Sie sichern auch die Cloud-Infrastruktur mit mehreren Sicherheitsfunktionen wie:

- Physische Sicherheit für Rechenzentren.

- Benutzerzugriffsverwaltung.

- Firewalls und Eindringungserkennungssysteme.

- Kontinuierliche Überwachung und Sicherheitstests.

- Mehrfache Datensicherungen für die Notfallwiederherstellung.

Aber es gibt zwei offene Fragen zu dieser Beziehung: Wo endet die Verantwortung des Anbieters für die Cloud-Sicherheit? Wo beginnt die Verantwortung des Käufers für die Cloud-Sicherheit?

Hier kommt das Modell der geteilten Verantwortung für die Cloud-Sicherheit ins Spiel.

Was ist das Modell der geteilten Verantwortung?

In einem Rechenzentrum vor Ort besitzt das Unternehmen den gesamten Technologiestapel; es gibt keine Frage, wer für die Sicherheit verantwortlich ist. Aber wenn das Unternehmen Daten in die Cloud überträgt, verschieben sich einige Sicherheitsverantwortungen auf die Cloud-Dienstanbieter (CSPs), und einige verbleiben bei den Nutzern. Das Modell der geteilten Verantwortung legt fest, welche Sicherheitsaufgaben der Cloud-Anbieter übernimmt und welche Aufgaben das Unternehmen übernimmt.

Die Verantwortlichkeiten variieren je nachdem, ob das Cloud-Dienstmodell Software as a Service (SaaS), Platform as a Service (PaaS) oder Infrastructure as a Service (IaaS) ist.

%20(600%20%C3%97%20400px)%20(1).png)

Zum Beispiel kümmern sich Cloud-Speicheranbieter, die IaaS bereitstellen, um die zugrunde liegende Cloud-Infrastruktur, sowohl physisch als auch virtualisiert. Die Nutzer kümmern sich um die Datensicherheit und den Schutz von Anwendungen, virtualisierten Netzwerken, Betriebssystemen und Benutzerzugriff.

Einfach ausgedrückt, sind die Cloud-Speicheranbieter für die Sicherheit der Cloud selbst verantwortlich, und die Nutzer sind für die Sicherheit der Inhalte in der Cloud verantwortlich.

In Übereinstimmung damit haben Cloud-Speicheranbieter verschiedene Sicherheitsmaßnahmen implementiert, um ihre Cloud-Infrastruktur zu schützen. Ihr dediziertes Cybersicherheitsteam bietet ständige Sicherheitsupdates, automatische Patches und integrierte Firewalls und Backups. Es führt auch kontinuierlich Audits, Tests und Überwachungen auf Schwachstellen oder Cybersicherheitsrisiken durch. Eine G2-Umfrage ergab, dass Sicherheit eine der wichtigsten Funktionen für Kunden ist, die hybride Cloud-Speicherlösungen nutzen.

Cloud-Nutzer missverstehen jedoch oft das Modell der geteilten Verantwortung. Sie gehen davon aus, dass der CSP für die Sicherheit der Cloud und der dort gespeicherten Daten verantwortlich ist. Infolgedessen lassen Nutzer ihre Daten und Vermögenswerte in der Cloud ungeschützt, was sie anfällig für Angriffe macht.

Schwachstellen und Risiken des Cloud-Speichers

Cloud-Speicher hat mehrere Schwachstellen, und Ihre Schutzmaßnahmen werden nur dann wirksam sein, wenn Sie diese Probleme identifizieren und Ihre Sicherheitsstrategien entsprechend gestalten.

Einige Schwachstellen des Cloud-Speichers resultieren aus einigen seiner großartigen Funktionen. Hier sind einige der häufigsten Schwachstellen von Cloud-Speichereinrichtungen, die Sicherheitsbedenken aufwerfen.

Fehlende physische Kontrolle

Nutzer platzieren ihre Daten auf den entfernten Servern von Cloud-Speicheranbietern. Da die Sicherung der physischen Infrastruktur auf den Anbieter fällt, verlieren die Nutzer die Kontrolle über diese Komponente. Sie müssen sich auf den Dienstanbieter verlassen, um sicherzustellen, dass es keine Datenlecks gibt. Dies wirft Sicherheitsbedenken und Fragen zur Datenprivatsphäre und -integrität auf. Zwar bieten Cloud-Speicheranbieter Sicherheitskontrollen an, aber wenn Sie in einer Zero-Trust-Umgebung arbeiten, müssen die Nutzer zusätzliche Vorsichtsmaßnahmen treffen.

Beispiel: Der US-amerikanische Bekleidungshändler Bonobos verlor 2021 siebzig Gigabyte Kundendaten aufgrund eines Verstoßes in einem Backup, das von einem Drittanbieter gehostet wurde. Bonobos musste den Dienstanbieter benachrichtigen, um die Kundendaten zu sichern.

Multi-Tenancy

Wie Mieter, die Wohnungen in einem Gebäude teilen, teilen Unternehmen Cloud-Ressourcen mit anderen Organisationen. Cloud-Multi-Tenancy bietet eine bessere Ressourcennutzung und spart Kosten für Unternehmen. Auf der anderen Seite jedoch gefährdet eine schwache Trennung der Mieter oder eine Schwachstelle in der gemeinsamen Cloud-Umgebung mehrere Mieter. Ein Fehler in einer einzigen gemeinsamen Anwendung oder eine Fehlkonfiguration des Systems eines einzelnen Nutzers kann zu einer Kette von Cyberangriffen auf mehrere Cloud-Nutzer führen.

Beispiel: Im Januar fand eine Forschung von Ocra, dass Angreifer die Trennung der Mieter umgehen und auf sensible Anmeldeinformationen und Daten mehrerer Kunden in einer öffentlichen Cloud-Datenplattform zugreifen konnten. Die Schwachstelle ermöglichte den Datenzugriff und die Ausführung von Codes auf den Maschinen der Kunden, was das gesamte System gefährdete.

Systemschwachstellen

Cloud-Speicher hat auch Bugs oder andere Systemschwachstellen, die von Zeit zu Zeit entdeckt werden. Angreifer können sie ausnutzen, um auf Daten zuzugreifen, die Datenintegrität und -privatsphäre zu gefährden und möglicherweise den Dienst zu stören.

Beispiel: Im Jahr 2021 fand ein Cybersicherheitsteam von Wiz eine Systemschwachstelle in einem weit verbreiteten Datenbankdienst von Microsoft Azure, die den Zugriff auf Tausende von Kundendatenbanken, einschließlich derer von Fortune-500-Unternehmen, ermöglichte. Anschließend fanden Forscher fünf weitere Schwachstellen, die später behoben wurden.

Vier Hauptkategorien von Systemschwachstellen:

- Zero-Day-Schwachstellen sind neu entdeckte Schwachstellen, für die es keinen Sicherheitspatch gibt.

- Fehlende Sicherheitspatches treten auf, wenn neue Schwachstellen gefunden werden, während neue Patches veröffentlicht werden, was zu fehlenden Sicherheitspatches führt, die Hacker ausnutzen können.

- Konfigurationsbasierte Schwachstellen entstehen, wenn es einfache Fehler in den Standardeinstellungen der Cloud gibt, wie schwache Verschlüsselung.

- Schwache oder Standardanmeldeinformationen oder das Fehlen einer soliden Authentifizierung können Angreifern einfachen Zugang verschaffen.

Abgesehen von Schwachstellen in Cloud-Speichersystemen gibt es andere Bedrohungen durch externe Akteure und Insider, die zu Verstößen und Sicherheitsvorfällen führen. Schauen wir uns die acht größten Risiken des Cloud-Speichers an.

Fehlkonfigurierte Cloud

Fehlkonfiguration ist die führende und häufigste Ursache für Datenverstöße in Cloud-Speichern. Es ist eine Schwachstelle, die im Verborgenen liegt.

Wenn Unternehmen ihren Cloud-Speicher nicht richtig konfigurieren, lassen sie die Tür weit offen für jeden, der sie ausnutzen möchte. Sie konfigurieren das System entweder falsch, wenn sie in die Cloud migrieren, oder nehmen nach der Bereitstellung nicht genehmigte Änderungen an den Einstellungen vor, was zu großen Sicherheitsvorfällen führt.

Heute verwenden Cloud-Angreifer Automatisierung, um Fehlkonfigurationen und andere Schwachstellen zu erkennen. Sobald sie drin sind, schlagen sie zu und schnappen sich die Daten, die sie benötigen. Einige Ursachen für Fehlkonfigurationen sind:

- Mangelndes Bewusstsein für die Sicherheitsrichtlinien der Cloud-Plattform.

- Die Komplexität von Multi-Cloud-Bereitstellungen.

- Mangelnde Sichtbarkeit der gesamten Cloud-Umgebung.

- Schatten-IT oder unbefugte Bereitstellung in der Cloud.

- Unveränderte Standardanmeldeinformationen und -einstellungen.

- Mangel an Fähigkeiten und Ressourcen im Sicherheitsteam.

Beispiel: Zahlreiche Unternehmen haben Millionen von Kundendaten durch Datenverstöße aufgrund ihrer fehlkonfigurierten AWS S3-Bucket-Speicher verloren. Solche Angriffe können zu Lösegeldforderungen, Bußgeldern für Nichteinhaltung, Umsatzverlusten und schlechter PR führen.

Häufige Fehlkonfigurationen umfassen:

- Übermäßige Cloud-Zugriffsberechtigungen.

- Unveränderte Standardanmeldeinformationen und Konfigurationseinstellungen.

- Öffentlich zugängliche Speicherelemente.

- Deaktivierte Standardsicherheitskontrollen.

- Unverschlüsselter Cloud-Speicher.

- Unsichere Schlüssel-/Passwortverwaltung.

- Fehlende Sicherheitsupdates oder Patches.

Unsichere APIs und Schnittstellen

Application Programming Interfaces (APIs) sind heutzutage üblich. Cloud-Anbieter stellen ihren Nutzern in der Regel ihre APIs zur Verfügung, damit sie mit ihren Cloud-Technologien interagieren können. Cloud-APIs sind oft die Eingangstür zu Cloud-Diensten und ermöglichen es Anwendungen und Datenbanken, nahtlos zusammenzuarbeiten. Wenn sie jedoch ungeschützt bleiben, sind APIs Einfallstore für Angriffe. Von Fehlkonfigurationen bis hin zu übermäßiger Datenexposition schaffen API-Schwachstellen unerwünschte Datenexpositionen.

Beispiel: Im Januar 2021 fand ein Sicherheitsforscher bei Pen Test Partners einen Fehler in Pelotons API, der es jedem ermöglichte, private Informationen der Nutzer direkt vom Cloud-Server von Peloton abzugreifen. Unternehmen wie John Deere, Experian und Clubhouse haben ebenfalls unter undichten APIs gelitten.

Unsichere Drittanbieter-Apps

Genau wie bei APIs verlassen sich Unternehmen zunehmend auf Drittanbieter-Apps und -Ressourcen. In jedem dieser Produkte oder Dienstleistungen bestehen Risiken. Jede Schwachstelle in solchen Drittanbieter-Apps kann erheblichen Schaden für Cloud-Nutzer verursachen.

Beispiel: Im Dezember 2020 stellte Microsoft fest, dass Hacker die Solarwind Orion-Plattform kompromittierten, um die Cloud-Ressourcen der Zielkunden zu gefährden.

Schlechtes Identitäts- und Zugriffsmanagement (IAM)

Ein unzureichendes IAM ist wie das Übergeben Ihres Hausschlüssels an Diebe. In der Cloud lässt es Ihre Server und andere Mieter für Angriffe und Kontenübernahmen offen. Schlechtes IAM kann langsamer bei der Bereitstellung oder Entziehung privilegierter Cloud-Zugriffe oder schlecht verwalteter Passwörter sein, aber diese machen es für böswillige Insider und Hacker einfacher, Ihr Konto zu kapern.

Beispiel: Im September gelang es einem 18-Jährigen, in die internen Systeme von Uber, einschließlich seiner Cloud-Systeme, einzudringen, indem er das Passwort eines Mitarbeiters stahl und den Mitarbeiter dazu brachte, die Push-Benachrichtigung für die Multi-Faktor-Authentifizierung (MFA) zu genehmigen.

Unbeabsichtigte Datenexposition und -lecks

Die Cloud macht Daten und Anwendungen von überall auf jedem Gerät zugänglich. Aber das erhöht das Risiko, dass Daten unbeabsichtigt offengelegt oder geteilt werden.

Da Unternehmen zu hybriden und Multi-Cloud-Umgebungen wechseln, haben Sicherheitsteams Schwierigkeiten, den Überblick über verschiedene Cloud-Ressourcen zu behalten und sie richtig zu konfigurieren. Sie haben keine Sichtbarkeit, was es ihnen erschwert, unbeabsichtigte Expositionen oder Datenlecks zu identifizieren, und sie enden mit Fehlkonfigurationen. Solche Datenbanken sind Goldminen für Hacker.

Beispiel: Ein Cybersicherheitsteam von SafetyDetectives fand einen ungesicherten AWS-Cloud-Speicherserver, der über 1 Million Dateien im Internet offenlegte, einschließlich sensibler Daten von Flughafenmitarbeitern in Kolumbien und Peru.

DDoS-Angriffe

Distributed Denial of Service (DDoS)-Angriffe sind eines der größten Sicherheitsbedenken für Unternehmen, die in die Cloud wechseln. DDoS führt nicht zu einem Datenverstoß, aber sie können verhindern, dass Nutzer auf die Cloud-Dienste zugreifen, was den Betrieb zum Stillstand bringt.

Die Angreifer verwenden kompromittierte Geräte oder Bots, um Ziel-Cloud-Server mit Traffic zu überfluten. Der Cloud-Anbieter skaliert Cloud-Ressourcen, um mit eingehenden Anfragen umzugehen, sei es Speicher, Festplattenspeicher, Rechenleistung oder Netzwerkbandbreite. Dies erschöpft die Ressourcen und verlangsamt den Dienst für legitime Nutzer. In extremen Fällen verursacht es Cloud-Ausfälle.

DDoS ist heute besorgniserregender, da Hacker Cloud-Dienste nutzen, um Angriffe zu starten. Darüber hinaus gibt es auch einen Anstieg von Lösegeldforderungen an Unternehmen, bei denen Hacker die Daten eines Unternehmens "als Geisel" halten, bis ihre Forderungen erfüllt sind. Während Cloud-Speicheranbieter fortschrittliche Abwehrtechniken verwenden, um DDoS-Angriffe abzuwehren, bleibt das Problem besorgniserregend.

Beispiel: Im Dezember 2021 erlitt Flexbooker einen weit verbreiteten Ausfall seiner Kernanwendung aufgrund eines DDoS-Angriffs auf seinen AWS-Server. Der DDoS-Angriff führte auch zu einem Datenverstoß, bei dem fast 3,7 Millionen Kundendaten offengelegt wurden.

Hacker, organisierte Kriminalität und APTs

Hacker, organisierte Kriminalitätsgruppen und Advanced Persistent Threats (APT) stellen ein erhebliches Risiko für die Cloud dar. Während diese Angreifer unterschiedliche Motive haben, zielen sie alle darauf ab, in anfällige Systeme einzudringen und sie zu ihrem eigenen Vorteil auszunutzen. Und was ist für sie attraktiver als die Cloud, die direkt über das Internet zugänglich ist?

Darüber hinaus lassen Nutzer oft ihre sensiblen Daten in der Cloud ungesichert, und ein Angriff auf einen Nutzer bedeutet eine höhere Wahrscheinlichkeit, andere Nutzer in derselben Cloud anzugreifen. Von der Kontenübernahme durch Phishing und Social-Engineering-Taktiken bis hin zu Malware und fortschrittlicher Penetration nutzen sie alle ihnen zur Verfügung stehenden Techniken.

Beispiel: Der Solarwind-Verstoß wurde von einer staatlich unterstützten APT-Gruppe durchgeführt, um Zugang zu den Cloud-Ressourcen der Zielnutzer zu erhalten.

Compliance- und regulatorische Risiken

Viele Regionen haben heute Datenschutz-, Datensouveränitäts- und Datenlokalisierungsgesetze, wie die Allgemeine Datenschutzverordnung (GDPR). Die Regeln legen fest, wo und wie Unternehmen die persönlichen Daten ihrer Nutzer speichern, verarbeiten und verwenden können. Unternehmen drohen hohe Geldstrafen und Sanktionen, wenn sie diese Regeln nicht einhalten.

Beispiel: Im Juli 2022 verhängte Russland Geldstrafen gegen Apple, Zoom, Whatsapp, Snap und viele andere Unternehmen, weil sie angeblich die persönlichen Daten ihrer Bürger nicht innerhalb Russlands speicherten. Südkorea verhängte eine Geldstrafe gegen Microsoft im Jahr 2021, weil sie die persönlichen Daten der Nutzer nicht schützten.

Böswilliger Insider

Wir haben uns stark auf die externe Bedrohung für die Sicherheit von Cloud-Speichern konzentriert. Aber manchmal kommt der Anruf von innen. Der böswillige Akteur ist ein Insider, der Zugang zu und Kenntnis über das IT-System eines Unternehmens hat. Der Insider könnte ein ehemaliger oder aktueller Mitarbeiter, Auftragnehmer oder Geschäftspartner sein, der absichtlich seinen Zugang und seine Anmeldeinformationen missbraucht, um Schaden zu verursachen. Unternehmen verlieren Millionen durch böswillige Insider-Angriffe.

Beispiel: Ein Pfizer-Mitarbeiter, der ein Jobangebot von einem anderen Unternehmen hatte, lud angeblich über 10.000 Unternehmensdateien herunter, einschließlich sensibler Informationen zu Impfstoffstudien und neuen Medikamenten, und lud sie auf ein Google Drive-Konto hoch. Während das Unternehmen den Mitarbeiter erwischte, ist das nicht immer der Fall.

Die Notwendigkeit, Ihren Cloud-Speicher zu sichern

Da Unternehmen zu Cloud-Speichern wechseln, erweitert sich der Fußabdruck sensibler Daten von Unternehmen, und damit auch die organisatorischen Risiken. Das Potenzial für Datenverlust, Datenverstöße, Sicherheitsvorfälle und Compliance-Fehler steigt.

Sicherheitslücken in der Cloud können in einer Zeit, in der der Datenschutz für Unternehmen von größter Bedeutung ist, fatal sein. Aber kein Tag vergeht ohne Nachrichten über Datenverlust, Malware-Angriffe, Ransomware und andere Cyberangriffe. Cloud-basierte Speicher und Cloud-Datenbanken sind eines der Hauptziele von Angriffen.

Diese Vorfälle tragen hohe Kosten für Unternehmen - einen Reputationsschaden, Geschäftsverluste aufgrund von Systemausfällen, Verlust sensibler Daten und Bußgelder für nicht bestandene Audits und Compliance-Verstöße. Unternehmen müssen eine Sicherheitsarchitektur haben, die Cloud- und On-Premise-Umgebungen umfasst. Sicherheit ist kein nachträglicher Gedanke mehr.

Sechs Schritte zur Sicherung eines Cloud-Speichers

Das Lesen über die Risiken und Schwachstellen der Cloud-Sicherheitspeicherung kann Ihnen vielleicht Angst machen, aber keine Sorge. Hier sind sechs praktische Schritte, um Ihre Cloud zu sichern, unabhängig davon, wo Sie sich auf Ihrer Cloud-Reise befinden.

1. Verstehen Sie das Modell der geteilten Verantwortung

Beginnen Sie mit dem Lesen des Modells der geteilten Verantwortung Ihres Cloud-Speicheranbieters. Stellen Sie die folgenden Fragen:

- Welche Sicherheitskontrollen liegen in Ihrer Verantwortung?

- Welche Sicherheitskontrollen sind Teil des Cloud-Angebots?

- Welche Standard-Sicherheitskontrollen werden geerbt?

Um die Sicherheitskontrollen zu entscheiden, die Sie implementieren müssen, berücksichtigen Sie die folgenden Faktoren:

- Ihre regulatorischen Verpflichtungen

- Die Sicherheitsstandards und der Risikomanagement-Plan Ihres Unternehmens

- Die Sicherheitsanforderungen Ihrer Kunden und Ihrer Anbieter

Erstellen Sie einen Sicherheitsplan, der Ihre Cloud-Sicherheitsverantwortlichkeiten umfasst. Am wichtigsten ist, dass Sie Service Level Agreements (SLA) mit Ihrem Cloud-Dienstanbieter überprüfen. Dies ist der einzige Weg, um zu wissen, welche Art von Dienst Ihr Cloud-Speicheranbieter bietet und welche Art von Rückgriff im Falle von Vorfällen besteht.

2. Nutzen Sie die Zugriffskontrolle

In der Cloud ist die Identität die neue Grenze. Ein robustes IAM verhindert unbefugten Zugriff auf Ihren Cloud-Speicher. Ihr IAM sollte Richtlinien und Prozesse für das Kontenmanagement, die Identitätsverwaltung, die Authentifizierung und die Zugriffskontrolle umfassen. Überprüfen Sie Ihre aktuellen Identitätsprozesse und aktualisieren Sie sie entsprechend für die Cloud-Nutzung.

Best Practices zur Sicherung des Benutzerzugriffs:

- Verwenden Sie einen einzigen Identitätsanbieter.

- Aktivieren Sie Single Sign-On (SSO) und Zwei-Faktor-Authentifizierung (2FA).

- Planen Sie die Nutzung von Cloud-Dienstkonten.

- Geben Sie den Nutzern nur den am wenigsten privilegierten Zugriff.

- Schützen Sie Ihre Super-Admin-Konten.

- Überprüfen und entfernen Sie regelmäßig ungenutzte Benutzer, Berechtigungen, Rollen, Anmeldeinformationen und Richtlinien.

- Überwachen Sie den Benutzerzugriff und die Aktivitäten auf Anomalien.

- Schulen Sie die Mitarbeiter über akzeptable Nutzung und bewährte Sicherheitspraktiken, um unbeabsichtigte Fehler zu vermeiden, die dauerhaften Schaden verursachen.

3. Sichern Sie das Netzwerk und die Endpunkte

Die Sicherung des Netzwerks und der Endpunkte, von denen aus Nutzer auf die Cloud zugreifen, ist entscheidend, wenn Sie über Ihre On-Premise-Perimeter hinaus in die Cloud wechseln.

Verwenden Sie Virtual Private Networks (VPN), um zwischen On-Premise- und Cloud-Umgebungen zu verbinden. Aktivieren Sie Webanwendungs-Firewalls und überwachen Sie den Netzwerkverkehr und die Firewall-Nutzung. Firewalls bieten DDoS-Schutz sowie verhindern unbefugten Zugriff und Man-in-the-Middle-Angriffe.

Eine dedizierte private Verbindung und eine virtuelle private Cloud, die einige Cloud-Anbieter anbieten, könnten nützlich sein, wenn Sie geschäftskritische Ressourcen haben.

4. Aktivieren Sie den Schutz von Cloud-Daten

Der Schutz von Cloud-Daten ist entscheidend, und Datenverschlüsselung kann eine der Möglichkeiten sein. Kommerzielle Cloud-Speicherdienste bieten Verschlüsselung an. Verwenden Sie sie oder erstellen Sie Ihre eigenen Verschlüsselungsschlüssel, die ein Drittanbieter bereitstellt. Stellen Sie sicher, dass Ihre Verschlüsselung End-to-End ist, was bedeutet, dass sie Ihre Daten im Ruhezustand, in Bewegung und bei der Nutzung schützt. Selbst wenn Angreifer Ihre Daten in die Hände bekommen, werden sie mit End-to-End-Verschlüsselung unverständlich sein. Aber stellen Sie sicher, dass Sie einen ordnungsgemäßen Schlüsselverwaltungsplan haben. Wenn der Schlüssel verloren geht, werden Ihre Daten auch für Sie unverständlich sein!

Überprüfen Sie regelmäßig Benutzerzugriffsprotokolle und deren Aktivitäten, um unbefugte Änderungen und unangemessenen Zugriff zu identifizieren.

Sie können auch Software verwenden, die nach Malware oder Viren in Ihren Daten sucht, bevor Sie sie in den Cloud-Speicher hochladen.

5. Behalten Sie die Sichtbarkeit

Sie können nicht schützen, was Sie nicht sehen können. Die Nutzung verschiedener Cloud-Dienste und hybrider Clouds schafft blinde Flecken, die den Sicherheitsteams entgehen. Darüber hinaus ist Schatten-IT in Unternehmen üblich. Eine G2-Umfrage unter B2B-Softwarekäufern ergab, dass 56% der Mitarbeiter Software verwenden, die nicht vom Sicherheitsteam überprüft wurde.

Nutzen Sie Software wie Cloud Access Security Brokers (CASB) und Cloud Security Posture Management (CSPM), um die Sichtbarkeit Ihrer Cloud-Infrastruktur zu erhalten und die Nutzung von Schatten-IT zu kontrollieren.

6. Überwachen, erkennen und mindern

Zentralisieren Sie Ihre Überwachung. Suchen Sie aktiv nach Sicherheitsfehlkonfigurationen in Netzwerken, virtuellen Maschinen, Speicher-Buckets und Anwendungen. Seien Sie proaktiv, wenn es darum geht, Sicherheitsupdates von Cloud-Dienstanbietern zu aktualisieren. Entwerfen Sie einen Risikomanagementplan, der die Auswirkungen auf den Rest Ihres Systems im Falle eines Sicherheitskompromisses begrenzt.

Darüber hinaus verwenden Sie Bedrohungserkennungssoftware, um hochriskante Bedrohungen wie Malware oder DDoS zu identifizieren. Überprüfen Sie regelmäßig Ihre IAM- und Datensicherheitsrichtlinien. Sie können es nicht einfach einrichten und vergessen.

Am wichtigsten ist, dass Sie sicherstellen, dass Ihre Sicherheitsarchitektur auf dem Zero-Trust-Prinzip basiert und immer die Sicherheitskontrollen überprüfen, die sie Ihnen geben. Ebenso behalten Sie Ihre Sicherheitsarchitektur im Auge. Engagieren Sie bei Bedarf einen Drittanbieter, um nach Schwachstellen zu suchen. Denken Sie daran, jedes Element ist eine Bedrohung, bis Sie es überprüfen.

Arten von Cloud-Sicherheitslösungen

Verschiedene Cloud-Sicherheitslösungen verbessern Ihren Cloud-Datenschutz und stärken die Cloud-Sicherheitsarchitektur. Sie können eine Kombination dieser Tools basierend auf Ihren Bedürfnissen verwenden und Ihr Unternehmen zu einem sicheren Cloud-Unternehmen machen.

Identitäts- und Zugriffsmanagement (IAM)

Identitäts- und Zugriffsmanagement (IAM)-Software erlaubt nur autorisierten und authentifizierten Nutzern basierend auf vordefinierten Richtlinien den Zugriff. Neben IAM gibt es andere Lösungen, wie Single Sign-On (SSO) und Multi-Faktor-Authentifizierung (MFA), die denselben Zweck erfüllen.

Cloud-Datensicherheitssoftware

Cloud-Datensicherheitssoftware schützt Informationen, die in der Cloud gespeichert und durch die Cloud übertragen werden. Unternehmen verwenden Cloud-Datensicherheitssoftware, um:

- Daten in der Cloud zu verschlüsseln oder zu maskieren.

- Sensible Daten zu identifizieren.

- Den Zugriff auf sensible Daten zu kontrollieren.

- Das Benutzerverhalten und den Zugriff auf Abweichungen zu überwachen.

API-Sicherheitstools

API-Sicherheitstools schützen Daten, die über das Netzwerk eines Unternehmens über API reisen. Unternehmen verwenden API-Tools, um

- die Dokumentation der verbundenen APIs zu erleichtern.

- APIs auf Sicherheitsprobleme und Anomalien zu überwachen.

- Sicherheitsrichtlinien für die API-Verbindung zu testen und durchzusetzen.

Datenverlustpräventionssoftware

Das Datenverlustprävention (DLP)-Tool sichert die Kontrolle über sensible Geschäftsinformationen und gewährleistet die Einhaltung. Unternehmen verwenden Datenverlustpräventionssoftware, um sensible Daten vor Verlust, Lecks und Verstößen zu schützen. Es:

- Versteht die Datennutzung.

- Erhält das Vertrauen der Kunden.

- Erfüllt die Compliance von Geschäftspartnern.

- Erfüllt die behördlichen Vorschriften.

Cloud Access Security Broker

Cloud Access Security Broker Software bietet eine sichere Verbindung zwischen Cloud-Nutzern und Cloud-Diensten. Sie bieten eine Kombination von Tools zur Durchsetzung von Sicherheitsrichtlinien, einschließlich:

- Single Sign-On (SSO)

- Benutzeranalysen

- Cloud-Gap-Analysen

- Anomalieerkennung

- Cloud-Registry

- Mobile Device Management (MDM)

- Zugriffskontrolle

- Datenverschlüsselung

Cloud Security Posture Management

Am besten geeignet für hybride Cloud-Umgebungen, Cloud Security Posture Management überwacht Cloud-Dienste und -Infrastrukturen, um Fehlkonfigurationen oder falsch durchgesetzte Richtlinien zu erkennen und zu beheben. CSPM wird verwendet, um:

- Sicherheitsrichtlinien und -konfigurationen in der Cloud zu überwachen.

- Cloud-Infrastruktur in einer einzigen Ansicht zu visualisieren.

- Nach anderen Problemen im Zusammenhang mit Cloud-Compliance und anderen potenziellen Sicherheitslücken Ausschau zu halten.

Unternehmen können eine Kombination dieser Tools verwenden oder ein umfassendes CSPM oder CASB nutzen, um den Cloud-Speicher und die gesamte Cloud-Umgebung zu sichern.

Es ist nicht so wolkig, wie es scheint.

Heute ist es nicht mehr die Frage, ob die Cloud sicher ist. Vielmehr geht es darum, ob Unternehmen die Cloud sicher nutzen, um sich vor Cyberbedrohungen zu schützen. Übernehmen Sie Sicherheitspraktiken mit den oben genannten Cloud-Sicherheitssoftwarelösungen. Halten Sie Ihr Unternehmen in der Cloud sicher und geschützt. Schließlich ist die Cloud die Zukunft.

Lesen Sie unsere neueste Umfrage und erfahren Sie, warum Unternehmen hybride Cloud-Speicher übernehmen.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.

.png)